漏洞修复之Oracle系列

Oracle 11g CVE-2012-1675(远程投毒)漏洞修复。

- 数据库版本

Oracle 11g 11.2.0.4.0非RAC - 漏洞编号

CVE-2012-1675 - 漏洞介绍

Oracle允许攻击者在不提供用户名/密码的情况下,向远程“TNS Listener”组件处理的数据投毒的漏洞。

1、漏洞复现

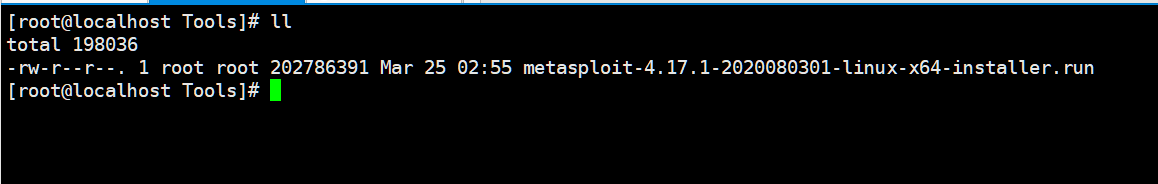

安装检测工具metasploit

- 下载metasploit

[root@localhost Tools]# wget https://downloads.metasploit.com/data/releases/archive/metasploit-4.17.1-2020080301-linux-x64-installer.run

wget下载速度较慢,可以拷贝网址使用迅雷下载后上传至服务器

- 增加执行权限

[root@localhost Tools]# chmod +x metasploit-4.17.1-2020080301-linux-x64-installer.run

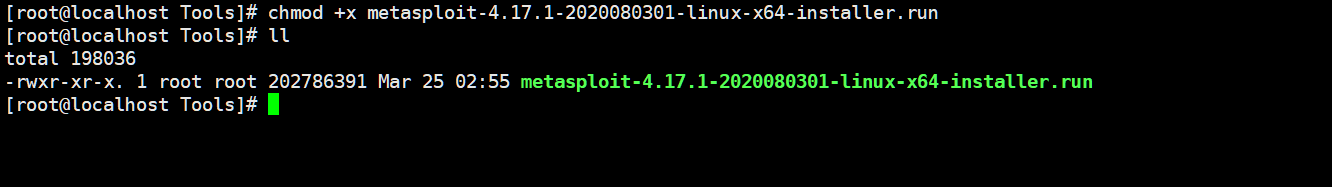

- 安装

出现输入界面,按默认值回车即可

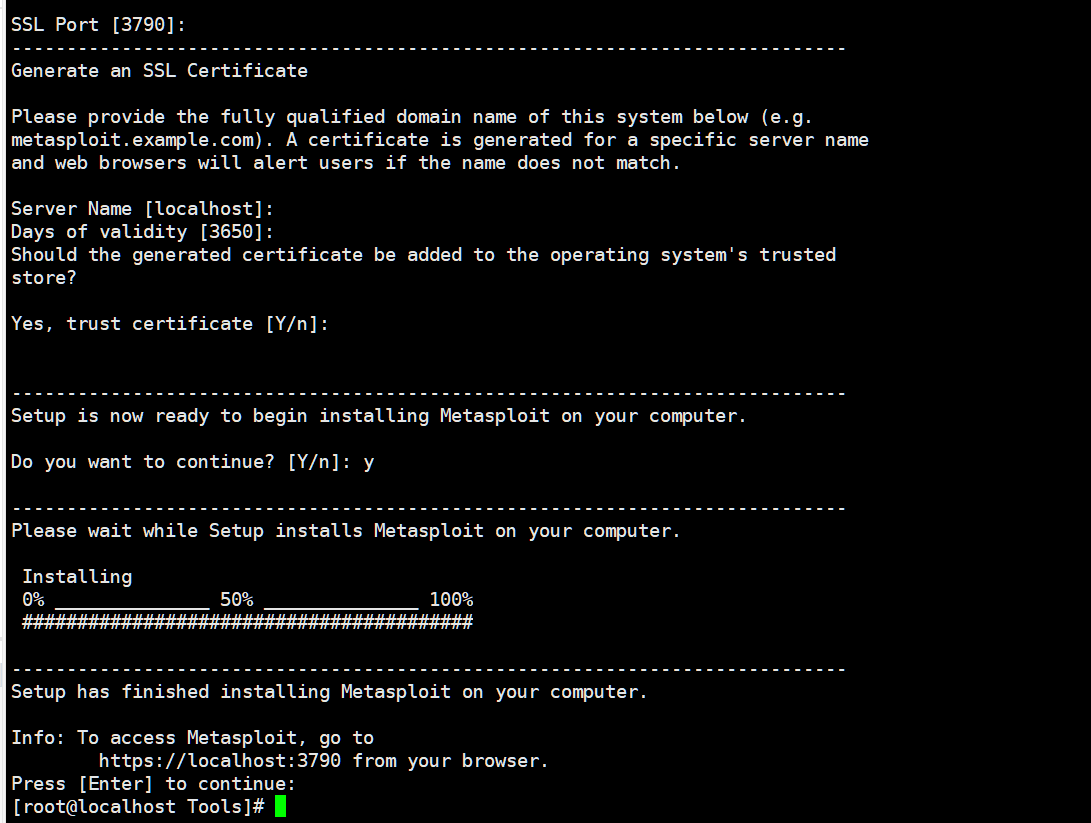

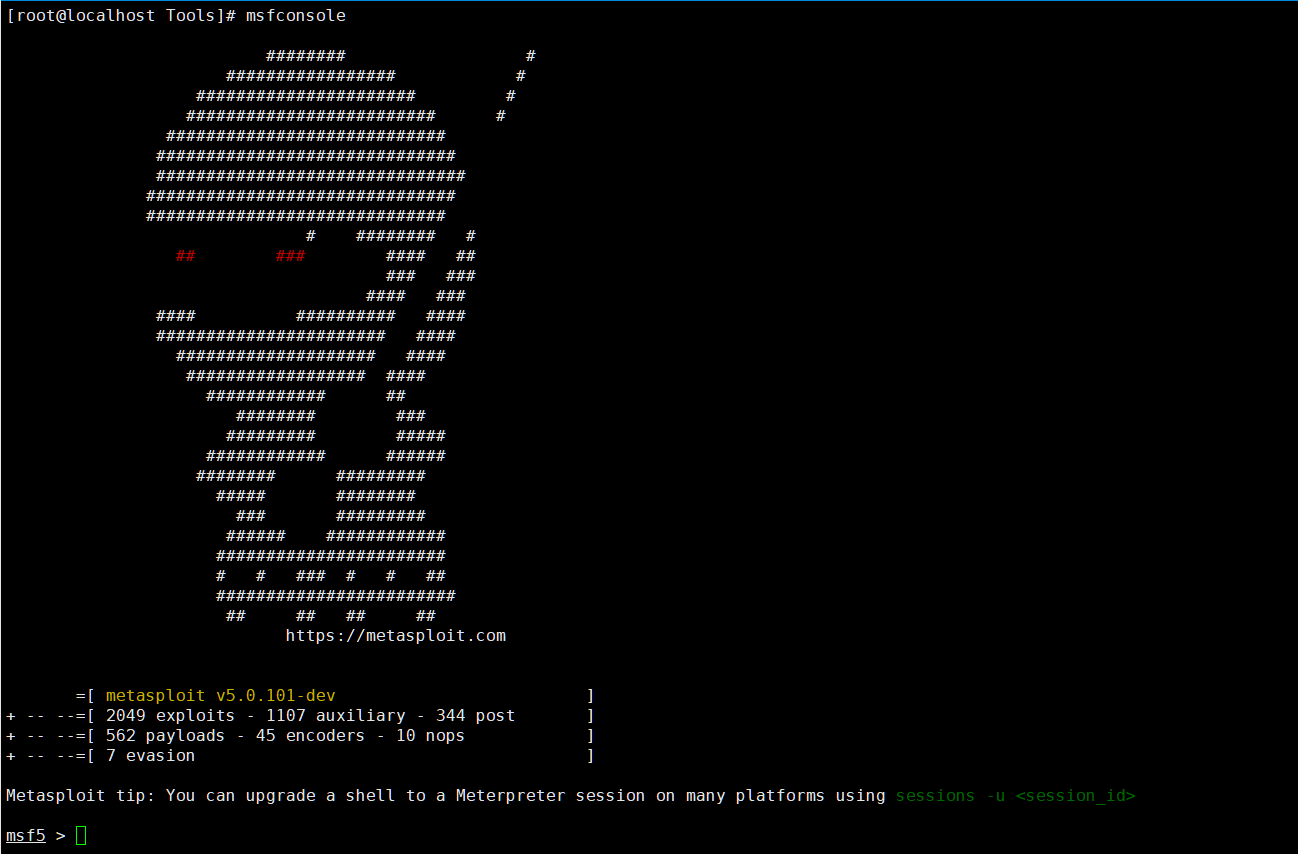

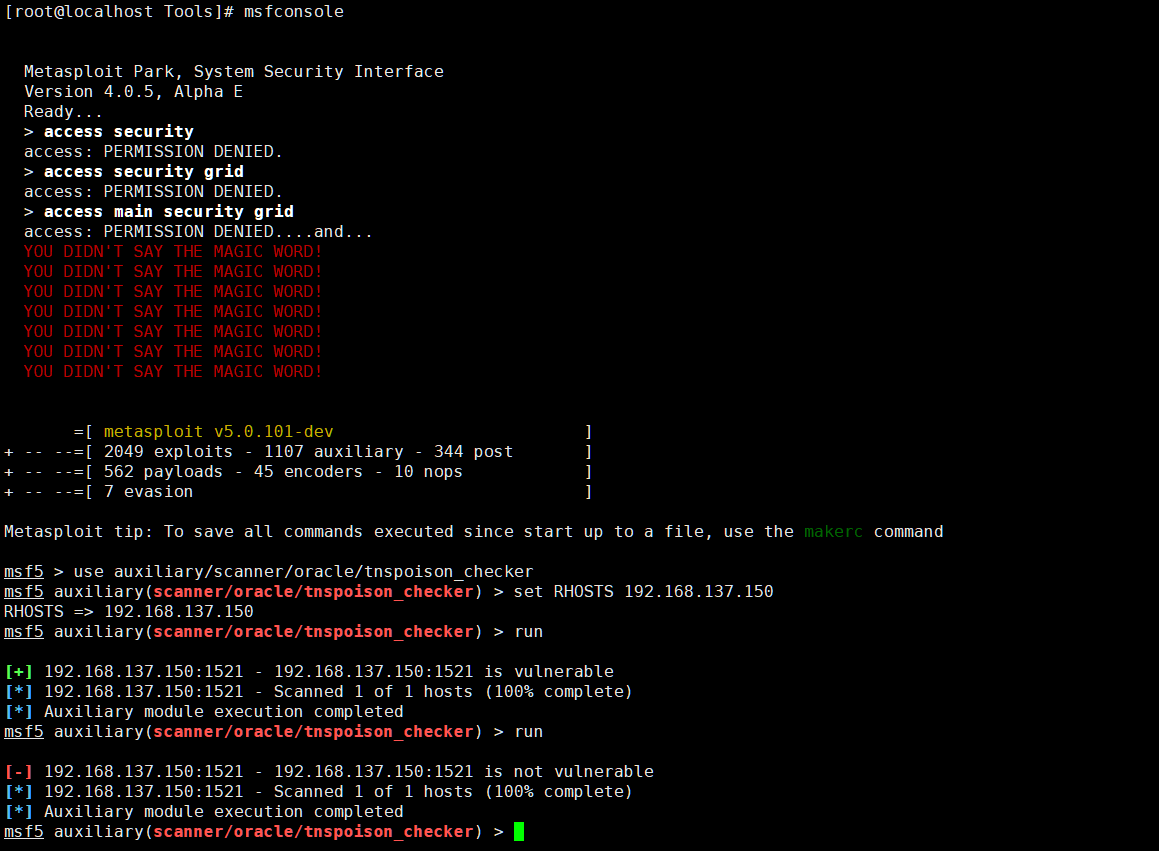

利用metasploit复现漏洞

- 启动metasploit

[root@localhost Tools]# msfconsole

- 切换至tnsposion_checker路径

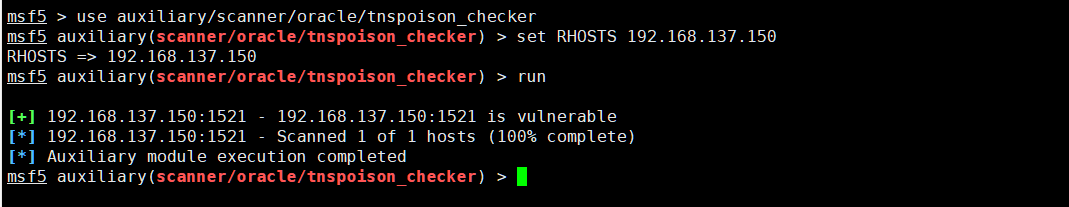

msf5 > use auxiliary/scanner/oracle/tnspoison_checker

- 设置目标IP地址

msf5 auxiliary(scanner/oracle/tnspoison_checker) > set RHOSTS 192.168.137.150

- 检测

msf5 auxiliary(scanner/oracle/tnspoison_checker) > run

- 192.168.137.150:1521 is vulnerable 表示漏洞存在

[+] 192.168.137.150:1521 - 192.168.137.150:1521 is vulnerable

[*] 192.168.137.150:1521 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

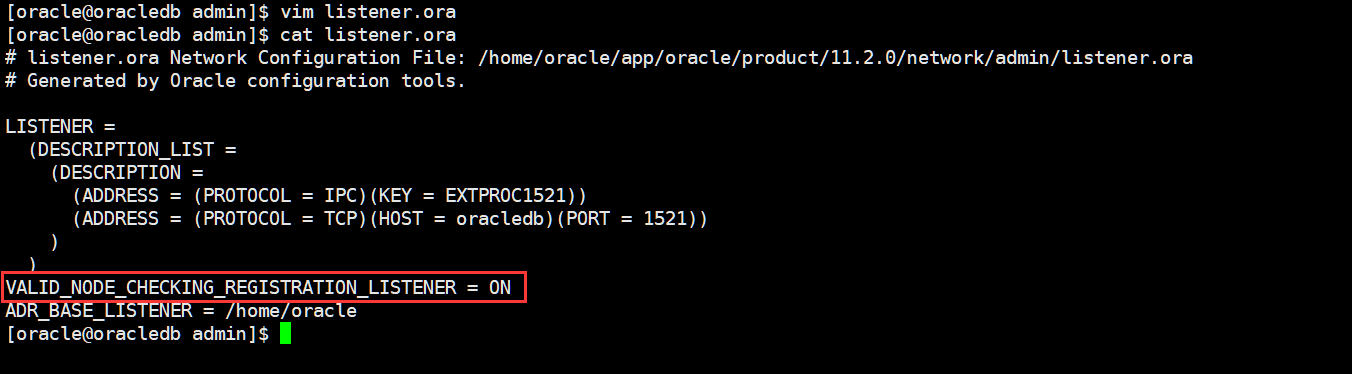

2、漏洞修复,在listener.ora文件里添加VALID_NODE_CHECKING_REGISTRATION_LISTENER=ON

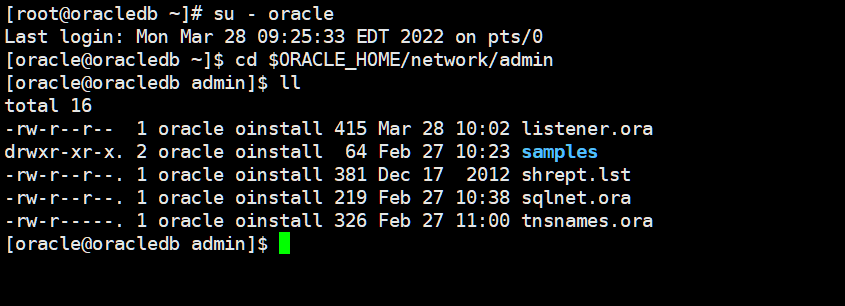

- 登录数据库服务器,切换到Oracle用户

[root@oracledb ~]# su - oracle

- 进入listener.ora配置文件所在的文件夹

[oracle@oracledb ~]$ cd $ORACLE_HOME/network/admin

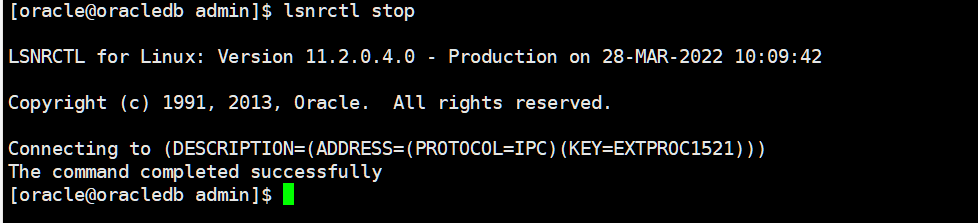

- 停止监听服务

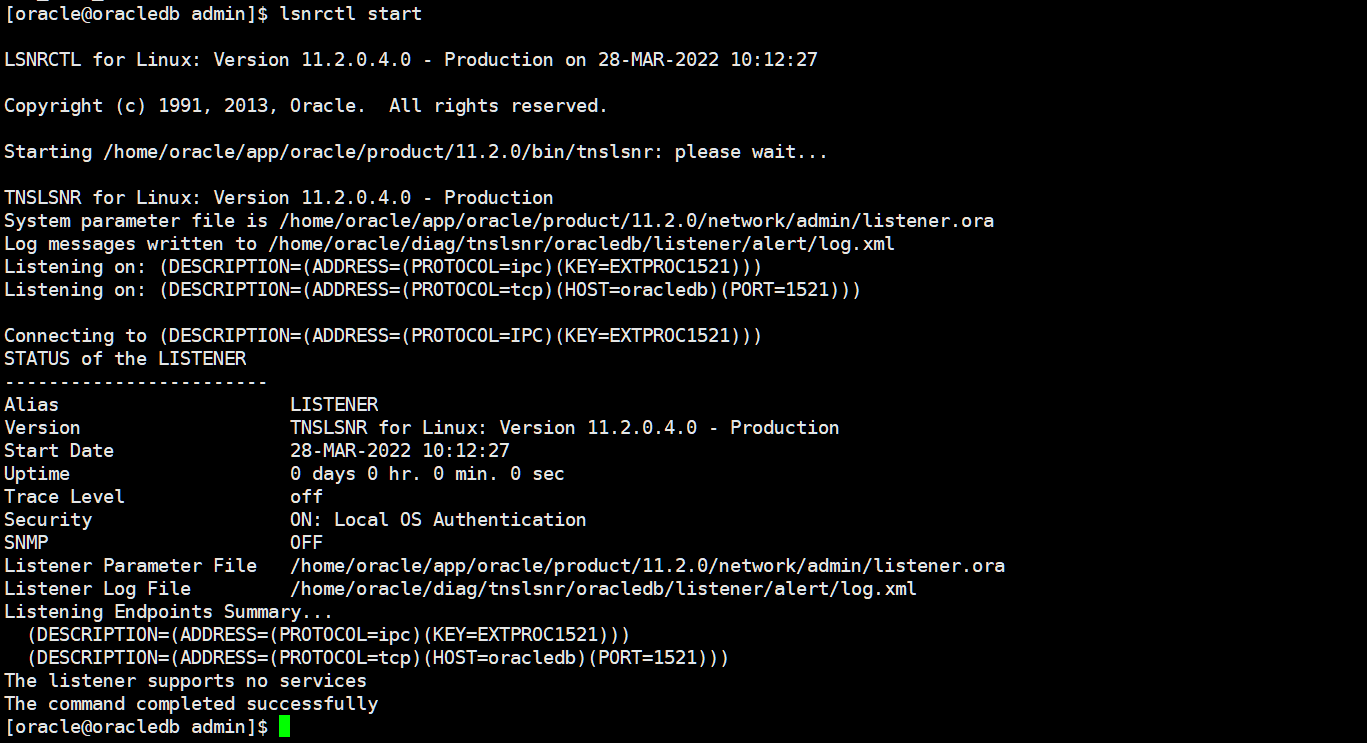

[oracle@oracledb admin]$ lsnrctl stop

- 编辑配置文件

[oracle@oracledb admin]$ vim listener.ora

VALID_NODE_CHECKING_REGISTRATION_LISTENER = ON

启动监听服务

再次验证漏洞

3、其他

- 当在数据库服务器上部署metasploit工具时,按上述2过程配置完监听,检测漏洞依旧存在;以此,验证时切记工具与数据库服务不能是同一台服务器。

漏洞修复之Oracle系列的更多相关文章

- 网站sql注入漏洞修复方案之metinfo 6.1.0系列

近日,我们SINE安全对metinfo进行网站安全检测发现,metinfo米拓建站系统存在高危的sql注入漏洞,攻击者可以利用该漏洞对网站的代码进行sql注入攻击,伪造恶意的sql非法语句,对网站的数 ...

- Mysql漏洞修复方法思路及注意事项

[系统环境] 系统环境:Red Hat Enterprise Linux Server release 5.4 (Tikanga) + 5.7.16 MySQL Community Server ...

- 服务器SSL不安全漏洞修复方案

关于SSL POODLE漏洞 POODLE = Padding Oracle On Downgraded Legacy Encryption.是最新安全漏洞(CVE-2014-3566)的代号,俗称“ ...

- 关于阿里云ECS Centos 5/6/7 Linux Glibc库严重安全漏洞修复方法

日前Linux GNU glibc标准库的 gethostbyname函数爆出缓冲区溢出漏洞,漏洞编号为CVE-2015-0235.黑客可以通过gethostbyname系列函数实现远程代码执行,获取 ...

- 应用安全-Web安全-漏洞修复方案整理

通过HTTP头部字段防御措施整理 X-Frame-Options #反劫持 X-XSS-Protection #开启浏览器防XSS功能 Set X-Frame-Options CSP X-Conte ...

- 织梦dedecms漏洞修复大全(5.7起)

很多人说dedecms不好,因为用的人多了,找漏洞的人也多了,那么如果我们能修复的话,这些都不是问题. 好,我们来一个一个修复.修复方法都是下载目录下该文件,然后替换或添加部分代码,保存后上传覆盖(记 ...

- Jsp万能密码漏洞修复例子

更多详细内容请查看:http://www.111cn.net/jsp/Java/58610.htm 如果网站出现这种“万能密码”漏洞该怎么办呢 'or'='or' 漏洞修复 方法有很多在这里介绍两种, ...

- appscan 安全漏洞修复办法

appscan 安全漏洞修复办法http://www.automationqa.com/forum.php?mod=viewthread&tid=3661&fromuid=21

- Oracle系列:记录Record

Oracle系列:记录Record 分类: [Oracle] (15) 版权声明:本文为博主原创文章,未经博主允许不得转载. Oracle系列:记录(Record) 一,什么是记录(Record) ...

随机推荐

- QT 如何让release生成的EXE可在他人电脑上运行(尝试了全网的方法后,这应该能帮你解决)

这两天,迅速上手了QT并用其基于C++编写了一个含UI的小程序 跳过中间的开发阶段 当我兴致满满的要将程序打包时,却是费尽周折,搜尽全网的关于QT的打包教程,最后都不顶用. 后面自己和队友的共同发现, ...

- 【深度学习 论文篇 01-1 】AlexNet论文翻译

前言:本文是我对照原论文逐字逐句翻译而来,英文水平有限,不影响阅读即可.翻译论文的确能很大程度加深我们对文章的理解,但太过耗时,不建议采用.我翻译的另一个目的就是想重拾英文,所以就硬着头皮啃了.本文只 ...

- Linux操作系统与项目部署

Linux操作系统与项目部署 注意:本版块会涉及到操作系统相关知识. 现在,几乎所有智能设备都有一个自己的操作系统,比如我们的家用个人电脑,基本都是预装Windows操作系统,我们的手机也有Andro ...

- 如何为我的VUE项目编写高效的单元测试--Jest

Unit Testing(单元测试)--Jest 一个完整的测试程序通常由几种不同的测试组合而成,比如end to end(E2E)测试,有时还包括整体测试.简要测试和单元测试.这里要介绍的是Vue中 ...

- 1903021116-吉琛-Java第四周作业-程序编写

项目 内容 课程班级博客链接 19级信计班 这个作业要求链接 Java分支语句学习 https://edu.cnblogs.com/campus/pexy/19xj/homework/12563 我的 ...

- 用 getElementsByTagName() 来获取,父元素指定的子元素

1. html 结构 <ul> <li>知否知否,应是等你好久11</li> <li>知否知否,应是等你好久11</li> <li&g ...

- 终极套娃 2.0|云原生 PaaS 平台的可观测性实践分享

某个周一上午,小涛像往常一样泡上一杯热咖啡 ️,准备打开项目协同开始新一天的工作,突然隔壁的小文喊道:"快看,用户支持群里炸锅了 -" 用户 A:"Git 服务有点问题, ...

- Rancher部署PostgreSQL容器

1.打开工作负载,选择部署服务 2.选择合适的PostgreSQL镜像 镜像地址https://registry.hub.docker.com/_/postgres,也可使用公司内部镜像库 网络模式选 ...

- 攻防世界-MISC:simple_transfer

这是攻防世界高手进阶区的题目,题目如下: 点击下载附件一,得到一个流量包,用wireshark打开搜索flag无果,无奈跑去查看WP,说是先查看一下协议分级,但是并没有像WP所说的协议的字节百分比占用 ...

- XCTF练习题---CRYPTO---不仅仅是Morse

XCTF练习题---CRYPTO---不仅仅是Morse flag:cyberpeace{attackanddefenceworldisinteresting} 解题步骤: 1.观察题目,下载附件 2 ...