【渗透实战】web渗透实战,手动拿学校站点 得到上万人的信息(漏洞已提交)

------------恢复内容开始------------

’‘’

版权tanee

转发交流学校请备注

漏洞已经提交学校管理员

关键过程的截图和脚本代码已经略去。希望大家学习技术和思路就好,切勿进行违法犯罪的活动。本实战案例仅作为技术分享,切勿在未经许可的任何公网站点实战。

‘’‘

昨天有个朋友问我能不能拿一个学校的站。

我说学校的一般做的挺好的,都是外包,加了waf,安全狗,360之类的。

他坚持让我试试,他说卡了很久没拿下。

想着在家也无事做就去试试玩。

首先用了动态代理,怕有抓IP的脚本检测。

然后点看了学校的官网。

界面做的不错,还有一些小的渲染动画。

然后在页面找到了搜索栏,输了一个 ‘ 没有报错,一看就是过滤不严。

只是提示了结构中没有这个模板

然后随便在主页上点开了一个页面

发现了可注入的地方,尝试

’ 页面是空白

And 1=1

And 1=2

都是同上,sqlmap扫描了一下,发现拿不到库。

在搜索栏试了一下XSS跨站脚本,几个弹窗口,嵌入页面。都是未果。

最后,把脚本用base和url编码了也不行。

正准备放弃的时候,发现主页下方有几个模块。其中有个是查询成绩的,就点进去试试看。

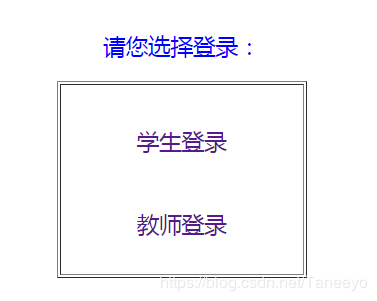

惊了,发现了很low的登陆页面。

随便点了学生登陆

惊了,发现居然没有验证码。省了个脚本。

然而看下说明,居然把学号格式都说清楚了。。害

下面还有要用IE也是醉了。

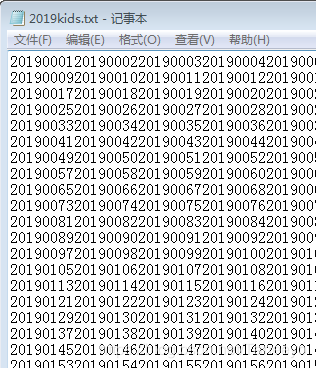

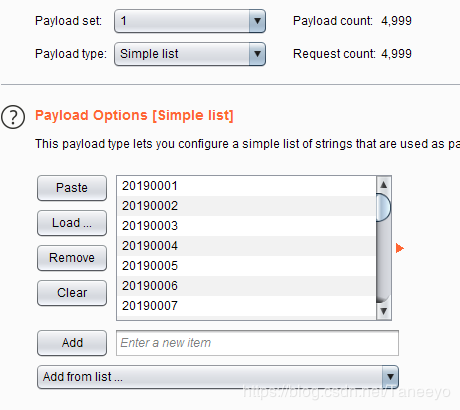

接着用python生成了一个1-9999号的学号序列。

然后打开burp,先把上游代理配置好,我把动态IP的本地端口设在1235,burp上游设置好,设置截断代理。截断代理设置1234,把chrome的代理也设置好。

好了以后,截断打开

对了,这里的burp最好用pro版。因为要用我们自己做的学号字典爆破。

好了,打开了截断,提交一下页面的表单

学号输入123

密码1234

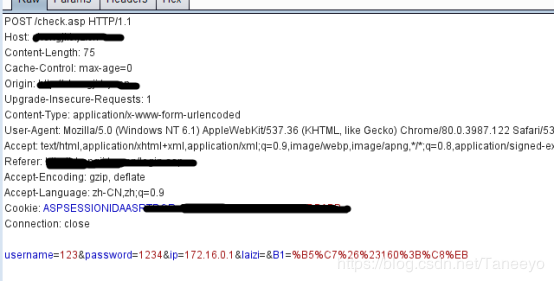

到burp抓包

发现提交的参数中还有个ip的参数,还有来自(laizi) 接了一串编码的字符,果断改掉

输了一个日本的ip

不过我们有动态ip也不怕检测其实,但是为了安全性和后期做跳板后门还是把它本地的改掉

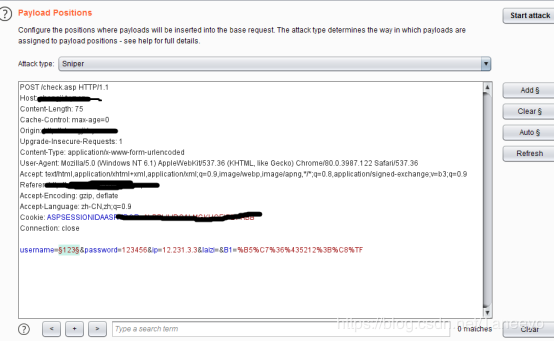

好了以后放到intruder

这里把密码设置成123456感觉会有更多人使用

接着把username 设为载荷变量

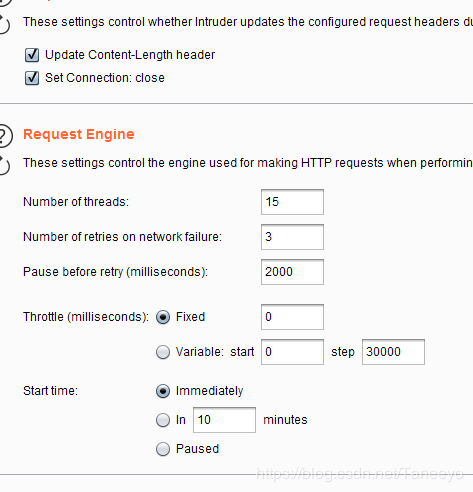

把线程调制15,太高怕对方有流量检测

接着把字典导入。

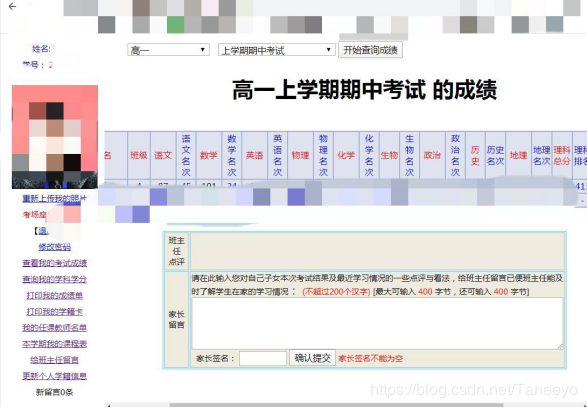

开始爆破,到1000号左右的时候抓了到2个,我没等它继续跑了。两个够用了,

接着用学号和密码进入系统

发现有上传照片,于是把php写的小马祭出。

在上传页面发现有格式检测。于是把php木马镶嵌到目标照片中上传抓包。

把包的格式改成了xxx.jpg.php上传,结果弹出错误的图片格式,302.

接着我又试了其他方法感觉效果并不好,又因为后面提示需要管理员审核,所以放弃了这条思路。(后来使用内嵌脚本成功了。

然后同样的方法进入了教职工的后台,发现有上传成绩资料之类的信息。于是,果断上马。

小马加大马,成功上传。

接着在成功上传的页面又抓了个包,找到了文件的上传路径,(就叫upload…好吧

用菜刀一连接就进了,打开后台管理,上了提权脚本和后门程序。

接着关掉菜刀,直接进后台了。

后台界面可以改学生照片,更新学籍信息,还有成绩和等级评分还有大量隐私信息。感觉这管理员太不负责了吧。

整个过程耗时10分钟不到,关键过程的截图已经略去。希望大家学习技术和思路就好,切勿进行违法犯罪的活动。本实战案例仅作为技术分享,切勿在未经许可的任何公网站点实战。

本人水平有限,希望前辈指正。

【渗透实战】web渗透实战,手动拿学校站点 得到上万人的信息(漏洞已提交)的更多相关文章

- 小白日记36:kali渗透测试之Web渗透-手动漏洞挖掘(二)-突破身份认证,操作系统任意命令执行漏洞

手动漏洞挖掘 ###################################################################################### 手动漏洞挖掘 ...

- 小白日记28:kali渗透测试之Web渗透-扫描工具-Nikto

扫描工具-Nikto #WEB渗透 靶机:metasploitable 靶场:DVWA[默认账号/密码:admin/password] #新手先将DVWA的安全性,调到最低,可容易发现漏洞 侦察[减少 ...

- 小白日记30:kali渗透测试之Web渗透-扫描工具-Skipfish

WEB渗透-skipfish Skipfish是一个命令行模式,以C语言编写的积极的Web应用程序的安全性侦察工具,没有代理模式. 它准备了一个互动为目标的网站的站点地图进行一个递归爬网和基于字典的探 ...

- 小白日记27:kali渗透测试之Web渗透-Http协议基础,WEB

Http协议基础 Web技术发展[http://www.cnblogs.com/ProgrammerGE/articles/1824657.html] 静态WEB[网页] 动态WEB 属于一种应用程序 ...

- 小白日记53:kali渗透测试之Web渗透-SSL、TLS中间人攻击(SSLsplit,Mitmproxy,SSLstrip),拒绝服务攻击

SSL.TLS中间人攻击 SSL中间人攻击 攻击者位于客户端和服务器通信链路中 利用方法: ARP地址欺骗 修改DHCP服务器 (存在就近原则) 手动修改网关 修改DNS设置 修改HOSTS文件[高于 ...

- 小白日记37:kali渗透测试之Web渗透-手动漏洞挖掘(三)-目录遍历、文件包含

手动漏洞挖掘 漏洞类型 #Directory traversal 目录遍历[本台机器操作系统上文件进行读取] 使用者可以通过浏览器/URL地址或者参数变量内容,可以读取web根目录[默认为:/var/ ...

- 小白日记35:kali渗透测试之Web渗透-手动漏洞挖掘(一)-默认安装引发的漏洞

手动漏洞挖掘 即扫描后,如何对发现的漏洞告警进行验证. #默认安装 流传linux操作系统比windows系统安全的说法,是因为windows系统默认安装后,会开放很多服务和无用的端口,而且未经过严格 ...

- 小白日记38:kali渗透测试之Web渗透-手动漏洞挖掘(四)-文件上传漏洞

手动漏洞挖掘 文件上传漏洞[经典漏洞,本身为一个功能,根源:对上传文件的过滤机制不严谨] <?php echo shell_exec($_GET['cmd']);?> 直接上传webshe ...

- 小白日记51:kali渗透测试之Web渗透-WebShell(中国菜刀、WeBaCoo、Weevely)

webshell 本质:<?php echo shell_exec($_GET['cmd']);?> windows平台 中国菜刀官网:胖客户端程序,国产中比较优秀的webshell,适用 ...

随机推荐

- python3迭代器

一.前提 1.dir()函数 dir()函数带参数时,返回参数的属性和方法列表:不带参数时,返回当前范围内变量.方法和定义的类型列表 # dir(参数):带参数,返回参数的属性和方法 s = '' p ...

- Qt Installer Framework翻译(5-0)

创建安装程序 创建离线和在线安装程序,需要执行以下步骤: 为可安装组件创建一个package文件夹.有关更多信息,请参见包文件夹章节. 在config文件夹中创建一个名为config.xml的配置文件 ...

- 去除空白字符串trim

let str = ' foo ' //去除开头空格 console.log(str.trimLeft()) console.log(str.trimStart()) //去除尾部空格 console ...

- 玩转Django2.0---Django笔记建站基础十一(二)((音乐网站开发))

11.5 歌曲排行榜 歌曲排行榜是通过首页的导航链接进入的,按照歌曲的播放次数进行降序显示.从排行榜页面的设计图可以看到,网页实现三个功能:网页顶部搜索.歌曲分类筛选和歌曲信息列表,其说明如下: 1. ...

- Python学习,第六课 - 集合

Python中集合的相关操作 集合是一个无序的,不重复的数据组合 它的主要作用如下: 去重,把一个列表变成集合,就自动去重了 关系测试,测试两组数据之前的交集.差集.并集等关系 list_1 =set ...

- IIS 32位/64位 全局模式切换

IIS7以上可以对单个应用程序池进行设置. IIS6需要用命令. 一.32位模式1.cscript %systemdrive%\inetpub\adminscripts\adsutil.vbs set ...

- 文艺平衡树(区间splay)

文艺平衡树(luogu) Description 题目描述 您需要写一种数据结构(可参考题目标题),来维护一个有序数列. 其中需要提供以下操作:翻转一个区间,例如原有序序列是 5\ 4\ 3\ 2\ ...

- Android教程2020 - RecyclerView使用入门

本文介绍RecyclerView的使用入门.这里给出一种比较常见的使用方式. Android教程2020 - 系列总览 本文链接 想必读者朋友对列表的表现形式已经不再陌生.手机上有联系人列表,文件列表 ...

- 【WPF学习】第四章 加载和编译XAML

前面已经介绍过,尽管XAML和WPF这两种技术具有相互补充的作用,但他们也是相互独立的.因此,完全可以创建不使用XAML和WPF应用程序. 总之,可使用三种不同的编码方式来创建WPF应用程序: 只使用 ...

- Spring注解开发系列Ⅵ --- AOP&事务

注解开发 --- AOP AOP称为面向切面编程,在程序开发中主要用来解决一些系统层面上的问题,比如日志,事务,权限等待,Struts2的拦截器设计就是基于AOP的思想,横向重复,纵向抽取.详细的AO ...