20154312 曾林 EXP6 信息搜集与漏洞扫描

目录

1.实验后回答问题

1.1.哪些组织负责DNS、IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

- 全球一共有5个地区性注册机构:

- ····ARIN负责北美地区业务

- ····RIPE负责欧洲地区业务

- ····APNIC负责亚太地区业务

- ····LACNIC负责拉丁美洲美洲业务

- ····AfriNIC负责非洲地区业务

1.2.什么是3R信息。

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

1.3.评价下扫描结果的精准性。

各种扫描工具的扫描结果不尽相同,但是也各具特点,在各自的扫描方向上扫描的信息还是比较详细的

2.实验总结与体会

这次是实验耗时最多的就是openvas了,openvas-setup这一步下载了大量的数据,耗费了很多时间(还是在我使用个人热点的情况下,校网的话...不敢想象),这一次实验类似于msf里的辅助模块,因为起到的都是scanner的作用,作为pre-Penetration的必备步骤,这次实验意义还是很大的。

3.实践过程记录

3.1.信息收集

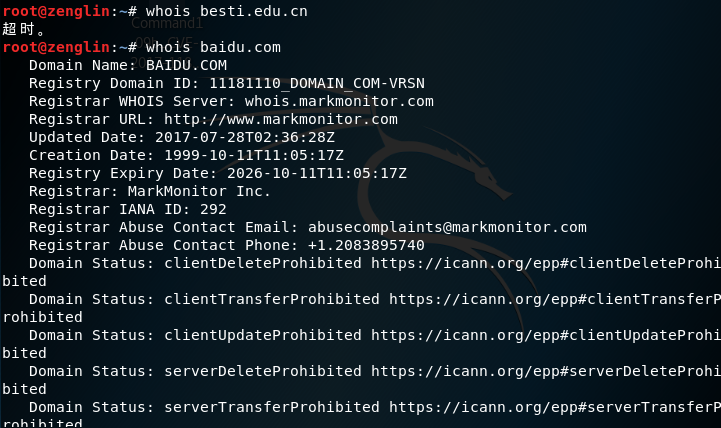

3.1.1.whois查询

以baidu.com为例,进行whois查询,可以看到3R信息

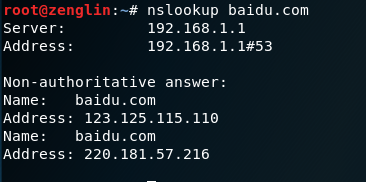

3.1.2.nslookup,dig查询

以baidu.com为例,进行dig查询

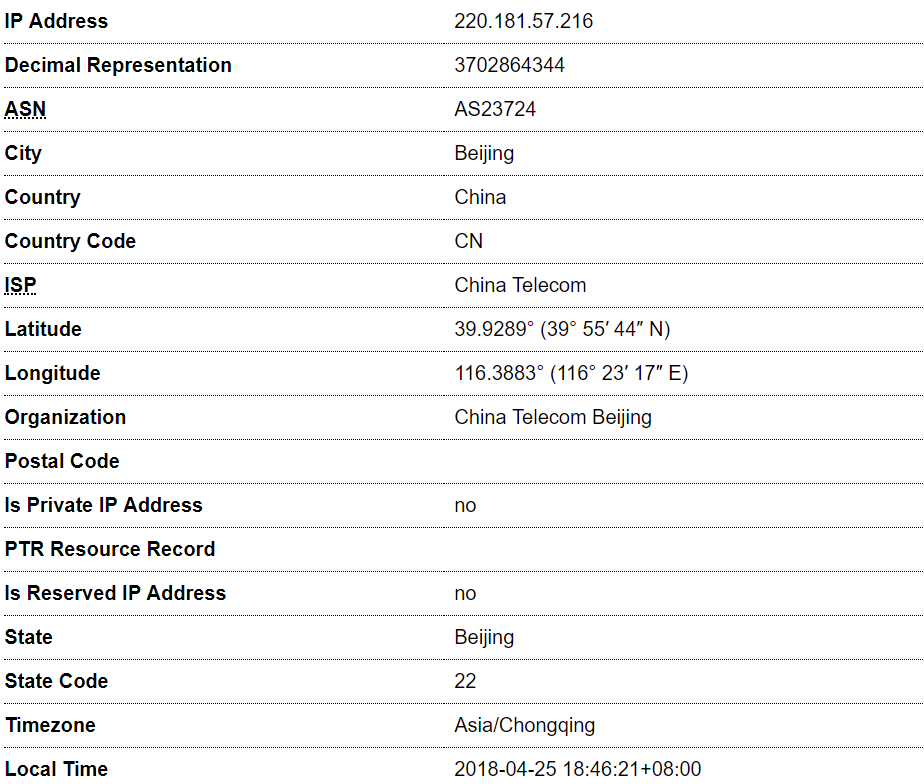

使用shodan搜索引擎进行查询,得到注册信息

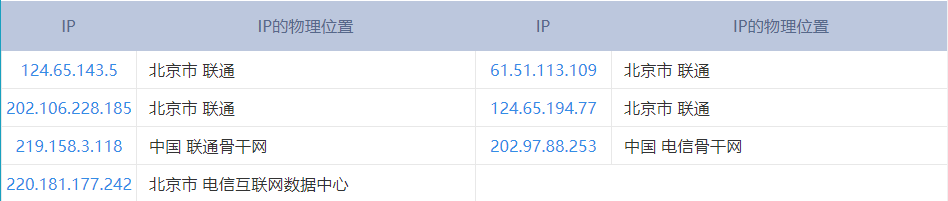

使用IP2Location进行地理位置查询

通过IP反域名查询

使用nslookup进行查询,nslookup与dig不同,nslookup得到的是DNS服务器上Cache找到的结果,dig则是查询到的精确结果

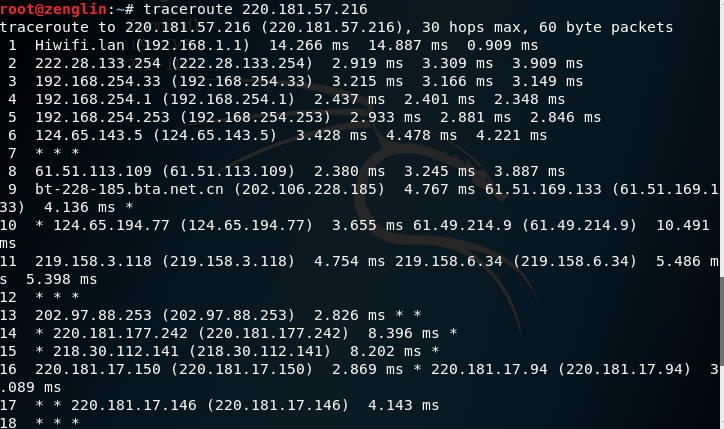

3.1.3.traceroute探测

1.使用traceroute进行路由探测

2.使用IP查询工具进行批量查询

3.1.4.搜索引擎查询

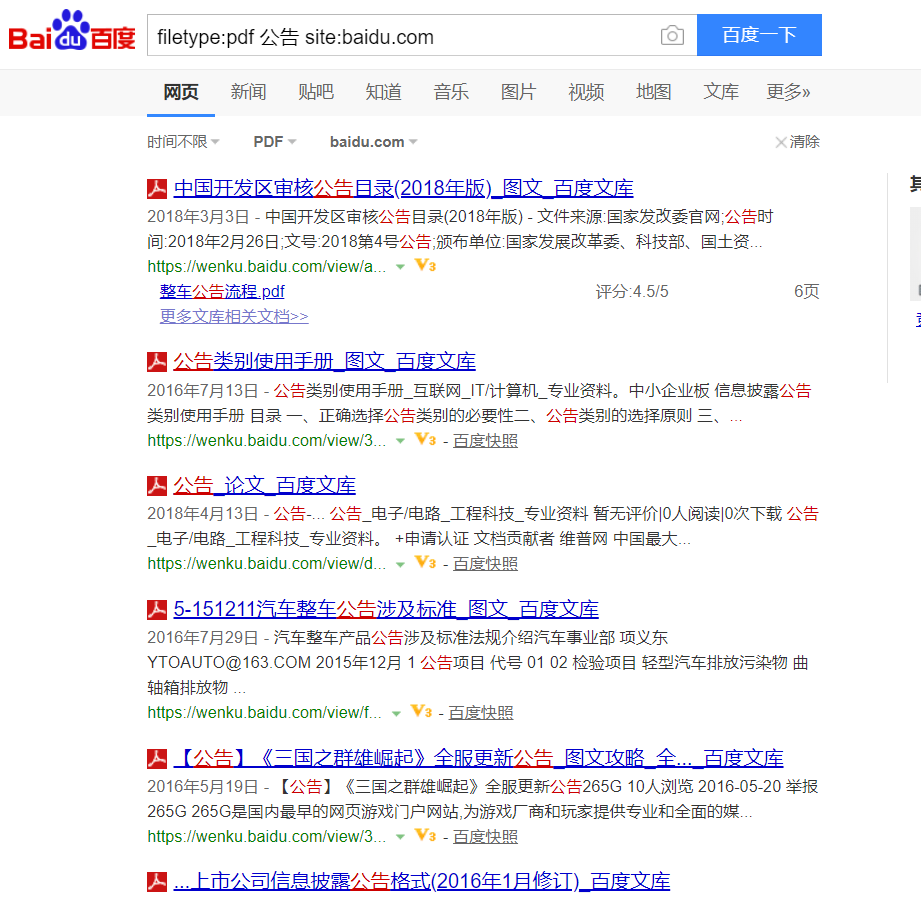

1.利用搜索命令格式filetype:xxx NAME site:xxx.xxx进行查询

3.1.5.netdiscover查询

1.使用netdiscover对私有网段进行主机探测

3.1.6.nmap扫描

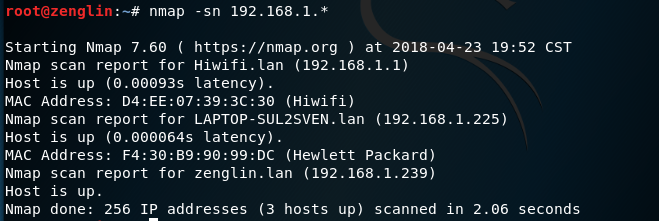

1.nmap -sn扫描活动主机

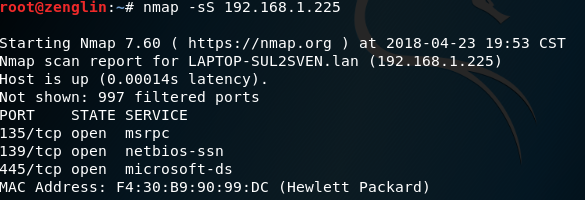

2.nmap -sS IPADRESS对特定主机进行TCP端口扫描

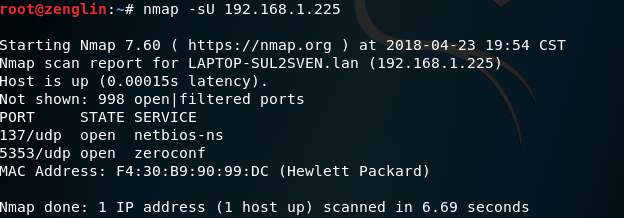

3.nmap -sU IPADRESS扫描特定主机的UDP协议端口信息

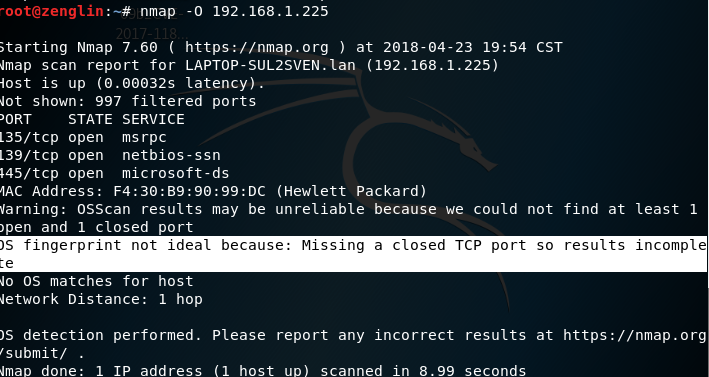

4.nmap -O IPADRESS扫描特定主机操作系统

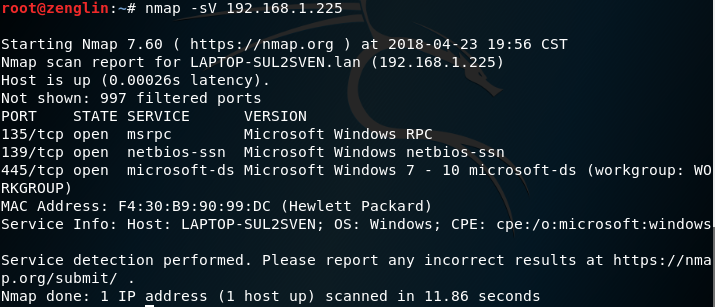

5.nmap -sV IPADRESS扫描特定主机的微软服务版本信息

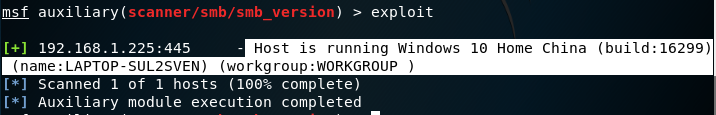

3.1.7.smb服务的查点

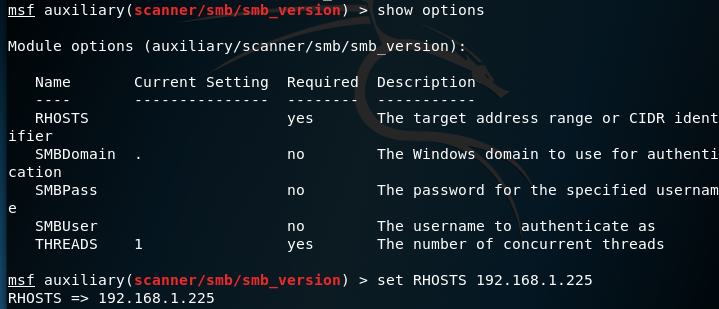

1.msfconsole进入msf,search smb_version搜索查询smb_version的辅助模块

2.use auxiliary/scanner/smb/smb_version使用辅助模块,并进行配置

3.exploit进行扫描

3.2漏洞扫描

3.2.1安装OpenVAS

0.安装过程参考Kali linux 2016.2(Rolling)里安装OpenVAS

1.更新系统

apt-get update

apt-get upgrade

apt-get dist-upgrade

2.安装openvas

apt-get install openvas

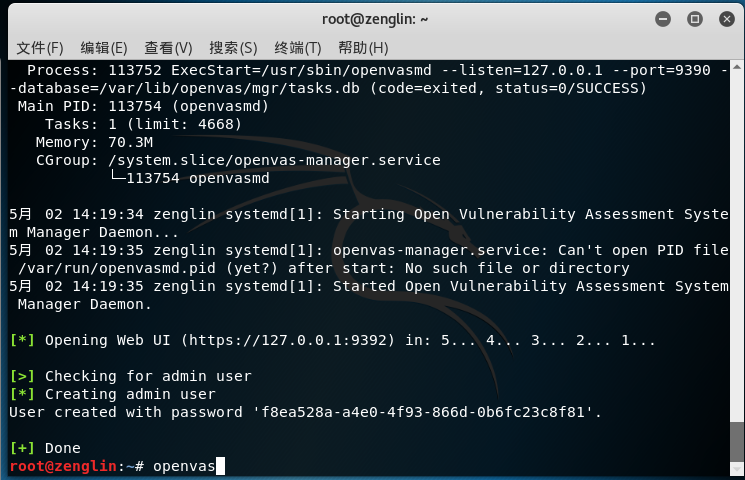

3.安装配置OpenVAS

这一步要的时间非常长,建议空闲时间让他自己跑

openvas-setup

4.检查安装 (如有提示错误的请按提示修复)

openvas-check-setup

事实证明,如果按照前几个步骤依次执行不会出现错误提示。

出现错误提示的话可以参考这篇文章Centos上安装openvas安装问题集

3.2.2使用OpenVAS扫描并阅读报告

1.配置OpenVAS用户名及密码

openvasmd --user admin --new-password 20154312

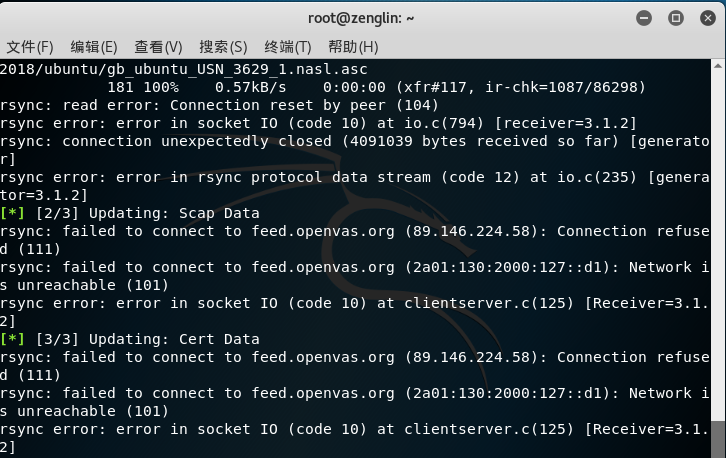

2.运行升级

openvas-feed-update

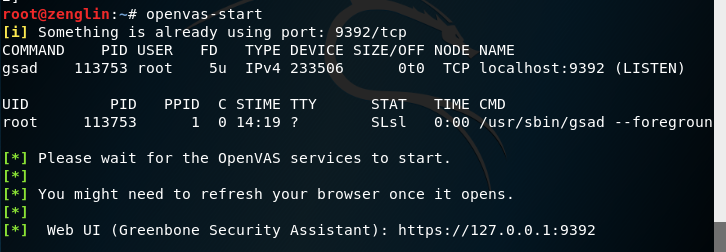

3.启动OpenVAS

openvas-start

4.用Browser访问https://127.0.0.1

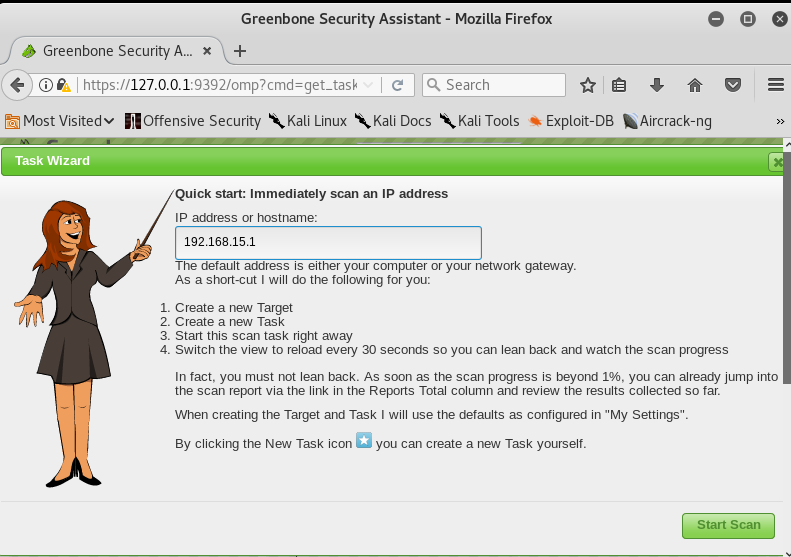

5.选定菜单中的Scanner->Task,利用Task Wizard创建新任务

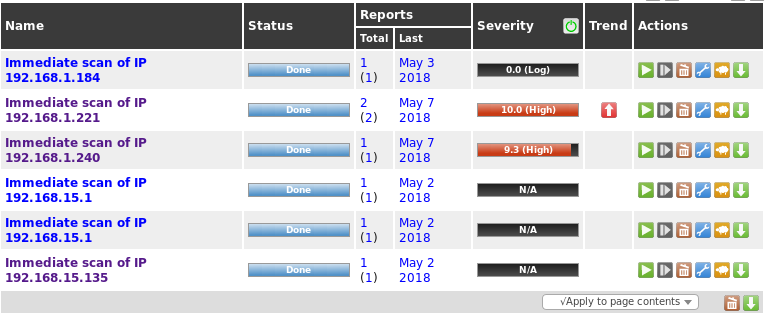

6.扫描完成之后在Task界面查看,可以看到IP地址为192.168.1.221的WindowsXP系统openvas评分为10.0(high)

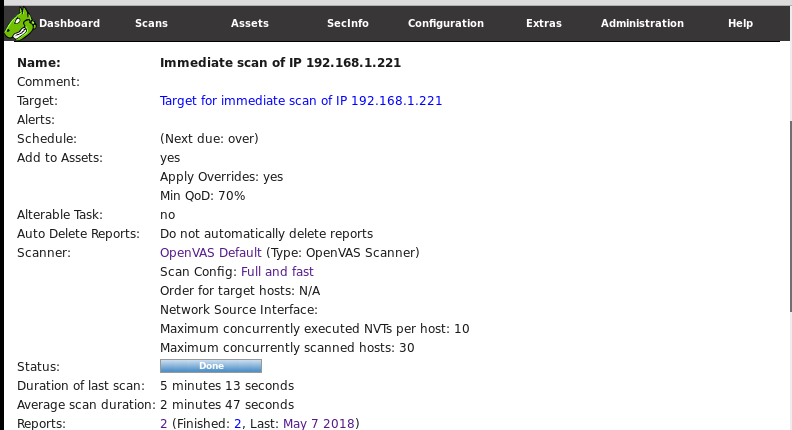

7.点击Name就可以看到具体的情况,因为我扫描了两次所以有两个result

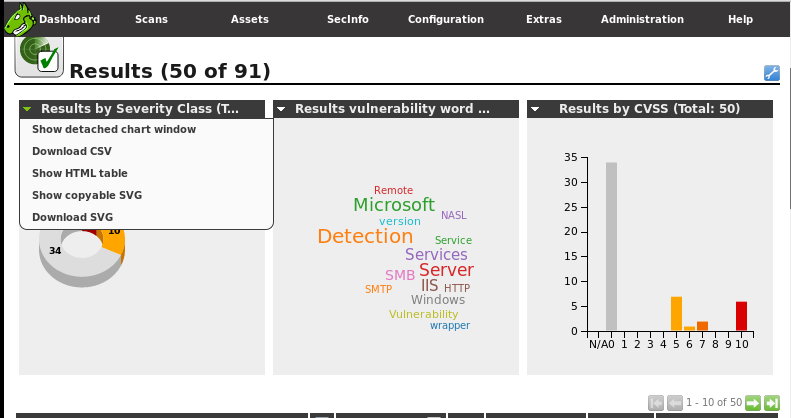

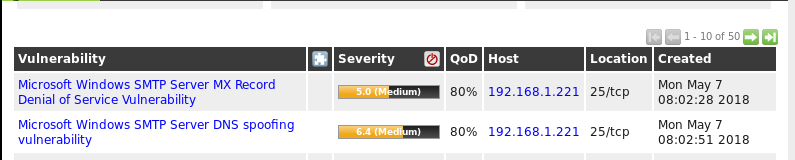

8.点击result可以看到一个具体的分析,可以看到有50个经过CVSS评分的漏洞

9.可以看到具体的漏洞名称,两个都是和SMTP服务有关的漏洞,SMTP是windows的一套文本传输协议,也就是我们平时用的本地网络上的smtp服务

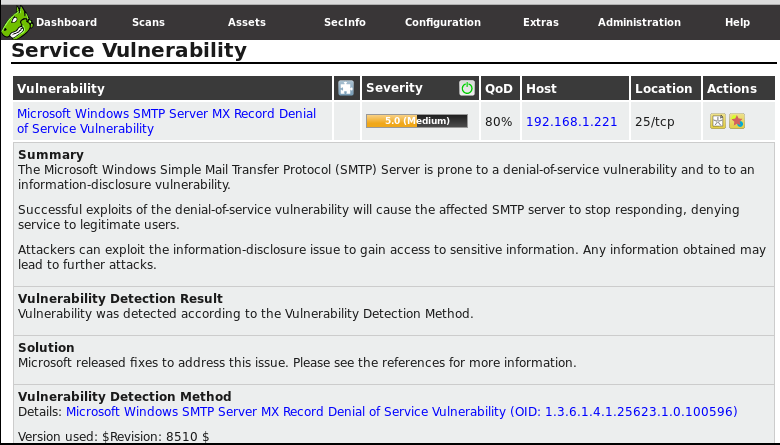

10.我们点击第一个漏洞查看具体信息,可以看到提供了摘要(summary),漏洞检测结果(vulnerability detection result),解决方法(solution),漏洞检测方法(vulnerability detection method)

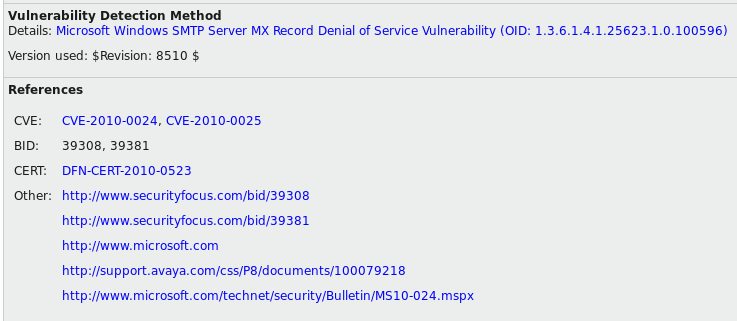

11.再往下看我们还可以看到其他参考信息,比如在CVE上的标识号,BridgeID,计算机应急响应组织对它的编号(CERT)

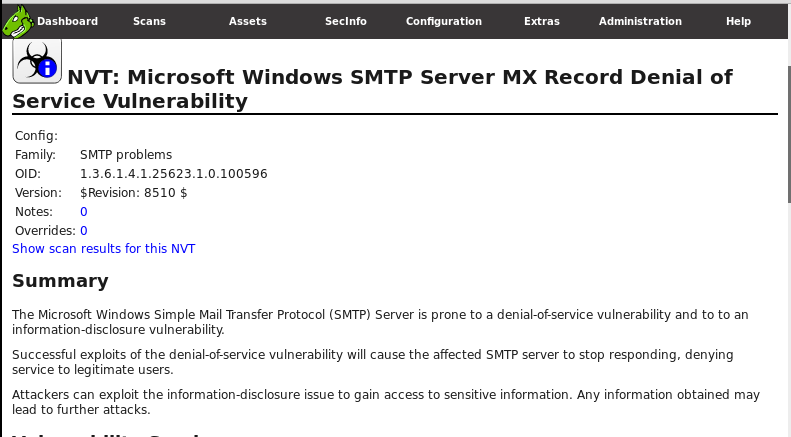

12.点击vulnerability detection method下的Details可以看到相关的细节

13.回到刚才的报告首页,点击report可以看到具体的报告结果,可以看到有6个高危漏洞

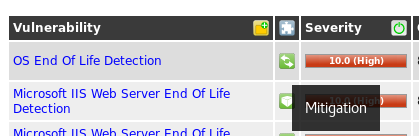

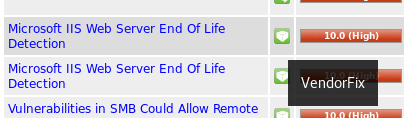

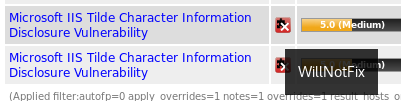

14.在Vulnerability和Severity之间的列中绿色的按钮显示了该漏洞的修复信息,把鼠标放在上面就可以看到了,可以看到基本上是分为了Mitigation VendorFix WillNotFix三种

15.查阅openvas官网,发现一共有五种Workaround Mitigation VendorFix NoneAvailable WillNotFix大概的意思如下:

- Workaround:这个漏洞,软件厂商早知道了,并且进行了相关的部署,在被突破之前就已经修复了,言下之意这个漏洞完全可以修复,放心

- Mitigation:这个漏洞进行相关配置可能可以降低他的风险,但是不能完全解决问题,还得再等等

- VendorFix:受这个漏洞影响的产品的原作者已经发布了官方修复的信息,除非另有说明,不然的话就认为这个漏洞已经彻底解决了

- NoneAvailable:目前没有可用的修复,别想了

- WillNotFix:不仅目前没有可用的修复,以后也不会有

15.点击Mitigation的第一个漏洞OS End Of Life Detection可以看到详细的信息,这个应该是XP系统的寿命到了,没有人会继续维护它导致的系统漏洞,下面也有其他的细节可以查看

20154312 曾林 EXP6 信息搜集与漏洞扫描的更多相关文章

- 20155209林虹宇 Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描 1.信息收集 1.1通过DNS和IP挖掘目标网站的信息 whois查询 进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务 ...

- 20155338《网络对抗》Exp6 信息搜集与漏洞扫描

20155338<网络对抗>Exp6 信息搜集与漏洞扫描 实验过程 外围信息搜集 (1)whois域名注册信息查询 下面是搜索hao123.com得到的结果 下面这个也是同理 (2)nsl ...

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

随机推荐

- 【CF653G】Move by Prime 组合数

[CF653G]Move by Prime 题意:给你一个长度为n的数列$a_i$,你可以进行任意次操作:将其中一个数乘上或者除以一个质数.使得最终所有数相同,并使得操作数尽可能小.现在我们想要知道$ ...

- Android 调用系统相机拍照,生命周期重走OnCreate,导致无数据的解决办法

extends:http://blog.csdn.net/b275518834/article/details/42347903 BUG具体体现为 : (1) 摄像头拍照后图片数据不一定能返回 ; o ...

- React Native ——入门环境搭配以及简单实例

一.Homebrew 是OS X 的套件管理器. 首先我们需要获取 Homebrew ruby -e "$(curl -fsSL https://raw.githubusercontent. ...

- yii---左查询使用

看到一些做关联查询的示例,例如使用hasMany(一对多),还是有一个hasOne(一对一)的,没有细看,下面是我看到的一个比较好用的一个: $query = (new \yii\db\Query() ...

- pandas生成时间列表(某段连续时间或者固定间隔时间段)

python生成一个日期列表 首先导入pandas import pandas as pd def get_date_list(begin_date,end_date): date_list = [x ...

- OpenCV Create Circular Mask 圆形遮罩

在OpenCV中,比较常见的是矩形遮罩CvRect,没有专门提供圆形的mask,那么我们只能自己写一个来模拟圆形mask的函数,需要提供的参数为原图的大小,以及圆形mask的圆心位置和半径即可,返回一 ...

- 关于Python的集合set

网上那么多说创建集合的语句是: >>>a=set([1,2,3]) python 3.6.3,你们真的能运行吗? 我这里报: Traceback (most recent call ...

- date 命令之日期和秒数转换

时间转为秒数 date -d "2012-11-12 13:00:00" +"%s" 描述转为日期 date -d@1352692800 +"%Y-% ...

- 多态设计 zen of python poem 显式而非隐式 延迟赋值

总结 1.python支持延迟赋值,但是给调用者带来了困惑: 2.显式而非隐式,应当显式地指定要初始化的变量 class Card: def __init__(self, rank, suit): s ...

- js 通过html()及text()方法获取并设置p标签的显示值

html()方法 此方法类似于JavaScript中的innerHTML属性,可以用来读取或者设置某个元素中的HTML内容.要获取某个元素的内容,可以这样: 复制代码 代码如下: var p_html ...