RBAC权限控制

1、什么是RBAC权限模型rity

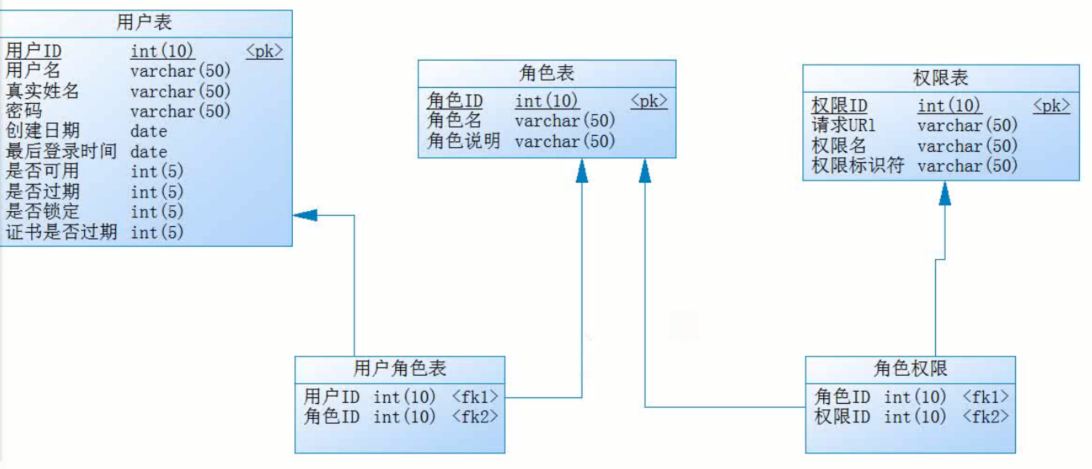

2、RBAC权限模型表设计

3、整合Mybatis数据库

4、UserDetailsService

5、动态查询数据库登陆

6、动态权限角色拦截

什么是RBAC权限模型r

基于角色的权限访问控制(Role-Based Access Control)作为传统访问控制(自主访问,强制访问)的有前景的代替受到广泛的关注。在RBAC中,权限与角色相关联,用户通过成为适当角色的成员而得到这些角色的权限。这就极大地简化了权限的管理。在一个组织中,角色是为了完成各种工作而创造,用户则依据它的责任和资格来被指派相应的角色,用户可以很容易地从一个角色被指派到另一个角色。角色可依新的需求和系统的合并而赋予新的权限,而权限也可根据需要而从某角色中回收。角色与角色的关系可以建立起来以囊括更广泛的客观情况。

百度百科:https://baike.baidu.com/item/RBAC/1328788?fr=aladdin

微服务系统中,管理平台也是有分布式的,比如会员管理,订单管理,支付管理等

最终通过SSO将公司颞部所有管理进行整合。 比如用户同一登录 www.toov5.com 进行管理

将权限的设置信息 不要写死 通过表去进行动态的配置 动态的维护 整合Mybatis就OK了

通过表的动态配置

参考前面的写死的配置

数据库环境:

SET FOREIGN_KEY_CHECKS=0; -- ----------------------------

-- Table structure for sys_permission

-- ----------------------------

DROP TABLE IF EXISTS `sys_permission`;

CREATE TABLE `sys_permission` (

`id` int(10) NOT NULL,

`permName` varchar(50) DEFAULT NULL,

`permTag` varchar(50) DEFAULT NULL,

`url` varchar(255) DEFAULT NULL COMMENT '请求url',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- ----------------------------

-- Records of sys_permission

-- ----------------------------

INSERT INTO `sys_permission` VALUES ('1', '查询订单', 'showOrder', '/showOrder');

INSERT INTO `sys_permission` VALUES ('2', '添加订单', 'addOrder', '/addOrder');

INSERT INTO `sys_permission` VALUES ('3', '修改订单', 'updateOrder', '/updateOrder');

INSERT INTO `sys_permission` VALUES ('4', '删除订单', 'deleteOrder', '/deleteOrder'); -- ----------------------------

-- Table structure for sys_role

-- ----------------------------

DROP TABLE IF EXISTS `sys_role`;

CREATE TABLE `sys_role` (

`id` int(10) NOT NULL,

`roleName` varchar(50) DEFAULT NULL,

`roleDesc` varchar(50) DEFAULT NULL,

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- ----------------------------

-- Records of sys_role

-- ----------------------------

INSERT INTO `sys_role` VALUES ('1', 'admin', '管理员');

INSERT INTO `sys_role` VALUES ('2', 'add_user', '添加管理员'); -- ----------------------------

-- Table structure for sys_role_permission

-- ----------------------------

DROP TABLE IF EXISTS `sys_role_permission`;

CREATE TABLE `sys_role_permission` (

`role_id` int(10) DEFAULT NULL,

`perm_id` int(10) DEFAULT NULL,

KEY `FK_Reference_3` (`role_id`),

KEY `FK_Reference_4` (`perm_id`),

CONSTRAINT `FK_Reference_4` FOREIGN KEY (`perm_id`) REFERENCES `sys_permission` (`id`),

CONSTRAINT `FK_Reference_3` FOREIGN KEY (`role_id`) REFERENCES `sys_role` (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- ----------------------------

-- Records of sys_role_permission

-- ----------------------------

INSERT INTO `sys_role_permission` VALUES ('1', '1');

INSERT INTO `sys_role_permission` VALUES ('1', '2');

INSERT INTO `sys_role_permission` VALUES ('1', '3');

INSERT INTO `sys_role_permission` VALUES ('1', '4');

INSERT INTO `sys_role_permission` VALUES ('2', '1');

INSERT INTO `sys_role_permission` VALUES ('2', '2'); -- ----------------------------

-- Table structure for sys_user

-- ----------------------------

DROP TABLE IF EXISTS `sys_user`;

CREATE TABLE `sys_user` (

`id` int(10) NOT NULL,

`username` varchar(50) DEFAULT NULL,

`realname` varchar(50) DEFAULT NULL,

`password` varchar(50) DEFAULT NULL,

`createDate` date DEFAULT NULL,

`lastLoginTime` date DEFAULT NULL,

`enabled` int(5) DEFAULT NULL,

`accountNonExpired` int(5) DEFAULT NULL,

`accountNonLocked` int(5) DEFAULT NULL,

`credentialsNonExpired` int(5) DEFAULT NULL,

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- ----------------------------

-- Records of sys_user

-- ----------------------------

INSERT INTO `sys_user` VALUES ('1', 'admin', '张三', '15a013bcac0c50049356b322e955035e\r\n', '2018-11-13', '2018-11-13', '1', '1', '1', '1');

INSERT INTO `sys_user` VALUES ('2', 'userAdd', '小余', '15a013bcac0c50049356b322e955035e\r\n', '2018-11-13', '2018-11-13', '1', '1', '1', '1'); -- ----------------------------

-- Table structure for sys_user_role

-- ----------------------------

DROP TABLE IF EXISTS `sys_user_role`;

CREATE TABLE `sys_user_role` (

`user_id` int(10) DEFAULT NULL,

`role_id` int(10) DEFAULT NULL,

KEY `FK_Reference_1` (`user_id`),

KEY `FK_Reference_2` (`role_id`),

CONSTRAINT `FK_Reference_2` FOREIGN KEY (`role_id`) REFERENCES `sys_role` (`id`),

CONSTRAINT `FK_Reference_1` FOREIGN KEY (`user_id`) REFERENCES `sys_user` (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; -- ----------------------------

-- Records of sys_user_role

-- ----------------------------

INSERT INTO `sys_user_role` VALUES ('1', '1');

INSERT INTO `sys_user_role` VALUES ('2', '2');

对密码需要加密 md5加密

对传入到后台的数据进行比对:

对于加密后的处理逻辑:

maven:

<!-->spring-boot 整合security -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<!-- springboot 整合mybatis框架 -->

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>1.3.2</version>

</dependency>

<!-- alibaba的druid数据库连接池 -->

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid-spring-boot-starter</artifactId>

<version>1.1.9</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

</dependency>

用户登录时候 会去各个表中查询出信息

包括权限信息

通过查询出来的信息给配置文件赋值,动态赋值。

管理者可以通过管理这些表去进行权限的管理。

对于User的bean字段需要严格按照规范去写,框架已经定义了接口,需要去实现:

// 用户信息表

@Data

public class User implements UserDetails {

//框架地层查询时候 必须依赖的字段 实现这个接口 规范了名称

private Integer id;

private String username;

private String realname;

private String password;

private Date createDate;

private Date lastLoginTime;

private boolean enabled;

private boolean accountNonExpired;

private boolean accountNonLocked;

private boolean credentialsNonExpired;

// 用户所有权限

private List<GrantedAuthority> authorities = new ArrayList<GrantedAuthority>(); public Collection<? extends GrantedAuthority> getAuthorities() { //一个用户可能多个权限 所以用了集合去处理存储

return authorities;

} }

对于数据库的查询:Mapper层

import java.util.List;

import org.apache.ibatis.annotations.Select;

import com.mayikt.entity.Permission;

public interface PermissionMapper {

// 查询苏所有权限

@Select(" select * from sys_permission ")

List<Permission> findAllPermission();

}

import java.util.List; import org.apache.ibatis.annotations.Param;

import org.apache.ibatis.annotations.Select; import com.mayikt.entity.Permission;

import com.mayikt.entity.User; public interface UserMapper {

// 查询用户信息

@Select(" select * from sys_user where username = #{userName}")

User findByUsername(@Param("userName") String userName); // 查询用户的权限

@Select(" select permission.* from sys_user user" + " inner join sys_user_role user_role"

+ " on user.id = user_role.user_id inner join "

+ "sys_role_permission role_permission on user_role.role_id = role_permission.role_id "

+ " inner join sys_permission permission on role_permission.perm_id = permission.id where user.username = #{userName};")

List<Permission> findPermissionByUsername(@Param("userName") String userName);

}

登录时候会首先执行的Java类:

先查询出User信息

使用UserDetailsService实现动态查询数据库验证账号

import java.util.ArrayList;

import java.util.List; import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.GrantedAuthority;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.stereotype.Service; import com.mayikt.entity.Permission;

import com.mayikt.entity.User;

import com.mayikt.mapper.UserMapper; // 设置动态用户信息

@Service

public class MyUserDetailsService implements UserDetailsService {

@Autowired

private UserMapper userMapper; @Override //用户登录时候会调用这个方法

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException { // 1.根据用户名称查询数据用户信息

User user = userMapper.findByUsername(username);

// 2.底层会根据数据库查询用户信息,判断密码是否正确 开发者需要做的就是查询就OK了

// 3. 给用户设置权限 查询出来 然后赋值就OK了

List<Permission> listPermission = userMapper.findPermissionByUsername(username);

System.out.println("username:" + username + ",对应权限:" + listPermission.toString());

if (listPermission != null && listPermission.size() > 0) {

// 定义用户权限

List<GrantedAuthority> authorities = new ArrayList<GrantedAuthority>();

for (Permission permission : listPermission) {

authorities.add(new SimpleGrantedAuthority(permission.getPermTag()));

}

user.setAuthorities(authorities);

}

return user;

} }

进行权限的校验 设置:

import java.util.List; import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.annotation.web.configurers.ExpressionUrlAuthorizationConfigurer;

import org.springframework.security.crypto.password.NoOpPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.stereotype.Component; import com.mayikt.entity.Permission;

import com.mayikt.handler.MyAuthenticationFailureHandler;

import com.mayikt.handler.MyAuthenticationSuccessHandler;

import com.mayikt.mapper.PermissionMapper;

import com.mayikt.security.MyUserDetailsService;

import com.mayikt.utils.MD5Util; // Security 配置

@Component

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private MyAuthenticationFailureHandler failureHandler;

@Autowired

private MyAuthenticationSuccessHandler successHandler;

@Autowired

private MyUserDetailsService myUserDetailsService;

@Autowired

private PermissionMapper permissionMapper; // 配置认证用户信息和权限

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

// // 添加admin账号

// auth.inMemoryAuthentication().withUser("admin").password("123456").

// authorities("showOrder","addOrder","updateOrder","deleteOrder");

// // 添加userAdd账号

// auth.inMemoryAuthentication().withUser("userAdd").password("123456").authorities("showOrder","addOrder");

// 如果想实现动态账号与数据库关联 在该地方改为查询数据库

auth.userDetailsService(myUserDetailsService).passwordEncoder(new PasswordEncoder() { // 加密的密码与数据库密码进行比对CharSequence rawPassword 表单字段 encodedPassword

// 数据库加密字段

public boolean matches(CharSequence rawPassword, String encodedPassword) {

System.out.println("rawPassword:" + rawPassword + ",encodedPassword:" + encodedPassword);

// 返回true 表示认证成功 返回fasle 认证失败

Boolean reslt = MD5Util.encode((String) rawPassword).equals(encodedPassword);

System.out.println("result结果:"+reslt);

return reslt;

} // 对表单密码进行加密

public String encode(CharSequence rawPassword) {

System.out.println("rawPassword:" + rawPassword);

return MD5Util.encode((String) rawPassword);

}

});

} // 配置拦截请求资源 进行动态请求资源

protected void configure(HttpSecurity http) throws Exception {

ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry authorizeRequests = http

.authorizeRequests();

// 1.读取数据库权限列表

List<Permission> listPermission = permissionMapper.findAllPermission();

for (Permission permission : listPermission) {

// 设置权限

authorizeRequests.antMatchers(permission.getUrl()).hasAnyAuthority(permission.getPermTag());

}

authorizeRequests.antMatchers("/login").permitAll().antMatchers("/**").fullyAuthenticated().and().formLogin()

.loginPage("/login").successHandler(successHandler).and().csrf().disable(); } @Bean

public static NoOpPasswordEncoder passwordEncoder() {

return (NoOpPasswordEncoder) NoOpPasswordEncoder.getInstance();

} }

yml:

# 配置freemarker

spring:

freemarker:

# 设置模板后缀名

suffix: .ftl

# 设置文档类型

content-type: text/html

# 设置页面编码格式

charset: UTF-8

# 设置页面缓存

cache: false

# 设置ftl文件路径

template-loader-path:

- classpath:/templates

# 设置静态文件路径,js,css等

mvc:

static-path-pattern: /static/**

####整合数据库层

datasource:

name: test

url: jdbc:mysql://127.0.0.1:3306/rbac_db

username: root

password: root

# druid 连接池

type: com.alibaba.druid.pool.DruidDataSource

driver-class-name: com.mysql.jdbc.Driver

加密工具:

import java.security.MessageDigest;

public class MD5Util {

// 加盐

private static final String SALT = "toov5";

public static String encode(String password) {

password = password + SALT;

MessageDigest md5 = null;

try {

md5 = MessageDigest.getInstance("MD5");

} catch (Exception e) {

throw new RuntimeException(e);

}

char[] charArray = password.toCharArray();

byte[] byteArray = new byte[charArray.length];

for (int i = 0; i < charArray.length; i++)

byteArray[i] = (byte) charArray[i];

byte[] md5Bytes = md5.digest(byteArray);

StringBuffer hexValue = new StringBuffer();

for (int i = 0; i < md5Bytes.length; i++) {

int val = ((int) md5Bytes[i]) & 0xff;

if (val < 16) {

hexValue.append("0");

}

hexValue.append(Integer.toHexString(val));

}

return hexValue.toString();

}

public static void main(String[] args) {

System.out.println(MD5Util.encode("123456"));

}

}

启动类:

import org.mybatis.spring.annotation.MapperScan;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication; @MapperScan("com.toov5.mapper")

@SpringBootApplication

public class AppSecurity { public static void main(String[] args) {

SpringApplication.run(AppSecurity.class, args);

// Security 两种模式 fromLogin 表单提交认证模式 httpBasic 浏览器与服务器做认证授权

} }

这样就成为了 根据SQL进行动态配置修改的啦~~

RBAC权限控制的更多相关文章

- yii2 rbac权限控制详细操作步骤

作者:白狼 出处:http://www.manks.top/article/yii2_rbac_description本文版权归作者,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出 ...

- yii2 rbac权限控制之菜单menu详细教程

作者:白狼 出处:http://www.manks.top/article/yii2_rbac_menu本文版权归作者,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接,否则 ...

- yii2搭建完美后台并实现rbac权限控制实例教程

1.安装yii2 未安装的请参考yii2史上最简单式安装教程,没有之一 或者参考yii2实战教程之详细安装步骤 已安装的请继续看下一步操作 2.配置数据库 2.1 配置数据库 修改common/con ...

- Kubernetes-16:一文详解ServiceAccount及RBAC权限控制

一.ServiceAccount 1.ServiceAccount 介绍 首先Kubernetes中账户区分为:User Accounts(用户账户) 和 Service Accounts(服务账户) ...

- yii2搭建完美后台并实现rbac权限控制案例教程

作者:白狼 出处:www.manks.top/article/yii2_frame_rbac_template 本文版权归作者,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连 ...

- 基于thinkphp的RBAC权限控制

RBAC Role-Based Access Control 权限控制在后台管理中是十分常见的,它的模型大体上是下面这张图的形式 我用的字段和上面不一样,图只是个示例 一个简易的权限控制模型只需要3 ...

- 转:RBAC权限控制

名词解释: RBAC:Role-Based Access Control,基于角色的访问控制 关键词: RBAC,Java Shiro,Spring Security, 一. RBAC 要解决 ...

- PHP RBAC权限控制,基于CI框架(版本3.1.9)

2018年11月7日更新:目前功能已做到事件级别权限控制,如:后台用户的添加操作.删除操作和保存操作等具体到事件级的操作方法有权限则展示相应的操作菜单,没权限则隐藏相应菜单或提示无权限到目前算是真正做 ...

- Yii2搭建后台并实现rbac权限控制完整实例教程

.安装yii2 未安装的请参考yii2史上最简单式安装教程,没有之一 已安装的请继续看下一步操作 2.配置数据库 2.1 配置数据库 修改common/config/main-local.php 实际 ...

- 基于SpringSecurity实现RBAC权限控制(待完善)

Spring Security是一个为企业应用系统提供声明式的安全访问控制功能,减少为了企业应用系统安全控制而编写的大量重复代码. 认证: spring security的原理就是使用很多的拦截器对U ...

随机推荐

- Django中的过滤器

Django 过滤器 过滤器 描述 示例 upper 以大写方式输出 {{ user.name | upper }} add 给value加上一个数值 {{ user.age | add:”5” ...

- Sublime text 3 快捷键:

Ctrl+Shift+[ 选中代码,按下快捷键,折叠代码. Ctrl+Shift+] 选中代码,按下快捷键,展开代码. Ctrl+Shift+P:打开命令面板 Ctrl+P:打开搜索框,搜索项目 ...

- 编写高质量代码–改善python程序的建议(五)

原文发表在我的博客主页,转载请注明出处! 建议二十三:遵循异常处理的几点基本原则 python中常用的异常处理语法是try.except.else.finally,它们可以有多种组合,语法形式如下: ...

- HDU 5892 Resident Evil

题目链接:传送门 题目大意:有50种动物,给你n*n的矩阵,m次操作,P代表加入操作,在左上角 x1,y1 到右下角 x2,y2,的矩形范围内加入 种类为x,数量为y的动物. Q代表询问操作,在左上角 ...

- 同时调整lv分区的大小(减少一个,增加另一个)

author:headsen chen date: 2018-04-20 16:48:06 1.查看分区:/home 为67G,太大了,/ 是50g,太小了. [root@localhost ~]# ...

- * 和 ?在 shell 命令行中与在正则表达式中的区别

Linux 正则表达式 你有没有想过,在 shell 命令行中的 *,?和正则表达式中的*,?是否一样? 自打好多年前接触 DOS,就知道了* 和?这两个通配符(Wildcard),象 dir *.* ...

- java反射——字段

大家都知道反射技术在Java里面时非常重要的一个技术点,因为Java好多框架的编写都是基于反射的,别的不多说,spring框架里面的IOC就是基于反射实现.那么什么是反射呢?JAVA反射机制是在运行状 ...

- 制作简易app个人总结

1.每次修改app.js或者其他路由js文件,都必须重启node app.js,否则修改不起作用!!! 2.<link rel="stylesheet" href=" ...

- maven pom.xml常用标签 Exclusions plugins是什么意思

Exclusions maven的依赖(dependencies)有传递性,为了解决兼容性问题,就用exclusions来排除造成兼容性问题的依赖. 写法如下: 加入项目A依赖项目B,项目B依赖项目C ...

- 使用synergyc共享键鼠

通常情况下我们经常同时操作两台或者多台电脑, 这样就会存在多个键盘鼠标来回切换的问题. 那么我们主要的目标就是怎么在多个电脑上共享一套键盘鼠标,而且可以轻松的来回切换呢. 网上有很多的解决方案,这里我 ...