SpringBoot + Spring Security 学习笔记(三)实现图片验证码认证

整体实现逻辑

- 前端在登录页面时,自动从后台获取最新的验证码图片

- 服务器接收获取生成验证码请求,生成验证码和对应的图片,图片响应回前端,验证码保存一份到服务器的 session 中

- 前端用户登录时携带当前验证码

- 服务器校验验证码是否合法(验证码存在并未过期),继续后续的用户名和密码校验逻辑

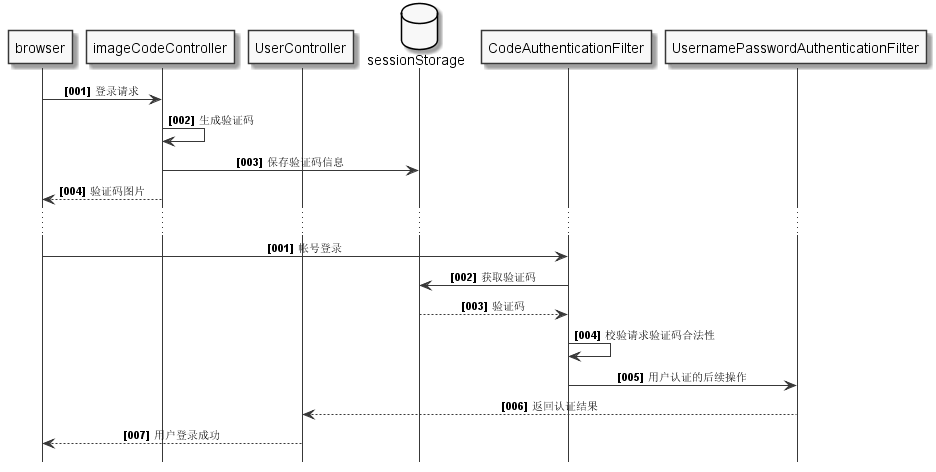

通过一个时序图来表述如下图,图中细化了一下各个控制器和过滤器之间的功能职责,还不是很正规,只为了更好表达上述的流程描述,所以读者们将就一下:

时序图 plantUML 代码

plantUML 的使用教程请移步至之前发布过的文章:PlantUML 语法之时序图

@startuml

hide footbox

skinparam sequenceMessageAlign center

skinparam sequenceArrowFontSize 11

skinparam noteFontSize 11

skinparam monochrome true

skinparam lifelinestrategy solid

autonumber "<b>[000]"

participant browser as ui

participant imageCodeController as ic

participant UserController as uc

database sessionStorage as session

participant CodeAuthenticationFilter as cf

participant "UsernamePasswordAuthenticationFilter" as uf

ui -> ic: 登录请求

ic -> ic: 生成验证码

ic -> session: 保存验证码信息

ic --> ui: 验证码图片

...

autonumber "<b>[000]"

ui -> cf: 帐号登录

cf -> session: 获取验证码

session --> cf: 验证码

cf -> cf: 校验请求验证码合法性

cf -> uf: 用户认证的后续操作

uf --> uc: 返回认证结果

uc --> ui: 用户登录成功

@enduml

将上述的逻辑进行任务拆分:随机验证码和图片生成,生成验证码请求Controller,session存储器就临时使用spring-social-web包中的SessionStrategy来存储,验证码过滤器,配置过滤器到spring scuerity

过滤器中的用户密码验证过滤器之前。

前端控制器+生成验证码

服务器 session 容器

采用小步快走的开发模式,前端控制器和生成验证码的代码都写在一起,后期再进行代码重构, 这里主要引用了spring-social-web依赖:

<dependency>

<groupId>org.springframework.social</groupId>

<artifactId>spring-social-web</artifactId>

<version>1.1.4.RELEASE</version>

</dependency>

这个包里面有个很小巧的session管理工具:SessionStrategy

考虑到这个 session 在验证码过滤器中还得使用,所以自定义了一个配置,直接注入到了spring中:

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.social.connect.web.HttpSessionSessionStrategy;

import org.springframework.social.connect.web.SessionStrategy;

@Configuration

public class AppConfig {

@Bean("sessionStrategy")

public SessionStrategy registBean() {

SessionStrategy sessionStrategy = new HttpSessionSessionStrategy();

return sessionStrategy;

}

}

这样,在 Controller 层直接通过@Autowired引用即可。

图片验证码容器

图片验证码对象需要至少三个属性:图片,验证码,过期时间。

后期可能还有其他的验证形式,但是其中公共的部分:验证码和过期时间是可以抽象出来,这里为了演示不做重构。

import java.awt.image.BufferedImage;

import java.time.LocalDateTime;

import lombok.AllArgsConstructor;

import lombok.Data;

@Data

@AllArgsConstructor

public class ImageCode {

private BufferedImage image;

private String code;

private LocalDateTime expireTime;

public ImageCode(BufferedImage image, String code, int expireIn) {

this.code = code;

this.image = image;

this.expireTime = LocalDateTime.now().plusSeconds(expireIn);

}

public boolean isExpried() {

return LocalDateTime.now().isAfter(getExpireTime());

}

}

公共常量

在图片生成代码中,图片的尺寸,验证码的随机随机数长度和过期时间,都设计在了静态常量类中,当然也可以做成配置文件。验证码的 session 的唯一标识也做成了公共的,以便在验证码过滤器中进行校验时使用:

public class MyConstants {

public static final String SESSION_KEY = "SESSION_KEY_IMAGE_CODE";

// 图片宽度

public static final int WIDTH = 90;

// 图片高度

public static final int HEIGHT = 20;

// 验证码的位数

public static final int RANDOM_SIZE = 4;

// 验证码过期秒数

public static final int EXPIRE_SECOND = 30;

}

生成验证码请求Controller源码:

import static org.woodwhale.king.commons.MyConstants.EXPIRE_SECOND;

import static org.woodwhale.king.commons.MyConstants.HEIGHT;

import static org.woodwhale.king.commons.MyConstants.RANDOM_SIZE;

import static org.woodwhale.king.commons.MyConstants.SESSION_KEY;

import static org.woodwhale.king.commons.MyConstants.WIDTH;

import java.awt.Color;

import java.awt.Font;

import java.awt.Graphics;

import java.awt.image.BufferedImage;

import java.io.IOException;

import java.util.Random;

import javax.imageio.ImageIO;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.social.connect.web.SessionStrategy;

import org.springframework.web.bind.ServletRequestUtils;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.web.context.request.ServletWebRequest;

import org.woodwhale.king.model.ImageCode;

@RestController

public class ValidateCodeController {

@Autowired

private SessionStrategy sessionStrategy;

@GetMapping("/code/image")

public void createCode(HttpServletRequest request, HttpServletResponse response) throws IOException {

ImageCode imageCode = generate(new ServletWebRequest(request));

sessionStrategy.setAttribute(new ServletWebRequest(request), SESSION_KEY, imageCode);

ImageIO.write(imageCode.getImage(), "JPEG", response.getOutputStream());

}

/**

* 生成图形验证码

* @param request

* @return

*/

private ImageCode generate(ServletWebRequest request) {

int width = ServletRequestUtils.getIntParameter(request.getRequest(), "width", WIDTH);

int height = ServletRequestUtils.getIntParameter(request.getRequest(), "height", HEIGHT);

BufferedImage image = new BufferedImage(width, height, BufferedImage.TYPE_INT_RGB);

Graphics g = image.getGraphics();

Random random = new Random();

g.setColor(getRandColor(200, 250));

g.fillRect(0, 0, width, height);

g.setFont(new Font("Times New Roman", Font.ITALIC, 20));

g.setColor(getRandColor(160, 200));

for (int i = 0; i < 155; i++) {

int x = random.nextInt(width);

int y = random.nextInt(height);

int xl = random.nextInt(12);

int yl = random.nextInt(12);

g.drawLine(x, y, x + xl, y + yl);

}

String sRand = "";

int length = ServletRequestUtils.getIntParameter(request.getRequest(), "length", RANDOM_SIZE);

for (int i = 0; i < length; i++) {

String rand = String.valueOf(random.nextInt(10));

sRand += rand;

g.setColor(new Color(20 + random.nextInt(110), 20 + random.nextInt(110), 20 + random.nextInt(110)));

g.drawString(rand, 13 * i + 6, 16);

}

g.dispose();

return new ImageCode(image, sRand, EXPIRE_SECOND);

}

/**

* 生成随机背景条纹

*

* @param fc

* @param bc

* @return

*/

private Color getRandColor(int fc, int bc) {

Random random = new Random();

if (fc > 255) {

fc = 255;

}

if (bc > 255) {

bc = 255;

}

int r = fc + random.nextInt(bc - fc);

int g = fc + random.nextInt(bc - fc);

int b = fc + random.nextInt(bc - fc);

return new Color(r, g, b);

}

}

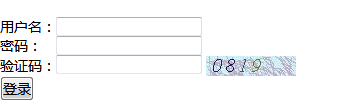

为了提升代码的可扩展性,随机验证码的生成方法generate()的方法最好是抽成接口,后期可能还有短信验证码,三方登录的验证码,这里仅做演示。上述验证码图片效果:

验证码过滤器

SpringSecurity 是通过过滤器链来进行校验的,我们想要验证图形验证码,所以可以在认证流程之前,也就是UsernamePasswordAuthenticationFilter之前进行校验。

那么自定义的验证码过滤器也需要实现j2EE的过滤器接口,同时验证方法validate()只做了内部方法抽象,后期可以做成可扩展的抽象接口,这个void方法可能会抛出异常,这里的异常设计成了spring security框架的AuthenticationException高级抽象异常的子类,为了就是保证和安全认证的异常同步,后期使用同一个失败处理器抓取AuthenticationException类型的异常即可:

import org.springframework.security.core.AuthenticationException;

public class MyException extends AuthenticationException {

private static final long serialVersionUID = 1L;

public MyException(String msg) {

super(msg);

}

}

而上述异常的接收者就是springboot + spring security 学习笔记(一)自定义基本使用及个性化登录配置里提到的自定义认证失败处理器。

import static org.woodwhale.king.commons.MyConstants.SESSION_KEY;

import java.io.IOException;

import java.util.Objects;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.apache.commons.lang3.StringUtils;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.web.authentication.AuthenticationFailureHandler;

import org.springframework.social.connect.web.SessionStrategy;

import org.springframework.stereotype.Component;

import org.springframework.web.bind.ServletRequestBindingException;

import org.springframework.web.bind.ServletRequestUtils;

import org.springframework.web.context.request.ServletWebRequest;

import org.springframework.web.filter.OncePerRequestFilter;

import org.woodwhale.king.MyException;

import org.woodwhale.king.model.ImageCode;

import lombok.extern.slf4j.Slf4j;

@Slf4j

@Component("validateCodeFilter")

public class ValidateCodeFilter extends OncePerRequestFilter implements Filter {

/**

* 验证码校验失败处理器

*/

@Autowired

private AuthenticationFailureHandler authenticationFailureHandler;

@Autowired

private SessionStrategy sessionStrategy;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

// 必须是登录的post请求才能进行验证,其他的直接放行

if(StringUtils.equals("/user/login", request.getRequestURI()) && StringUtils.equalsIgnoreCase(request.getMethod(), "post")) {

log.info("request : {}", request.getRequestURI());

try {

// 1. 进行验证码的校验

validate(new ServletWebRequest(request));

} catch (AuthenticationException e) {

// 2. 捕获步骤1中校验出现异常,交给失败处理类进行进行处理

authenticationFailureHandler.onAuthenticationFailure(request, response, e);

return;

}

}

// 3. 校验通过,就放行

filterChain.doFilter(request, response);

}

private void validate(ServletWebRequest request) throws ServletRequestBindingException {

// 1. 获取请求中的验证码

String codeInRequest = ServletRequestUtils.getStringParameter(request.getRequest(), "imageCode");

// 2. 校验空值情况

if(StringUtils.isEmpty(codeInRequest)) {

throw new MyException("验证码不能为空");

}

// 3. 获取服务器session池中的验证码

ImageCode codeInSession = (ImageCode) sessionStrategy.getAttribute(request, SESSION_KEY);

if(Objects.isNull(codeInSession)) {

throw new MyException("验证码不存在");

}

// 4. 校验服务器session池中的验证码是否过期

if(codeInSession.isExpried()) {

sessionStrategy.removeAttribute(request, SESSION_KEY);

throw new MyException("验证码过期了");

}

// 5. 请求验证码校验

if(!StringUtils.equals(codeInSession.getCode(), codeInRequest)) {

throw new MyException("验证码不匹配");

}

// 6. 移除已完成校验的验证码

sessionStrategy.removeAttribute(request, SESSION_KEY);

}

}

细节注意:这个过滤器继承了OncePerRequestFilter,目的在于接受 spring 的管理,它能保证我们的过滤器在一次请求中只被调用一次。

验证码过滤器配置

验证码的过滤应该在用户认证过滤之前,所以需要配置在UsernamePasswordAuthenticationFilter过滤器之前,自定义的ValidateCodeFilter过滤器由于配置了@Component("validateCodeFilter"),所以已经注入到了 spring 中,安全认证配置中直接@Autowired引用即可。

注意:因为在验证码Controller 中设置了这个

/code/image请求路径,因此要做不需验证配置,将其加入到.antMatchers()中。

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private ValidateCodeFilter validateCodeFilter;

@Override

protected void configure(HttpSecurity http) throws Exception {

// 将自定义的验证码过滤器放置在 UsernamePasswordAuthenticationFilter 之前

http.addFilterBefore(validateCodeFilter, UsernamePasswordAuthenticationFilter.class)

.formLogin()

.loginPage("/login") // 设置登录页面

.loginProcessingUrl("/user/login") // 自定义的登录接口

.successHandler(myAuthenctiationSuccessHandler)

.failureHandler(myAuthenctiationFailureHandler)

.defaultSuccessUrl("/home").permitAll() // 登录成功之后,默认跳转的页面

.and().authorizeRequests() // 定义哪些URL需要被保护、哪些不需要被保护

.antMatchers("/", "/index", "/user/login", "/code/image").permitAll() // 设置所有人都可以访问登录页面

.anyRequest().authenticated() // 任何请求,登录后可以访问

.and().csrf().disable(); // 关闭csrf防护

}

}

到此,整个图片验证码的安全认证流程设计就结束了,可以再回头看看笔者最开始画的时序图,感觉还是非常不专业规范的,这里辅助说明的草稿,如笔者有设计更好的时序图,欢迎交流。

SpringBoot + Spring Security 学习笔记(三)实现图片验证码认证的更多相关文章

- SpringBoot + Spring Security 学习笔记(二)安全认证流程源码详解

用户认证流程 UsernamePasswordAuthenticationFilter 我们直接来看UsernamePasswordAuthenticationFilter类, public clas ...

- SpringBoot + Spring Security 学习笔记(五)实现短信验证码+登录功能

在 Spring Security 中基于表单的认证模式,默认就是密码帐号登录认证,那么对于短信验证码+登录的方式,Spring Security 没有现成的接口可以使用,所以需要自己的封装一个类似的 ...

- SpringBoot + Spring Security 学习笔记(一)自定义基本使用及个性化登录配置

官方文档参考,5.1.2 中文参考文档,4.1 中文参考文档,4.1 官方文档中文翻译与源码解读 SpringSecurity 核心功能: 认证(你是谁) 授权(你能干什么) 攻击防护(防止伪造身份) ...

- SpringBoot + Spring Security 学习笔记(四)记住我功能实现

记住我功能的基本原理 当用户登录发起认证请求时,会通过UsernamePasswordAuthenticationFilter进行用户认证,认证成功之后,SpringSecurity 调用前期配置好的 ...

- Spring Security学习笔记(三)

之前提到过认证后怎么存放用户信息,令牌token是一种方式,session是另一种方式,这里介绍使用spring session data redis存储httpSession. 添加了以上依赖后,我 ...

- Spring Security学习笔记

Spring Web Security是Java web开发领域的一个认证(Authentication)/授权(Authorisation)框架,基于Servlet技术,更确切的说是基于Servle ...

- Spring Security学习笔记一

一.使用Spring Security 1.在pom 文件中添加Spring Security的依赖. <dependency> <groupId>org.springfram ...

- Spring security学习笔记(二)

对比两种承载认证信息的方式: session vs token token验证方案: session验证方案: session即会话是将用户信息保存在服务端,根据请求携带的session_id,从服务 ...

- Spring Security学习笔记(一)

认证和权限控制 AuthenticationManager是认证的主要接口,它只有一个authenticate方法,可以做3件事情. 返回一个认证信息(Authentication),表示认证成功 抛 ...

随机推荐

- BZOJ_4004_[JLOI2015]装备购买_线性基

BZOJ_4004_[JLOI2015]装备购买_线性基 Description 脸哥最近在玩一款神奇的游戏,这个游戏里有 n 件装备,每件装备有 m 个属性,用向量zi(aj ,.....,am) ...

- CAN总线、自然与人

最近在研究CAN总线,发现CAN总线的CANH和CANL上的波形有好有坏,如图1所示红框中所示,有的波形有明显的过冲,想弄清楚原因,请教了一些前辈,自己也查阅了一些资料,但由于孔丙火(微信公众号:孔丙 ...

- python脚本对 mysql数据库进行增删改查操作

# -*- coding: utf-8 -*-import pymysqlimport xlrd# import codecsconn = pymysql.connect(host='127.0.0. ...

- 一步一步理解 python web 框架,才不会从入门到放弃 -- 简单登录页面

上一节,我们基本了解了 Django 的一些配置,这一节,我们将通过一个简单的登录页面,进一步学习 Django 的使用. 新建项目 首先,新建一个 Django 项目,记得别弄错了哦. settin ...

- surging如何使用swagger 组件测试业务模块

1.前言 微服务架构概念的提出已经有非常长一段时间了,但在近期几年却开始频繁地出现,大家都着手升级成微服务架构,使用着各种技术,大家认为框架有服务治理就是微服务,实现单一协议的服务调用,微服务虽然没有 ...

- Java的序列化和反序列化

概述 Java对象的序列化和反序列化,这个词对我来说追溯到大学阶段,学Java对象流时知道有这东西.老师告诉我们可以把Java对象化作字节流,储存文件或网络通信.然后就是巴啦巴拉,一脸懵逼.举个例子, ...

- 神奇的Scala Macro之旅(三)- 实际应用

在上一篇中,我们示范了使用macro来重写 Log 的 debug/info 方法,并大致的介绍了 macro 的基本语法.基本使用方法.以及macro背后的一些概念, 如AST等.那么,本篇中,我们 ...

- 用Docker解决坑爹的环境搭建系列——PHP+Apache2

sudo docker pull eboraas/apache-php sudo docker run -p 9991:80 --name php -v /data/docker/php/www:/v ...

- 我的Windows装机必备软件与生产力工具

目录 系统工具 工作学习 开发工具 VS插件 2018年12月21日,最近要装新电脑,借此将自己常用的工具总结一下. 系统工具 wox,软件快速启动工具,有翻译等插件 everything,本地文件文 ...

- 游戏AI之初步介绍(0)

目录 游戏AI是什么? 游戏AI和理论AI 智能的假象 (更新)游戏AI和机器学习 介绍一些游戏AI 4X游戏AI <求生之路>系列 角色扮演/沙盒游戏中的NPC 游戏AI 需要学些什么? ...