防世界之Web_ics-06

题目:

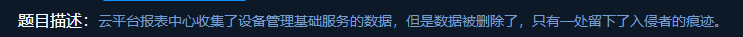

进入实验环境,发现其他页面啥都没有,题目描述说报表中心数据被删,打开报表中心看看

进入数据中发现url上有?id=1的字样就要注意,敏感起来。id是数值,可以尝试爆破一下。

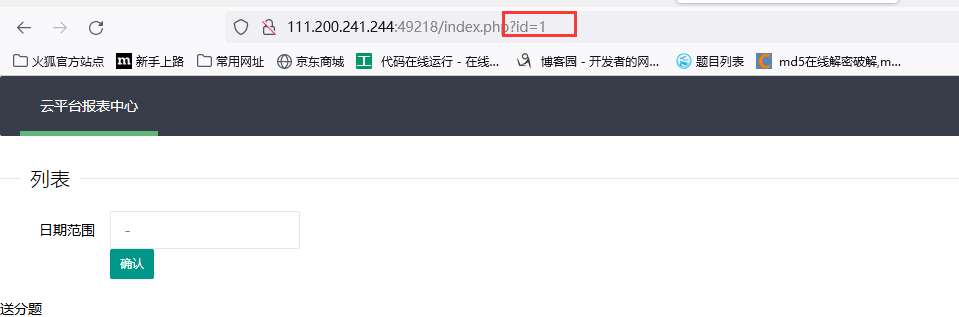

打开burpsuite,burpsuite的安装使用留个作业,找个时间写篇随笔。

在Proxy代理模块HTTP history可以看到数据包选择抓到的数据包,右键发送到Intruder入侵模块。

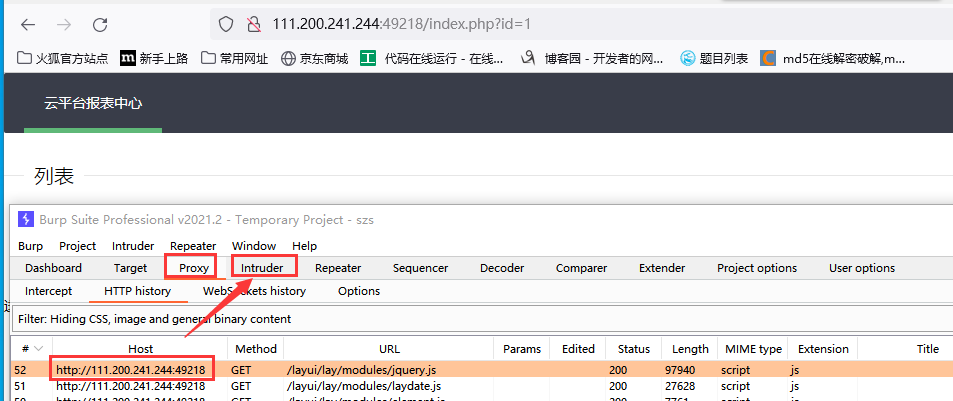

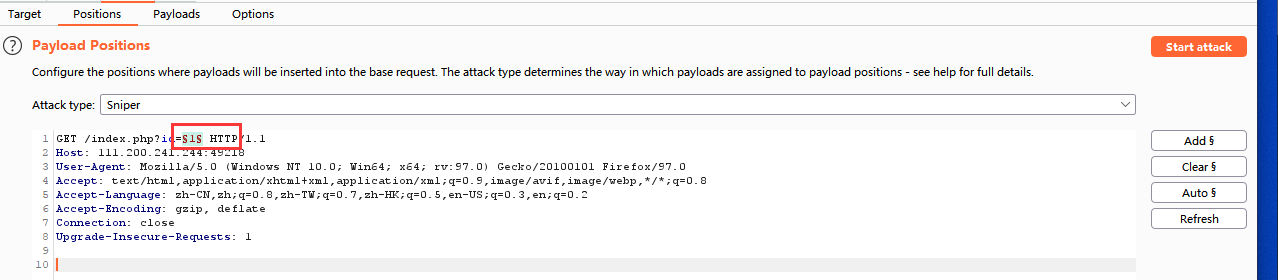

进入Intruder模块 :

入侵模块主要有4设置,Target设置目标地址和端口,Positions设置攻击位置,Payloads设置攻击载荷,Options设置一些其他配置选项

目标和端口设置好了之后,选取爆破位置

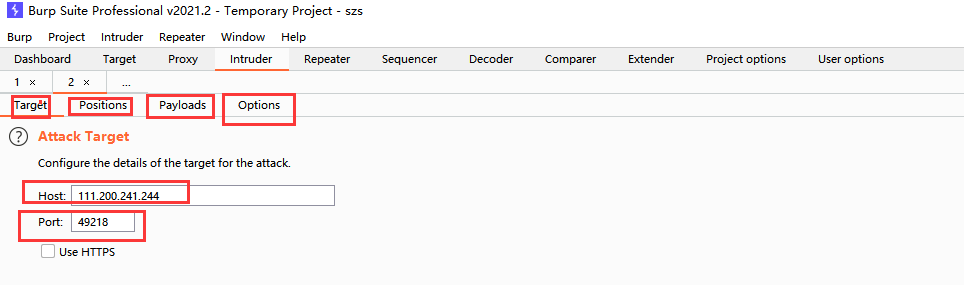

进入Positions,$爆破位置$

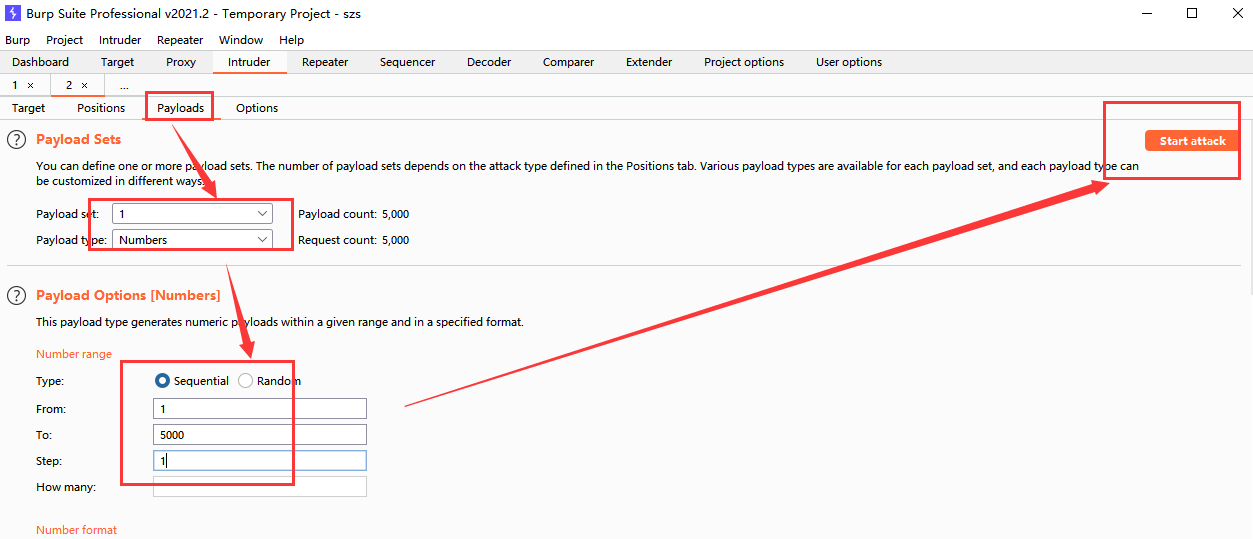

设置攻击载荷,选类型数字从1-5000爆破

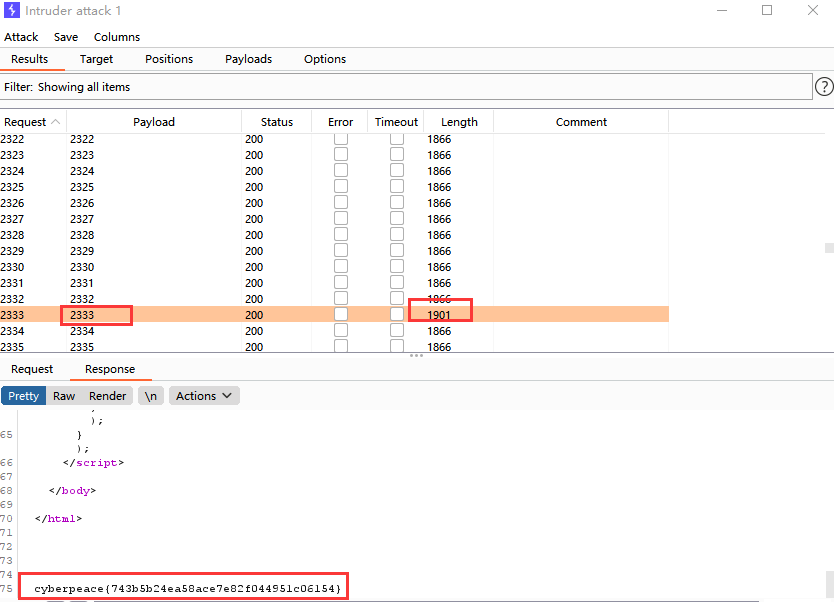

攻击结果:

发现id=2333的时候Length与其他的不一样,点进去看下Response发现flag,爆破成功。

======================================================================

总结:

url遇见?id=数字可以采用暴力破解的方法。可以使用Burpsuite的Intruder入侵器暴力破解。

防世界之Web_ics-06的更多相关文章

- Reversing-x64Elf-100----攻防世界

题目来源:攻防世界 环境:win10 软件:pycharm.64位的ida 常规的操作ida打开查看,看到了main函数,

- app1----攻防世界

啥也不说把题目下载下来,在模拟器里运行一下 输入正确的key就是flag 继续下一步分析,可以使用Androidkiller分析,我喜欢使用jeb这里我就使用jeb进行分析 找到MainActivit ...

- crackme---攻防世界

首先下载附件之后,查壳 虽然什么也没有发现,但是看一下区段就知道,这个是北斗的壳.所以我们首先载入od开始把壳脱掉 这里面也可以看到pushfd和pushad是北斗壳的特征 这里面我使用是esp定律脱 ...

- dMd----攻防世界

首先在Linux上查看题目,没有什么发现elf文件,之后使用ida打开看看,找到main函数,f5查看, 上图一些字符是char过的,便于查看,发现是一个if else语句,先经过了MD5加密然后判断 ...

- maze-----攻防世界

题目下载之后在linux上查看一下 发现是elf文件尝试运行一下: 要求输入正确的flag才可以,ida查看 交叉引用 对长度和开头对比,进行判断. 转到400690查看 和#进行比较,hex 是一个 ...

- no-strings-attached-----攻防世界

拿到题目到虚拟机里的查看一下 把这些十进制数字转换为16进制,然后利用python deocde 注意0 87这里需要舍弃

- imple-unpack---攻防世界

拿到题目查壳没有发现.题目已经明确说了,基本上是有壳的,Linux下面看看 应该就是upx的壳了,下载upx进行脱壳,https://sourceforge.net/projects/upx/file ...

- open-source--攻防世界

题目直接给了源码,发现只要跳过条件就可以得到flag

- Web_php_unserialize-攻防世界XCTF

0x00 简介 记录一下,重点是记录一下那篇正则文章. 0x01 题目代码 <?php class Demo { private $file = 'index.php'; public func ...

- Web_php_include-攻防世界

0x00 简介 记录这个题纯粹是为了记录以下有关strstr()函数的相关知识. 0x01 题目 <?php show_source(__FILE__); echo $_GET['hello'] ...

随机推荐

- WEB开发的相关知识(Tomcat)

Internet上供外界访问的Web资源分为 静态web资源(如html 页面):指web页面中供人们浏览的数据始终是不变. 动态web资源:指web页面中供人们浏览的数据是由程序产生的,不同时间点访 ...

- 【reverse】逆向5 标志寄存器

[reverse]逆向5 标志寄存器 1.引言 通过一个creak.exe文件的爆破,引出现阶段需要学习的知识 2.标志寄存器 标志寄存器有上图这么多个 记住这几个寄存器的位置和名称 下面是6个状态标 ...

- 网络编程-基于Websocket聊天室(IM)系统

目录 一.HTML5 - Websocket协议 二.聊天室(IM)系统的设计 2.1.使用者眼中的聊天系统 2.2.开发者眼中的聊天系统 2.3.IM系统的特性 2.4.心跳机制:解决网络的不确定性 ...

- 12.25 补充总结-jsp标签

注:标签引用时,需在jsp 头部添加如下语句 <%@taglib uri="http://java.sun.com/jsp/jstl/core" prefix="c ...

- grafana中如何展示prometheus的延迟分布数据?

最终效果 最终在grafana中展示了一个服务每分钟的延迟分布: 各个部分的含义如下: 1.时间的分布,从0.01秒到最多720秒 2.用颜色深浅代表次数.颜色越深,请求次数越多 3.时间轴,代表在这 ...

- 【记录一个问题】linux+opencv+cuvid解码1080P视频,当使用CUDA核函数的时候,必然崩溃

崩溃的信息如下: 1 OpenCV(4.1.0-dev) Error: Gpu API call (invalid configuration argument) in videoDecPostPro ...

- unity3d inputfield标签控制台打印object

inputfield标签控制台打印object 这说明没有字符串给入 这是因为 inputfield下的text不能人为写入值,只能在game界面输入. 所以这个标签里的text做个默认值不好搞.

- 508. Most Frequent Subtree Sum

Given the root of a tree, you are asked to find the most frequent subtree sum. The subtree sum of a ...

- Spring 官宣发布 Spring Boot 3.0 第一个里程碑 M1,从 Java 8 提升到 Java 17!

Spring官方于2022年1月20日发布Spring Boot 3.0.0-M1版本,预示开启了Spring Boot 3.0的里程碑,相信这是通往下一代Spring框架的激动人心的旅程. 接下来一 ...

- Solon 1.6.18 发布,轻量级应用开发框架

关于官网 千呼万唤始出来: https://solon.noear.org .整了一个月多了...还得不断接着整! 关于 Solon Solon 是一个轻量级应用开发框架.支持 Web.Data.Jo ...