CVE-2010-3333:Microsoft RTF 栈溢出漏洞调试分析

0x01 前言

- CVE-2010-3333 漏洞是一个栈溢出漏洞,该漏洞是由于 Microsoft文档在处理 RTF 数据的对数据解析处理错误,在进行内存操作时没有对操作的数据进行长度限制,导致存在内存漏洞,根据漏洞可以很容易构造出恶意的 RTF 文档,危害较大

- 环境

windows XP sp3(未启用 ASLR 和 DEP) - 漏洞软件

Microsoft Office 2003(提取码:woi9) - 分析工具

Windbg(Windbg32,Windbg64) - metasploit 构造的样本

能触发漏洞产生异常的 Poc,由 metasploit 构造(提取码:px76) - 目的

通过栈回溯的方式找到漏洞溢出点,分析漏洞成因和利用条件

0x02 通过 metasploit 来构造样本

- Kali 王牌工具 metasploit,渗透测试必备。查一下这个漏洞的利用信息

- Microsoft Office 2002、2003、2007的版本都有中枪,前提是没有打过补丁

- 生成一下 Poc,这里并不是攻击样本,只是验证漏洞的;本来想演示攻击的,但是靶机网卡出问题了

- 以下就是 Poc 的样本,用 word 打开它就应该会触发异常

0x03 定位异常点

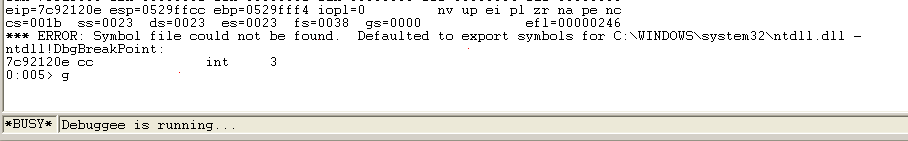

- 使用 Windbg 载入

- 附加进程

- 运行之后,载入样本文档

- Windbg 定位在了异常处

0x04 函数调用分析

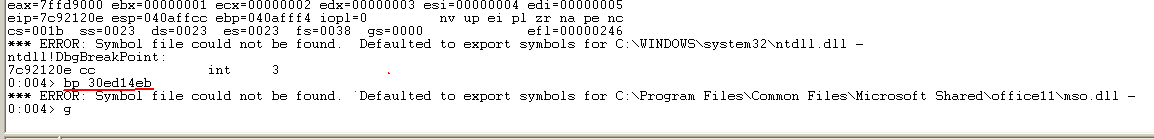

- 在异常处断点,重新运行一遍

- 查看堆栈

- 在 mso!Ordina12118+0x272f 中调用了异常函数

- 下 0x30f0da9a 的断点,重新运行

- 单步跟踪

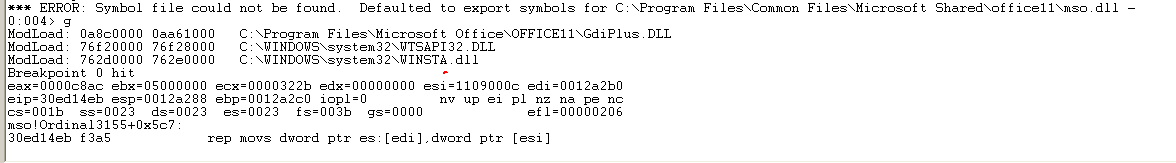

- 这个函数的地址和异常点非常接近,按 t 进入该函数

- 继续单步跟踪

- 来到异常触发点,可以看出异常触发点由函数 mso!Ordinal2118+0x272f 调用,此时 edi 的地址距离栈顶有 0x10 个字节,再加上 ebp 就是差 0x14 个字节溢出到返回地址

0x05 样本分析

- 在异常处查看 esi 和 edi 的地址,其中 esi 中是样本中构造的数据,0x12a2b0 中是将要被复制的地址

- 顺便看一下内存页的状况和内存页的权限,可以看出都是可以读写的,好像是说明内存页没有受到 DEP 的保护耶

- 单步执行

- 可以发现正在一步一步的复制,直到复制到字符串为 6Aa7 时才完全覆盖返回地址,也就是 0x14 到 0x18,记下此时的 16 进制数据为 36 41 61 37

- 看一下样本的数据,从 acc8 往后复制的数据和样本当中是一模一样的

- 最后重新运行一下,不下任何断点,直到异常处查看堆栈信息,发现此时的堆栈已经被样本数据完全的溢出覆盖了,函数的返回地址为 0x37614136,刚好为刚才 0x14 到 0x18 的值

0x06 利用

- ASLR 没有,内存页也是可读写的(可能根据操作系统分情况讨论),SafeSEH 没有,什么防护也没有

- 既然没有防护,那么很简单利用 jmp esp 这类的固定地址直接跳到 shellcode 即可

0x07 总结

- 栈溯源还是比较简单的,但是寻找漏洞难度很高,需要根据不同的情况来分析,Windbg 确实没有 OD 来的顺手,但分析 Windows 程序时还是有它的优势的

- 参考资料:0day安全:软件漏洞分析技术 + 漏洞战争

CVE-2010-3333:Microsoft RTF 栈溢出漏洞调试分析的更多相关文章

- CVE-2012-0158:Microsoft Office MSCOMCTL.ocx 栈溢出漏洞调试分析

0x01 Lotus Blossom 行动 在 2015 年 6 月,国外安全厂商 Palo Alto Networks 的威胁情报团队 Unit42 发现了一起针对东南亚政府的一次间谍行为,试图获取 ...

- CVE-2011-0104:Microsoft Office Excel 中的栈溢出漏洞调试分析

0x01 前言 CVE-2011-0104 是 Microsoft Office 中的 Excel(没有打补丁的情况下)表格程序在处理 TOOLBARDEF 中的 Record 字节时没有对 Len ...

- CVE-2018-0798:Microsoft office 公式编辑器 Matrix record 字段栈溢出漏洞调试分析

\x01 前言 2018 年 1 月 9 日,Office 公式编辑器再曝出新漏洞,编号为 CVE-2018-0798.提起公式编辑器大家都不陌生,之前的 CVE-2017-11882 和 CVE-2 ...

- CVE-2017-11882:Microsoft office 公式编辑器 font name 字段栈溢出通杀漏洞调试分析

\x01 漏洞简介 在 2017 年 11 月微软的例行系统补丁发布中,修复了一个 Office 远程代码执行漏洞(缓冲区溢出),编号为 CVE-2017-11882,又称为 "噩梦公式&q ...

- CVE-2010-3333-office RTF栈溢出漏洞分析

0x00 前言 此漏洞是根据泉哥的<漏洞战争>来学习分析的,网上已有大量分析文章在此只是做一个独立的分析记录. 0x01 复现环境 操作系统-->windows7 x64 软件版本- ...

- CVE-2018-0802:Microsoft office 公式编辑器 font name 字段二次溢出漏洞调试分析

\x01 前言 CVE-2018-0802 是继 CVE-2017-11882 发现的又一个关于 font name 字段的溢出漏洞,又称之为 "第二代噩梦公式",巧合的是两个漏洞 ...

- CVE-2011-0104:Microsoft Office Excel 栈溢出漏洞修复分析

0x01 前言 上一篇讲到了 CVE-2011-0104 漏洞的成因和分析的方法,并没有对修复后的程序做分析.之后在一次偶然的情况下,想看一看是怎么修复的,结果却发现了一些问题 环境:修复后的 EXC ...

- CVE-2012-0003:Microsoft Windows Media Player winmm.dll MIDI 文件堆溢出漏洞调试分析

0x01 蜘蛛漏洞攻击包 前言:2012 年 2月,地下黑产中流行着一款国产名为蜘蛛漏洞的攻击包 -- "Zhi-Zhu Exploit Pack",该工具包含 5 个漏洞,都是在 ...

- CVE-2010-2553:Microsoft Cinepak Codec CVDecompress 函数堆溢出漏洞调试分析

0x01 前言 微软提供一个叫 Cinepak 的视频解码器,通过调用 iccvid.dll 这个动态链接库文件可以使用这个解码器:微软自带的 Windows Media Player(视频音频软件) ...

随机推荐

- 前端学习 node 快速入门 系列 —— 初步认识 node

其他章节请看: 前端学习 node 快速入门 系列 初步认识 node node 是什么 node(或者称node.js)是 javaScript(以下简称js) 运行时的一个环境.不是一门语言. 以 ...

- Linux发行版及其目标用户

1.Debian Debian 众所周知,是Deepin,Ubuntu和Mint等流行Linux发行版的母亲,这些发行版提供了可靠的性能,稳定性和无与伦比的用户体验.最新的稳定发行版是Debian 1 ...

- Linux下基础命令

(1)ls(查看列表) (2)ls -l(查看列出文件详细信息) (3)ls -al (查看全部列出文件详细信息) (4)ls -dl(查看目录信息) (5)pwd(查看当前工作的目录) ...

- 我给Apache顶级项目贡献了点源码。

这是why技术的第 91 篇原创文章 这篇文章其实并没有什么技术性的分享,从我的角度而言,更多是记录和思考. 把我对于源码和之前写的部分文章反哺给我的一些东西,带来的一点点思考分享给大家. 一行源码 ...

- C# 应用 - 使用 HttpListener 接受 Http 请求

1. 库类: \Reference Assemblies\Microsoft\Framework\.NETFramework\v4.6\System.dll System.Net.HttpListen ...

- Dart简明教程

[前言]Dart语言是使用flutter框架开发时候必备的语言,flutter是一个跨平台的框架,一套代码就可以完美实现安卓和ios两个平台,适配也很不错,Dart语言很友好,和java很类似,学习成 ...

- 从零学脚手架(六)---production和development拆分

development.production拆分 根据文件拆分 webpack打包时分为开发模式(development)和发布模式(production),在前面使用命令参数做了简单区分. 但这种方 ...

- pgrep - 命令

pgrep 命令格式:pgrep [选项] [模式] 选项 含义 -d <string> 指定输出分隔符 -l PID和进程名称 -a 列出PID和完整的命令行 -v 取反 -c 统计进程 ...

- 常见SQL命令总结学习 -- <1>

SQL学习网练习记录 参考1:http://sample.jimstone.com.cn/xsql/Course/4.html 参考2:http://sample.jimstone.com.cn/xs ...

- Swagger3注解使用

这里只简单的说一下swagger的传值,返回值时注解的使用演示.相关注解及说明见其他文章 接收参数方式1 我们常规接收参数,可以使用一个类,类里面把属性作为接收的参数,使用注解对属性进行说明.但是这种 ...