【CTF】XCTF 我们的秘密是绿色的 writeup

题目来源:SSCTF-2017

题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=4978&page=3

碎碎念

这题挺有意思

除了第一步想不到 其他涉及知识点难度不大 但是涉及知识点比较多

多次套娃解密压缩包才得到flag

writeup

下载得到zip 解压得到JPG图片

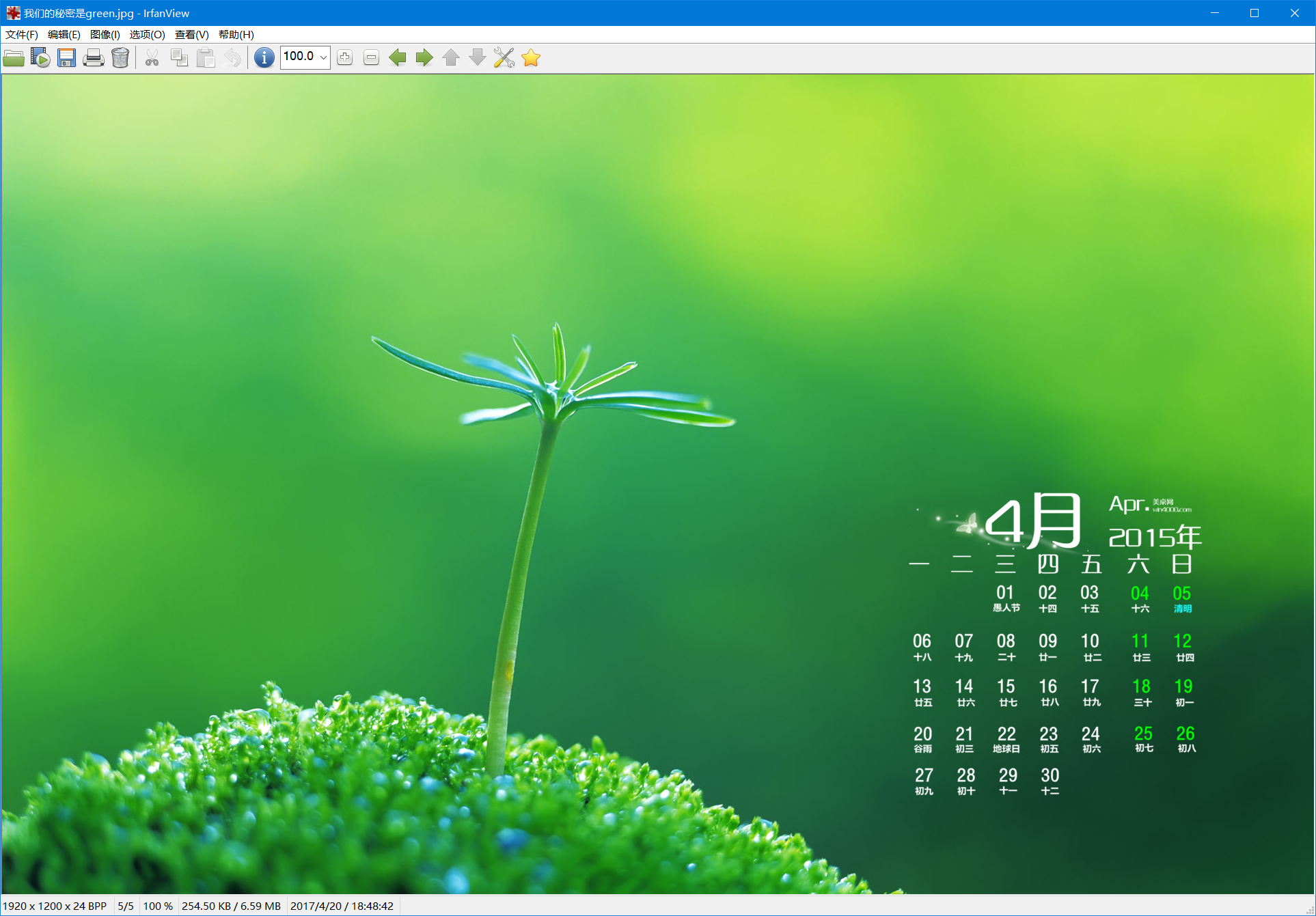

Kali下binwalk分析文件 没有发现隐写

Stegsolve打开

切换颜色通道 检查LSB隐写等均没有发现

使用OurSecret工具

注意到绿色字体

密码:0405111218192526

发现隐写try.zip

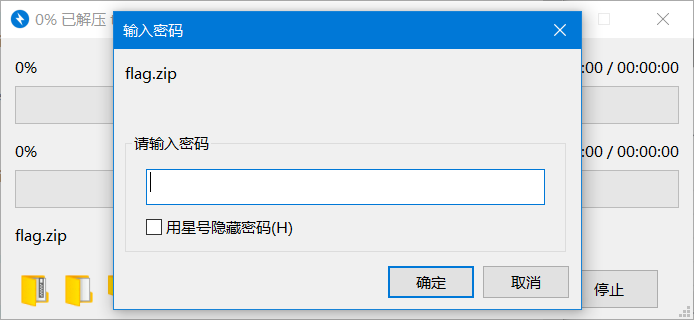

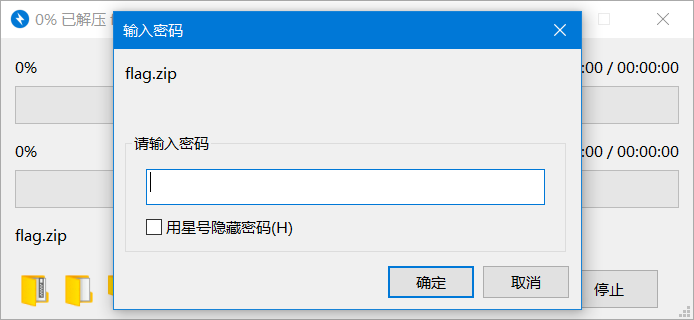

解压需要密码

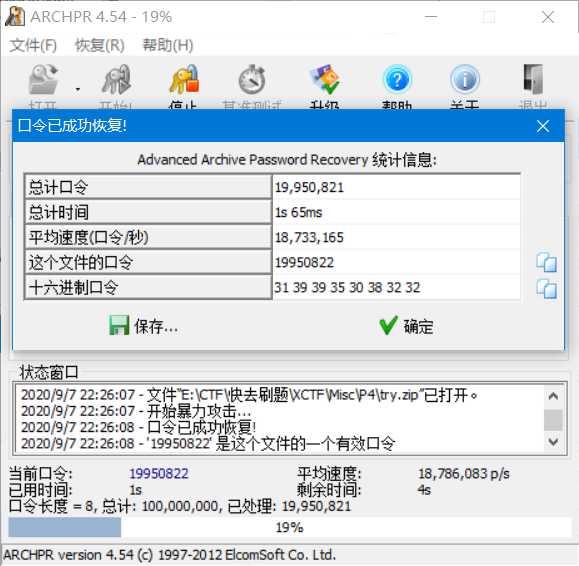

爆破数字密码 长度为1~8

使用ARCHPR

很快爆破出了 解压密码19950822

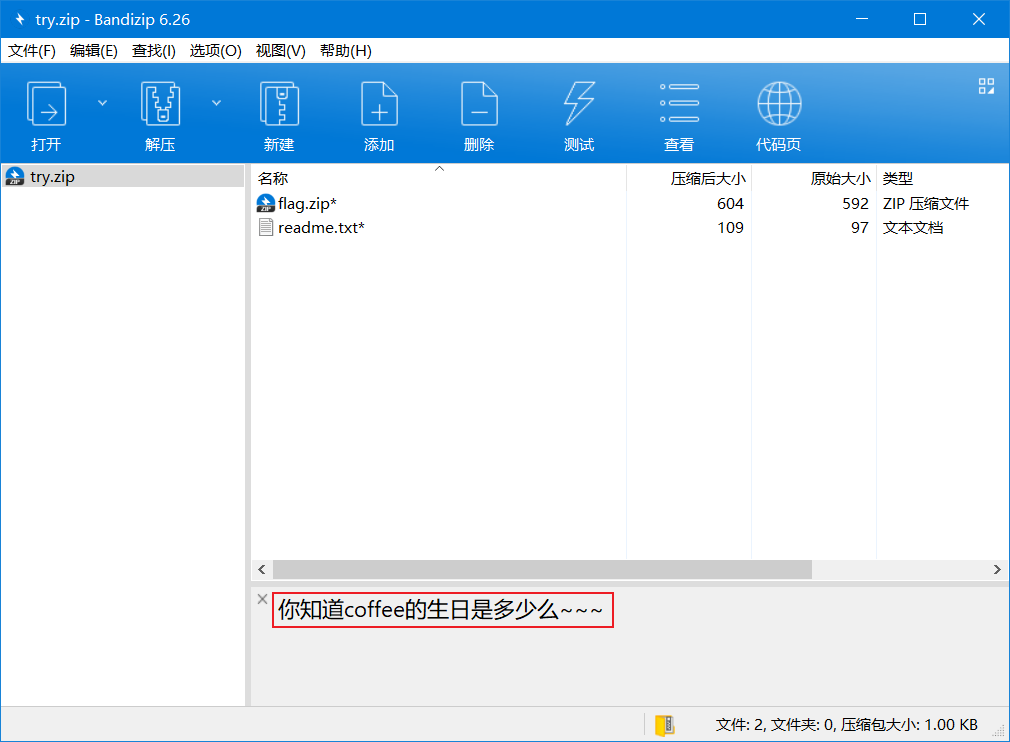

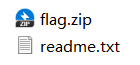

解压得到

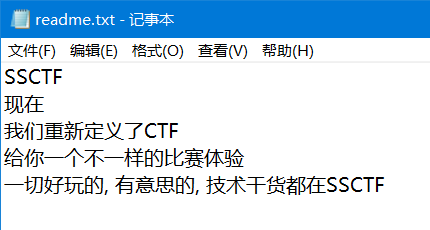

?打广告

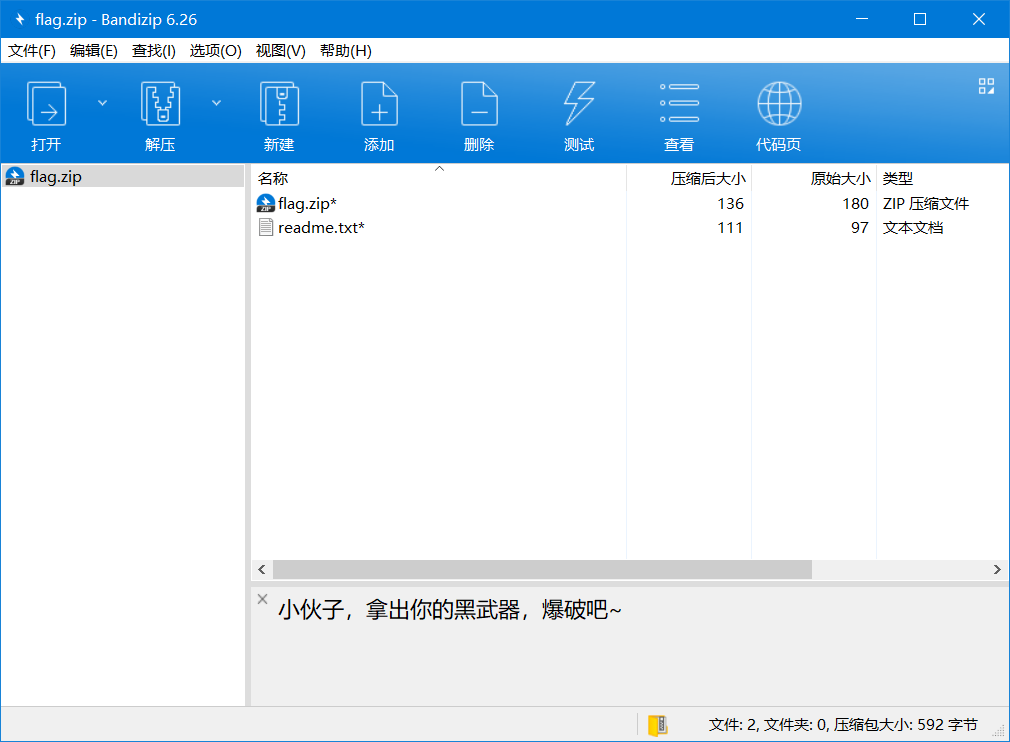

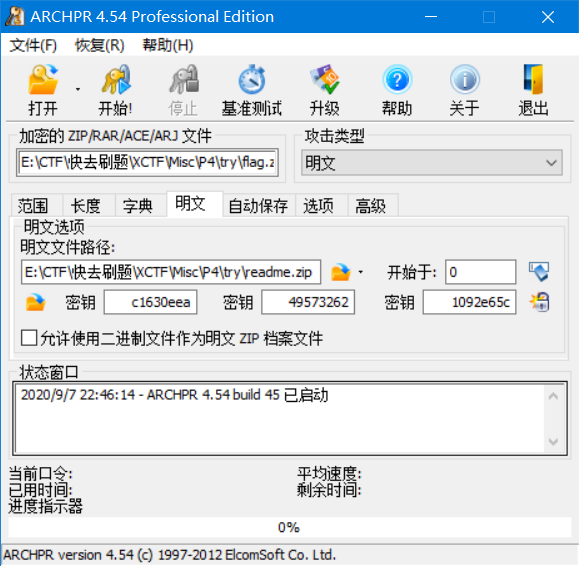

被加密的压缩包中含有已知文件 很明显明文攻击

把readme.txt压缩成zip然后使用ARCHPR执行明文攻击

//需要使用WinRAR压缩

//明文攻击的明文文件需要使用和被攻击文件使用同样的压缩软件压缩

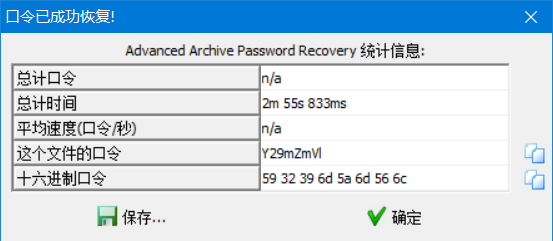

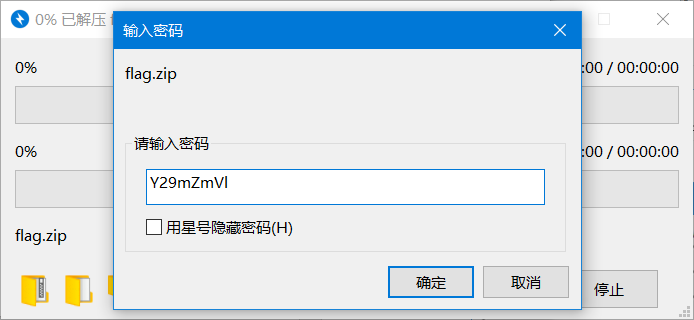

恢复解压密码:Y29mZmVl

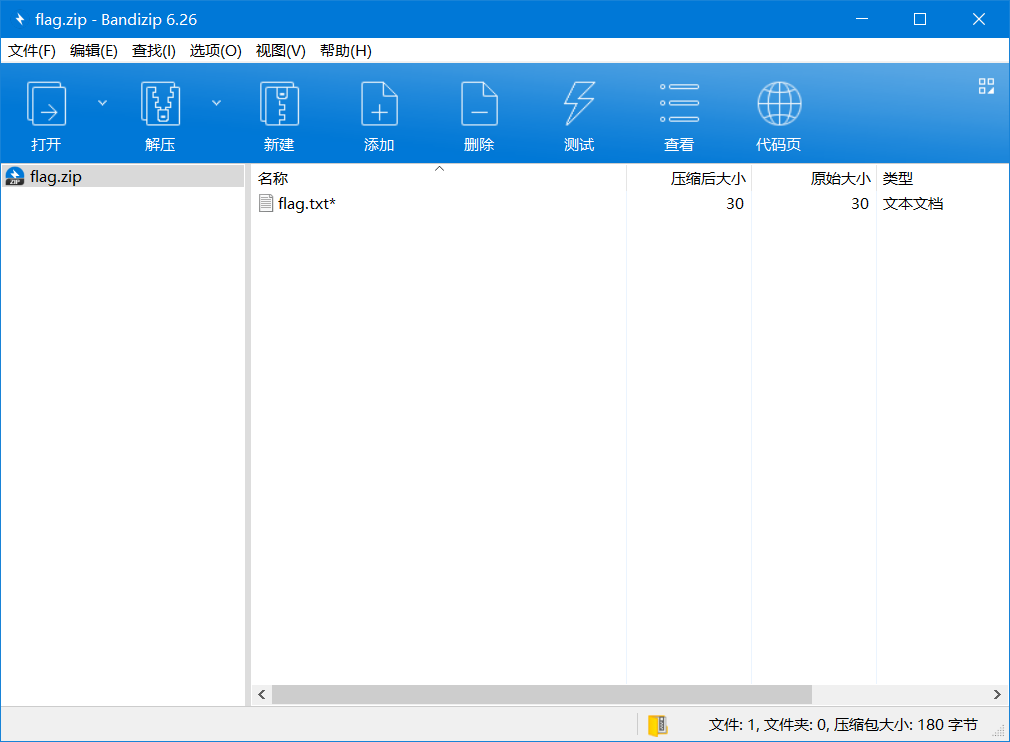

解压flag.zip得到flag.zip

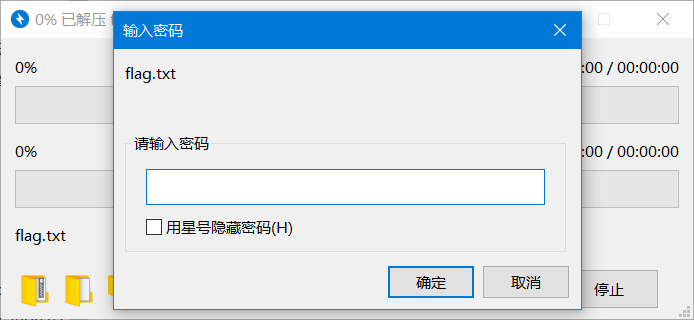

解压新得到的flag.zip还是需要密码(禁止套娃)

这次的flag.zip里面只要flag.txt

暴力破解 爆破失败

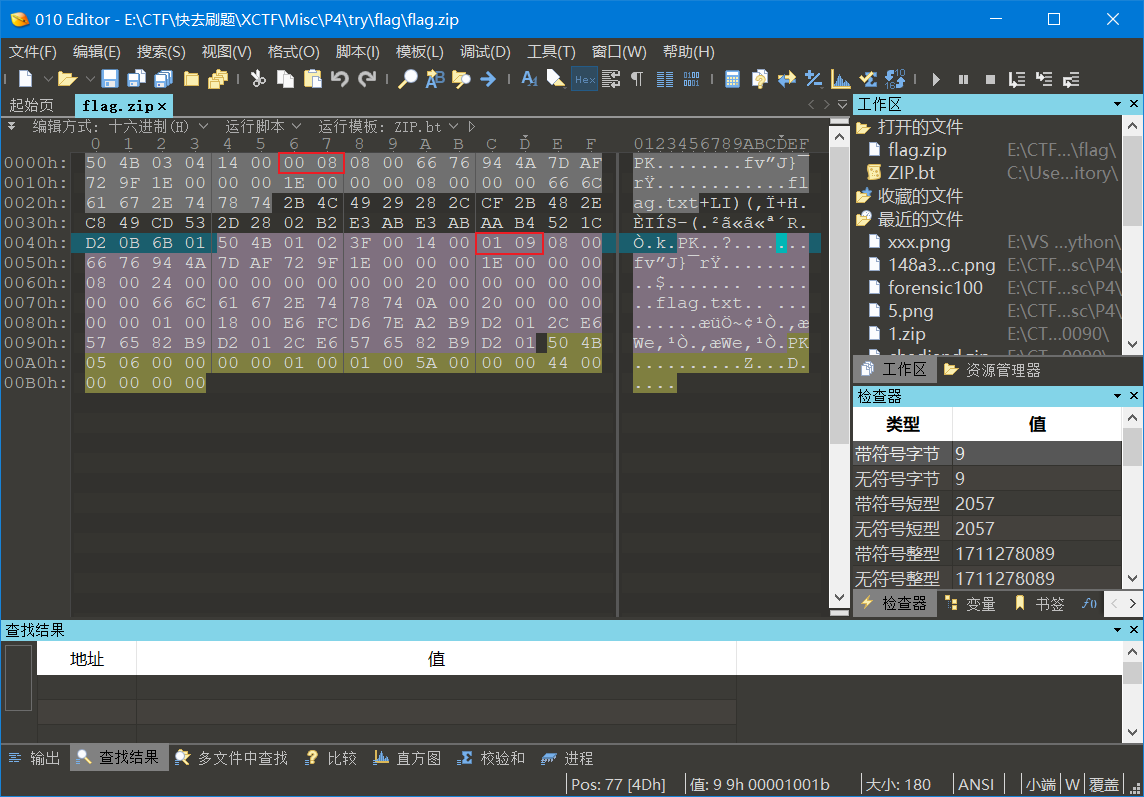

伪加密

01改为00或者使用工具ZipCenOp

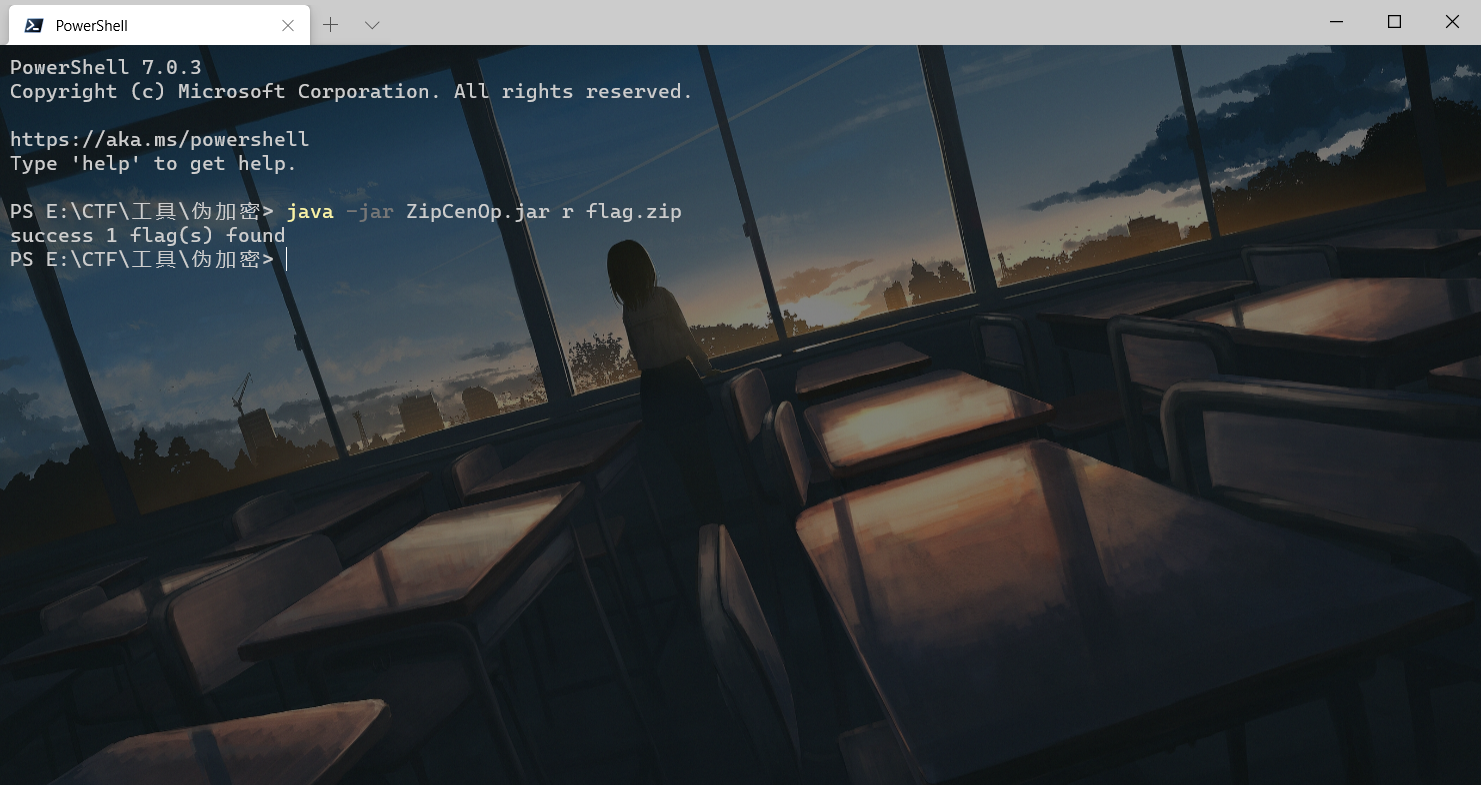

java -jar ZipCenOp.jar r flag.zip

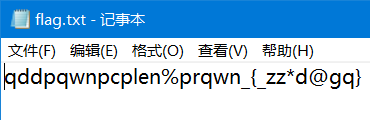

解压后打开flag.txt

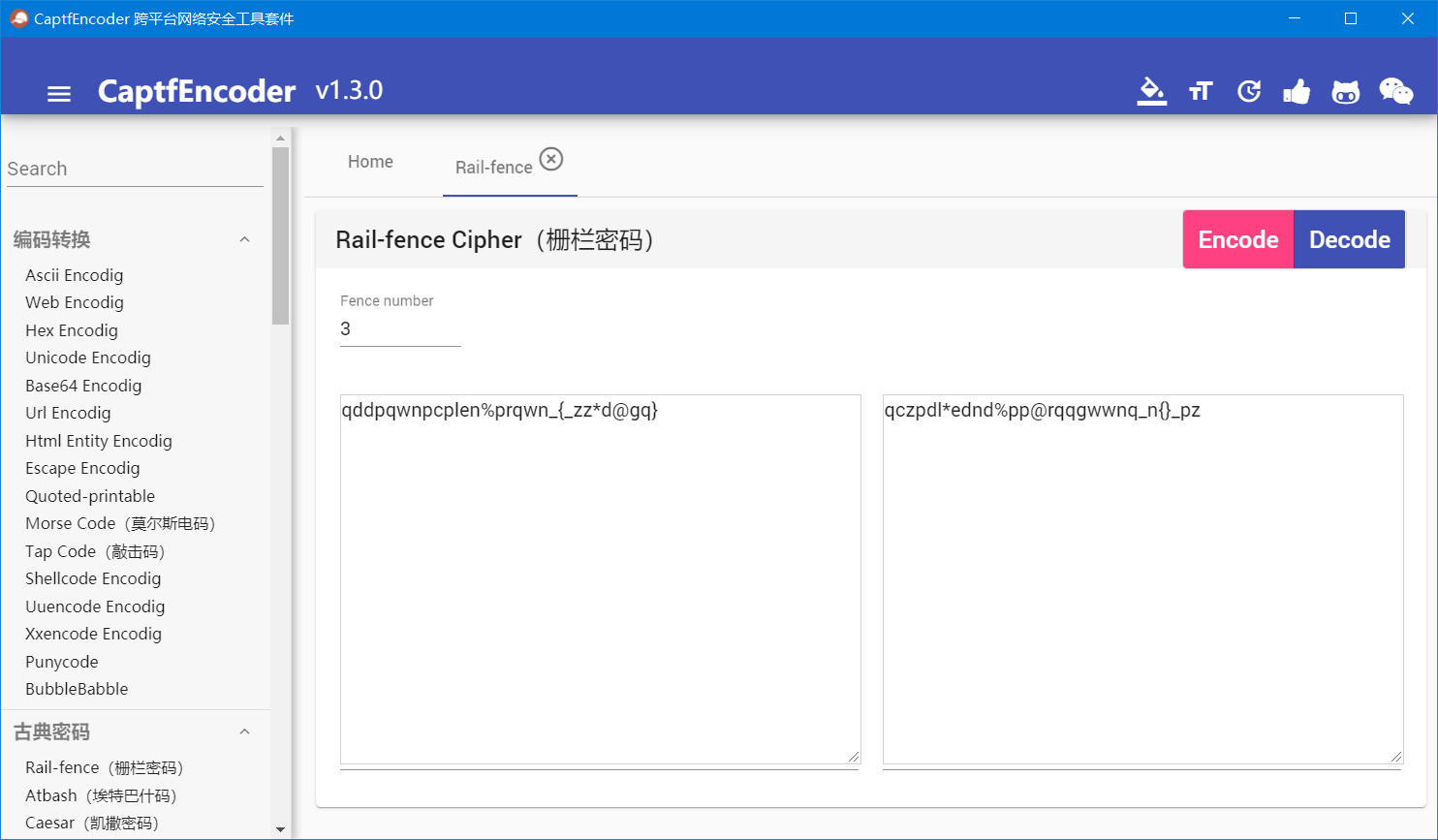

这个很明显了栅栏加密

原本处理栅栏加密都是从2依次增加栏数然后直到看到长得像flag的

CaptfEncoder的栅栏密码好像有点问题

从2开始试了很多都不对

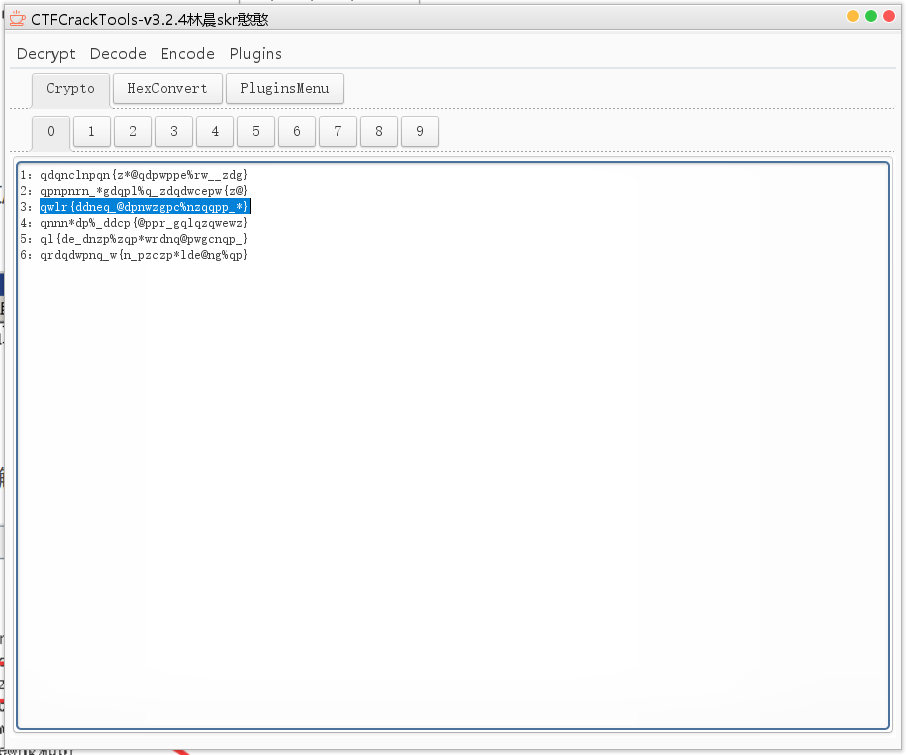

使用CTFCrackTools

这个长得比较像

得到

qwlr{ddneq_@dpnwzgpc%nzqqpp_*}

还是不像flag

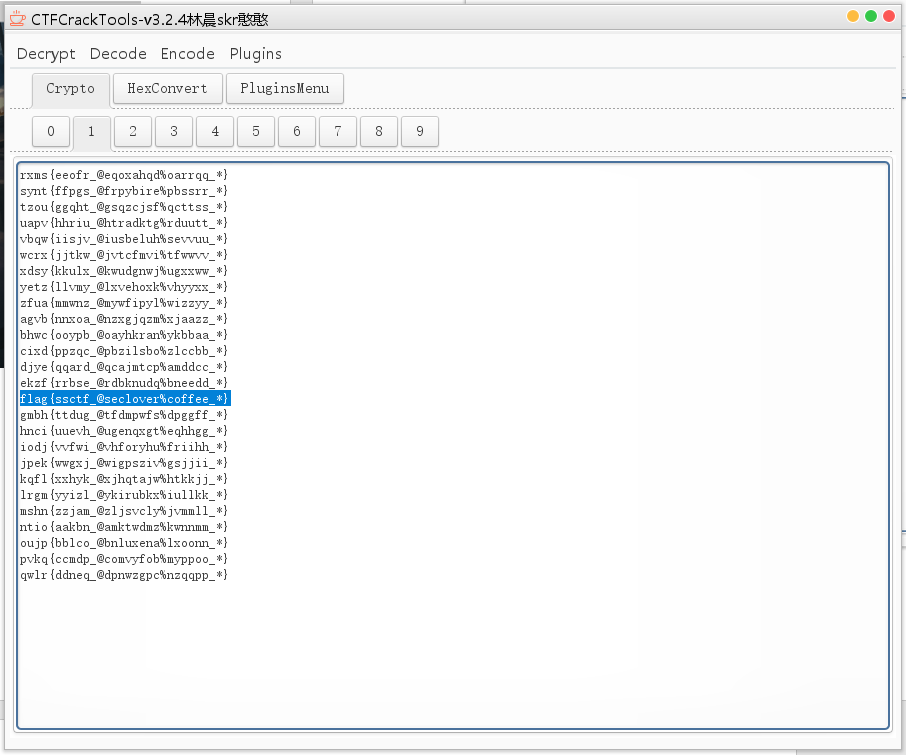

凯撒密码 解密得到

这个像了

Flag:flag{ssctf_@seclover%coffee_*}

结束。

参考:

https://blog.csdn.net/qq_42967398/article/details/91347489

总结

OurSecret

暴力破解

明文攻击

!明文攻击的明文文件需要使用和被攻击文件使用同样的压缩软件压缩

栅栏密码

凯撒密码

解题工具分享

ARCHPR 4.54

https://www.52pojie.cn/thread-706280-1-1.html

CaptfEncoder

https://github.com/guyoung/CaptfEncoder

CTFCrackTools

https://github.com/Acmesec/CTFCrackTools

转载请注明出处

本文作者:双份浓缩馥芮白

原文链接:https://www.cnblogs.com/Flat-White/p/13630030.html

版权所有,如需转载请注明出处。

【CTF】XCTF 我们的秘密是绿色的 writeup的更多相关文章

- 参加 Tokyo Westerns / MMA CTF 2nd 2016 经验与感悟 TWCTF 2016 WriteUp

洒家近期参加了 Tokyo Westerns / MMA CTF 2nd 2016(TWCTF) 比赛,不得不说国际赛的玩法比国内赛更有玩头,有的题给洒家一种一看就知道怎么做,但是做出来还需要洒家拍一 ...

- 个人CTF资源聚合

i春秋 幻泉 CTF入门课程笔记 视频地址 能力 思维能力 快速学习能力 技术能力 基础 编程基础 (c语言 汇编语言 脚本语言) 数学基础 (算法 密码学) 脑洞 (天马行空的想象推理) 体力耐力( ...

- CTF web安全45天入门学习路线

前言 因为最近在准备开发CTF学习平台,先做一个学习路线的整理,顺便也是对想学web的学弟学妹的一些建议. 学习路线 初期 刚刚走进大学,入了web安全的坑,面对诸多漏洞必然是迷茫的,这时的首要任务就 ...

- 攻防世界MISC进阶区--39、40、47

39.MISCall 得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt 将git拖入kali中,在g ...

- 【Wechall.net挑战】Anderson Application Auditing

Wechall.net是一个国外用于练习CTF和攻防的网站,国内资料writeup不多,只有个别几篇.作为小白,近日玩了几道有意思的题目,在此分享 题目地址:http://www.wechall.ne ...

- 【CTF】Pwn入门 XCTF 部分writeup

碎碎念 咕咕咕了好久的Pwn,临时抱佛脚入门一下. 先安利之前看的一个 Reverse+Pwn 讲解视频 讲的还是很不错的,建议耐心看完 另外感觉Reverse和Pwn都好难!! 不,CTF好难!! ...

- XCTF练习题---CRYPTO---告诉你个秘密

XCTF练习题---CRYPTO---告诉你个秘密 flag:TONGYUAN 步骤解读: 1.观察题目,下载附件 2.打开附件,内容好像有点像十六进制,先进行一下十六进制转换,得到一串字符 网址:h ...

- [CTF]抓住那只猫(XCTF 4th-WHCTF-2017)

原作者:darkless 题目描述:抓住那只猫 思路: 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经执行成功,执行的是一个p ...

- 【CTF】XCTF Misc 心仪的公司 & 就在其中 writeup

前言 这两题都是Misc中数据包的题目,一直觉得对数据包比较陌生,不知道怎么处理. 这里放两道题的wp,第一题strings命令秒杀觉得非常优秀,另外一题有涉及RSA加密与解密(本文不具体讨论RSA非 ...

随机推荐

- Python算法_递归:汉诺塔

游戏链接:https://zhangxiaoleiv.github.io/app/TowerOfHanoi/Hanoi.html 汉诺塔游戏算法: 1 def hanoi(n,x,y,z): 2 if ...

- 09_MySQL数据库的索引机制

CREATE TABLE t_message( id INT UNSIGNED PRIMARY KEY, content VARCHAR(200) NOT NULL, type ENUM(" ...

- Spring的BeanFactoryPostProcessor接口

接口简介 BeanFactoryPostProcessor 接口是 Spring 初始化 BeanFactory 时对外暴露的扩展点,Spring IoC 容器允许 BeanFactoryPostPr ...

- Django之csrf中间件及auth模块使用

目录 一.基于配置文件的编程思想 1. importlib 模块 2. 配置文件 二.跨站请求伪造(csrf) 1.csrf简介以及由来 2.Django中的csrf中间件如何使用 2.1 普通for ...

- 为WebView 同步cookie

import android.os.Build;import android.text.TextUtils;import android.webkit.CookieManager;import and ...

- Markdown(3)Typora快捷键

Typora(3)快捷键 一.快捷键列表 操作内容 快捷键 助记词 1. 标题 Ctrl + 数字 1-6 2. 段落 Ctrl + 数字 0 3. 粗体 Ctrl + B (B) Bold 4. 斜 ...

- Element 文档中的 Markdown 解析

Element 的文档站是讲Markdown解析成vue组件在页面中渲染出来,转换过程如下图所示: 红框部分势必要对 Markdown 进行特殊的订制,订制过的 Markdown 像下面这样. ::: ...

- POJ-1860(最短路问题,Bellman-Ford算法判正圈)

Currency Exchange POJ-1860 这题其实是最短路问题的变形,但是这里不用求解最短路,而是求解路径中是否存在正圈.如果存在正圈则说明兑换后的货币可以一直增加,否则不能实现通过货币转 ...

- Javascript学习,DOM对象,方法的使用

JavaScript: ECMAScript: BOM: DOM: 事件 DOM的简单学习 功能:控制html文档内容 代码:获取页面标签(元素)对象和Element document.getElem ...

- Learn Python the Hard Way,ex37-2

本练习为复习python的符号和关键字 数据类型有:True False None Strings numbers floats lists dict tuple set ""&q ...