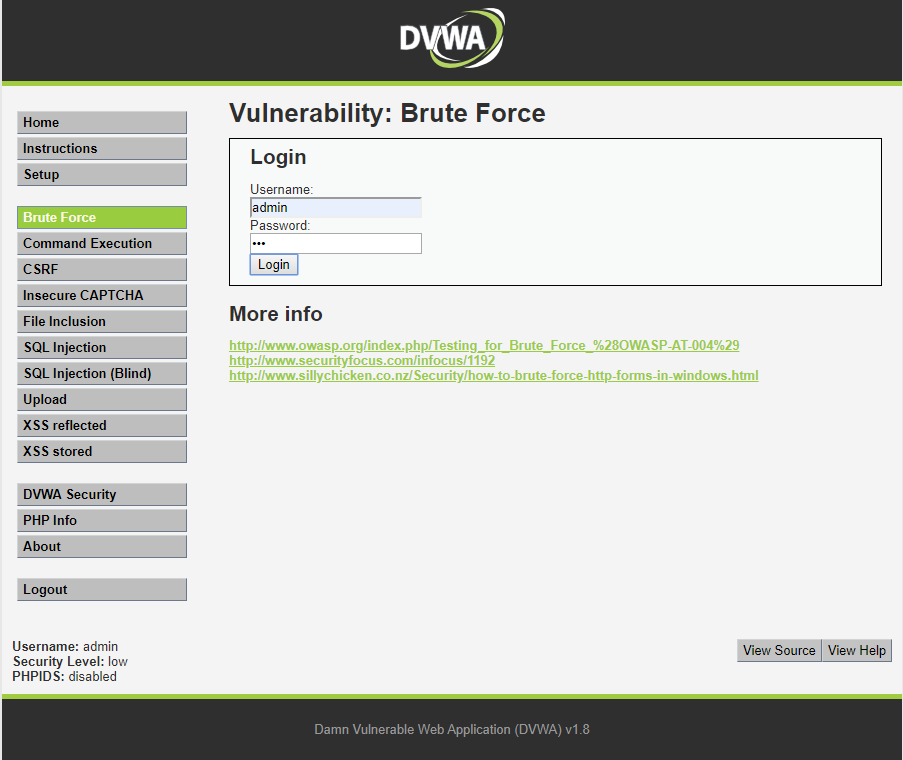

DVWA Brute Force 解析

LOW

源代码如下:

<?php

if( isset( $_GET['Login'] ) ) {

$user = $_GET['username'];

$pass = $_GET['password'];

$pass = md5($pass);

$qry = "SELECT * FROM `users` WHERE user='$user' AND password='$pass';";

$result = mysql_query( $qry ) or die( '<pre>' . mysql_error() . '</pre>' );

if( $result && mysql_num_rows( $result ) == 1 ) {

// Get users details

$i=0; // Bug fix.

$avatar = mysql_result( $result, $i, "avatar" );

// Login Successful

echo "<p>Welcome to the password protected area " . $user . "</p>";

echo '<img src="' . $avatar . '" />';

} else {

//Login failed

echo "<pre><br>Username and/or password incorrect.</pre>";

}

mysql_close();

}

?>

这里我们可以看到,首先通过GET传参,判断是否设置登录参数。但是sql语句是直接插入数据库执行,因此可以进行暴力破解。同时,没有过滤参数,可以进行sql注入。

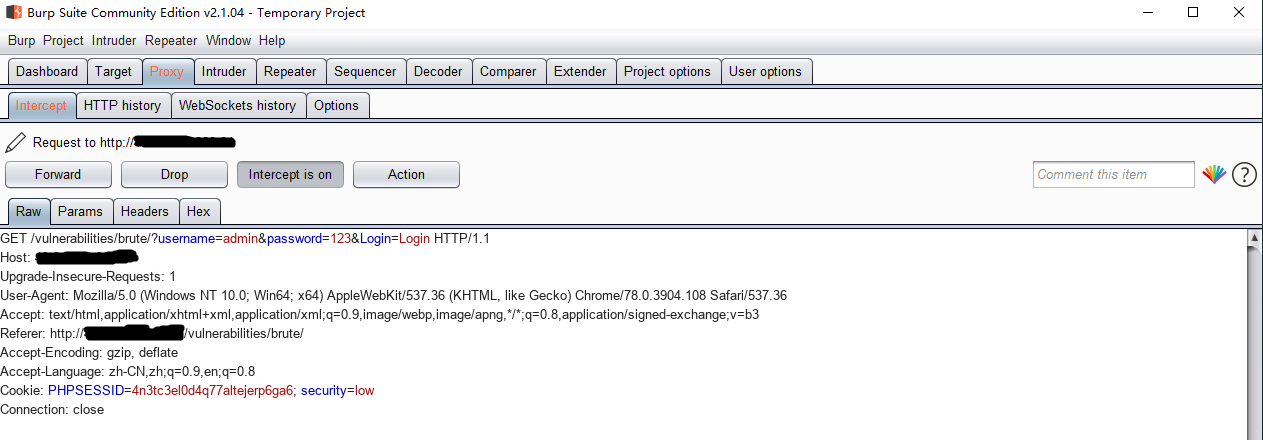

直接使用burpsuite进行抓包拦截,然后进行破解即可。

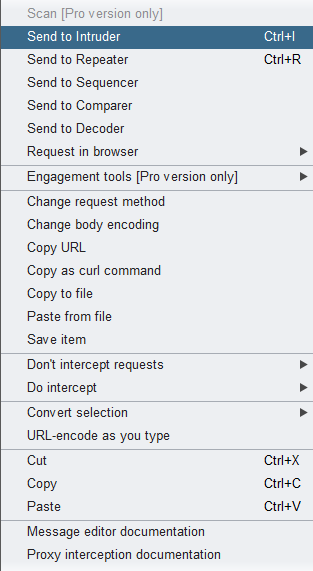

将拦截的内容“send to intruder”进行破解

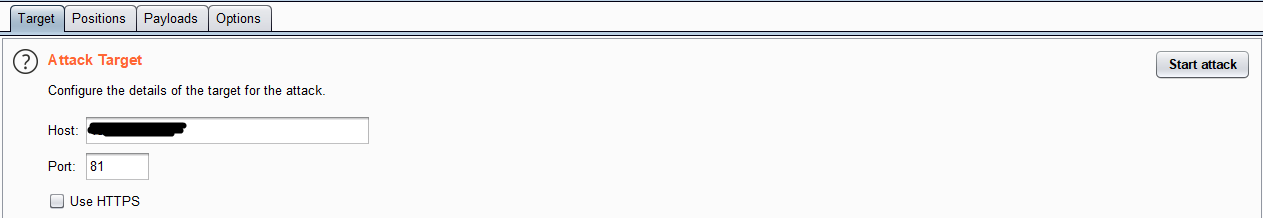

然后需要在intruder模块中设置相关参数,在target中设置需要破解的地址IP及端口号

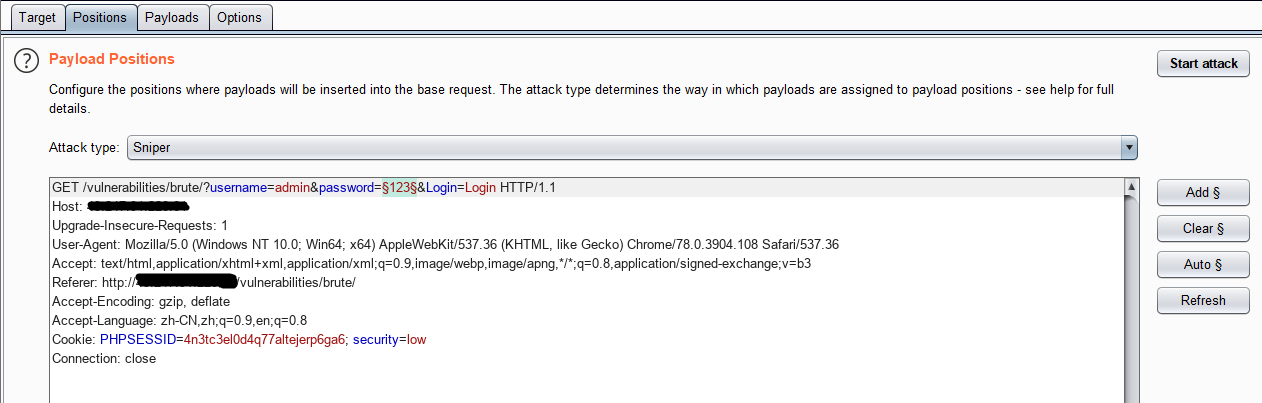

在positions中设置需要破解的参数,因为要对password参数进行爆破,所以在password参数的内容两边加$

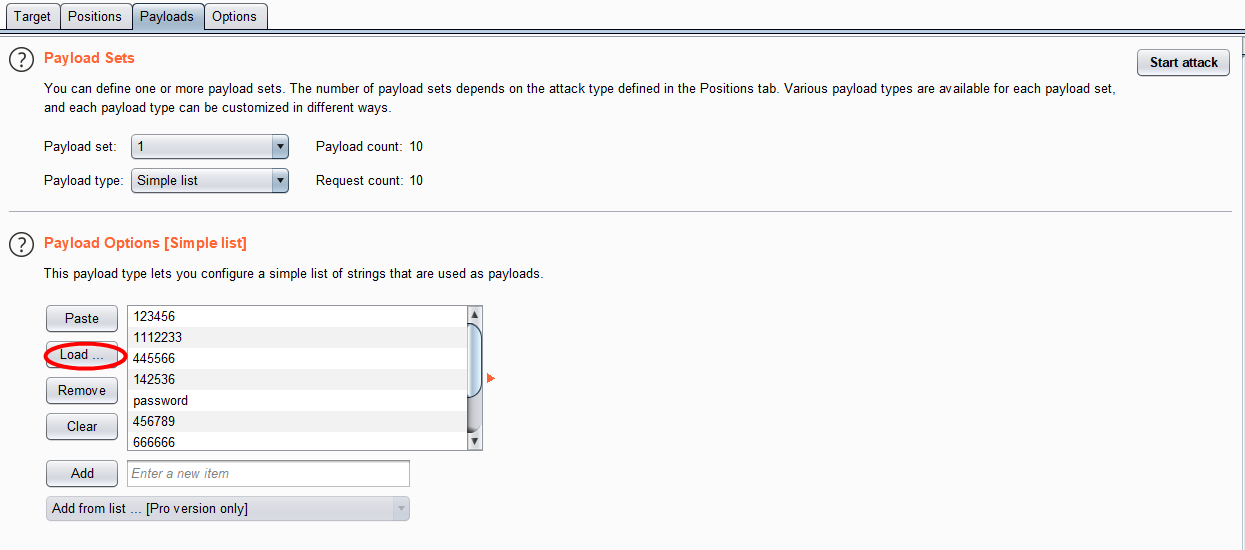

在paylads中导入密码字典,然后进行爆破

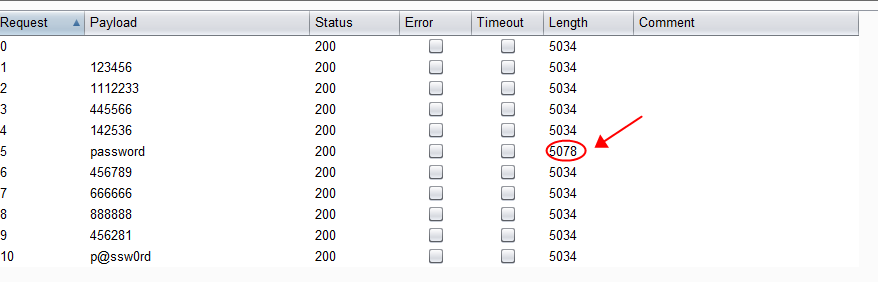

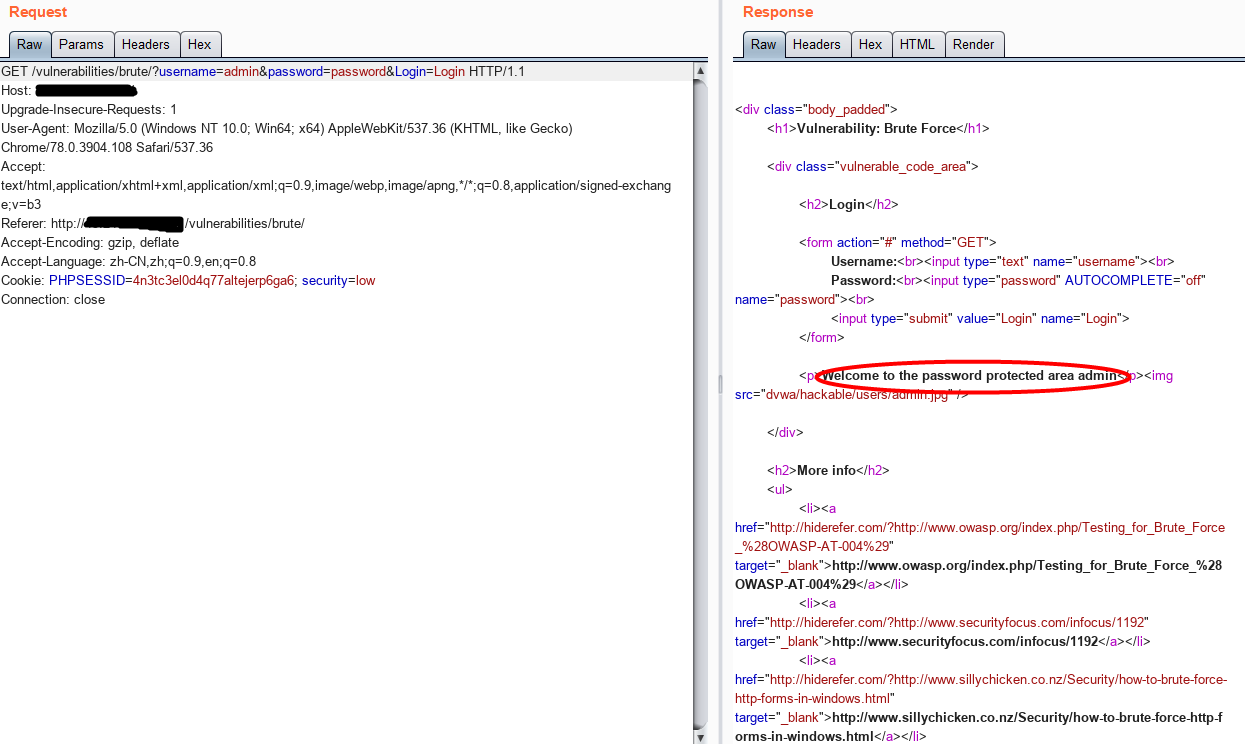

破解完成后,返回长度和其他不一样的就是破解成功了

Medium

源代码如下:

<?php

if( isset( $_GET[ 'Login' ] ) ) {

// Sanitise username input

$user = $_GET[ 'username' ];

$user = mysql_real_escape_string( $user );

// Sanitise password input

$pass = $_GET[ 'password' ];

$pass = mysql_real_escape_string( $pass );

$pass = md5( $pass );

$qry = "SELECT * FROM `users` WHERE user='$user' AND password='$pass';";

$result = mysql_query( $qry ) or die( '<pre>' . mysql_error() . '</pre>' );

if( $result && mysql_num_rows($result) == 1 ) {

// Get users details

$i=0; // Bug fix.

$avatar = mysql_result( $result, $i, "avatar" );

// Login Successful

echo "<p>Welcome to the password protected area " . $user . "</p>";

echo '<img src="' . $avatar . '" />';

} else {

//Login failed

echo "<pre><br>Username and/or password incorrect.</pre>";

}

mysql_close();

}

?>

相比Low级别的代码,Medium级别的代码主要增加了mysql_real_escape_string函数,这个函数会对字符串中的特殊符号进行转义,基本上能够抵御sql注入攻击,说基本上是因为查到说 MySQL5.5.37以下版本如果设置编码为GBK,能够构造编码绕过mysql_real_escape_string 对单引号的转义(因实验环境的MySQL版本较新,所以并未做相应验证);同时,$pass做了MD5校验,杜绝了通过参数password进行sql注入的可能性。但是,依然没有加入有效的防爆破机制。所以依然使用burpsuite进行爆破即可,步骤和上面的一直,不再赘述。

High

源代码如下:

<?php

if( isset( $_GET[ 'Login' ] ) ) {

// Sanitise username input

$user = $_GET[ 'username' ];

$user = stripslashes( $user );

$user = mysql_real_escape_string( $user );

// Sanitise password input

$pass = $_GET[ 'password' ];

$pass = stripslashes( $pass );

$pass = mysql_real_escape_string( $pass );

$pass = md5( $pass );

$qry = "SELECT * FROM `users` WHERE user='$user' AND password='$pass';";

$result = mysql_query($qry) or die('<pre>' . mysql_error() . '</pre>' );

if( $result && mysql_num_rows( $result ) == 1 ) {

// Get users details

$i=0; // Bug fix.

$avatar = mysql_result( $result, $i, "avatar" );

// Login Successful

echo "<p>Welcome to the password protected area " . $user . "</p>";

echo '<img src="' . $avatar . '" />';

} else {

// Login failed

sleep(3);

echo "<pre><br>Username and/or password incorrect.</pre>";

}

mysql_close();

}

?>

High级别的代码加入了stripslashes函数,过滤了反斜杠。但依然没有防止暴力破解。继续使用burpsuite破解即可。

修复建议

转载自红日安全《DVWA 漏洞测试平台分析》:

- 对于修改数据和登陆表单提交使用 POST 方式,同时数据通过 POST 方式读取

- 添加随机 token 预防 csrf 攻击

- 针对登陆功能可添加图形验证码,每提交一次数据,验证码改变一次,验证功能在服务

端进行 - 针对登陆次数进行限制,可使用登陆远程 IP 或用户名两种方式进行锁定,登录错误次5 分钟之内超过 3 次锁定 1-3 小时

- 对于管理类系统配置登陆用户允许的 IP 范围

- 可使用短信验证和邮箱验证方式实现双因子认证,注意对短信轰炸和邮件轰炸的防御

- 密码等敏感字段进行加密后传输,例如密码使用加盐 hash 算法等加密

DVWA Brute Force 解析的更多相关文章

- DVWA Brute Force:暴力破解篇

DVWA Brute Force:暴力破解篇 前言 暴力破解是破解用户名密码的常用手段,主要是利用信息搜集得到有用信息来构造有针对性的弱口令字典,对网站进行爆破,以获取到用户的账号信息,有可能利用其权 ...

- DVWA(二): Brute Force(全等级暴力破解)

tags: DVWA Brute Force Burp Suite Firefox windows2003 暴力破解基本利用密码字典使用穷举法对于所有的账号密码组合全排列猜解出正确的组合. LEVEL ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- DVWA全级别之Brute Force(暴力破解)

Brute Force Brute Force,即暴力(破解),是指黑客利用密码字典,使用穷举法猜解出用户口令. 首先我们登录DVWA(admin,password),之后我们看网络是否为无代理,: ...

- DVWA实验之Brute Force(暴力破解)- High

DVWA实验之Brute Force(暴力破解)- High 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2046/p/10928380.ht ...

- DVWA实验之Brute Force(暴力破解)- Medium

DVWA实验之Brute Force(暴力破解)- Medium 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2046/p/10928380. ...

- DVWA实验之Brute Force(暴力破解)- Low

DVWA实验之Brute Force-暴力破解- Low 这里开始DVWA的相关实验~ 有关DVWA环境搭建的教程请参考: https://www.cnblogs.com/0yst3r-2 ...

- DVWA之Brute Force

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- DVWA靶场之Brute Force(暴破)通关

DVWA最经典PHP/MySQL老靶场,简单回顾一下通关流程吧 DVWA十大金刚,也是最常见的十种漏洞利用:Brute Force(暴破).Command Injection(命令行注入).CSRF( ...

随机推荐

- vue-cli多页面应用常遇到的问题

1.TypeError: webpack.optimize.OccurenceOrderPlugin is not a constructor 此问题出现在webpack 3中,解决办法很简单,将oc ...

- 题解 P1951 【收费站_NOI导刊2009提高(2)】

查看原题请戳这里 核心思路 题目让求最大费用的最小值,很显然这道题可以二分,于是我们可以二分花费的最大值. check函数 那么,我们该怎么写check函数呢? 我们可以删去费用大于mid的点以及与其 ...

- iOS 9,为前端世界都带来了些什么?「译」 - 高棋的博客

2015 年 9 月,Apple 重磅发布了全新的 iPhone 6s/6s Plus.iPad Pro 与全新的操作系统 watchOS 2 与 tvOS 9(是的,这货居然是第 9 版),加上已经 ...

- docker RPM包安装

1. 下载 docker RPM包 docker 使用的系统是 Centos 7.6 基础设施服务器 # wget https://download.docker.com/linux/centos/ ...

- opencv +数字识别

现在很多场景需要使用的数字识别,比如银行卡识别,以及车牌识别等,在AI领域有很多图像识别算法,大多是居于opencv 或者谷歌开源的tesseract 识别. 由于公司业务需要,需要开发一个客户端程序 ...

- [CSS]CSS Position 详解

一. CSS position 属性介绍 CSS中position属性指定一个元素(静态的,相对的,绝对或固定)的定位方法的类型.有static,relative,absolute和fixed四种取值 ...

- Let’s Encrypt https证书安装

我的博客: https://www.seyana.life/post/15 现在已经有很多的免费ssl证书提供商,国内的也有, 不过国内政策要求还要把key给他们, 我们还是用Let's Encryp ...

- js的Set和Map集合

目录 1.js的Set介绍 1-1.Set基础用法 1-2.Set对象的操作方法 1-3.Set对象的遍历方法 2.js的Set扩展WeakSet篇 3.js的Map介绍 3-1.Map基础用法 3- ...

- JAVA 16bit CRC_CCITT

JAVA 16bit CRC_CCITT public class CRC_CCITT { static int CRC16_ccitt_table[] = { 0x0000, 0x1189, 0x2 ...

- 对两个有序数组重新去重合并排序js实现

这里主要是要利用两个数组有序这个条件,所以只需两个指针分别指向两个数组,当其中一个小于另外一个就移动该指针,反之则移动另外一个指针,如果相等则均向后移动. 结束条件是,当任意一个数组的指针移到末尾则跳 ...