ASP.NET Core on K8S学习之旅(14)Ingress灰度发布

本篇已加入《.NET Core on K8S学习实践系列文章索引》,可以点击查看更多容器化技术相关系列文章。

之前一篇介绍了Ingress的基本概念和Nginx Ingress的基本配置和使用,本篇继续Ingress的使用,来看看如何使用Ingress实现灰度发布(金丝雀发布)。此外,我也有录制一个10min+的小视频介绍蓝绿发布和金丝雀发布的基本概念,视频入口点击这里。

一、准备工作

1.1 WebAPI项目准备

首先,我们还是准备两个版本的ASP.NET Core WebAPI项目,具体项目代码参见这里。

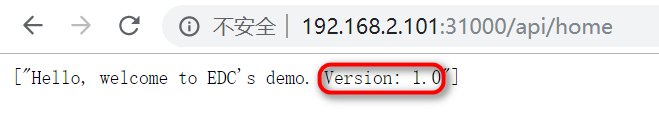

他们之间的差别在于一个接口的返回JSON数据,比如V1.0版本中返回的是Version: 1.0,而V1.1版本中返回的是Version:1.1。

[Route("api/[controller]")]

[ApiController]

public class HomeController : ControllerBase

{

// GET api/home

[HttpGet]

public ActionResult<IEnumerable<string>> Get()

{

return new string[] {

"Hello, welcome to EDC's demo. Version: 1.0"

};

}

}

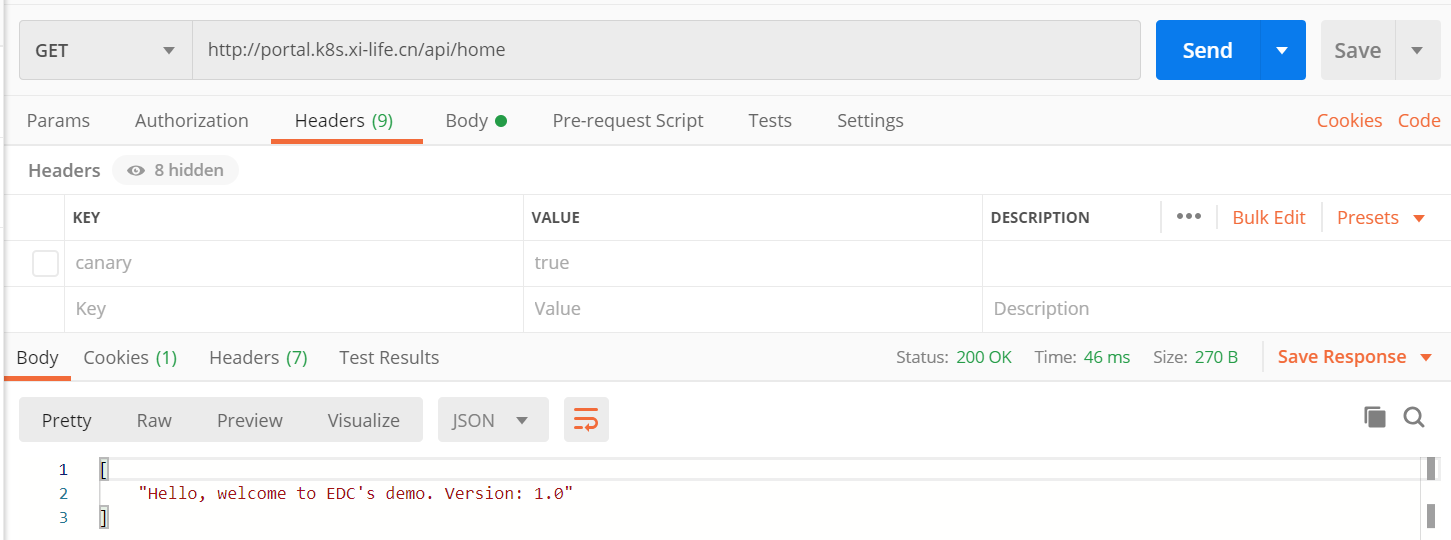

运行结果为:

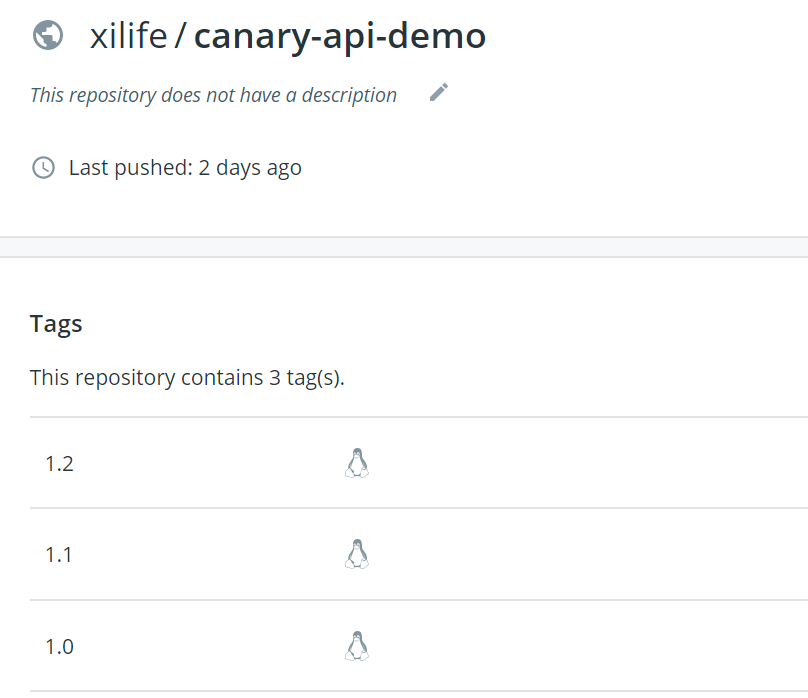

(2)将此项目各个版本根据Dockerfile打成镜像,分别是xilife/canary-api-demo:1.0,1.1。

(3)将本地镜像push到远程镜像仓库,这里我传送到了docker hub的一个公共仓库里边:

docker push xilife/canary-api-demo:1.0

docker push xilife/canary-api-demo:1.1

1.2 WebAPI项目部署

其次,我们将这两个WebAPI项目部署到K8s集群中,还是通过熟悉的yaml文件来将其部署为Service:

(1)V1.0版本(假设为线上版本)

apiVersion: apps/v1

kind: Deployment

metadata:

name: canary-api-demo

namespace: xdp-poc

labels:

name: canary-api-demo

spec:

replicas:

selector:

matchLabels:

name: canary-api-demo

template:

metadata:

labels:

name: canary-api-demo

spec:

containers:

- name: canary-api-demo

image: xilife/canary-api-demo:1.0

ports:

- containerPort:

imagePullPolicy: IfNotPresent --- kind: Service

apiVersion: v1

metadata:

name: canary-api-svc

namespace: xdp-poc

spec:

type: NodePort

ports:

- port:

targetPort:

selector:

name: canary-api-demo

(2)V1.1版本(假设为灰度版本)

apiVersion: apps/v1

kind: Deployment

metadata:

name: canary-api-demo-gray

namespace: xdp-poc

labels:

name: canary-api-demo-gray

spec:

replicas:

selector:

matchLabels:

name: canary-api-demo-gray

template:

metadata:

labels:

name: canary-api-demo-gray

spec:

containers:

- name: canary-api-demo-gray

image: xilife/canary-api-demo:1.1

ports:

- containerPort:

imagePullPolicy: IfNotPresent --- kind: Service

apiVersion: v1

metadata:

name: canary-api-svc-gray

namespace: xdp-poc

spec:

type: NodePort

ports:

- port:

targetPort:

selector:

name: canary-api-demo-gray

将这两个应用部署至K8s集群:

kubectl apply -f deploy-canary-api-svc.yml

kubectl apply -f deploy-canary-api-gray-svc.yml

二、Ingress灰度发布应用

Ingress-Nginx 支持配置 Ingress Annotations 来实现不同场景下的灰度发布和测试,可以满足金丝雀发布、蓝绿部署与 A/B 测试等业务场景。

因此我们准备两个版本的Ingress的yml文件,它提供了两种方式:

一是基于用户请求的流量切分,具体又包括了基于Request Header的流量切分与基于Cookie的流量切分两种方式;如下图所示:

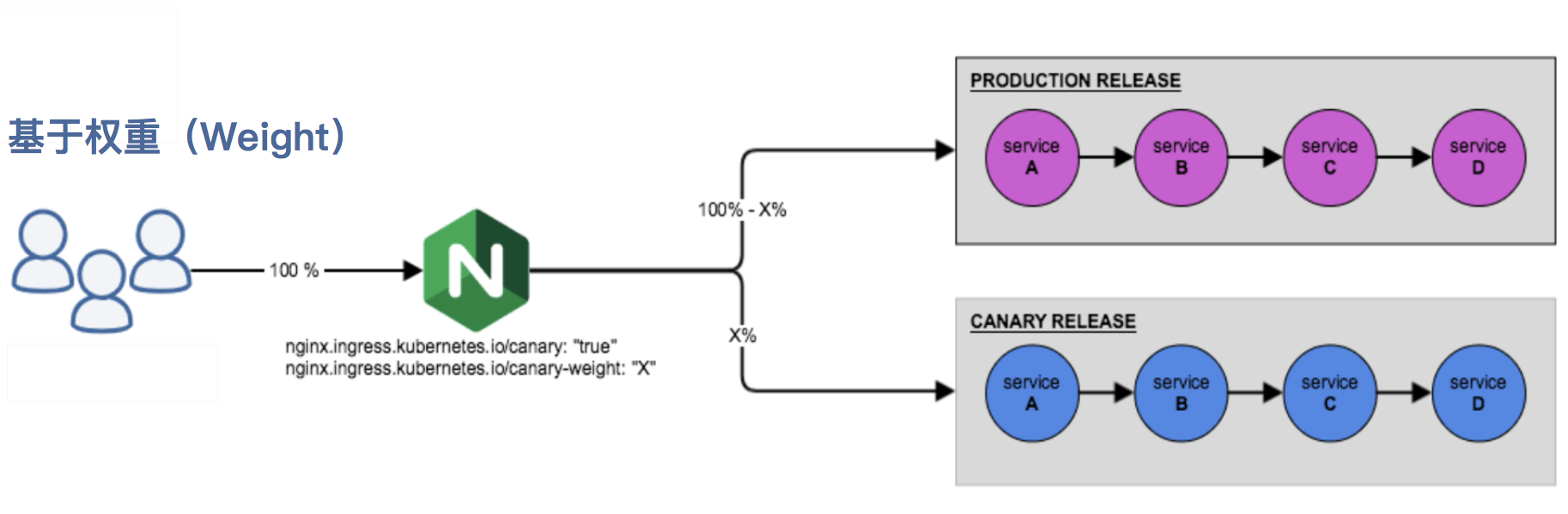

二是基于服务权重的流量切分;如下图所示:

2.1 基于Request Header的流量切分方式

根据Request Header的流量切分方式的约定,适用于灰度发布及A/B测试。当 Request Header 设置为 always时,请求将会被一直发送到 Canary 版本;当 Request Header 设置为 never时,请求不会被发送到 Canary 入口;对于任何其他 Header 值,将忽略 Header,并通过优先级将请求与其他金丝雀规则进行优先级的比较。

为1.0版本准备一个Ingress,让它先工作着:

apiVersion: networking.k8s.io/v1beta1

kind: Ingress

metadata:

name: nginx-ingress

namespace: xdp-poc

annotations:

kubernetes.io/ingress.class: "nginx"

nginx.ingress.kubernetes.io/rewrite-target: /api/$

spec:

rules:

- host: portal.k8s.xi-life.cn

http:

paths:

- path: /api(/|$)(.*)

backend:

serviceName: canary-api-svc

servicePort:

应用至K8s集群:

kubectl apply -f ingress-nginx.yaml

再为1.1版本准备一个Ingress,让它作为灰度版本的入口逐步替换原v1版本的流量接入:

apiVersion: networking.k8s.io/v1beta1

kind: Ingress

metadata:

name: nginx-ingress-gray

namespace: xdp-poc

annotations:

kubernetes.io/ingress.class: "nginx"

nginx.ingress.kubernetes.io/rewrite-target: /api/$

nginx.ingress.kubernetes.io/canary: "true"

nginx.ingress.kubernetes.io/canary-by-header: "canary"

nginx.ingress.kubernetes.io/canary-by-header-value: "true"

spec:

rules:

- host: portal.k8s.xi-life.cn

http:

paths:

- path: /api(/|$)(.*)

backend:

serviceName: canary-api-svc-gray

servicePort:

应用至K8s集群:

kubectl apply -f ingress-nginx-gray.yaml

快速验证:

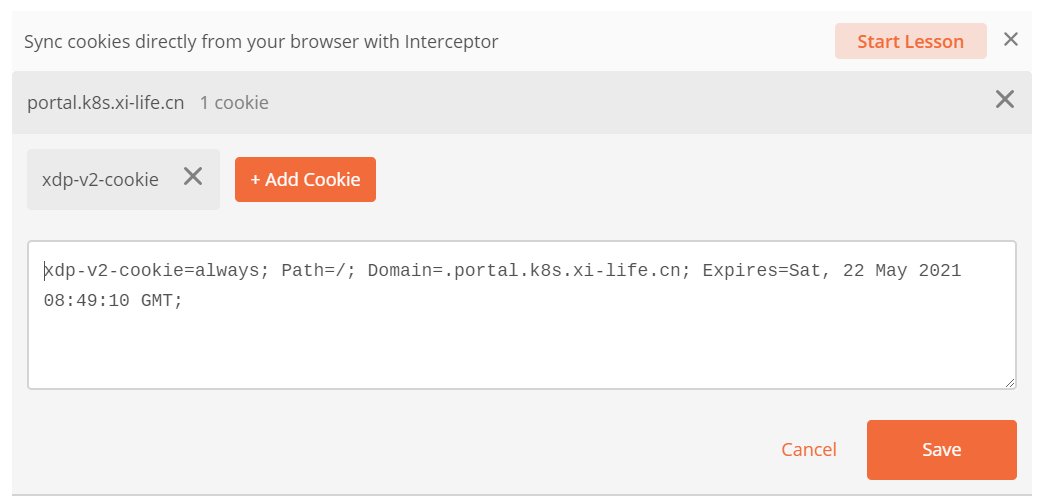

2.2 基于Cookie的流量切分方式

根据基于 Cookie 的流量切分方式的约定,当 Cookie 值设置为 always时,它将被路由到 Canary 入口;当 Cookie 值设置为 never时,请求不会被发送到 Canary 入口;对于任何其他值,将忽略 Cookie 并将请求与其他金丝雀规则进行优先级的比较。

为灰度版本准备Ingress:

apiVersion: networking.k8s.io/v1beta1

kind: Ingress

metadata:

name: nginx-ingress-gray

namespace: xdp-poc

annotations:

kubernetes.io/ingress.class: "nginx"

nginx.ingress.kubernetes.io/proxy-body-size: "100m"

nginx.ingress.kubernetes.io/limit-rps: ''

nginx.ingress.kubernetes.io/rewrite-target: /api/$

nginx.ingress.kubernetes.io/canary: "true"

nginx.ingress.kubernetes.io/canary-by-cookie: "xdp-v2-cookie"

spec:

rules:

- host: portal.k8s.xi-life.cn

http:

paths:

- path: /api(/|$)(.*)

backend:

serviceName: canary-api-svc-gray

servicePort:

应用至K8s集群:

kubectl apply -f ingress-nginx-gray.yaml

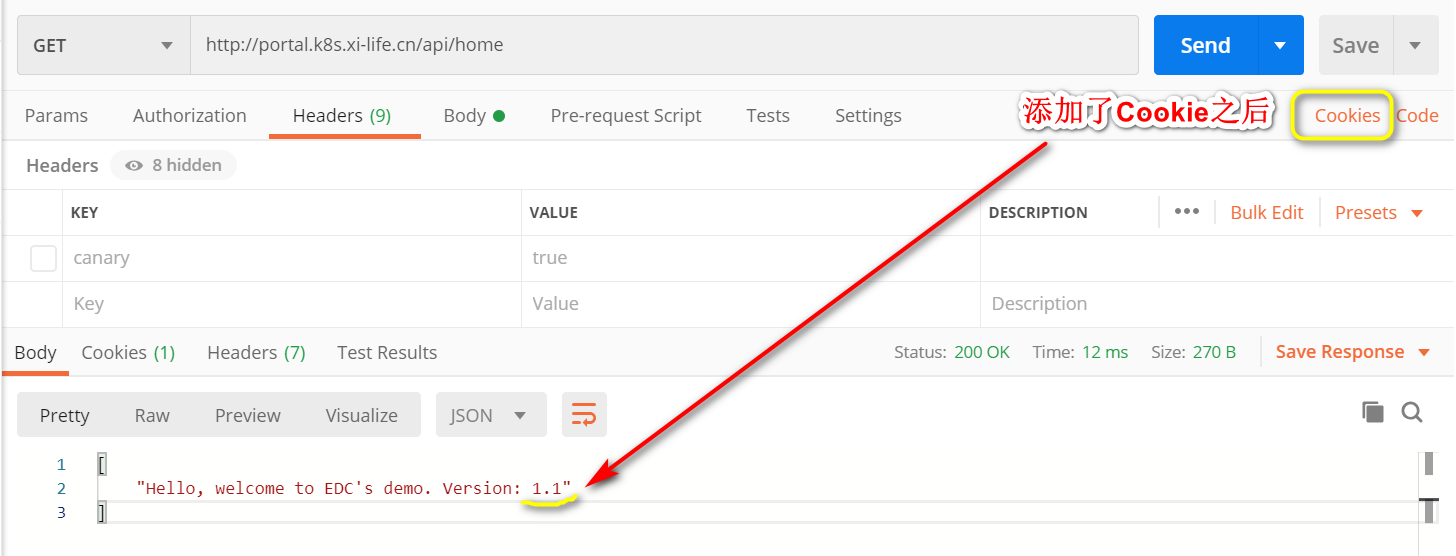

快速验证:

(1)未添加Cookie

(2)为要访问的域名添加一个Cookie

(3)再次请求验证

2.3 基于服务权重的流量切分方式

根据基于服务权重的流量切分方式的约定,适用于蓝绿部署,权重范围 0 - 100 按百分比将请求路由到 Canary Ingress 中指定的服务。权重为 0 意味着该金丝雀规则不会向 Canary 入口的服务发送任何请求。权重为 100 意味着所有请求都将被发送到 Canary 入口。

为灰度版本准备Ingress:

apiVersion: networking.k8s.io/v1beta1

kind: Ingress

metadata:

name: nginx-ingress-gray

namespace: xdp-poc

annotations:

kubernetes.io/ingress.class: "nginx"

nginx.ingress.kubernetes.io/proxy-body-size: "100m"

nginx.ingress.kubernetes.io/limit-rps: ''

nginx.ingress.kubernetes.io/rewrite-target: /api/$

nginx.ingress.kubernetes.io/canary: "true"

nginx.ingress.kubernetes.io/canary-weight: ""

spec:

rules:

- host: portal.k8s.xi-life.cn

http:

paths:

- path: /api(/|$)(.*)

backend:

serviceName: canary-api-svc-gray

servicePort:

应用至K8s集群:

kubectl apply -f ingress-nginx-gray.yaml

快速验证:这里我直接通过浏览器来测试,需要注意的是这里的50%是一个近似分布值,可能实际中不会太精确。

三、三种方式的对比

canary-by-header -> canary-by-cookie -> canary-weight

四、小结

本文介绍了Nginx Ingress提供的三种灰度发布(canary)的方式,然后介绍了如何使用Nginx Ingress并进行配置实现ASP.NET Core WebAPI应用服务的灰度发布实践,最后对比三种方式的优先级及限制,希望对你有所帮助。

参考资料

(1)JadePeng,《K8s基于Nginx Ingress实现灰度发布》

(2)我的小碗汤,《Nginx Ingress实现灰度和金丝雀发布》

(3)梁宽,《再也不踩坑的K8s实战指南》

(4)WangT,《K8s基于Nginx Ingress进行蓝绿部署/金丝雀发布》

(5)linus.lin,《一文明白蓝绿部署、滚动部署、灰度发布、金丝雀发布》

ASP.NET Core on K8S学习之旅(14)Ingress灰度发布的更多相关文章

- ASP.NET Core on K8S学习之旅(12)Ingress

本篇已加入<.NET Core on K8S学习实践系列文章索引>,可以点击查看更多容器化技术相关系列文章. 一.关于Ingress Kubernetes对外暴露Service主要有三种方 ...

- ASP.NET Core on K8S学习之旅(13)Ocelot API网关接入

本篇已加入<.NET Core on K8S学习实践系列文章索引>,可以点击查看更多容器化技术相关系列文章. 上一篇介绍了Ingress的基本概念和Nginx Ingress的基本配置和使 ...

- ASP.NET Core on K8S学习初探(1)K8S单节点环境搭建

当近期的一个App上线后,发现目前的docker实例(应用服务BFF+中台服务+工具服务)已经很多了,而我司目前没有专业的运维人员,发现运维的成本逐渐开始上来,所以容器编排也就需要提上议程.因此我决定 ...

- ASP.NET Core on K8S学习初探(3)部署API到K8S

在上一篇<基本概念快速一览>中,我们把基本的一些概念快速地简单地不求甚解地过了一下,本篇开始我们会将ASP.NET Core WebAPI部署到K8S,从而结束初探的旅程. Section ...

- ASP.NET Core on K8S学习初探(2)K8S基本概念快速一览

在上一篇<单节点环境搭建>中,通过Docker for Windows在Windows开发机中搭建了一个单节点的K8S环境,接下来就是动人心弦的部署ASP.NET Core API到K8S ...

- ASP.NET Core on K8S深入学习(1)K8S基础知识与集群搭建

在上一个小系列文章<ASP.NET Core on K8S学习初探>中,通过在Windows上通过Docker for Windows搭建了一个单节点的K8S环境,并初步尝试将ASP.NE ...

- ASP.NET Core on K8S 入门学习系列文章目录

一.关于这个系列 自从2018年底离开工作了3年的M公司加入X公司之后,开始了ASP.NET Core的实践,包括微服务架构与容器化等等.我们的实践是渐进的,当我们的微服务数量到了一定值时,发现运维工 ...

- .NET Core on K8S学习实践系列文章索引(Draft版)

一.关于这个系列 自从去年(2018年)底离开工作了3年的M公司加入X公司之后,开始了ASP.NET Core的实践,包括微服务架构与容器化等等.我们的实践是渐进的,当我们的微服务数量到了一定值时,发 ...

- ASP.NET Core on K8S深入学习(2)部署过程解析与Dashboard

上一篇<K8S集群部署>中搭建好了一个最小化的K8S集群,这一篇我们来部署一个ASP.NET Core WebAPI项目来介绍一下整个部署过程的运行机制,然后部署一下Dashboard,完 ...

随机推荐

- Node.js快速创建一个访问html文件的服务器

var http = require('http'), // 引入需要的模块 fs = require('fs'), //引入文件读取模块 cp = require('child_process'), ...

- MongoDB学习(三)

MongoDB条件操作符 $gt > 大于 $lt < 小于 $gte >= 大于等于 $lte <= 小于等于 $ne != 不等于 条件操作符可用于查询语句中, ...

- 【用AI开挂的人生】5岁学编程,12岁进IBM

" 跟普通孩子比起来,14岁少年Tanmay Bakshi身上有无数光环: 5岁开始对计算机感兴趣 9岁发布了第1个iOSAPP 12岁成为IBM沃森最年轻的程序员 现任IBM Watson ...

- 在TX2上多线程读取视频帧进行caffe推理

参考文章:Multi-threaded Camera Caffe Inferencing TX2之多线程读取视频及深度学习推理 背景 一般在TX2上部署深度学习模型时,都是读取摄像头视频或者传入视频文 ...

- 一只简单的网络爬虫(基于linux C/C++)————Url处理以及使用libevent进行DNS解析

Url处理 爬虫里使用了两个数据结构来管理Url 下面的这个数据结构用来维护原始的Url,同时有一个原始Url的队列 //维护url原始字符串 typedef struct Surl { char * ...

- 数据库——数据库SQL语句大全,最常用的SQL语句

检索数据 检索单个列: SELECT pname FROM product 检索多个列: SELECT pname,market_price,is_hot FROM product 检索所有列: SE ...

- [译]ANDROID 11: BETA 计划

当我们开始计划 Android 11 的时候,我们没有预料到这些变化会发生在我们所有人身上,几乎遍及世界上的每一个地区. 这些挑战要求我们保持灵活性,寻找新的合作方式,特别是与我们的开发者社区合作. ...

- Coursera课程笔记----计算导论与C语言基础----Week 1

计算机的基本原理(Week 1) 第一次数学危机 公元前500年,毕达哥拉斯学派,他们相信数是万物的本源:一切数均可表示成整数或者整数之比 然而毕达哥拉斯证明了勾股定理,某些直角三角形的三边比不能用整 ...

- hadoop文件系统常用操作

详细可参考hadoop官方文档filesystem shell一节 使用hadoop离不开文件系统,比如hdfs,我们可能需要从hdfs中读取文件作为输入,并将输出保存到hdfs上某个文件中 首先创建 ...

- 模板引擎 Thymeleaf 动态渲染 HTML

1.添加依赖 <!-- Thymeleaf 模板引擎 --> <dependency> <groupId>org.thymeleaf</groupId> ...