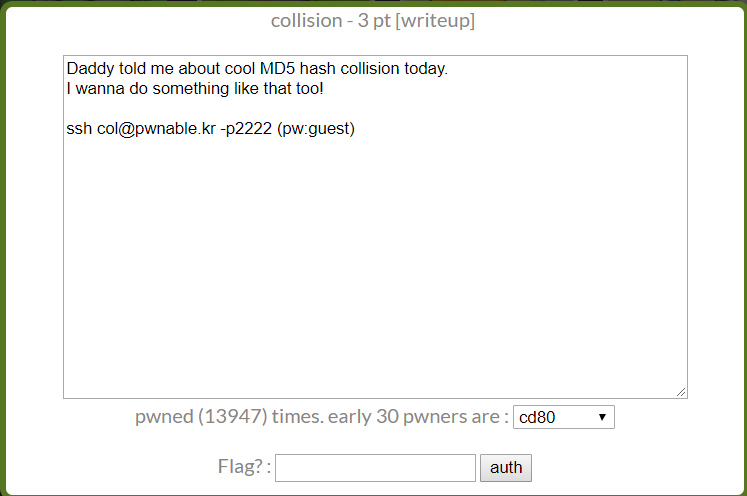

pwnable.kr第二题collision

1 col@prowl:~$ ls -al

2 total 36

3 drwxr-x--- 5 root col 4096 Oct 23 2016 .

4 drwxr-xr-x 114 root root 4096 May 19 15:59 ..

5 d--------- 2 root root 4096 Jun 12 2014 .bash_history

6 -r-sr-x--- 1 col_pwn col 7341 Jun 11 2014 col

7 -rw-r--r-- 1 root root 555 Jun 12 2014 col.c

8 -r--r----- 1 col_pwn col_pwn 52 Jun 11 2014 flag

9 dr-xr-xr-x 2 root root 4096 Aug 20 2014 .irssi

10 drwxr-xr-x 2 root root 4096 Oct 23 2016 .pwntools-cache

11 col@prowl:~$ cat col.c

12 #include <stdio.h>

13 #include <string.h>

14 unsigned long hashcode = 0x21DD09EC;

15 unsigned long check_password(const char* p){

16 int* ip = (int*)p;

17 int i;

18 int res=0;

19 for(i=0; i<5; i++){

20 res += ip[i];

21 }

22 return res;

23 }

24

25 int main(int argc, char* argv[]){

26 if(argc<2){

27 printf("usage : %s [passcode]\n", argv[0]);

28 return 0;

29 }

30 if(strlen(argv[1]) != 20){

31 printf("passcode length should be 20 bytes\n");

32 return 0;

33 }

34

35 if(hashcode == check_password( argv[1] )){

36 system("/bin/cat flag");

37 return 0;

38 }

39 else

40 printf("wrong passcode.\n");

41 return 0;

42 }

参数构造20位,check_password函数内用int读char,即分成5个数

字符串以‘\x00'结尾,所以用'\x01'来填充,

0x21DD09EC-0x01010101*4=0x1DD905E8

col@prowl:~$ ./col $(python -c "print '\x01' * 16 + '\xE8\x05\xD9\x1D'")

daddy! I just managed to create a hash collision :)

pwnable.kr第二题collision的更多相关文章

- pwnable.kr第二天

3.bof 这题就是简单的数组越界覆盖,直接用gdb 调试出偏移就ok from pwn import * context.log_level='debug' payload='A'*52+p32(0 ...

- pwnable.kr 第一题fd

使用ssh fd@pwnable.kr -p2222连接输入密码guest 1 fd@prowl:~$ ls -al 2 total 40 3 drwxr-x--- 5 root fd 4096 Oc ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- pwnable.kr第三题bof

Running at : nc pwnable.kr 9000 IDA查看 1 unsigned int __cdecl func(int a1) 2 { 3 char s; // [esp+1Ch] ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 codemap

pwnable新的一题. download: http://pwnable.kr/bin/codemap.exe ssh codemap@pwnable.kr -p2222 (pw:guest) 这道 ...

随机推荐

- gradle中的build script详解

目录 简介 project和task 一个例子 task详细讲解 task脚本 task依赖 动态task 默认task build script的外部依赖 gradle中的build script详 ...

- 014.NET5_MVC_Razor扩展Html控件02

第二种方法: 通过一个后台方法,返回一个不存在的html标签字符串,在读取的时候,通过后台方法去渲染成需要的标签和内容: 1. 定义一个普通类,类名称建议以TagHelper结尾,并且给类添加特性[H ...

- Online analog video interview

Online analog video interview 在线模拟视频面试 English 口语 https://www.pramp.com/#/ https://www.pramp.com/faq ...

- 同城速递 & 同城跑腿 & 竞品分析

同城速递 & 同城跑腿 & 竞品分析 toC / toB 闪送 https://www.ishansong.com/ https://www.tianyancha.com/compan ...

- mobile chart & f2

mobile chart & f2 https://www.yuque.com/antv/f2/getting-started https://antv.alipay.com/zh-cn/f2 ...

- Web Components & HTML5 & template & slot

Web Components & HTML5 & template & slot https://developer.mozilla.org/en-US/docs/Web/HT ...

- svg rect to polygon points & points order bug

svg rect to polygon points & points order bug https://codepen.io/xgqfrms/pen/vYOWjYr?editors=100 ...

- SVG & getBBox

SVG & getBBox https://developer.mozilla.org/en-US/docs/Web/API/SVGGraphicsElement/getBBox const ...

- ROS1与ROS2对比简述

资料参考: https://blog.csdn.net/Fourier_Legend/article/details/106319000

- 【Python】面向对象:类与继承简单示例

Python 面向对象 Python 是一门面向对象的设计语言,与此对应的就是面向过程编程与函数式编程 面向对象的一个优点就是更好的增强代码的重用性. 面向过程编程可以简单的理解为:重点在步骤,将一个 ...