kubernetes进阶(二)核心网络插件Flannel

网络插件Flannel介绍:https://www.kubernetes.org.cn/3682.html

首先,flannel利用Kubernetes API或者etcd用于存储整个集群的网络配置,其中最主要的内容为设置集群的网络地址空间。例如,设定整个集群内所有容器的IP都取自网段“10.1.0.0/16”。

接着,flannel在每个主机中运行flanneld作为agent,它会为所在主机从集群的网络地址空间中,获取一个小的网段subnet,本主机内所有容器的IP地址都将从中分配。

然后,flanneld再将本主机获取的subnet以及用于主机间通信的Public IP,同样通过kubernetes API或者etcd存储起来。

最后,flannel利用各种backend mechanism,例如udp,vxlan等等,跨主机转发容器间的网络流量,完成容器间的跨主机通信。

一、下载flannel插件

在所有node节点安装flannel插件,本次环境在hdss7-21,hdss7-22上:

- # cd /opt/src

- # wget https://github.com/coreos/flannel/releases/download/v0.11.0/flannel-v0.11.0-linux-amd64.tar.gz

- # mkdir /opt/flannel-v0.11.0

- # tar xf flannel-v0.11.0-linux-amd64.tar.gz -C /opt/flannel-v0.11.0/

- # ln -s /opt/flannel-v0.11.0/ /opt/flannel

- # cd /opt/flannel

- # mkdir cert

因为要和apiserver通信,所以要配置client证书:

- cert]# scp hdss7-200:/opt/certs/ca.pem .

- cert]# scp hdss7-200:/opt/certs/client.pem .

- cert]# scp hdss7-200:/opt/certs/client-key.pem .

编辑环境变量env文件:红色部分根据node节点信息修改

- # vi subnet.env

- FLANNEL_NETWORK=172.7.0.0/16

- FLANNEL_SUBNET=172.7.21.1/24

- FLANNEL_MTU=1500

- FLANNEL_IPMASQ=false

编辑启动脚本:红色部分根据node节点信息修改,并且eth0信息根据本机网卡信息修改

- # vi flanneld.sh

- #!/bin/sh

- ./flanneld \

- --public-ip=10.4.7.21 \

- --etcd-endpoints=https://10.4.7.12:2379,https://10.4.7.21:2379,https://10.4.7.22:2379 \

- --etcd-keyfile=./cert/client-key.pem \

- --etcd-certfile=./cert/client.pem \

- --etcd-cafile=./cert/ca.pem \

- --iface=eth0 \

- --subnet-file=./subnet.env \

- --healthz-port=2401

- # chmod u+x flanneld.sh

创建日志存放目录:

- # mkdir -p /data/logs/flanneld

在etcd中增加网络配置信息:

- # cd /opt/etcd

测试使用 host-gw模型:

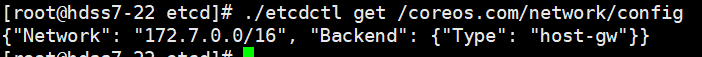

- # ./etcdctl set /coreos.com/network/config '{"Network": "172.7.0.0/16", "Backend": {"Type": "host-gw"}}'

查看网络模型配置:

- # ./etcdctl get /coreos.com/network/config

编辑supervisor启动脚本:红色部分记得修改

- # vi /etc/supervisord.d/flannel.ini

- [program:flanneld-7-21]

- command=/opt/flannel/flanneld.sh ; the program (relative uses PATH, can take args)

- numprocs=1 ; number of processes copies to start (def 1)

- directory=/opt/flannel ; directory to cwd to before exec (def no cwd)

- autostart=true ; start at supervisord start (default: true)

- autorestart=true ; retstart at unexpected quit (default: true)

- startsecs=30 ; number of secs prog must stay running (def. 1)

- startretries=3 ; max # of serial start failures (default 3)

- exitcodes=0,2 ; 'expected' exit codes for process (default 0,2)

- stopsignal=QUIT ; signal used to kill process (default TERM)

- stopwaitsecs=10 ; max num secs to wait b4 SIGKILL (default 10)

- user=root ; setuid to this UNIX account to run the program

- redirect_stderr=true ; redirect proc stderr to stdout (default false)

- stdout_logfile=/data/logs/flanneld/flanneld.stdout.log ; stderr log path, NONE for none; default AUTO

- stdout_logfile_maxbytes=64MB ; max # logfile bytes b4 rotation (default 50MB)

- stdout_logfile_backups=4 ; # of stdout logfile backups (default 10)

- stdout_capture_maxbytes=1MB ; number of bytes in 'capturemode' (default 0)

- stdout_events_enabled=false ; emit events on stdout writes (default false)

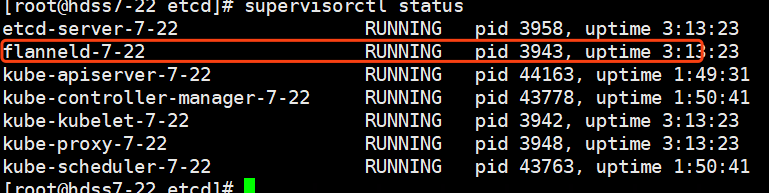

更新supervisor配置:

- # supervisorctl update

这里需要修改iptables优化SNAT规则,否则在访问时,其他节点记录的是node节点的ip 10.4.7.21,而不是pod集群内部的172.7.21.x,红色部分按需修改

- # yum install iptables-services -y

- # iptables -t nat -D POSTROUTING -s 172.7.21.0/24 ! -o docker0 -j MASQUERADE

- # iptables -t nat -I POSTROUTING -s 172.7.21.0/24 ! -d 172.7.0.0/16 ! -o docker0 -j MASQUERADE

- # iptables-save |grep -i postrouting

- # iptables-save > /etc/sysconfig/iptables

修改后会影响到docker原本的iptables链的规则,所以需要重启docker服务

- # systemctl restart docker

配置vxlan模型:

- # cd /opt/etcd

- # ./etcdctl set /coreos.com/network/config '{"Network": "172.7.0.0/16", "Backend": {"Type": "vxlan"}}'

重启flanneld:

- # supervisorctl restart flanneld-7-21

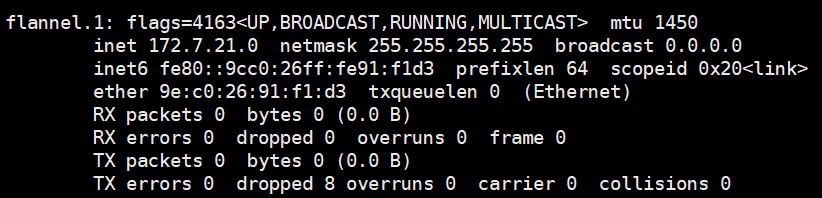

可以发现多了一块网卡,这块网卡就是vxlan用于隧道通信的虚拟网卡:

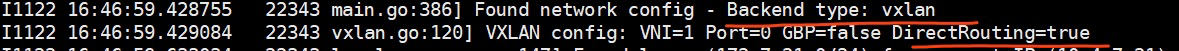

配置vxlan跟host-gw混合模型:

- # ./etcdctl set /coreos.com/network/config '{"Network": "172.7.0.0/16", "Backend": {"Type": "vxlan","Directrouting": true}}'

重启flanneld:

- # supervisorctl restart flanneld-7-21

kubernetes进阶(二)核心网络插件Flannel的更多相关文章

- Kubernetes 学习18配置网络插件flannel

一.概述 1.我们在学习docker时知道docker有四种常用的网络模型 a.bridge:桥接式网络 b.joined:联盟式网络,共享使用另外一个容器的网络名称空间 b.opened:容器直接共 ...

- 3.kubernetes的CNI网络插件-Flannel

目录 1.1.K8S的CNI网络插件-Flannel 1.1.1.集群规划 1.1.2.下载软件.解压.软链接 1.1.3.最终目录结构 1.1.4.拷贝证书 1.1.5.创建配置 1.1.6.创建启 ...

- kubernetes 配置网络插件 flannel

概述 在学习docker时知道docker有四种常用的网络模型 bridge:桥接式网络 joined:联盟式网络,共享使用另外一个容器的网络名称空间 opened:容器直接共享使用宿主机的网络名称空 ...

- Kubernetes网络插件Flannel的三种工作模式

跨主机通信的一个解决方案是Flannel,由CoreOS推出,支持3种实现:UDP.VXLAN.host-gw 一.UDP模式(性能差) 核心就是通过TUN设备flannel0实现(TUN设备是工作在 ...

- 第十章 Kubernetes的CNI网络插件--flannel

1.简介 1.1前言 Kubernetes设计了网络模型,但却将它的实现讲给了网络插件,CNI网络插件最重要的功能就是实现Pod资源能够跨主机通信 常见的CNI网络插件如下: Flannel: Cac ...

- k8s之网络插件flannel及基于Calico的网络策略

1.k8s网络通信 a.容器间通信:同一个pod内的多个容器间的通信,通过lo即可实现; b.pod之间的通信:pod ip <---> pod ip,pod和pod之间不经过任何转换即可 ...

- k8s系列---网络插件flannel

跨节点通讯,需要通过NAT,即需要做源地址转换. k8s网络通信: 1) 容器间通信:同一个pod内的多个容器间的通信,通过lo即可实现: 2) pod之间的通信,pod ip <---> ...

- K8S(03)核心插件-Flannel网络插件

系列文章说明 本系列文章,可以基本算是 老男孩2019年王硕的K8S周末班课程 笔记,根据视频来看本笔记最好,否则有些地方会看不明白 需要视频可以联系我 K8S核心网络插件Flannel 目录 系列文 ...

- Flannel和Calico网络插件对比

1.Kubernetes通信问题 1.容器间通信:即同一个Pod内多个容器间通信,通常使用loopback来实现. 2.Pod间通信:K8s要求,Pod和Pod之间通信必须使用Pod-IP 直接访问另 ...

随机推荐

- UVA - 185 Roman Numerals

题目链接: https://vjudge.net/problem/UVA-185 思路: 剪枝.回溯 注意回溯的时候,是从当前点的下一个开始,而不是从已经遍历的个数点开始!!不然回溯有问题! 思路参考 ...

- ctfhub技能树—文件上传—无验证

打开靶机 查看页面信息 编写一句话木马 <?php echo "123"; @eval(@$_POST['a']); ?> 上传木马 上传成功,并拿到相对路径地址 查看 ...

- buuctf刷题之旅—web—EasySQL

打开环境,发现依旧是sql注入 GitHub上有源码(https://github.com/team-su/SUCTF-2019/tree/master/Web/easy_sql) index.php ...

- SAP密码策略挺有意思

很多系统管理员可能都知道通过RZ10可以配置SAP的密码策略.例如:密码里包含的大小写字符.数字.特殊字符.密码长度.密码不能和前多少次的密码相同.不能和之前的密码有多少位相似等但是你知道吗?其实还有 ...

- SAP表的锁定与解锁

表的锁定模式有三种模式. lock mode有三种模式:分别是S,E,X.含义如下: S (Shared lock, read lock) E (Exclusive lock, wri ...

- 二十七:XSS跨站之代码及httponly绕过

httponly:如果给某个 cookie 设置了 httpOnly 属性,则无法通过 JS 脚本 读取到该 cookie 的信息,但还Application 中手动修改 cookie,所以只是在一定 ...

- Bagging和Boosting的介绍及对比

"团结就是力量"这句老话很好地表达了机器学习领域中强大「集成方法」的基本思想.总的来说,许多机器学习竞赛(包括 Kaggle)中最优秀的解决方案所采用的集成方法都建立在一个这样的假 ...

- 聊一聊:Service层你觉得有用吗?

前段日子在社群(点击加入)里看到有人讨论关于Service层接口的问题,DD也经常碰到周围的新人有问过一些类似的问题:一定要写个Service层的接口吗?Service层的接口到底用做什么用的呢?好像 ...

- windows激活密钥

密钥来源,微软官方 KMS 客户端安装密钥 | Microsoft Docs Windows Server 2008 R2 操作系统版本 KMS 客户端安装程序密钥 Windows Server 20 ...

- Let’s Encrypt/Certbot移除/remove/revoke不需要的域名证书

1.首先确认你的证书不再需要,如果有必要,请执行下面的命令进行备份 cp /etc/letsencrypt/ /etc/letsencrypt.backup -r 2.撤销证书然后删除证书 [root ...