gitlab 接入 openldap、AD

===============================================

20171009_第2次修改 ccb_warlock

===============================================

今天调试gitlab接入AD域控,找了很多资料才解决了问题,在此处做记录。

gitlab有自己的用户机制,但其也兼容ldap的用户验证机制(本质上openldap和AD域控都是基于ldap机制),由于公司内部的统一账户机制正在调整,故需要将gitlab进行配置,试验下来社区版的gitlab经过修改配置文件后可以使用openldap和微软ad域控作为其用户机制。

版本:gitlab 社区版 9.3.4(汉化)

gitlab目录:/etc/gitlab

gitlab配置文件:/etc/gitlab/gitlab.rb(社区版初始该文件内容为空)

一、接入openldap

1.1 修改配置文件gitlab.rb

在gitlab.rb文件中添加下面配置,其中:

1.host,是搭建的openldap的ip,根据实际情况修改;

2.uid,可以配置cn,也可以配置uid,都能识别(具体为什么没深入研究);

3.bind_dn,openldap的管理员账号,根据实际情况修改;

4.password,openldap的管理员,根据实际情况修改;

5.active_directory,似乎是针对连接是否是ad域控的标示,因为这部分是openldap的配置,故为false;

6.allow_username_or_email_login,用户登录是否用户名和邮箱都可以,方便用户故配置true;

7.base,用户列表所在的目录,因为新增的用户都在openldap的People下,故这么配置,根据实际情况修改;

# 指明服务的地址

external_url = 'http://localhost' # 开启ldap

gitlab_rails['ldap_enabled'] = true

gitlab_rails['ldap_servers'] = YAML.load <<-'EOS' ###! **remember to close this block with 'EOS' below**

main: # 'main' is the GitLab 'provider ID' of this LDAP server

label: 'LDAP'

host: '192.168.6.4'

port: 389

uid: 'uid'

method: 'plain' # "tls" or "ssl" or "plain"

bind_dn: 'cn=Manager,dc=abc,dc=cn'

password: '123456'

active_directory: false

allow_username_or_email_login: true

block_auto_created_users: false

base: 'ou=People,dc=abc,dc=cn'

user_filter: ''

EOS

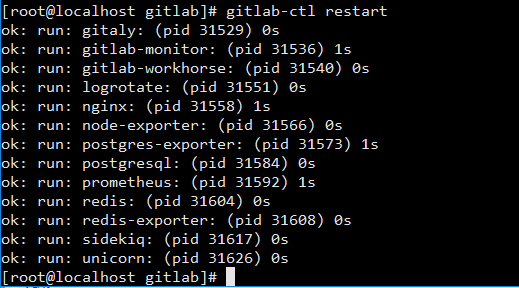

1.2 重新加载新配置

# gitlab-ctl reconfigure

运行后最后一行为“gitlab Reconfigured!”才说明是加载新配置成功,否则就是根据报错信息找错误。

1.3 查看是否能正常获取用户列表

# gitlab-rake gitlab:ldap:check

正常连接的情况下执行之后能看到用户的列表

1.4 重启gitlab

# gitlab-ctl restart

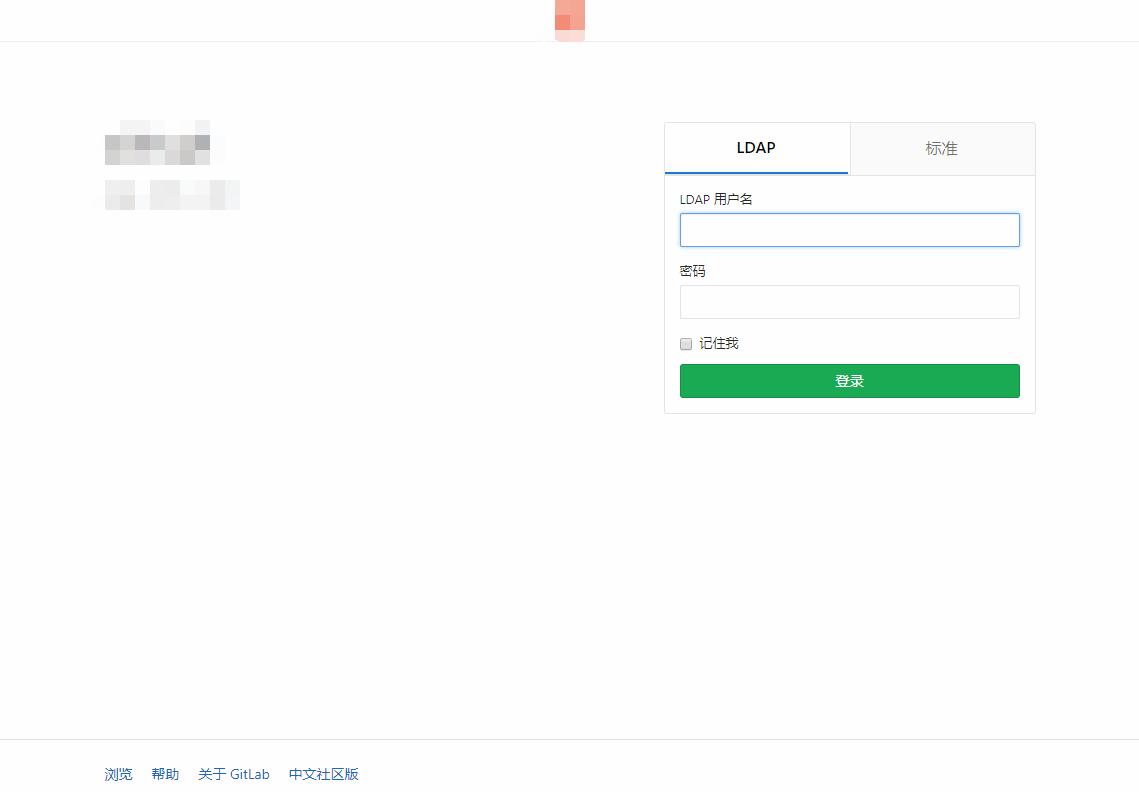

重启成功后,gitlab的界面就会变成下面这样。

openldap的用户通过“LDAP”页进入,管理员root通过“标准”页进入。

二、接入AD

2.1 修改配置文件gitlab.rb

在gitlab.rb文件中添加下面配置,其中:

1.host,是搭建的微软域服务器的ip,根据实际情况修改;

2.uid,必须配sAMAccountName才能识别;

3.bind_dn,域服务器的管理员账号,根据实际情况修改;

4.password,域服务器的管理员,根据实际情况修改;

5.active_directory,似乎是针对连接是否是ad域控的标示,因为这部分是域服务器的配置,故为true;

6.allow_username_or_email_login,用户登录是否用户名和邮箱都可以,方便用户故配置true;

7.base,用户列表所在的目录,因为新增的用户都在People下(试验了用户放在User时gitlab检测不到用户,故新建了一个目录People,并将新建的用户移入了该目录下),故这么配置,根据实际情况修改;

external_url = 'http://localhost' gitlab_rails['ldap_enabled'] = true

gitlab_rails['ldap_servers'] = YAML.load <<-'EOS' ###! **remember to close this block with 'EOS' below**

main: # 'main' is the GitLab 'provider ID' of this LDAP server

label: 'LDAP'

host: '192.168.6.1'

port: 389

uid: 'sAMAccountName'

method: 'plain' # "tls" or "ssl" or "plain"

bind_dn: 'cn=Administrator,cn=users,dc=myad,dc=cn'

password: '123456'

active_directory: true

allow_username_or_email_login: true

block_auto_created_users: false

base: 'ou=People,dc=myad,dc=cn'

user_filter: ''

EOS

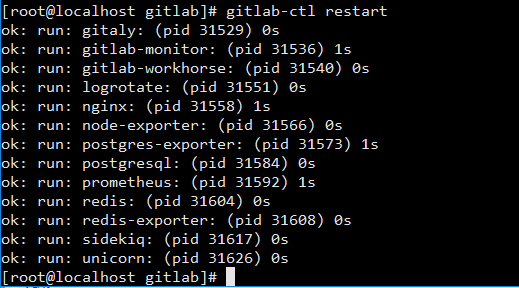

2.2 重新加载新配置

# gitlab-ctl reconfigure

运行后最后一行为“gitlab Reconfigured!”才说明是加载新配置成功,否则就是根据报错信息找错误。

2.3 查看是否能正常获取用户列表

# gitlab-rake gitlab:ldap:check

正常连接的情况下执行之后能看到用户的列表

2.4 重启gitlab

# gitlab-ctl restart

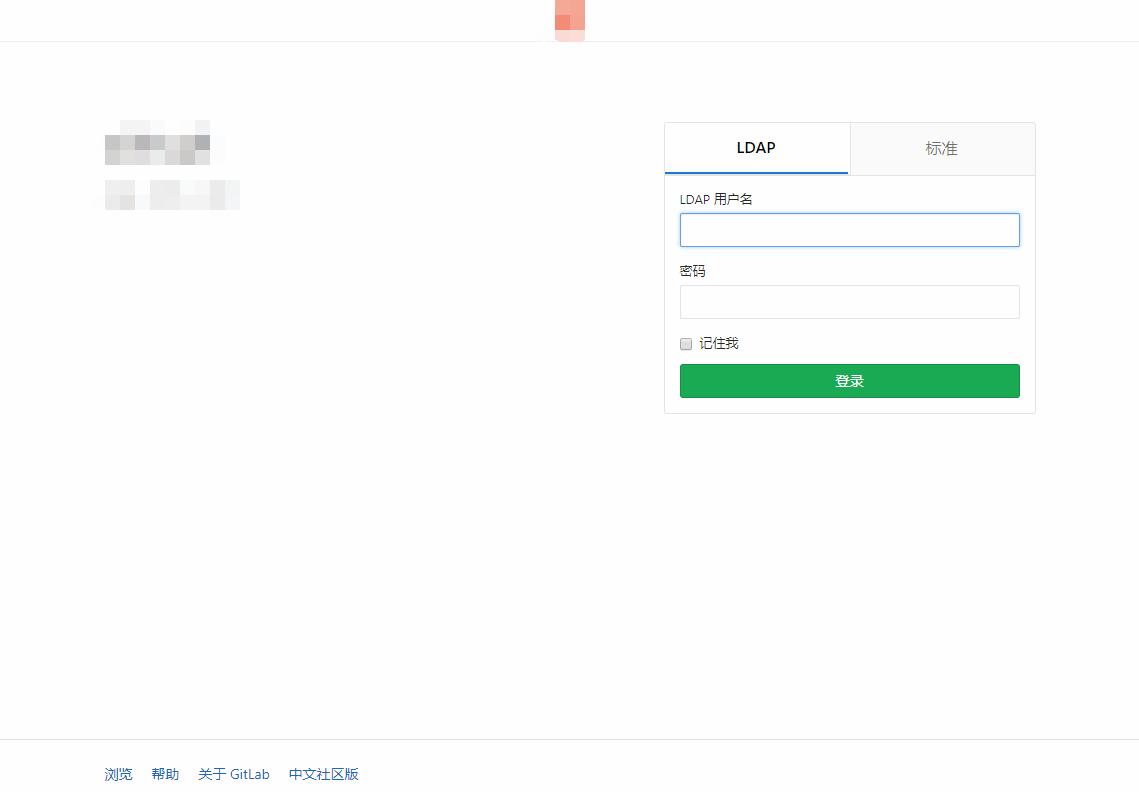

重启成功后,gitlab的界面就会变成下面这样。

openldap的用户通过“LDAP”页进入,管理员root通过“标准”页进入。

2.5 确认该用户不处于特殊状态

1.不处于“禁用账户”的状态;

2.不处于“需要首次登录修改密码”的状态;

(处于上面任意一种状态的账户在登录gitlab时都会报“Cloud not authenticate you from Ldapmain because "Invalid creadentials".”)

参考资料:

1.https://my.oschina.net/firxiao/blog/357559

2.https://ssorc.tw/6358

3.https://docs.gitlab.com/ee/administration/auth/ldap.html

gitlab 接入 openldap、AD的更多相关文章

- LDAP落地实战(三):GitLab集成OpenLDAP认证

上一篇文章介绍了svn集成OpenLDAP认证,版本控制除了svn外,git目前也被越来越多的开发者所喜爱,本文将介绍GitLab如何集成openldap实现账号认证 GitLab集成OpenLDAP ...

- kubernetes实战(十四):k8s持久化部署gitlab集成openLDAP登录

1.基本概念 使用k8s安装gitlab-ce,采用GlusterFS实现持久化(注意PG使用的是NFS存储,使用动态存储重启postgresql的pod后无法成功启动pg,待解决),并集成了open ...

- gitlab 集成openldap

Setting up LDAP sign-in If you have an LDAP directory service such as Active Directory, you can conf ...

- Gitlab环境快速部署(RPM包方式安装)

之前梳理了一篇Gitlab的安装CI持续集成系统环境---部署Gitlab环境完整记录,但是这是bitnami一键安装的,版本比较老.下面介绍使用rpm包安装Gitlab,下载地址:https://m ...

- LDAP落地实战(四):Jenkins集成OpenLDAP认证

前几篇分文章分别介绍了OpenLDAP的部署管理和维护以及svn.git的接入,今天我们再下一城接入jenkins. 前情提要:LDAP系列文章 LDAP落地实战(一):OpenLDAP部署及管理维护 ...

- LDAP落地实战(一):OpenLDAP部署及管理维护

公司内部会有许多第三方系统或服务,例如Svn,Git,VPN,Jira,Jenkins等等,每个系统都需要维护一份账号密码以支持用户认证,当然公司也会有许多的主机或服务器,需要开放登录权限给用户登录使 ...

- ldap 用户组和用户(4)

Posixgroup用户组属性 默认情况下openldap的用户组属性是Posixgroup,Posixgroup用户组属性和用户没有实际的对应关系.如果我们一定要把Posixgroup和user对应 ...

- jenkins部署java项目

#########################################jenkins部署#################################3 一.jenkins是什么? J ...

- OpenLdap 对接内部系统(Gitlab+Wiki+Jumpserver+Openvpn)配置

LDAP 全称轻量级目录访问协议(英文:Lightweight Directory Access Protocol),是一个运行在 TCP/IP 上的目录访问协议.目录是一个特殊的数据库,它的数据经常 ...

随机推荐

- GC 基础(转)

转自:http://blog.csdn.net/ning109314/article/details/10411495/ = GC 基础 ===================== JAVA堆的描述如 ...

- Python中的列表生成器,迭代器的理解

首先,思考一个问题,比如,我们想生成0-100的列表,我们怎么做? 当然,可以写成 list1=[1,2,3...,100] 可以看出,这种方法不适合生成长的列表,那么Python中就可以利用已有的列 ...

- absolute和relative元素 设置百分比宽高的差异

一般元素在页面所占的空间包括:magin border padding content.以前一直以为子元素设置百分比宽高都是以父元素的content值为基准计算的.但是当子元素的position不同时 ...

- leetcode算法题1: 两个二进制数有多少位不相同?异或、位移、与运算的主场

/* The Hamming distance between two integers is the number of positions at which the corresponding b ...

- Linux运维项目实战系列

Linux运维项目实战系列 项目实战1-LNMP的搭建.nginx的ssl加密.权限控制的实现 项目实战2-项目实战2-实现基于LVS负载均衡集群的电商网站架构 2.1项目实战2.1-nginx 反向 ...

- CCF-201509-2-日期计算

问题描述 试题编号: 201509-2 试题名称: 日期计算 时间限制: 1.0s 内存限制: 256.0MB 问题描述: 问题描述 给定一个年份y和一个整数d,问这一年的第d天是几月几日? 注意闰年 ...

- UWP 调用outlook邮箱反馈

public static async Task FeedbackAsync(string address, string subject, string body) { if (address == ...

- 关于AJAX使用中出现中文乱码的问题

自己初学AJAX,遇到一个棘手的bug就是xmlHttp.open("get",url,false);url里面有中文,结果出现乱码.不过最后在百度,和诸位博主的帮助下,成功解决了 ...

- 前端测试框架Jest系列教程 -- Global Functions(全局函数)

写在前面: Jest中定义了很多全局性的Function供我们使用,我们不必再去引用别的包来去实现类似的功能,下面将列举Jest中实现的全局函数. Jest Global Functions afte ...

- Microsoft Flow 概览

作者:陈希章 发表于 2017年12月15日 前言 纵观一下我们周围的世界,以及我们每天忙忙碌碌的工作,你会"惊奇地"发现它们都是一个事件接着一个事件发生的.例如,我每天早上起来, ...