20155338 《网络攻防》 Exp7 网络欺诈防范

20155338 《网络攻防》 Exp7 网络欺诈防范

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

在一些公共场所,看到有免费的公用WIFI就想连的时候就容易受到

在日常生活工作中如何防范以上两攻击方法

对于一些公用网站尽量不要随便连,当网站需要你输入一些个人信息的时候,小心注意,提高戒备心。

实验内容

简单应用SET工具建立冒名网站

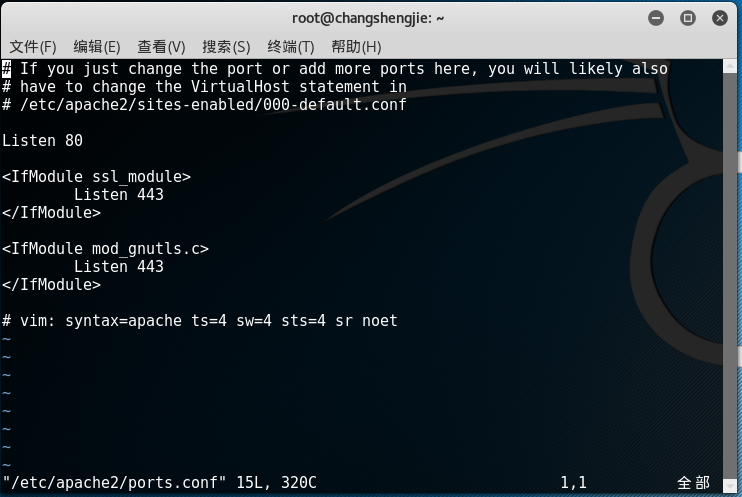

因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的80端口。使用命令sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80

- 使用命令

netstat -tupln |grep 80命令查看80端口是否被占用,从下图可看出此端口没被占用

- 使用命令

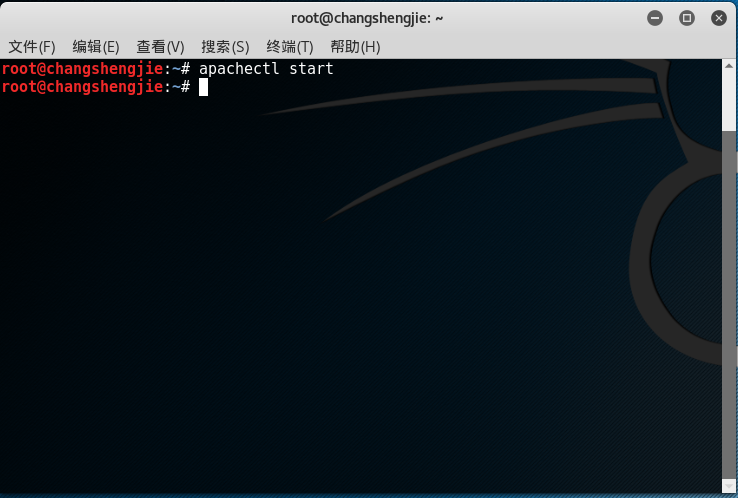

apachectl start开启Apache服务

- 使用命令

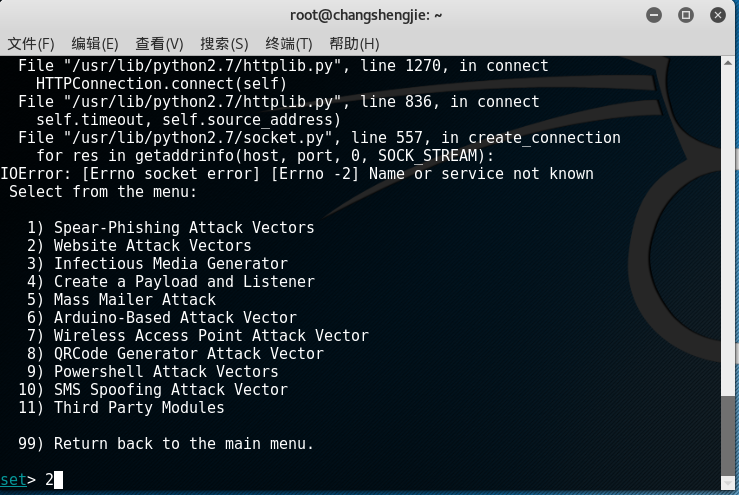

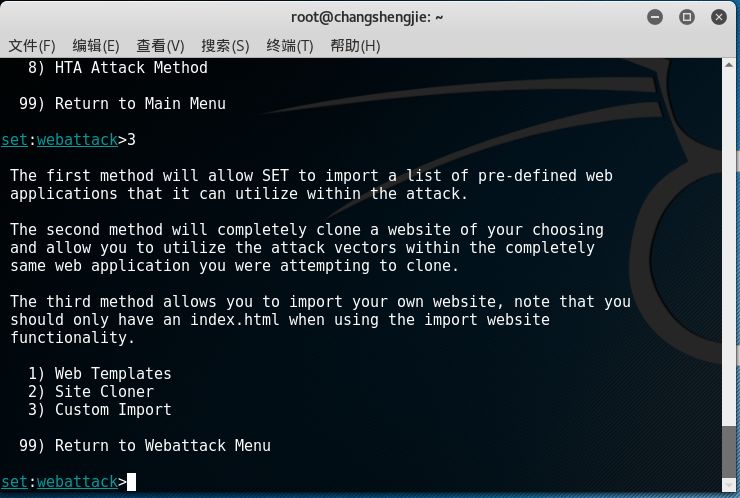

setoolkit打开SET工具,使用1进行社会工程学攻击

- 使用

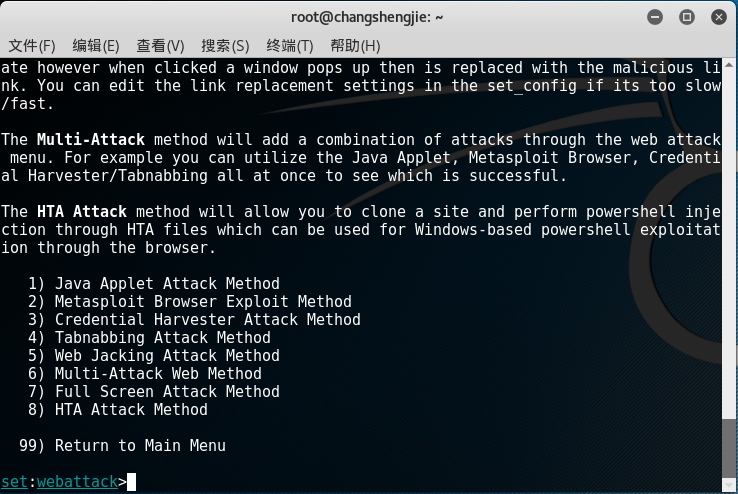

2即钓鱼网站攻击向量

- 使用

3即登录密码截取攻击

- 使用

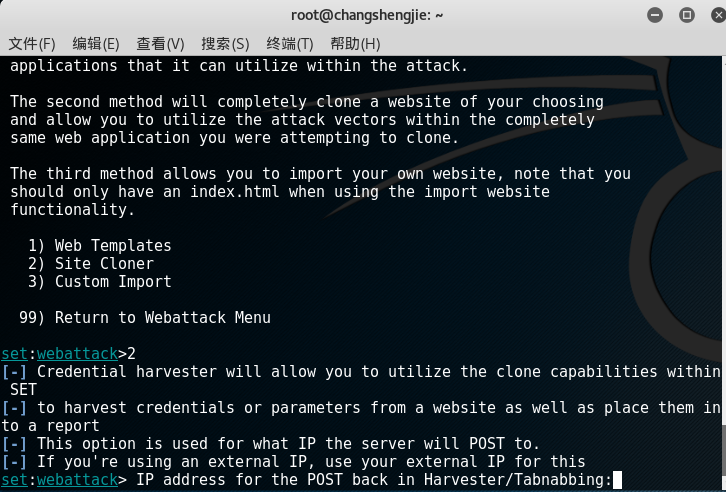

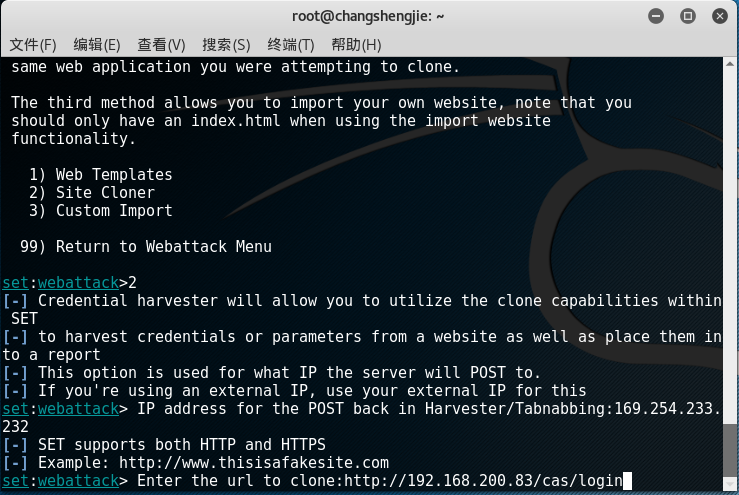

2进行克隆网站

- 输入kali的IP地址

- 输入被克隆的url,选择校网

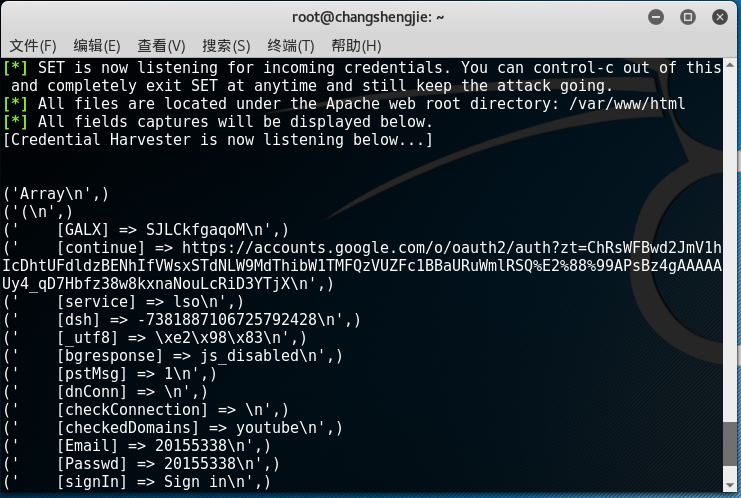

- 在靶机上输入kali机IP,kali机上就可以捕捉到相关信息,如下图所示:

ettercap DNS spoof

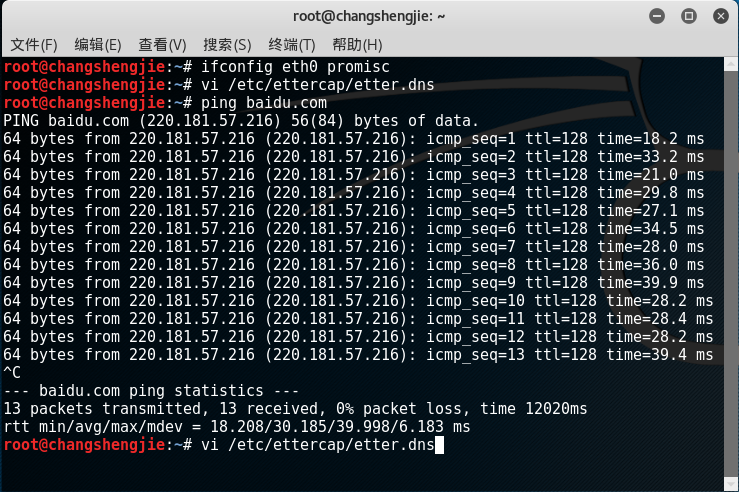

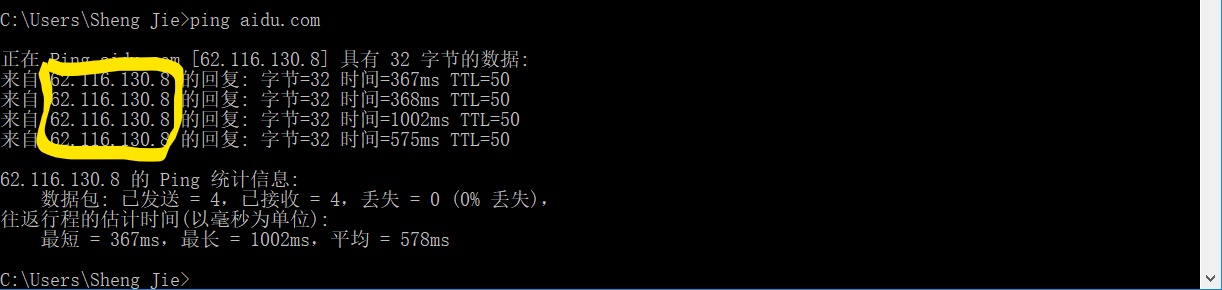

- 在靶机中ping一下百度,看看百度的IP地址。

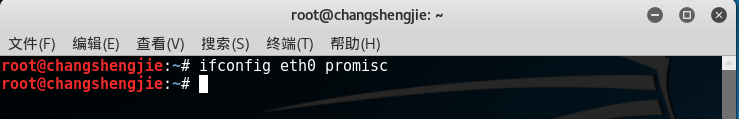

- 用

ifconfig eth0 promisc命令将kali网卡改为混杂模式。

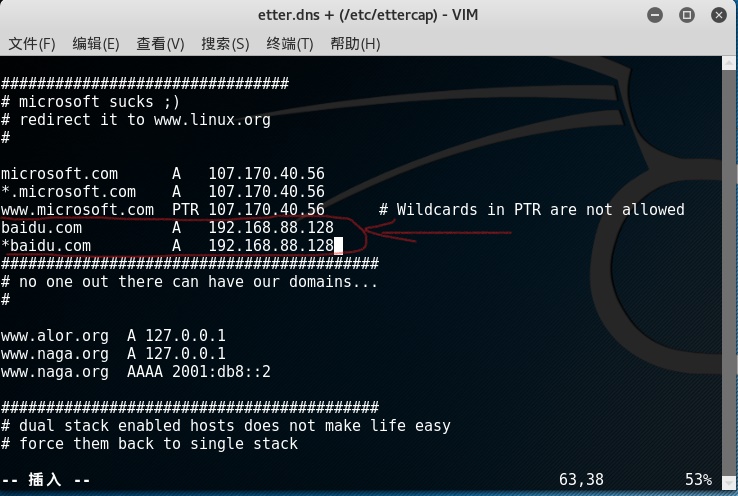

- 打开

/etc/ettercap/etter.dns文件添加下面两条指令,将百度的网页导向自己Kali的地址:

- 使用命令

ettercap -G启动ettercap点击工具栏中的Sniff——>unified sniffing,后在弹出的界面中选择eth0->ok监听eth0网卡

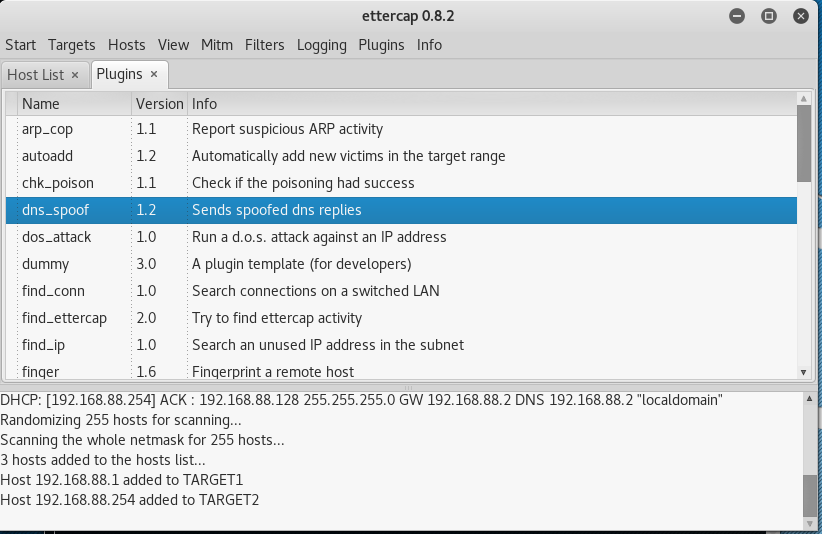

- 在工具栏中的Hosts下先点击

Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2:

- 选择

Plugins—>Manage the plugins,选择dns_spoof

- 然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping baidu.com会发现解析的地址是kali的IP地址

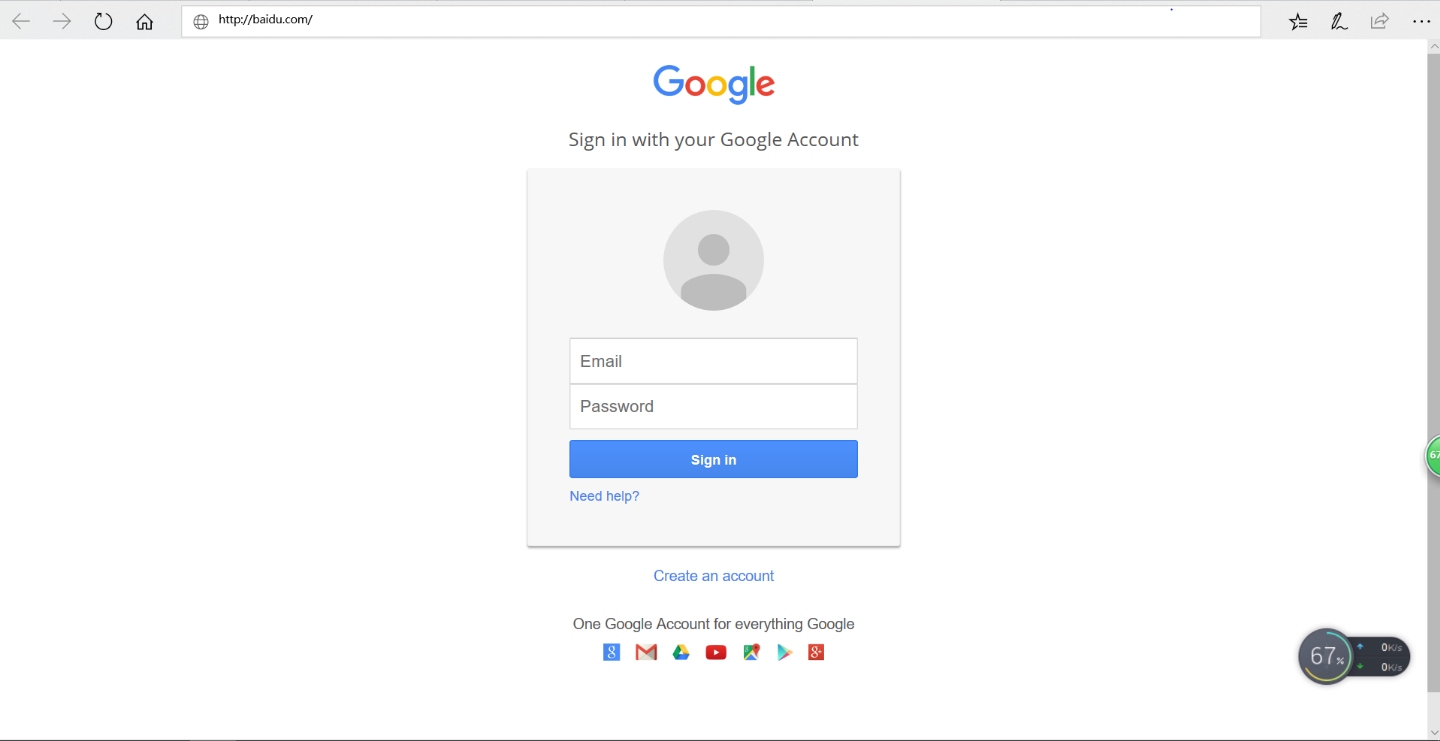

用DNS spoof引导特定访问到冒名网站

- 其实就是之前做的两项的结合,在靶机的浏览器中输入百度的网址http://baidu.com,导向的仍然是我之前设置的Google网页,因为之前改成导向kali的IP,所以是直接导向了kali的网站然后进入钓鱼网站假谷歌。

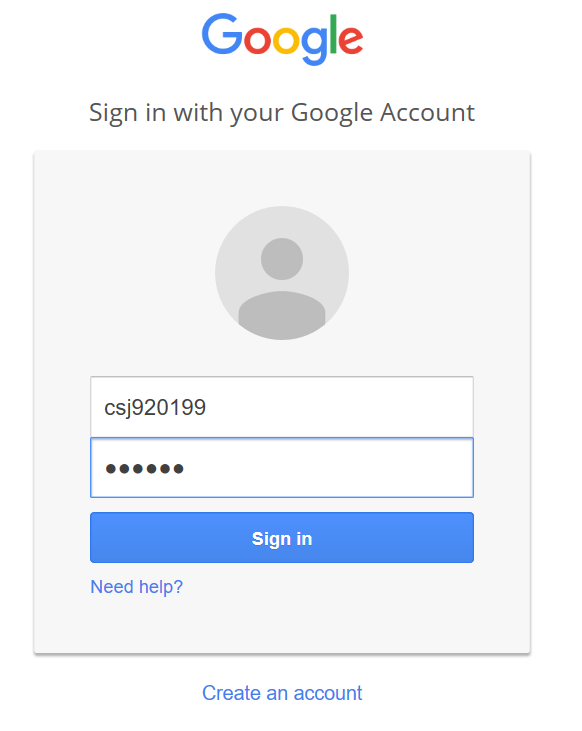

- 输入账号密码,和第一次输入不同,方便区别不同实验

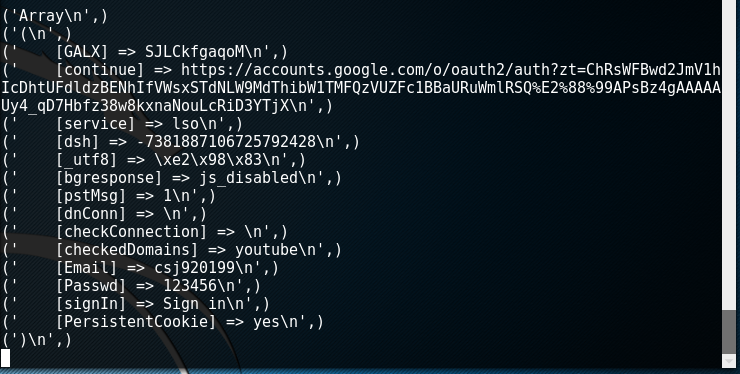

- 捕捉到和输入完全一样的账号密码

实践总结及体会

这次实验真的让我意识到我们的个人信息真的很容易泄露,而且钓鱼网站还算比较容易做,很容易充当一些不知名的网站,欺骗上网用户,造成个人隐私数据泄露,所以,我们日常上网的时候,还是要多加注意。

20155338 《网络攻防》 Exp7 网络欺诈防范的更多相关文章

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

- 20155318 《网络攻防》 Exp7 网络欺诈防范

20155318 <网络攻防> Exp7 网络欺诈防范 基础问题 通常在什么场景下容易受到DNS spoof攻击 DNS spoof攻击即执行DNS欺骗攻击,通过使用Ettercap来进行 ...

- 20155321 《网络攻防》 Exp7 网络欺诈防范

20155321 <网络攻防> Exp7 网络欺诈防范 实验内容 简单应用SET工具建立冒名网站 因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的 ...

- 20155334 《网络攻防》 Exp7 网络欺诈防范

20155334 <网络攻防> Exp7 网络欺诈防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击 同一局域网下,以及各种公共网络. 在日常生活工作中如何防范以上两攻 ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

- 2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

2018-2019-2 20165312<网络攻防技术>Exp7 网络欺诈防范 目录 一.相关知识点总结 二.实验内容 三.实验步骤 四.实验总结及问题回答 五.实验中遇到的问题及解决方法 ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

随机推荐

- Android系统常用的adb命令

自己工作中经常要用一些Android的adb命令,把常用的adb命令记录一下,留作备忘. adb devices 查看当前连接的设备 adb install 安装 adb install拖动apk到命 ...

- Python之聚类(KMeans,KMeans++)

# -*- coding: utf-8 -*- """ Created on Mon Sep 17 16:41:46 2018 @author: zhen "& ...

- Python基础一数据类型之数字类型

摘要: python基础一中提到了数据类型,这里主要讲解的是数字类型. 数字类型: 1,整型 2,长整型 3,浮点型 4,复数型 1,整型(int) 定义a = 1 通过type函数查看数据类型,整型 ...

- man -k : nothing appropriate.

➜ workplace man -k zip zip: nothing appropriate. 出现这种情况,是索引库没有建立. man 和 whatis 共用一个索引库的. 我们使用 man w ...

- cd mkdir mv cp rm 命令目录相关操作

切换目录: cd 家目录 cd. 当前目录 cd.. 当前上一级目录 cd../../当前目录的上上级目录 cd - 返回前一个目录 --------------------------------- ...

- soapui 调用wsdl 步骤以及出现的问题

创建soap project 添加wsdl 地址(或者导入wsdl(后缀可以是xml或者wsdl)文件) 添加request 自动生成请求代码 参数放在in0 中 <soapenv:Envelo ...

- 五大问题,详解阿里云PTS铂金版

阿里云PTS铂金版,具备强大的分布式压测能力,相比业界产品的云主机发起,该产品更快速,来源更广泛,脉冲能力和流量掌控能力更强.日前,阿里云推出了PTS铂金版尝鲜包,旨在为用户提供高性价比的最佳实践.我 ...

- 乘风破浪:LeetCode真题_037_Sudoku Solver

乘风破浪:LeetCode真题_037_Sudoku Solver 一.前言 这次我们对于上次的模型做一个扩展并求解. 二.Sudoku Solver 2.1 问题 2.2 分析与解决 这道题 ...

- Github的一般用法

写了这么多年代码,源代码版本管理从一开始的没有后来的VSS,CVS,到现在一直在使用的SVN,但这些都是集中式的版本管理. 而分布式的版本管理还没有使用过. 今天看了看Github,研究一下怎么使用G ...

- 【Ansible 文档】【译文】模式

Patterns 模式 Ansible中的模式是指我们如何决定那些机器执行管理操作.这里意味着与那些主机通信,但是对于playbook,它是指哪些主机应用特定的配置或执行特定程序. 我们将重温一下In ...