Linux内核分析第五周 扒开系统调用的三层皮(下) (20135304 刘世鹏)

作者:刘世鹏20135304 《Linux内核分析》MOOC课程http://mooc.study.163.com/course/USTC-1000029000

一、给MenuOS增加time和time-asm命令

1. 通过内核的方式(跟踪调试系统调用)来理解并使用系统调用。

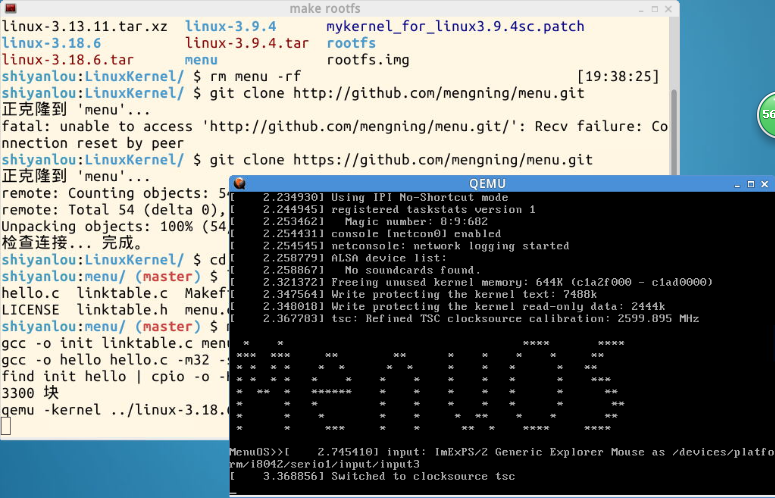

rm menu -rf //强制删除当前menu

git clone http://github.com/mengning/menu.git //重新克隆新版本的menu

cd menu

ls

make rootfs //rootfs是事先写好的一个脚本,自动编译自动生成根文件系统,同时自动启动MenuOS

2. 将上周选择的系统调用添加到MenuOS中

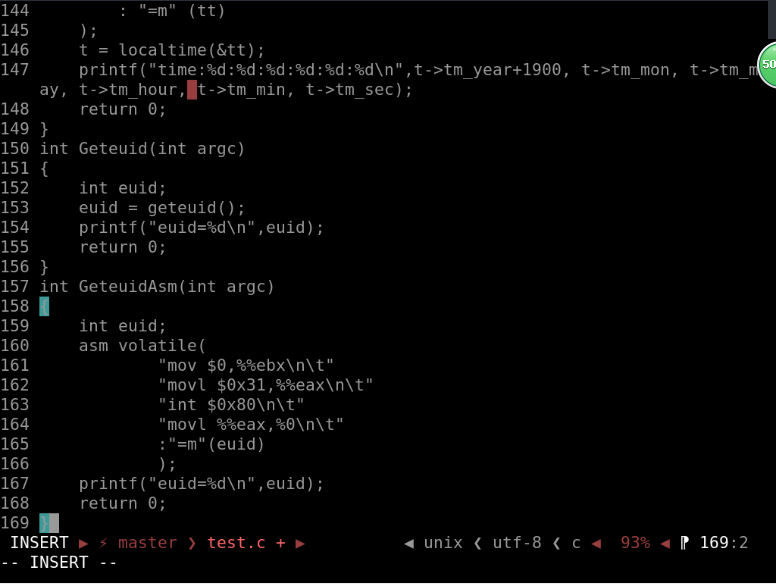

vi test.c //进入test.c文件

添加新功能

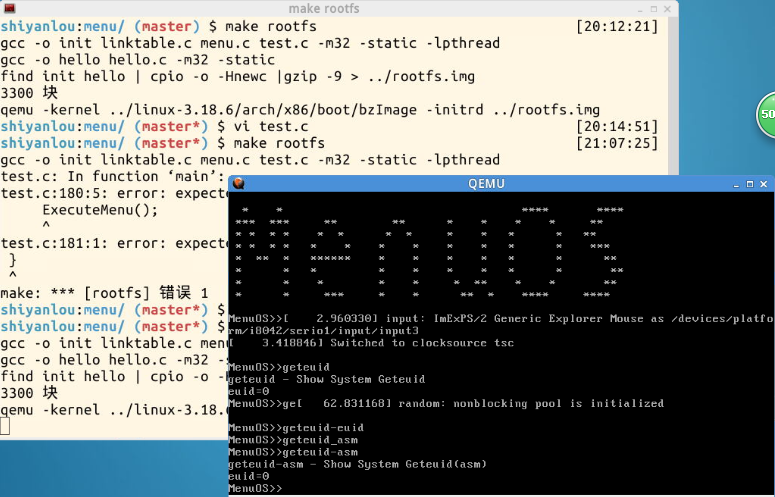

make rootfs //编译3. 给MenuOS增加time和time_asm命令的步骤:

- 更新menu代码到最新版

- test.c中main函数里,增加MenuConfig()

- 增加对应的Time函数和TimeAsm函数

- make rootfs

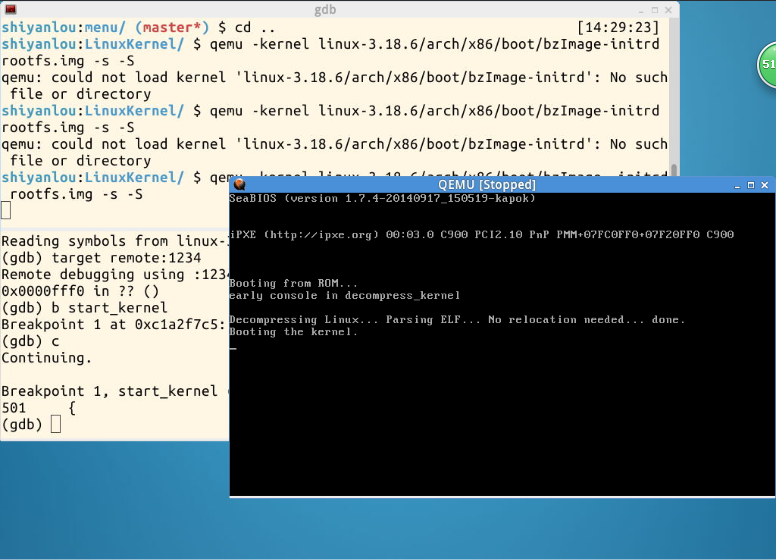

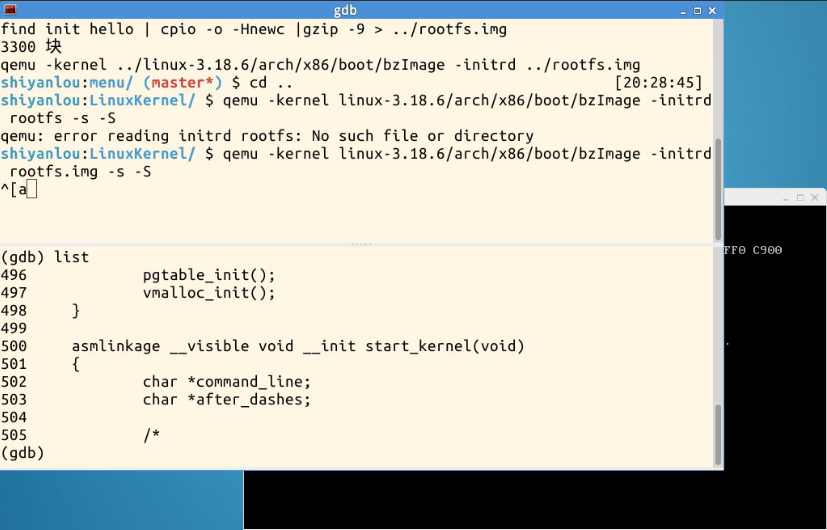

二、使用gdb跟踪系统调用内核函数sys_time

qemu -kernel linux-3.18.6/arch/x86/boot/bzImage -initrd rootfs.img -s -S

gdb

(gdb)file linux-3.18.6/vmlinux

(gdb)target remote:1234 //连接到需要调试的MenuOS

(gdb)b start_kernel //设置断点

(gdb)c //执行,可见程序在start_kernel处停下

list //可查看start_kernel的代码

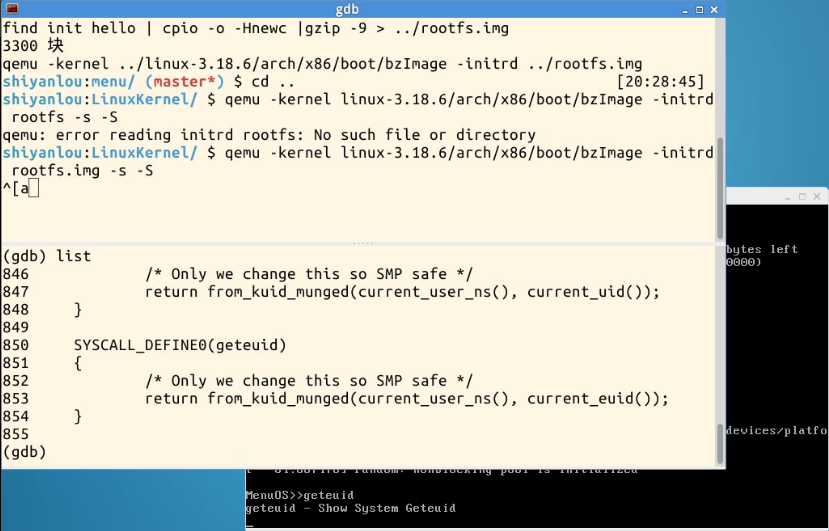

(gdb)b sys_time //sys_time是13号系统调用对应的内核处理函数,在该函数处设置断点

(gdb)c

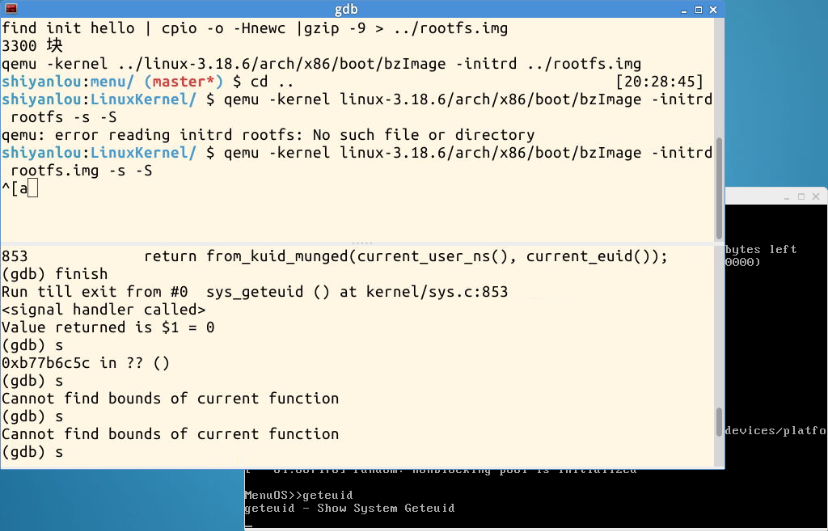

//如果这里一直按n单步执行,会进入schedule函数。sys_time返回后进入汇编代码处理,gdb无法继续进行追踪

执行int 0x80后执行system call对应的代码(system call不是函数,是一段特殊的汇编代码,gdb还不能进行跟踪)。

三、系统调用在内核代码中的处理过程

1. 系统调用在内核代码中的工作机制和初始化

int 0x80——>system call:通过中断向量匹配

system call——>sys_xyz():通过系统调用号匹配

1.1 系统调用机制的初始化

一旦执行int 0x80后立刻跳转到system_call执行

2. 理解的system_call伪代码(总结上有流程)

- int 0x80后的下一条指令从此处的ENTRY(system_call)开始

- 系统调用返回之前可能会发生进程调度(call schedule)

- 当前进程可能有信号需要处理(work_notifysig)

- 进程调度中会发生中断上下文切换和进程上下文的切换,这是个连贯的过程

- 内核可以抽象成多种不同中断处理过程的集合

实验

在main函数中增加MenuConfig和详细函数

Make rootfs

设置断点

进行单步调试

系统调用在内核代码中的处理过程

- main.c中start_kernel函数:trap_init()

- trap_gate函数中,涉及到了系统调用的中断向量和system_call的汇编代码入口

- SYSCALL_VECTOR:系统调用的中断向量

- &system_call:汇编代码入口

- 执行int 0x80,系统直接跳转到system_call

system_call到iret之间的主要代码:

SAVE_ALL //保存现场

call *sys_call_table(,%eax,4) //调用了系统调度处理函数,eax存的是系统调用号,是实际的系统调度程序。

sys_call_table //系统调用分派表

syscall_after_all//保存返回值

sys_exit_work //详见解释

restore all //恢复现场(因为系统调用也是一种特殊的“中断”)

INTERRUPT RETURN //也就是iret,系统调用到此结束

对sys_exit_work的解释:

- 若有sys_exit_work,则进入sys_exit_work:会有一个进程调度时机。

- work_pending -> work_notifysig,用来处理信号

- 可能call schedule:进程调度代码

- 可能跳转到restore_all,恢复现场。

- work_pending -> work_notifysig,用来处理信号

若无sys_exit_work,就执行restore_all恢复,返回用户态。

Linux内核分析第五周 扒开系统调用的三层皮(下) (20135304 刘世鹏)的更多相关文章

- 20135327郭皓--Linux内核分析第五周 扒开系统调用的三层皮(下)

Linux内核分析第五周 扒开系统调用的三层皮(下) 郭皓 原创作品转载请注明出处 <Linux内核分析>MOOC课程 http://mooc.study.163.com/course/U ...

- Linux内核分析第五周——扒开系统调用的“三层皮”(下)

Linux内核分析第五周--扒开系统调用的"三层皮"(下) 李雪琦+原创作品转载请注明出处 + <Linux内核分析>MOOC课程http://mooc.study.1 ...

- linux内核分析 第五周 扒开系统调用的三层皮(下)

rm menu -rf 强制删除原menu文件 git clone http://github.com/mengning/menu.git 从github中克隆 cd menu 在test.c中增加上 ...

- LINUX内核设计第五周——扒开系统调用的三层皮(下)

- 《Linux内核分析》第四周 扒开系统调用的“三层皮”

[刘蔚然 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000] WEEK FOUR( ...

- Linux内核及分析 第五周 扒开系统调用的三层皮(下)

实验内容: 1.执行rm menu -rf命令,强制删除原有的menu 2.使用git命令 git clone https://github.com/mengning/menu.git 克隆新的men ...

- Linux内核设计第五周——扒开系统调用三层皮(下)

Linux内核设计第五周 ——扒开系统调用三层皮(下) 一.知识点总结 1.给MenuOS增加新的命令的步骤 更新menu代码到最新版 test.c中main函数里,增加MenuConfig() 增加 ...

- 《Linux内核分析》第五周 扒开系统调用的三层皮(下)

[刘蔚然 原创作品转载请注明出处 <Linux内核分析>MOOC课程http://mooc.study.163.com/course/USTC-1000029000] WEEK FIVE( ...

- Linux内核分析——第五周学习笔记

第五周 扒开系统调用的“三层皮”(下) 一.知识点总结 (一)给MenuOS增加time和time-asm命令 在实验楼中,首先 强制删除menu (rm menu -rf) 重新克隆一个新版本的me ...

随机推荐

- php面向对象基础概念(封装)

封装性是面象对象编程中的三大特性之一,封装性就是把对象的属性和服务结合成一个独立的相同单位,并尽可能隐蔽对象的内部细节,包含两个含义: 1. 把对象的全部属性和全部服务结合在一起,形成一个不可分割的独 ...

- MQTT-SN协议乱翻之小结篇

前言 这里简单做一些小结和对比,针对前面的协议翻译部分,一阶段的学习完结. MQTT-SN VS MQTT MQTT-SN基于MQTT原有语义,但做了很多的调整.比如: 一个CONNECT消息被拆分为 ...

- LeetCode——Peeking Iterator

Description: Given an Iterator class interface with methods: next() and hasNext(), design and implem ...

- 对cookie的重新认识

这两天做了一个跟cookie打交道比较多的项目,把其中重新认识的点记录下来: 1.$.cookie(name, value, time),当time为0时,相当于本句没有执行,并不会将原本记录在用户浏 ...

- jvm的内存模型

转自:https://www.cnblogs.com/dingyingsi/p/3760447.html 我们知道,计算机CPU和内存的交互是最频繁的,内存是我们的高速缓存区,用户磁盘和CPU的交互, ...

- chorme快捷键

Chrome窗口和标签页快捷键:Ctrl+N 打开新窗口 Ctrl+T 打开新标签页 Ctrl+Shift+N 在隐身模式下打开新窗口 Ctrl+O,然后选择文件 在谷歌浏览器中打开计算机上的文件 按 ...

- Android官方架构组件介绍之LiveData

LiveData LiveData是一个用于持有数据并支持数据可被监听(观察).和传统的观察者模式中的被观察者不一样,LiveData是一个生命周期感知组件,因此观察者可以指定某一个LifeCycle ...

- Why Choose Jetty?

https://webtide.com/why-choose-jetty/ Why Choose Jetty? The leading open source app server availab ...

- Air Raid---hdu1151(最小路径覆盖)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=1151 最小路径覆盖 == 顶点数 - 最大匹配. #include<stdio.h> #i ...

- android 导出数据库文件

1.打开dos窗口,进入自己SDK路径下,再进入platform-tools下边 2.进入shell模式: adb shell 3.获取所有root权限: su root 4.打开需要导出的数据库文件 ...