(网络编程)基于tcp(粘包问题) udp协议的套接字通信

import socket

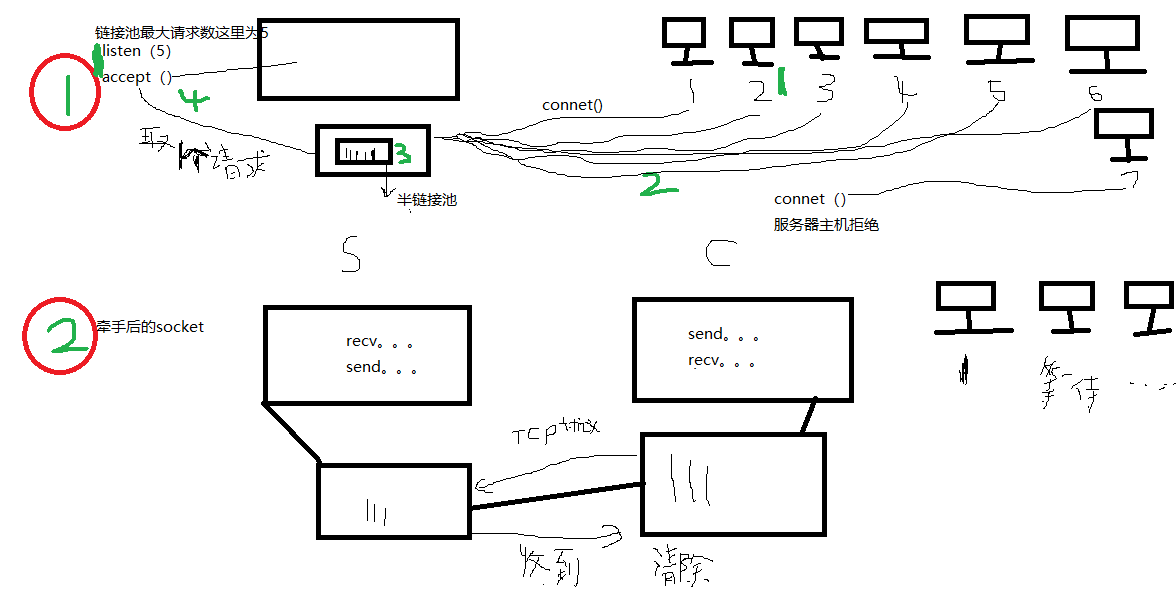

1.通信套接字(1人1句)服务端和1个客户端

2.通信循环(1人多句)服务端和1个客户端

3.通信循环(多人(串行)多句)多个客户端(服务端服务死:1个客户端--->下一个客户端...)

基于上面的基础:实现远程执行命令

发现问题:send(cmd)

recv() send(命令结果)

recv(1024)命令结果没收完

粘包问题: 主要还是因为接收方不知道消息之间的界限,不知道一次性提取多少字节的数据所造成的。

解决 自定义报头固定长度 import struct

b=struct.pack('模式',数字) #bytes 'i'->4,.....

b1=srtuct.unpack('模式',b) #元组

len=b1[0]

send(b) recv(4)

from socket import *

import struct

import json client = socket(AF_INET, SOCK_STREAM)

client.connect(('127.0.0.1', 8081)) # 通信循环

while True:

cmd=input('>>: ').strip()

if len(cmd) == 0:continue

client.send(cmd.encode('utf-8'))

#1. 先收4bytes,解出报头的长度

header_size=struct.unpack('i',client.recv(4))[0] #2. 再接收报头,拿到header_dic

header_bytes=client.recv(header_size)

header_json=header_bytes.decode('utf-8')

header_dic=json.loads(header_json)

print(header_dic)

total_size=header_dic['total_size'] #3. 接收真正的数据

cmd_res=b''

recv_size=0

while recv_size < total_size:

data=client.recv(1024)

recv_size+=len(data)

cmd_res+=data print(cmd_res.decode('gbk')) client.close()

from socket import *

import subprocess

import struct

import json server = socket(AF_INET, SOCK_STREAM)

server.bind(('127.0.0.1', 8081))

server.listen(5) # 链接循环

while True:

conn, client_addr = server.accept()

print(client_addr) # 通信循环

while True:

try:

cmd = conn.recv(1024) # cmd=b'dir'

if len(cmd) == 0: break # 针对linux系统

obj = subprocess.Popen(cmd.decode('utf-8'),

shell=True,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE

)

stdout = obj.stdout.read()

stderr = obj.stderr.read()

# 1. 先制作报头

header_dic = {

'filename': 'a.txt',

'md5': 'asdfasdf123123x1',

'total_size': len(stdout) + len(stderr)

}

header_json = json.dumps(header_dic)

header_bytes = header_json.encode('utf-8') # 2. 先发送4个bytes(包含报头的长度)

conn.send(struct.pack('i', len(header_bytes)))

# 3 再发送报头

conn.send(header_bytes) # 4. 最后发送真实的数据

conn.send(stdout)

conn.send(stderr)

except ConnectionResetError:

break conn.close() server.close()

基于UDP协议通信的套接字

TCP(流式协议):可靠性高。会因为网络原因丢包,但只有在一端收到另一端发来的ack确认信息才会将信息在内存中删除,如果发现丢包(一段时间内没有回复)会将信息再发一份。TCP会存在粘包问题,收与发可以不是对应的。必须先启动服务端,否则报错。

UDP(数据包协议):可靠性低。信息一旦发出即在内存中删除,如果发生丢包,信息即丢失。UDP效率高速度快的主要原因,一是因为不建连接,二是因为接受后不会确认。 UDP没有粘包问题,收与发一一对应。 如果发hello,但收一个字符,在windows系统中会报错;在linunx系统中不报错,只接收h。

服务端

import socket

s=socket.socket(socket.AF_INET,spcket.SOCK.DGRAN)

s.bind(('127.0.0.1',8080))

msg,crrent_adress=s.recvfrom(1024)

s.sendto(msg,crrent_adress)

(网络编程)基于tcp(粘包问题) udp协议的套接字通信的更多相关文章

- python 之 网络编程(基于UDP协议的套接字通信)

8.5 基于UDP协议的套接字通信 UDP协议:数据报协议 特点:无连接,一发对应一收,先启动哪一端都不会报错 优点:发送效率高,但有效传输的数据量最多为500bytes 缺点:不可靠:发送数据,无需 ...

- 基于tcp/udp协议的套接字通信

目录 一.套接字分类 二.套接字的工作流程 三.基于tcp协议的套接字 四.基于udp协议的套接字 一.套接字分类 1.基于文件类型的套接字家族:AF_UNIX 2.基于网络类型的套接字家族:AF_I ...

- UNIX网络编程——Socket/TCP粘包、多包和少包, 断包

为什么TCP 会粘包 前几天,调试mina的TCP通信, 第一个协议包解析正常,第二个数据包不完整.为什么会这样吗,我们用mina这样通信框架,还会出现这种问题? TCP(transport cont ...

- 基于udp协议的套接字通信

服务端: import socket server=socket.socket(socket.AF_INET,socket.SOCK_DGRAM) server.bind(('127.0.0.1',8 ...

- 网络编程基础:粘包现象、基于UDP协议的套接字

粘包现象: 如上篇博客中最后的示例,客户端有个 phone.recv(2014) , 当服务端发送给客户端的数据大于1024个字节时, 多于1024的数据就会残留在管道中,下次客户端再给服务端发命令时 ...

- 网络编程----socket介绍、基于tcp协议的套接字实现、基于udp协议的套接字实现

一.客户端/服务器架构(C/S架构) 即C/S架构,包括: 1.硬件C/S架构(打印机) 2.软件C/S架 ...

- 网络编程(基于udp协议的套接字/socketserver模块/进程简介)

一.基于UDP协议的套接字 TCP是建立可靠连接,并且通信双方都可以以流的形式发送数据.相对TCP,UDP则是面向无连接的协议. 使用UDP协议时,不需要建立连接,只需要知道对方的IP地址和端口号,就 ...

- python 之 网络编程(基于TCP协议的套接字通信操作)

第八章网络编程 8.1 基于TCP协议的套接字通信 服务端套接字函数 s.bind() 绑定(主机,端口号)到套接字 s.listen() 开始TCP监听 s.accept() 被动接受TCP客户的连 ...

- 网络编程之基于UDP协议的套接字编程、基于socketserver实现并发的socket

目录 基于UDP协议的套接字编程 UDP套接字简单示例 服务端 客户端 基于socketserver实现并发的socket 基于TCP协议 server类 request类 继承关系 服务端 客户端1 ...

随机推荐

- Arch Linux中通过AUR安装Redis Desktop Manager失败

笔者在安装Redis Desktop Manager时出现了Failed to connect to chromium.googlesource.com port 443: Connection ti ...

- 【LOJ#6280】数列分块4

题目大意:维护一个长度为 N 的序列,支持两种操作:区间修改.区间求和.N <= 50000 题解:在维护分块的同时,维护每个区间的和,保证在 \(O(1)\) 的时间查询答案. 代码如下 #i ...

- Linux下JDK+Eclipse安装

Ubuntu版本14.04 JDK8_144 eclipse最新下载 注:原本安装JDK7配置好环境后报错,原来是最新eclipse的一个功能只有JDK8支持,若想使用JDK7需要注释某条代码 JDK ...

- Openresty+redis实现灰度发布

一.架构 环境: 192.168.189.131:tomcat服务 192.168.189.132:tomcat服务 192.168.189.130:OpenResty服务.redis服务 流程: 请 ...

- 初探 opencv-python

一.openCV介绍 Open Source Computer Vision Library.OpenCV于1999年由Intel建立,如今由Willow Garage提供支持.OpenCV是一个基于 ...

- awk词频统计功能

[root@test88 ~]# vim word_freq.sh #!/bin/bash if [ $# -ne 1 ];then echo "Usage: $0 filename&quo ...

- SQL Server进阶(二)字段类型

概述 系统数据类型详情 SqlDbType namespace System.Data { // // 摘要: // 指定要用于 System.Data.SqlClient.SqlParameter ...

- EF crud操作

using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.T ...

- QDoubleSpinBox浮点型数字调节框

样式: import sys from PyQt5.QtWidgets import QApplication, QWidget, QDoubleSpinBox class Demo(QWidget) ...

- [Offer收割]编程练习赛9,10

题目1 : 闰秒 时间限制:10000ms 单点时限:1000ms 内存限制:256MB 描述 计算机系统中使用的UTC时间基于原子钟,这种计时方式同“地球自转一周是24小时”的计时方式有微小的偏差. ...