OpenEuler树莓派基础实验

OpenEuler树莓派基础实验

1.任务详情

1. 参考https://www.cnblogs.com/rocedu/p/14615565.html 完成OpenEuler的安装,提交过程博客和截图

2. 参考https://www.cnblogs.com/rocedu/p/14617763.html完成OpenSSL的安装,并测试,提交代码截图

3. 参考附件,至少完成第三章的实验,提交过程博客链接

2.树莓派Openeuler安装

在安装开始前,需要获取Openeuler发布的树莓派镜像文件及其校验文件。

1.访问

社区获取下载链接。

2.单击上方“下载”中的“镜像列表”。

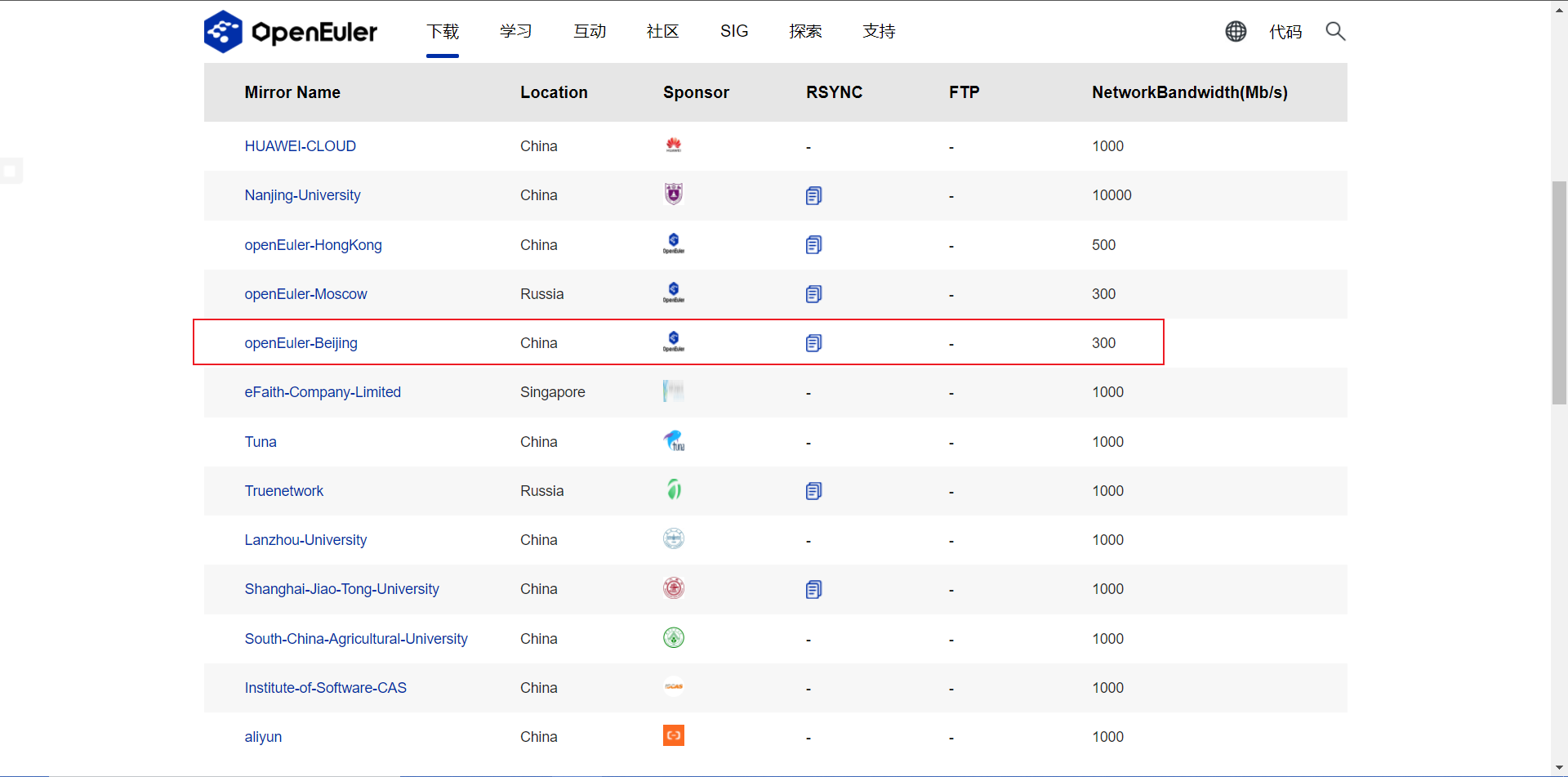

3.找到自己能够访问的镜像节点,这里我进入的是北京的节点,选择一个最新的镜像文件。

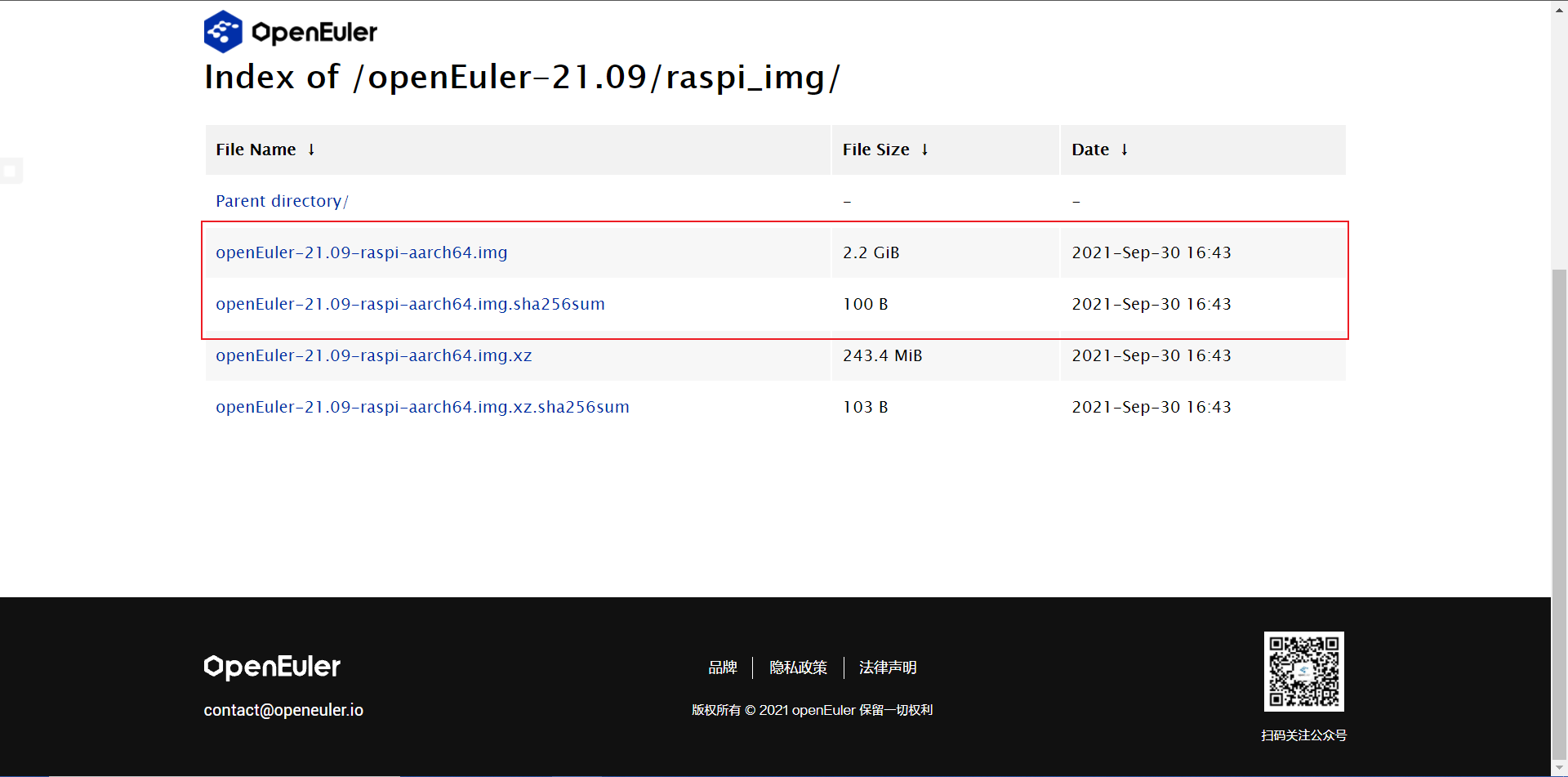

3.单击“raspi_img”,进入树莓派镜像的下载列表。(aarch64:AArch64 架构的镜像)

4.下载镜像文件和镜像校验文件。

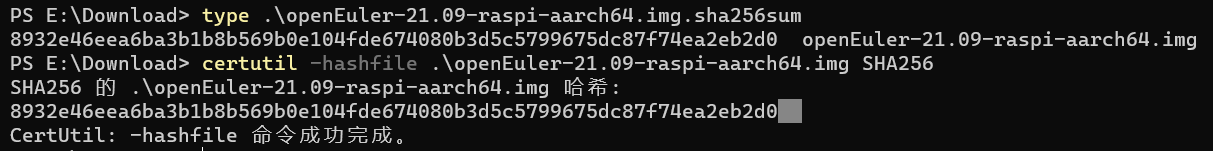

5.对镜像文件的完整性进行校验,操作步骤如下:

获取校验文件中的校验值。执行命令如下:

[Linux]$ cat *.img.sha256sum [Windows]> type *.img.sha256sum

计算文件的 sha256 校验值。执行命令如下:

[Linux]$ *.img [Windows]> *.img SHA256

对比步骤 1 和步骤 2 计算的校验值是否一致。

如果校验值一致说明下载的文件完整性没有破坏,如果校验值不一致则可以确认文件完整性已被破坏,需要重新获取。

2.烧写镜像文件

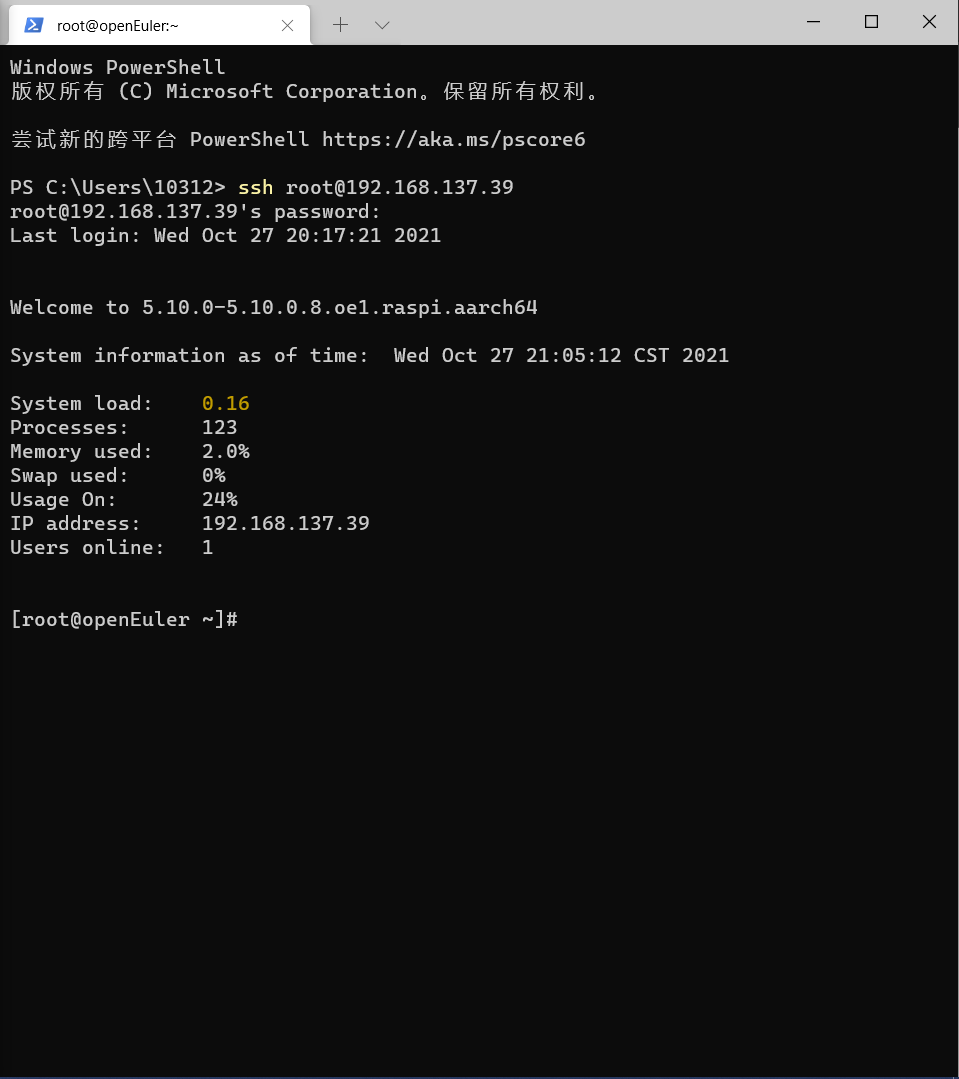

安装成功,使用ssh登录

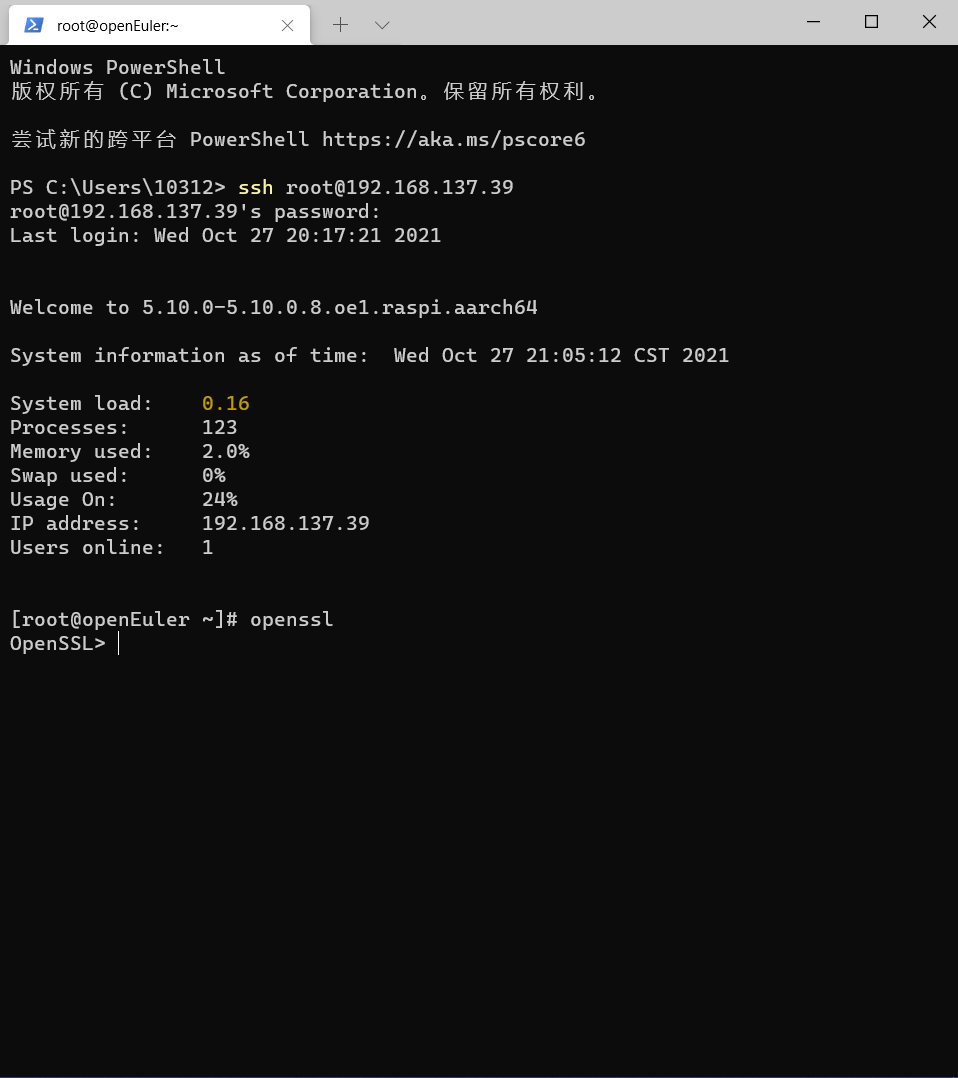

3.安装openssl

在安装开发工具的时候应该一起安装好了

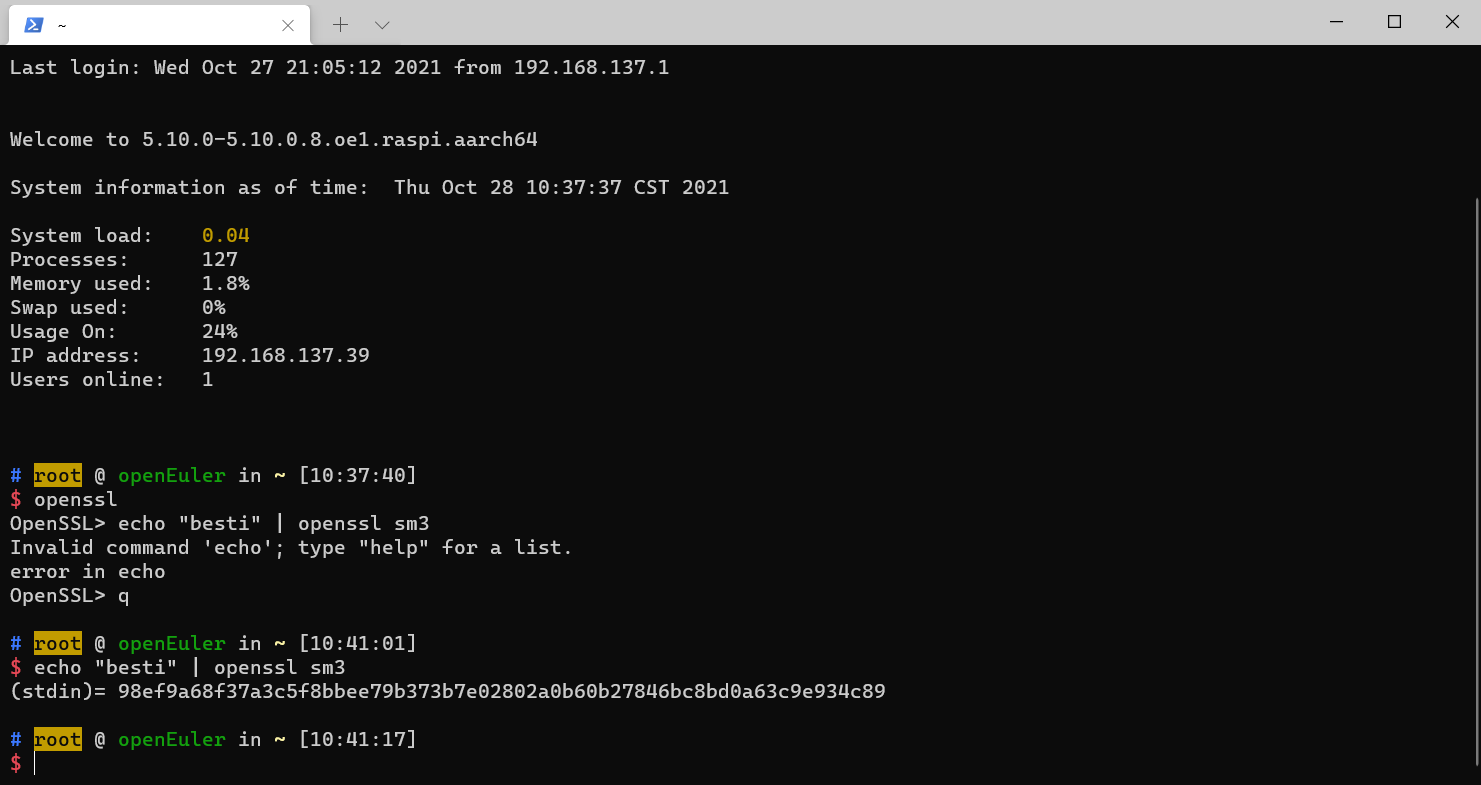

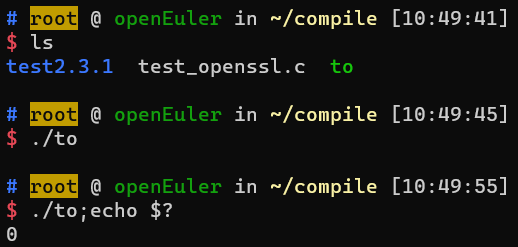

测试

openssl编程

测试代码

#include <stdio.h>

#include <openssl/evp.h>

int main(){

OpenSSL_add_all_algorithms();

return 0;

}

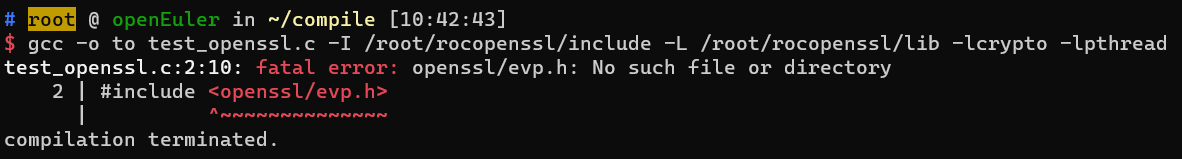

编译时出现错误:

原因:你尝试编译的程序使用OpenSSL,但是需要和OpenSSL链接的文件(库和头文件)在你Linux平台上缺少。

解决方法:安装OpenSSL开发包

sudo dnf install openssl-devel

再次尝试编译,成功。

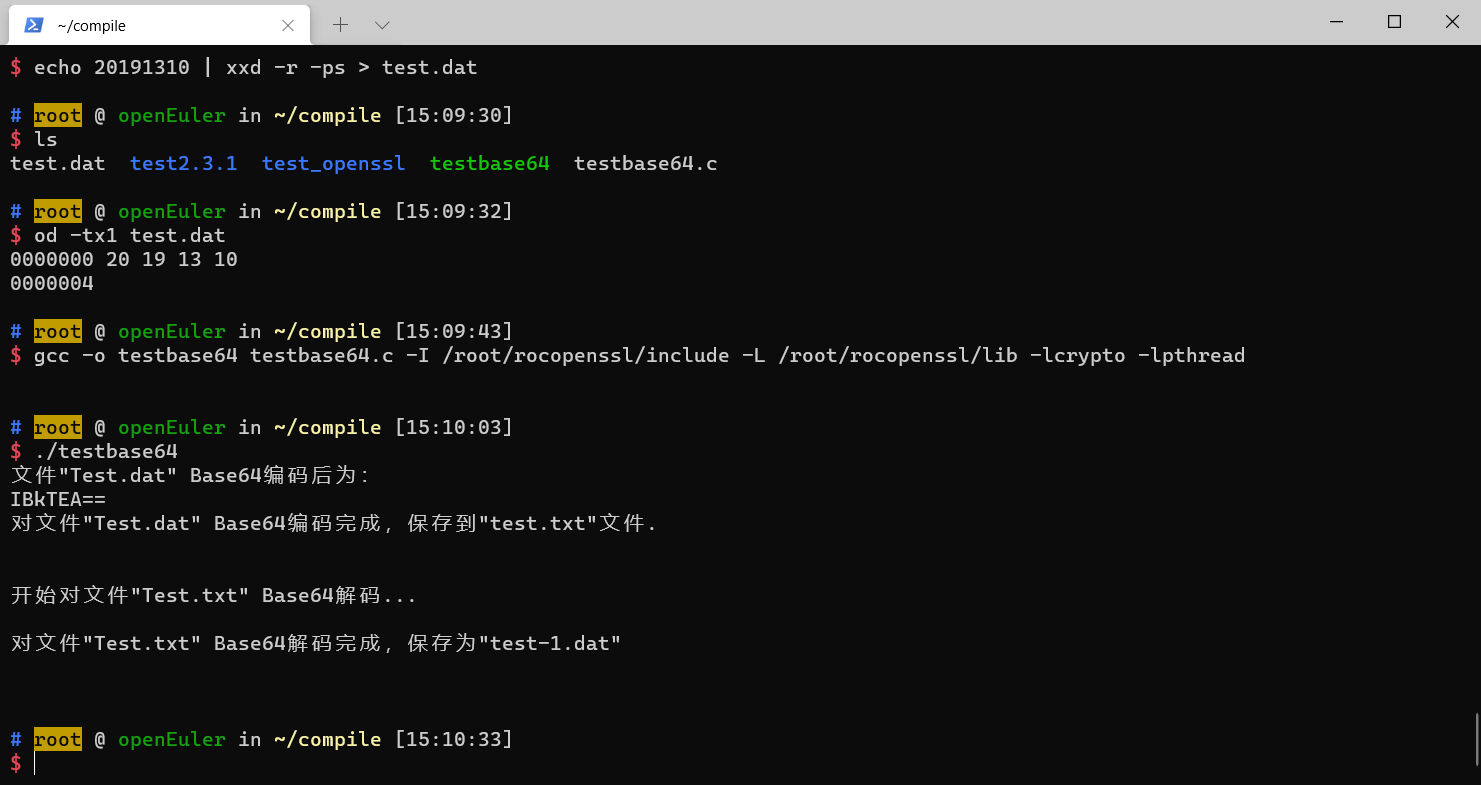

base64算法

测试代码:

#include <stdio.h>

#include <string.h>

#include <openssl/evp.h>

#include <openssl/x509.h>

//Base64编码

void tEVP_Encode()

{

EVP_ENCODE_CTX *ctx;

ctx = EVP_ENCODE_CTX_new(); //EVP编码结构体

unsigned char in[1024]; //输入数据缓冲区

int inl; //输入数据长度

char out[2048]={0}; //输出数据缓冲区

int outl; //输出数据长度

FILE *infp; //输入文件句柄

FILE *outfp; //输出文件句柄

infp = fopen("test.dat","rb");//打开待编码的文件

if(infp == NULL)

{

printf("Open File \"Test.dat\" for Read Err.\n");

return;

}

outfp = fopen("test.txt","w");//打开编码后保存的文件

if(outfp == NULL)

{

printf("Open File \"test.txt\" For Write Err.\n");

return;

}

EVP_EncodeInit(ctx);//Base64编码初始化

printf("文件\"Test.dat\" Base64编码后为:\n");

//循环读取原文,并调用EVP_EncodeUpdate计算Base64编码

while(1)

{

inl = fread(in,1,1024,infp);

if(inl <= 0)

break;

EVP_EncodeUpdate(ctx,out,&outl,in,inl);//编码

fwrite(out,1,outl,outfp);//输出编码结果到文件

printf("%s",out);

}

EVP_EncodeFinal(ctx,out,&outl);//完成编码,输出最后的数据。

fwrite(out,1,outl,outfp);

printf("%s",out);

fclose(infp);

fclose(outfp);

printf("对文件\"Test.dat\" Base64编码完成,保存到\"test.txt\"文件.\n\n\n");

}

//Base64解码

void tEVP_Decode()

{

EVP_ENCODE_CTX *ctx;

ctx = EVP_ENCODE_CTX_new(); //EVP编码结构体

char in[1024]; //输入数据缓冲区

int inl; //输入数据长度

unsigned char out[1024]; //输出数据缓冲区

int outl; //输出数据长度

FILE *infp; //输入文件句柄

FILE *outfp; //输出文件句柄

infp = fopen("test.txt","r");//打开待解码的文件

if(infp == NULL)

{

printf("Open File \"Test.txt\" for Read Err.\n");

return;

}

outfp = fopen("test-1.dat","wb");//打开解码后保存的文件

if(outfp == NULL)

{

printf("Open File \"test-1.txt\" For Write Err.\n");

return;

}

EVP_DecodeInit(ctx);//Base64解码初始化

printf("开始对文件\"Test.txt\" Base64解码...\n\n");

//循环读取原文,并调用EVP_DecodeUpdate进行Base64解码

while(1)

{

inl = fread(in,1,1024,infp);

if(inl <= 0)

break;

EVP_DecodeUpdate(ctx,out,&outl,in,inl);//Base64解码

fwrite(out,1,outl,outfp);//输出到文件

}

EVP_DecodeFinal(ctx,out,&outl);//完成解码,输出最后的数据。

fwrite(out,1,outl,outfp);

fclose(infp);

fclose(outfp);

printf("对文件\"Test.txt\" Base64解码完成,保存为\"test-1.dat\"\n\n\n");

}

int main()

{

tEVP_Encode();

tEVP_Decode();

return 0;

}

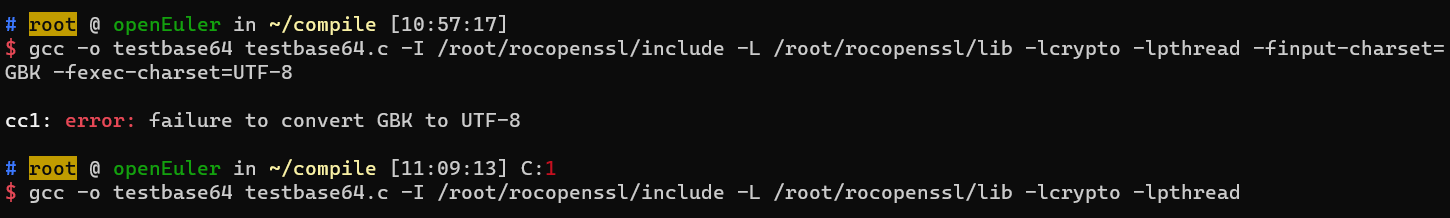

编译结果如下:编译不支持gbk,所以删除掉将源码编码成gbk即可

通过echo命令写二进制文件,参考如下

4.安装zsh

参考以下博客,安装zsh

5.实验指导书

详情见

OpenEuler树莓派基础实验的更多相关文章

- [nRF51822] 12、基础实验代码解析大全 · 实验19 - PWM

一.PWM概述: PWM(Pulse Width Modulation):脉冲宽度调制技术,通过对一系列脉冲的宽度进行调制,来等效地获得所需要波形. PWM 的几个基本概念: 1) 占空比:占空比是指 ...

- [nRF51822] 11、基础实验代码解析大全 · 实验16 - 内部FLASH读写

一.实验内容: 通过串口发送单个字符到NRF51822,NRF51822 接收到字符后将其写入到FLASH 的最后一页,之后将其读出并通过串口打印出数据. 二.nRF51822芯片内部flash知识 ...

- [nRF51822] 10、基础实验代码解析大全 · 实验15 - RTC

一.实验内容: 配置NRF51822 的RTC0 的TICK 频率为8Hz,COMPARE0 匹配事件触发周期为3 秒,并使能了TICK 和COMPARE0 中断. TICK 中断中驱动指示灯D1 翻 ...

- [nRF51822] 9、基础实验代码解析大全 · 实验12 - ADC

一.本实验ADC 配置 分辨率:10 位. 输入通道:5,即使用输入通道AIN5 检测电位器的电压. ADC 基准电压:1.2V. 二.NRF51822 ADC 管脚分布 NRF51822 的ADC ...

- [nRF51822] 8、基础实验代码解析大全 · 实验11 - PPI

前一篇分析了前十个基础实验的代码,从这里开始分析后十个~ 一.PPI原理: PPI(Programmable Peripheral Interconnect),中文翻译为可编程外设互连. 在nRF51 ...

- 20145338 《网络对抗》逆向及Bof基础实验

逆向及Bof基础实验 实践目标 ·本次实践的对象是一个名为pwn1的linux可执行文件. ·该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ·该程序同时包含 ...

- 20155209林虹宇逆向及Bof基础实验报告

20155209林虹宇逆向及Bof基础实验报告 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符 ...

- 2017-2018-2 20155231《网络对抗技术》实验八: WEB基础实验

2017-2018-2 20155231<网络对抗技术>实验八:Web基础 实验要求: Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20145332卢鑫 WEB安全基础实验

20145332 WEB安全基础实验 实验过程 ·SQL字符串注入 ·Database Backdoors step1 ·Database Backdoors step2 ·Phishing with ...

随机推荐

- 数据结构逆向分析-Vector

数据结构逆向分析-Vector 这个应该是家喻户晓了的东西把,如果说C/C++程序员Vector都不用的话,可能就是一个不太好的程序员. Vector就是一个STL封装的动态数组,数组大家都知道是通过 ...

- mybatis一对多联表查询的两种常见方式

1.嵌套结果查询(部分代码如下) sql语句接上: 注释:class表(c别名),student表teacher(t别名)teacher_id为class表的字段t_id为teacher表的字段,因为 ...

- 使用Visual Studio Code 开发 ESP8266

使用Visual Studio Code 开发 ESP8266 ESP8266+ArduinoIDE+VSCode开发ESP8266. 首先说明一下ESP8266并不是某一WiFi模块的名字(我以前是 ...

- 接口测试checklist

静态测试 接口文档与设计文档对应 接口定义 接口定义与数据库定义 业务功能测试 系统全流程验证 逆向全流程验证 事务性测试 边界值测试 业务规则边界值 场景分析合理长度 场景分析合理数据量 输入.输出 ...

- 鸿蒙内核源码分析(中断概念篇) | 海公公的日常工作 | 百篇博客分析OpenHarmony源码 | v43.02

百篇博客系列篇.本篇为: v43.xx 鸿蒙内核源码分析(中断概念篇) | 海公公的日常工作 | 51.c.h .o 硬件架构相关篇为: v22.xx 鸿蒙内核源码分析(汇编基础篇) | CPU在哪里 ...

- ARM平台如何玩转GDB远程调试?

前 言 关于GDB工具 GDB工具是GNU项目调试器,基于命令行使用.和其他的调试器一样,可使用GDB工具单步运行程序.单步执行.跳入/跳出函数.设置断点.查看变量等等,它是UNIX/LINUX操作 ...

- 原生JS实现简单留言板功能

原生JS实现简单留言板功能,实现技术:css flex,原生JS. 因为主要是为了练手js,所以其中布局上的一些细节并未做处理. <!DOCTYPE html> <html lang ...

- 更好的 java 重试框架 sisyphus 背后的故事

sisyphus 综合了 spring-retry 和 gauva-retrying 的优势,使用起来也非常灵活. 今天,让我们一起看一下西西弗斯背后的故事. 情景导入 简单的需求 产品经理:实现一个 ...

- 初学Python-day13 文件处理1

IO操作 一.os模块 作用:包含了操作系统的基本功能,提供了非常丰富的用来处理文件和目录的函数或方法. 1.属性 函数名 函数说明 name 获取操作系统的类型 uname 获取操作系统的信息(li ...

- VS2019 及 Visual Assist X 安装配置

Visual Studio 2019 安装 下载 https://visualstudio.microsoft.com/zh-hans/downloads/ 安装 设置 扩大 Solution Con ...