Ubuntu本地提权适配不同小版本内核(CVE-2017-16995)

朋友在执行的时候说有的会出现提权不成功,内核crash掉的现象。因为cred结构体的偏移量可能因为内核版本不同、内核编译选项不同而出现差异,作者给的exp偏移量是写死的,所以exp里面对应的偏移地址也要改一下。以下方法可以算出不同内核版本默认编译选项下的cred偏移地址:

1.Makefile

obj-m += getCredOffset.o all:

make -C /lib/modules/$(shell uname -r)/build M=$(PWD) modules clean:

make -C /lib/modules/$(shell uname -r)/build M=$(PWD) clean

2.getCredOffset.c

#include <linux/kernel.h>

#include <linux/module.h>

#include <linux/init.h>

#include <linux/slab.h>

#include <linux/kthread.h>

#include <linux/errno.h>

#include <linux/types.h>

int init_module() {

printk("[!]current cred offset:%x\n",(unsigned long)&(current->cred)-(unsigned long)current);

return 0;

}

void cleanup_module()

{

printk("module cleanup\n");

}

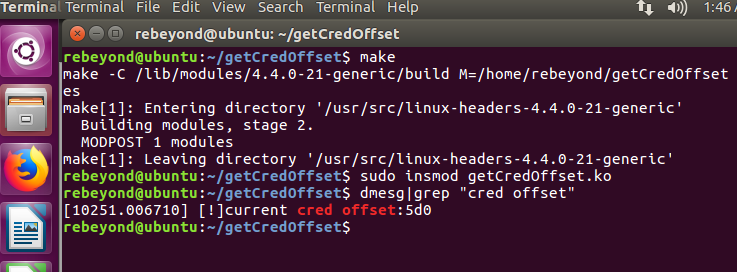

把上面俩文件扔到一目录里,make一下,生成getCredOffset.ko,执行insmod getCredOffset.ko,然后新开一个命令行执行dmesg | grep "cred offset",OK了,把得到的offset替换到exp里面。

前面说了,这个适合默认的内核编译选项,这样才能在本地环境中的root权限下insmod,至于其他情况,只能通过其他方法来确定cred偏移量了。

这个漏洞是个任意地址读写漏洞,所以也可以在确定task_struct地址之后,以当前用户的uid为特征去搜索内存,毕竟cred离task_struct不远。

Ubuntu本地提权适配不同小版本内核(CVE-2017-16995)的更多相关文章

- 【原创】深入分析Ubuntu本地提权漏洞CVE-2017-16995

*本文首发阿里云先知安全技术社区,原文链接https://xz.aliyun.com/t/2212 前言: 2018年3月中旬,Twitter 用户 @Vitaly Nikolenko 发布消息,称 ...

- 新版本Ubuntu本地提权漏洞复现

该漏洞在老版本中被修复了,但新的版本还存在漏洞 影响范围:Linux Kernel Version 4.14-4.4,Ubuntu/Debian发行版本 Exp下载地址:http://cyseclab ...

- MySQL-based databases CVE -2016-6663 本地提权

@date: 2016/11/3 @author: dlive 0x01 漏洞原文 翻译水平不高求轻喷 感觉作者在写文章的时候有些地方描述的也不是特别清楚,不过结合poc可以清晰理解漏洞利用过程 0x ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- RHSA-2017:2029-中危: openssh 安全和BUG修复更新(存在EXP、代码执行、本地提权)

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 (Core) 修复命令: 使用root账号登陆She ...

- iOS冰与火之歌(番外篇) - 基于PEGASUS(Trident三叉戟)的OS X 10.11.6本地提权

iOS冰与火之歌(番外篇) 基于PEGASUS(Trident三叉戟)的OS X 10.11.6本地提权 蒸米@阿里移动安全 0x00 序 这段时间最火的漏洞当属阿联酋的人权活动人士被apt攻击所使用 ...

- CVE-2016-1240 Tomcat 服务本地提权漏洞

catalogue . 漏洞背景 . 影响范围 . 漏洞原理 . 漏洞PoC . 修复方案 1. 漏洞背景 Tomcat是个运行在Apache上的应用服务器,支持运行Servlet/JSP应用程序的容 ...

- CVE-2014-4113本地提权测试

CVE-2014-4113本地提权漏洞分析 By Netfairy 前言 2014年10月14日, Crowdstrike和FireEye发表了一篇文章, 描述了一个新的针对Windows的提权漏洞. ...

- CVE-2017-16995 Ubuntu16.04本地提权漏洞复现

0x01 前言 该漏洞由Google project zero发现.据悉,该漏洞存在于带有 eBPF bpf(2)系统(CONFIG_BPF_SYSCALL)编译支持的Linux内核中,是一个内存任意 ...

随机推荐

- MySql:mysql命令行导入导出sql文件

命令行导入 方法一:未连接数据库时方法 #导入命令示例 mysql -h ip -u userName -p dbName < sqlFilePath (结尾没有分号) -h : 数据库所在的主 ...

- javascript数组 (转)

javascript的Array可以包含任意数据类型,并通过索引来访问每个元素. 要取得Array的长度,直接访问length属性: var arr = [1,2,3.14,'Hell0' ...

- python log装饰器

def log(func): #将原函数对象的指定属性复制给包装函数对象, 默认有 module.name.doc,或者通过参数选择 @functools.wraps(func) def wrappe ...

- 各种学位&不同学段的表达

1.学士 B.S.=Bachelor of Science 2.硕士 Master MA.Sc(master of Science科学硕士) MA.Eng(master of engineer ...

- iOS基于AVFoundation实现朗读文字

iOS基于AVFoundation实现朗读文字 1.心理建设 众所周知AVFoundation的朗读是个智障语气,所以想不花钱就只能忍着. 2.speechManager @import AVFoun ...

- s3cmd的使用

目录 1. 安装s3cmd 2. 配置s3cmd 3. 使用s3cmd [前言] s3cmd 是用于创建S3桶,上传,检索和管理数据到对象存储命令行实用程序. 本文将指导linux下安装s3cmd程序 ...

- varnish4.X安装

目录 1. rpm方式 2. 编译安装 2.1 依赖包 2.2 编译Varnish 本文提供了两种安装方式,但建议使用编译安装. 官方链接:https://varnish-cache.org/ 部署文 ...

- Linux_NTP

服务器端配置 允许这些IP向自己同步时间 restrict x.x.x.x mask x.x.x.x nomodiy notrap 当前定义的所有server服务器无法同步后,和自身同步 server ...

- WIN10技巧

1.快速打开"开始---自动启动"文件夹:开始--支行--shell:startup 2

- 【记录】如何造一个vite插件(1)

在看文章前,先做个定位,这不是一篇纯粹的技术性文章,可以把它理解成一个叙述文章,记录我开发插件的过程. 开始前简单的吹个牛 vue2 也写了很多年了,多人合作始终避不开用到别人的组件.关键是有些组件没 ...