【漏洞学习】slowHTTPtest 慢速 DOS 攻击方法 修复方案

日期:2018-05-28 21:41:59

更新:2019-07-05 23:15:21

作者:Bay0net

介绍:学习一下 slowHTTPtest 的攻击及防御。

0x01、 安装

下载链接

https://github.com/shekyan/slowhttptest

安装介绍

https://github.com/shekyan/slowhttptest/wiki/InstallationAndUsage

KALI

git clone https://github.com/shekyan/slowhttptest

cd slowhttptest

./configure

make

MAC:

brew update && brew install slowhttptest

0x02、攻击模式

服务器在接收到请求时,完全接收以后才会处理请求,如果攻击者发送的比较缓慢或者发送的不完整,服务器会保留其连接,占用资源池,如果请求数量较多,就会形成 DOS 攻击。

2.1 三种攻击模式

1、slowloris:完整的http请求是以 \r\n\r\n 结尾,攻击时仅发送 \r\n,少发送一个 \r\n,服务器认为请求还未发完,就会一直等待直至超时。

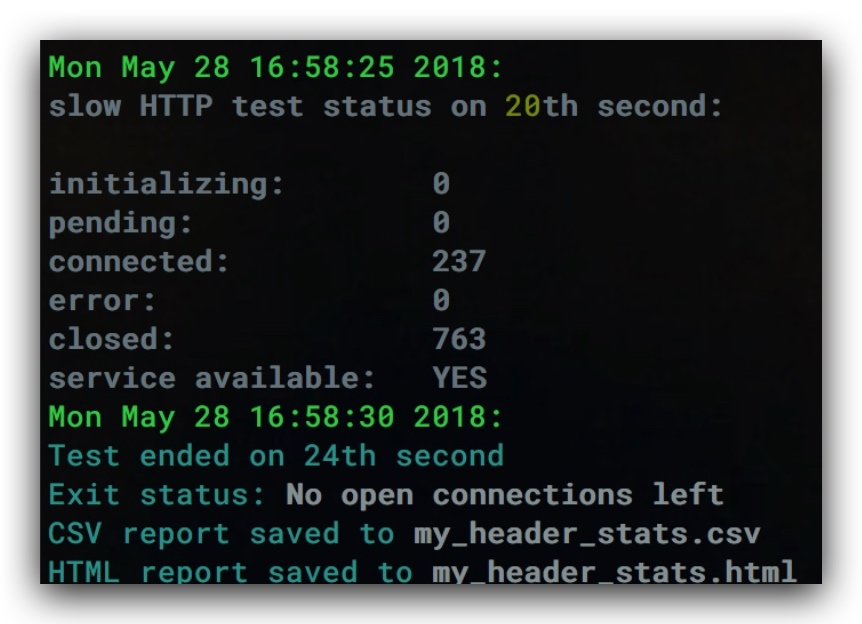

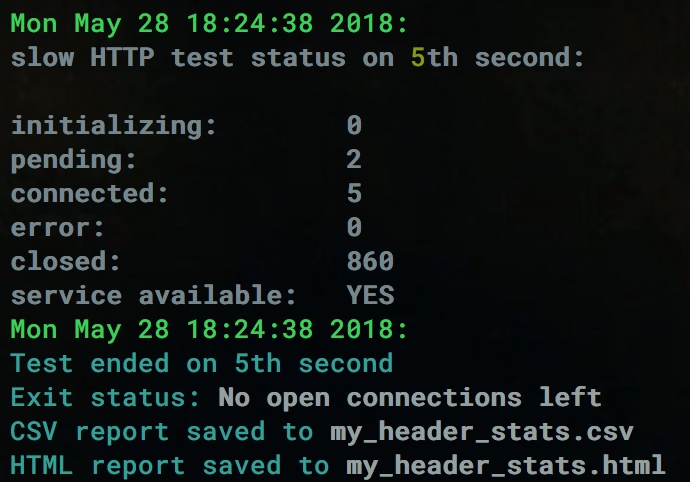

slowhttptest -c 1000 -H -g -o my_header_stats -i 10 -r 200 -t GET -u "url" -x 24 -p 3

2、slow post:通过声明一个较大的content-length后,body缓慢发送,导致服务器一直等待。

slowhttptest -c 3000 -B -g -o my_body_stats -i 110 -r 200 -s 8192 -t FAKEVERB -u "url" -x 10 -p 3

3、slow read:向服务器发送一个正常合法的read请求,请求一个很大的文件,但把TCP滑动窗口设置得很小,服务器就会以滑动窗口的大小切割文件,然后发送,这是文件会长期存放在内存中,消耗资源。

slowhttptest -c 8000 -X -r 200 -w 512 -y 1024 -n 5 -z 32 -k 3 -u "url" -p 3

4、Range Header test:在 HTTP 请求的 RANGE HEADER 中包含大量字段,使得服务器在服务端将一个很小的文件分割成大量的更小的片段再压缩。分段压缩过程消耗大量的服务器资源,导致 DOS。

slowhttptest -R -u "url" -t HEAD -c 1000 -a 10 -b 3000 -r 500

5、测试的时候,添加代理

slowhttptest -c 1000 -X -r 1000 -w 10 -y 20 -n 5 -z 32 -u url -p 5 -l 350 -e lhost:lport

2.2 参数说明

-g 在测试完成后,以时间戳为名生成一个CVS和HTML文件的统计数据

-H SlowLoris模式

-B Slow POST模式

-R Range Header模式

-X Slow Read模式

-c number of connections 测试时建立的连接数

-d HTTP proxy host:port 为所有连接指定代理

-e HTTP proxy host:port 为探测连接指定代理

-i seconds 在slowrois和Slow POST模式中,指定发送数据间的间隔。

-l seconds 测试维持时间

-n seconds 在Slow Read模式下,指定每次操作的时间间隔。

-o file name 使用-g参数时,可以使用此参数指定输出文件名

-p seconds 指定等待时间来确认DoS攻击已经成功

-r connections per second 每秒连接个数

-s bytes 声明Content-Length header的值

-t HTTP verb 在请求时使用什么操作,默认GET

-u URL 指定目标url

-v level 日志等级(详细度)

-w bytes slow read模式中指定tcp窗口范围下限

-x bytes 在slowloris and Slow POST tests模式中,指定发送的最大数据长度

-y bytes slow read模式中指定tcp窗口范围上限

-z bytes 在每次的read()中,从buffer中读取数据量

0x03、netstat 的相关操作

查看连接数

netstat -ant | grep $ip:80 | wc -l

查看当前连接数

netstat -ant | grep $ip:80 | grep EST | wc -l

0x04、修复方法

XAMPP 的配置路径

/opt/lampp/etc/httpd.conf

/opt/lampp/etc/original/httpd.conf

/opt/lampp/apache2/conf/httpd.conf

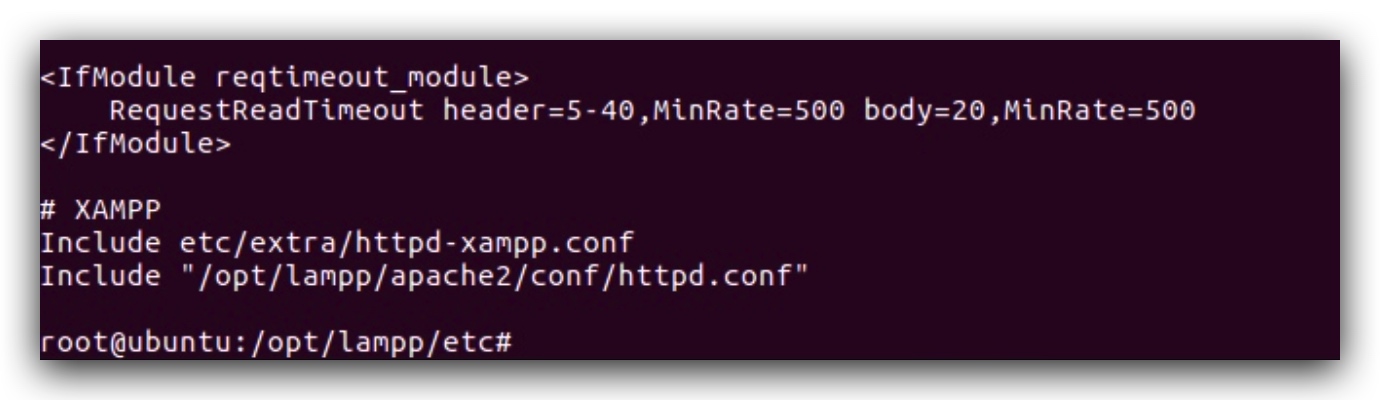

方法1:启用 Apache 的 reqtimeout_module 模块

配置文件里,默认启用了这个模块,

LoadModule reqtimeout_module modules/

在 httpd.conf 里面,添加上

mod_reqtimeout.so

<IfModule reqtimeout_module>

RequestReadTimeout header=5-40,MinRate=500 body=20,MinRate=500

</IfModule>

再攻击的话,提示

也可以安装两个新的模块 mod_qos 和 mod_security

<IfModule mod_qos.c>

# handle connections from up to 100000 different IPs

QS_ClientEntries 100000

# allow only 50 connections per IP

QS_SrvMaxConnPerIP 50

# limit maximum number of active TCP connections limited to 256

MaxClients 256

# disables keep-alive when 180 (70%) TCP connections are occupied

QS_SrvMaxConnClose 180

# minimum request/response speed (deny slow clients blocking the server, keeping connections open without requesting anything

QS_SrvMinDataRate 150 1200

</IfModule>

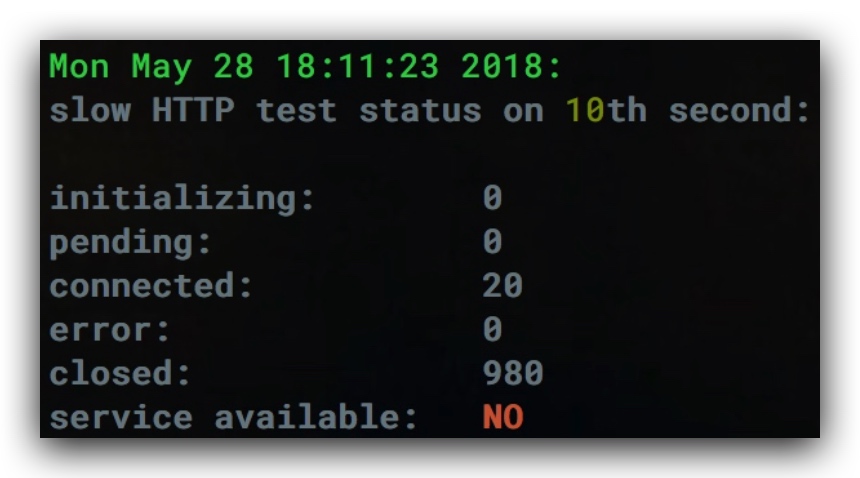

方法2:设置每个 IP 只能建立20个连接

iptables -A INPUT -p tcp --syn --dport 80 -m connlimit --connlimit-above 20 -j REJECT --reject-with tcp-reset

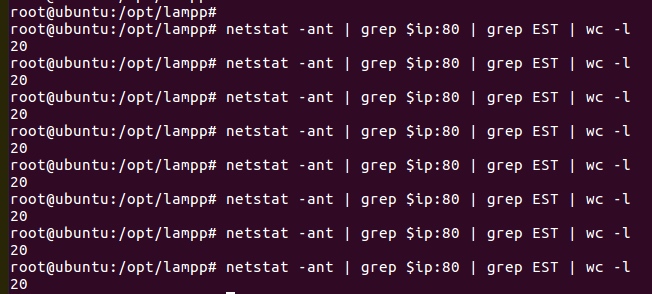

查看建立的连接数

netstat -ant | grep $ip:80 | grep EST | wc -l

设置完 iptables 后,立即生效,但是使用工具进行攻击的时候,还是会提示攻击成功,因为攻击者自己只能与服务器建立20个连接,超过20个连接后,会提示服务不可用。

服务器建立的连接数

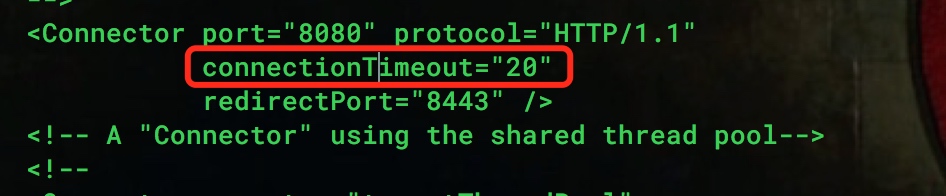

方法3:Tomcat 的修复

Tomcat 在 server.xml 中修改超时时间即可

修改以后,攻击如下:

修复的效果立竿见影,攻击对服务器基本没影响了。。。

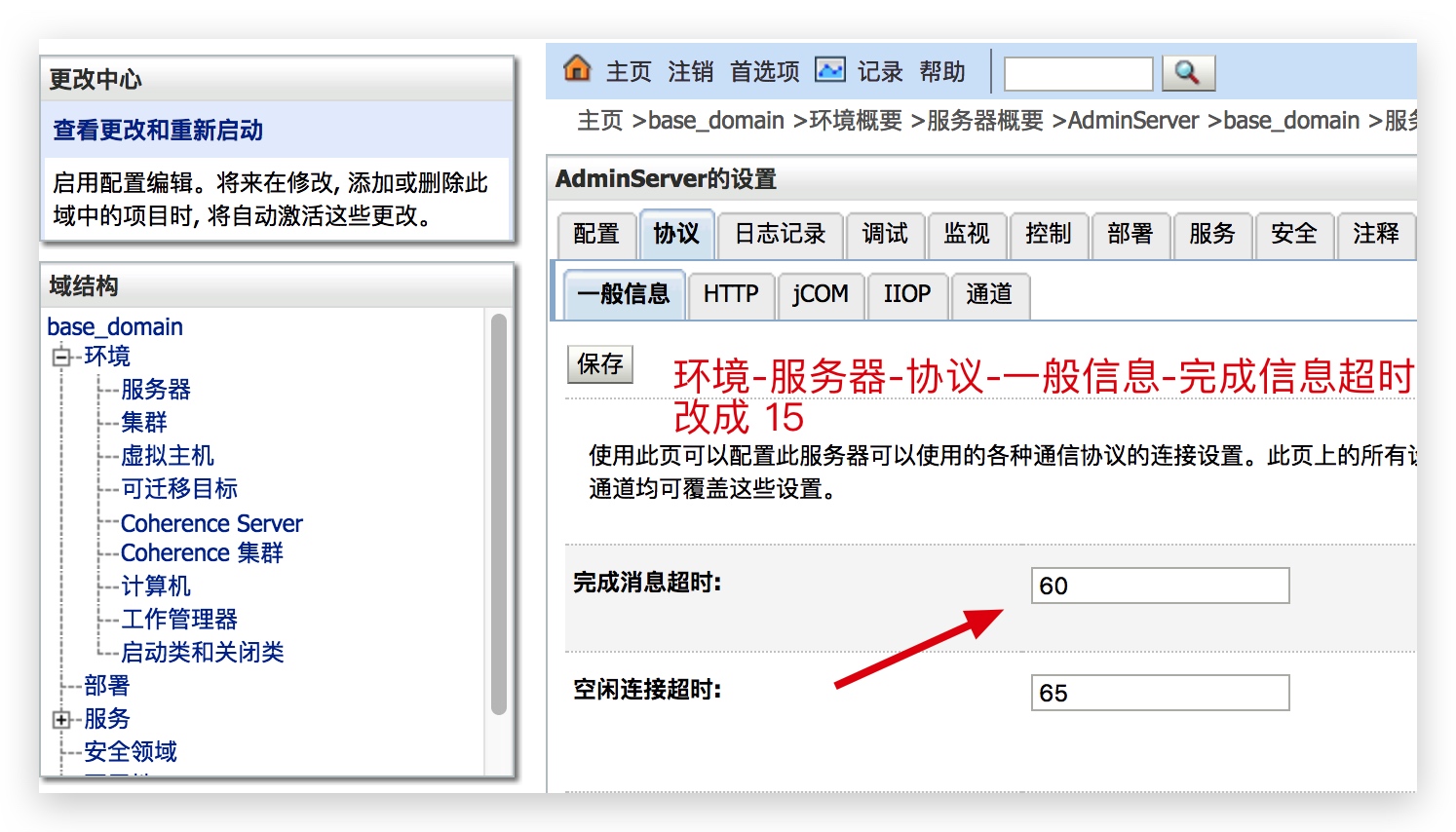

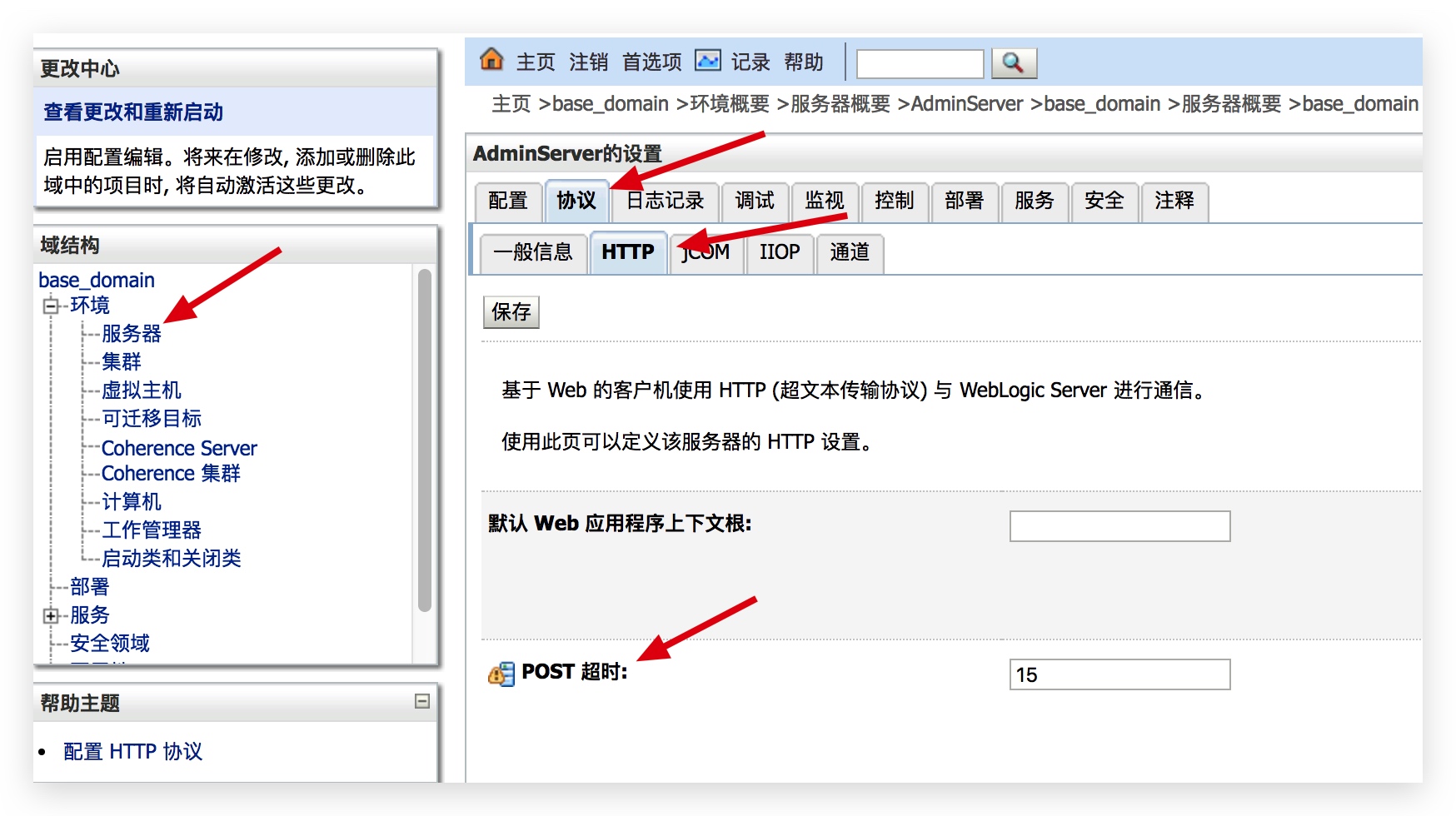

方式4:weblogic 的修复

console 控制台修改两个参数。

Reference

How To Mitigate Slow HTTP DoS Attacks in Apache HTTP Server - Acunetix

科普HTTP Slow Attack 和 Apache DOS 漏洞的修复 - 安大叔 - 博客园

【漏洞学习】slowHTTPtest 慢速 DOS 攻击方法 修复方案的更多相关文章

- SlowHTTPTest-慢速DoS攻击

Slowhttptest是一个依赖于实际HTTP协议的Slow HTTP DoS攻击工具,它的设计原理是要求服务器所有请求被完全接收后再进行处理. SlowHTTPTest是一款对服务器进行慢攻击的测 ...

- 网站漏洞检测之WordPress 5.0.0 系统修复方案

2019年正月刚开始,WordPress最新版本存在远程代码注入获取SHELL漏洞,该网站漏洞影响的版本是wordpress5.0.0,漏洞的产生是因为image模块导致的,因为代码里可以进行获取目录 ...

- Struts2再爆远程命令执行漏洞![W3bSafe]Struts2-048 Poc Shell及防御修复方案抢先看!

漏洞概述 Apache Struts是美国阿帕奇(Apache)软件基金会负责维护的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架.在Struts 2.3.x 系列的 Show ...

- DDOS攻击与防御简单阐述,列出DDOS的攻击方法和防御方法

参考1:https://www.hi-linux.com/posts/50873.html#%E7%BD%91%E7%BB%9C%E5%B1%82-ddos-%E6%94%BB%E5%87%BB 什么 ...

- dos攻击

概念理解 DoS到底是什么?接触PC机较早的同志会直接想到微软磁盘操作系统的DOS--DiskOperationSystem?不,此DoS非彼DOS也,DoS即DenialOfService,拒绝服务 ...

- TCP/IP具体解释--三次握手和四次握手 Dos攻击

TCP连接的状态图 TCP建立连接的三次握手过程,以及关闭连接的四次握手过程 贴一个telnet建立连接,断开连接的使用wireshark捕获的packet截图. 1.建立连接协议(三次握手) (1) ...

- TCP协议三次握手连接四次握手断开和DOS攻击

转载:http://blog.csdn.net/fw0124/article/details/7452695 TCP连接的状态图 TCP建立连接的三次握手过程,以及关闭连接的四次握手过程 贴一个tel ...

- DOS、DOS攻击、DDOS攻击、DRDOS攻击

https://baike.baidu.com/item/dos%E6%94%BB%E5%87%BB/3792374?fr=aladdin DOS:中文名称是拒绝服务,一切能引起DOS行为的攻击都被称 ...

- iptables 防止DoS攻击

SYN洪水是攻击者发送海量的SYN请求到目标服务器上的一种DoS攻击方法,下面的脚本用于预防轻量级的DoS攻击:ipt-tcp.sh: iptables -N syn-flood (如果您的防火墙默认 ...

随机推荐

- last, lastb - 显示最近登录的用户列表

总览 last [-R] [-num] [ -n num ] [-adiox] [ -f file ] [name...] [tty...] lastb [-R] [-num] [ -n num ] ...

- Win7 Linux双系统,恢复Linux启动项

在一台电脑上安装Win7 Centos双系统,先安装Win,再安装Centos7.装完后,丢失Linux启动项. 恢复步骤,下载EasyBCD,添加新条目,操作系统选择Linux/BSD,类型选择GR ...

- Zabbix监控Dell服务器相关硬件资源

一.安装dell服务器硬件监控工具OMSA 1.安装dell的yum源 [root@push-- ~]# wget -q -O - http://linux.dell.com/repo/hardwar ...

- VM错误解决:This Virtual Machine Appears To Be In Use

刚才准备做网站(数据备份都在VM里面),没想到启动不起来,咋一看,出现This Virtual Machine Appears To Be In Use字号,不过貌似我没有启动任何VM啊,何来in u ...

- ACM常用之 异或运算的性质。

- nginx代理证书使用方法

一.证书购买 一般情况,申请证书时需要添加DNS解析,具体的步骤一般运营商都会给予详细说明.当然,也需要填写证书保护的处理的域名,一般非免费的证书可以支持多个域名处理,免费的一般只能支持一个域名的设置 ...

- JAVA笔记17-容器之一 图、Collection接口、Iterator接口(重要)

掌握1136: (1)1个图 (2)1个类:Collections (3)3个知识点:For(了解),Generic泛型,Auto-boxing/unboxing(自动打包/解包) (4)6个接口:C ...

- 【NOIP2016提高A组模拟9.9】闭门造车

题目 自从htn体验了一把飙车的快感,他就下定决心要闭门造车!但是他两手空空怎么造得出车来呢?无奈的他只好来到了汽车零部件商店. 一走进商店,玲琅满目的各式零件看得htn眼花缭乱.但是他很快便反应过来 ...

- 原生js数组排序(封装方法)

//两值互换 function Sort(arr, index){ //参数arr代表数组,index代表数组元素下标 arr[index] += arr[index + 1]; //a+=b; a ...

- centos7下open--v!(p/n)部署

一,client-server 路由模式 使用tun,openssl,lzo压缩,启用转发,生成证书,关闭selinux 同步下时间 #1安装 yum -y install openvpn easy- ...