OAuth 2.0: Bearer Token Usage

Bearer Token (RFC 6750) 用于OAuth 2.0授权访问资源,任何Bearer持有者都可以无差别地用它来访问相关的资源,而无需证明持有加密key。一个Bearer代表授权范围、有效期,以及其他授权事项;一个Bearer在存储和传输过程中应当防止泄露,需实现Transport Layer Security (TLS);一个Bearer有效期不能过长,过期后可用Refresh Token申请更新。

一. 资源请求

Bearer实现资源请求有三种方式:Authorization Header、Form-Encoded Body Parameter、URI Query Parameter,这三种方式优先级依次递减

- Authorization Header:该头部定义与Basic方案类似

GET /resource HTTP/1.1

Host: server.example.com

Authorization: Bearer mF_9.B5f-4.1JqM - Form-Encoded Body Parameter: 下面是用法实例

POST /resource HTTP/1.1

Host: server.example.com

Content-Type: application/x-www-form-urlencoded access_token=mF_9.B5f-4.1JqM使用该方法发送Bearer须满足如下条件:

1.头部必须包含"Content-Type: application/x-www-form-urlencoded"

2.entity-body必须遵循application/x-www-form-urlencoded编码(RFC 6749)

3.如果entity-body除了access_token之外,还包含其他参数,须以"&"分隔开

4.entity-body只包含ASCII字符

5.要使用request-body已经定义的请求方法,不能使用GET如果客户端无法使用Authorization请求头,才应该使用该方法发送Bearer

- URI Query Parameter:

GET /resource?access_token=mF_9.B5f-4.1JqM HTTP/1.1

Host: server.example.com

Cache-Control: no-store服务端应在响应中使用 Cache-Control: private

二. WWW-Authenticate头

在客户端未发送有效Bearer的情况下,即错误发生时,资源服务器须发送WWW-Authenticate头,下为示例:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Bearer realm="example", error="invalid_token", error_description="The access token expired"

下面将就WWW-Authenticate字段的用法进行详细描述(下列这些属性/指令不应重复使用):

- Bearer:Beare作为一种认证类型(基于OAuth 2.0),使用"Bearer"关键词进行定义

- realm:与Basic、Digest一样,Bearer也使用相同含义的域定义reaml

- scope:授权范围,可选的,大小写敏感的,空格分隔的列表(%x21 / %x23-5B / %x5D-7E),可以是授权服务器定义的任何值,不应展示给终端用户。OAuth 2.0还规定客户端发送scope请求参数以指定授权访问范围,而在实际授权范围与客户端请求授权范围不一致时,授权服务器可发送scope响应参数以告知客户端下发的token实际的授权范围。下为两个scope用法实例:

scope="openid profile email"

scope="urn:example:channel=HBO&urn:example:rating=G,PG-13" - error:描述访问请求被拒绝的原因,字符%x20-21 / %x23-5B / %x5D-7E之内

- error_description:向开发者提供一个可读的解释,字符%x20-21 / %x23-5B / %x5D-7E之内

- error_uri:absolute URI,标识人工可读解释错误的页面,字符%x21 / %x23-5B / %x5D-7E之内

当错误发生时,资源服务器将发送的HTTP Status Code(通常是400, 401, 403, 或405)及Error Code如下:

- invalid_request:请求丢失参数,或包含无效参数、值,参数重复,多种方法发送access token,畸形等。资源服务器将发送HTTP 400 (Bad Request)

- invalid_token:access token过期、废除、畸形,或存在其他无效理由的情况。资源服务器将发送HTTP 401 (Unauthorized),而客户端则需要申请一个新的access token,然后才能重新发送该资源请求

- insufficient_scope:客户端提供的access token的享有的权限太低。资源服务器将发送HTTP 403 (Forbidden),同时WWW-Authenticate头包含scope属性,以指明需要的权限范围

如果客户端发送的资源请求缺乏任何认证信息(如缺少access token,或者使用 RFC 6750 所规定的三种资源请求方式之外的任何method),资源服务器不应该在响应中包含错误码或者其他错误信息,如下即可:

HTTP/1.1 401 Unauthorized

WWW-Authenticate: Bearer realm="example"

三. Bearer Token Response

下为示例:

HTTP/1.1 200 OK

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache {

"access_token":"mF_9.B5f-4.1JqM",

"token_type":"Bearer",

"expires_in":3600,

"refresh_token":"tGzv3JOkF0XG5Qx2TlKWIA"

}

四. 安全威胁

- Token 伪造/修改(Token manufacture/modification):攻击者伪造或修改已有的token,导致资源服务器授权通过非法访问的客户端。因此需要对token使用数字签名或消息认证码来保证其完整性

- Token 泄露(Token disclosure):Token本身可能包含认证、有效期等敏感信息。因此实现TLS并验证证书是必选项,加密token可用于防止客户端观察token的内容,加密token还可防止token在前端服务器和后端服务器(如果他们没有启用TLS)之间发生泄露

- Token 改寄(Token redirect):攻击者用一个访问A资源服务器的token去请求B资源服务器的资源。因此通常token中可以包含代表资源服务器的标识来防止这种情况的发生

- Token 重放(Token replay):攻击者企图使用曾经使用过的token来请求资源。因此token需包含有效期(比如少于1小时)

另外cookie不能包含token,关于cookie的安全弱点,RFC 6265 中有如下描述:

A server that uses cookies to authenticate users can suffer security

vulnerabilities because some user agents let remote parties issue

HTTP requests from the user agent (e.g., via HTTP redirects or HTML

forms). When issuing those requests, user agents attach cookies even

if the remote party does not know the contents of the cookies,

potentially letting the remote party exercise authority at an unwary

server.

可见即使服务端实现了TLS,攻击者依旧可以利用cookie来获取机密信息,如果cookie中包含机密信息的话;对此,不得已可将机密信息包含于URLs(前提是已实现了TLS),但尽量使用更安全的办法,因为浏览器历史记录、服务器日志等可能泄露URLs机密信息。

五. Transport Layer Security (TLS)

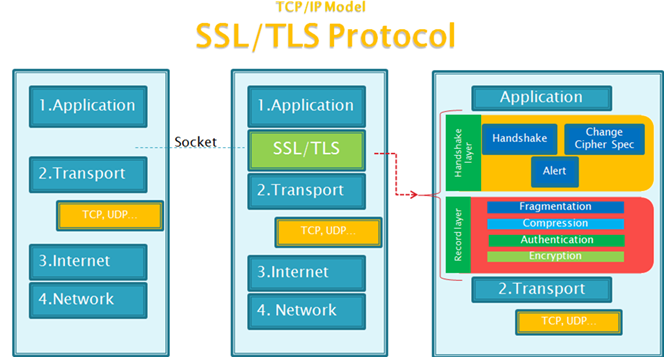

TLS (SSL / TLS)源于NetScape设计的SSL(Secure Sockets Layer,1994 / SSL 1.0、1995 / SSL 2.0、1996 / SSL 3.0);1999年,IETF接替NetScape,发布了SSL的升级版TLS 1.0,最新为TLS 1.3(draft),TLS 用于在两个通信应用程序之间提供保密性和数据完整性。目前,应用最广泛的是TLS 1.0,接下来是SSL 3.0,主流浏览器都已经实现了TLS 1.2的支持。TLS 1.0通常被标示为SSL 3.1,TLS 1.1为SSL 3.2,TLS 1.2为SSL 3.3。获取更多信息可参考 TLS 1.2 / RFC 5246 。

TLS是一种位于传输层(TCP)和应用层之间的协议层,由记录协议(Record Layer)和握手协议(Handshake Layer)两层构成:

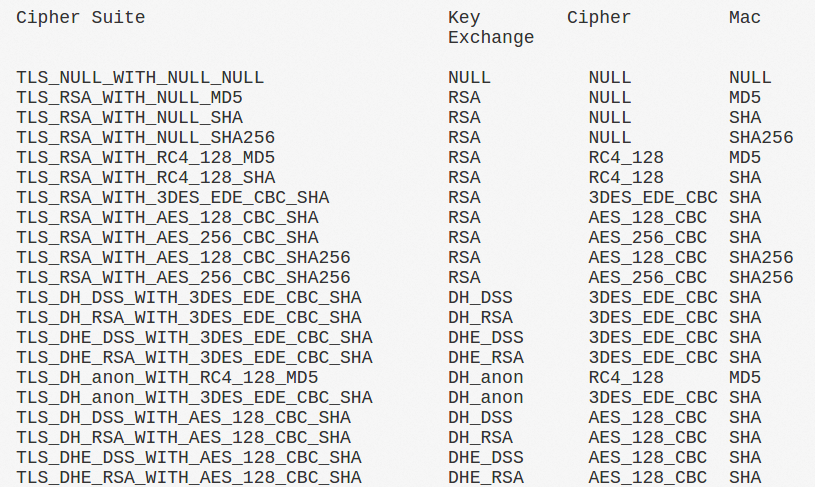

TLS算法套件由三个部分组成:了解更多可参考 http://www.rfcreader.com/#rfc5246_line3649

- 密钥交换算法: RSA或Diffie-Hellman算法的各种变种

- 加密算法: AES, DES, Triple-DES, RC4, RC2, IDEA 或 none

- 摘要算法: MD5, SHA

六. application/x-www-form-urlencoded Media Type

首先application/x-www-form-urlencoded这种编码类型未考虑非US ASCII字符的情况,因此待编码的内容(包括名称、值)可先经UTF-8编码,然后再按字节序列进行字符转义操作;而接收这种数据类型则需进行逆向处理。通常各种web编程语言已经提供原生URL编码/URL解码接口(可能不同语言版本的URL编码/解码会有差异),使用起来也极为方便,因此这里不做详细介绍。

七. MAC Token

MAC Token与Bearer Token一样,可作为OAuth 2.0的一种Access Token类型,但Bearer Token才是RFC建议的标准;MAC Token是在MAC Access Authentication中被定义的,采用Message Authentication Code(MAC)算法来提供完整性校验。

MAC Access Authentication 是一种HTTP认证方案,具体内容可参考: HTTP Authentication: MAC Access Authentication draft-hammer-oauth-v2-mac-token-05 。

OAuth 2.0: Bearer Token Usage的更多相关文章

- The OAuth 2.0 Authorization Framework: Bearer Token Usage

https://tools.ietf.org/html/rfc6750 1.2. Terminology Bearer Token A security token with the property ...

- 我也想聊聊 OAuth 2.0 —— Access Token

这是一篇待在草稿箱半年之久的文章 连我自己都不知道我的草稿箱有多少未发布的文章了.这应该是我在上一家公司未解散之前写的,记得当时是要做一个开发者中心,很不幸. 今天,打开草稿箱有种莫名的伤感,看到这个 ...

- 聊聊 OAuth 2.0 的 token expire_in 使用

问题背景 有同学私信问了这样的问题,访问 pig4cloud 的演示环境 查看登录请求 network 返回报文如下: { "access_token":"16d3579 ...

- 聊聊 OAuth 2.0 的 Token 续期处理

Token 校验逻辑 // CheckTokenEndpoint.checkToken @RequestMapping(value = "/oauth/check_token") ...

- IdentityServer4 ASP.NET Core的OpenID Connect OAuth 2.0框架学习保护API

IdentityServer4 ASP.NET Core的OpenID Connect OAuth 2.0框架学习之保护API. 使用IdentityServer4 来实现使用客户端凭据保护ASP.N ...

- 一个功能完备的.NET开源OpenID Connect/OAuth 2.0框架——IdentityServer3

今天推荐的是我一直以来都在关注的一个开源的OpenID Connect/OAuth 2.0服务框架--IdentityServer3.其支持完整的OpenID Connect/OAuth 2.0标准, ...

- OAuth 2.0 / RCF6749 协议解读

OAuth是第三方应用授权的开放标准,目前版本是2.0版,以下将要介绍的内容和概念主要来源于该版本.恐篇幅太长,OAuth 的诞生背景就不在这里赘述了,可参考 RFC 6749 . 四种角色定义: R ...

- 使用 IdentityServer4 实现 OAuth 2.0 与 OpenID Connect 服务

IdentityServer4 是 ASP.NET Core 的一个包含 OIDC 和 OAuth 2.0 协议的框架.最近的关注点在 ABP 上,默认 ABP 也集成 IdentityServer4 ...

- Bearer Token & OAuth 2.0

Bearer Token & OAuth 2.0 access token & refresh token http://localhost:8080/#/login HTTP Aut ...

随机推荐

- yii中调整ActiveForm表单样式

Yii2中对于表单和字段的支持组件为ActiveForm和ActiveField, <?php $form = ActiveForm::begin([ 'id' => 'login-for ...

- sass学习笔记 -- sass的四种编译方法

sass的四种编译方法:(.scss) (一)ruby下的命令行编译 首先需要安装ruby,注意需勾选Add Ruby executables to your PATH选项,以添加环境变量. ruby ...

- VAO VBO IBO大乱炖

最近对程序中绘制卡顿的问题忍无可忍,终于决定下手处理了.程序涉及的绘制比较多,除了点.线.三角形.多边形.圆柱体之外,还有自组格式模型.开始想全部采用显示列表优化,毕竟效率最高,虽然显示列表存在编译之 ...

- c#实现list,dataset,DataTable转换成josn等各种转换方法总和

using System;using System.Collections.Generic;using System.Text;using System.Data;using System.Refle ...

- iOS开发之数据存储之SQLite3(包括FMDB)

1.概述 SQLite3是一款开源的嵌入式关系型数据库,可移植性好.易使用.内存开销小. SQLite3是无类型的,意味着你可以保存任何类型的数据到任意表的任意字段中.比如下列的创表语句是合法的: c ...

- jquery-scrollstop

$(window) .on("scrollstart", function() { // Paint the world yellow when scrolling starts. ...

- 什么是https

我们都知道HTTPS能够加密信息,以免敏感信息被第三方获取.所以很多银行网站或电子邮箱等等安全级别较高的服务都会采用HTTPS协议. HTTPS简介 HTTPS其实是有两部分组成:HTTP + SSL ...

- 【原】Linux设备网络硬件管理

遇到网络问题时候,一般情况下,我们第一反应是查找软件方面问题,但排查之后,软件没有问题的时候,我们就需要排查硬件方面工作是否正常. 我们可能需要查询网卡设备本身的状态,查询网卡是否有数据包发送接收: ...

- 老李推荐:第4章1节《MonkeyRunner源码剖析》ADB协议及服务: ADB协议概览 1

老李推荐:第4章1节<MonkeyRunner源码剖析>ADB协议及服务: ADB协议概览 poptest是国内唯一一家培养测试开发工程师的培训机构,以学员能胜任自动化测试,性能测试, ...

- 菜鸟学IT之IP基础

IT菜鸟,以后研究的方向是云计算,从基础的开始,这是第一篇博文.有不对的地方希望大家指正.IP是网络知识的基础,今天就开始学习IP. IP地址格式:IP地址就是"网络地址+主机地址" ...