saltstack 常用模块

cp模块

功能:实现远程文件、目录的复制,以及下载URL文件等操作

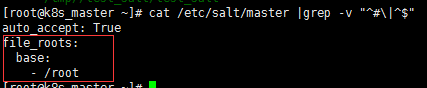

使用cp模块配置管理之前,要首先指定saltstack所有状态文件的根目录,在master上做如下操作:

指定根目录(确定指定的目录是否存在,如果不存在,需要手动来创建目录)

修改之后重启master服务

Api调用

client.cmd('k8s_master','cp.get_file',['salt://srcpath/to/file','minion-path/dest'])

[root@k8s_master ~]# cat /etc/salt/master |grep -v "^#\|^$"

auto_accept: True

file_roots:

base:

- /root

##cp.get_dir 拷贝本地目录到客户端目录 (salt://test_salt根目录为 /root/)

[root@k8s_master ~]# salt 'k8s_master' cp.get_dir salt://test_salt /tmp/

k8s_master:

- /tmp//test_salt/test_salt

[root@k8s_master ~]# ls /tmp/

go-build378977455 test_salt

[root@k8s_master ~]# ls /tmp/test_salt/

test_salt

#拷贝本地文件到客户端(客户端目录下需要指定文件名称)

[root@k8s_master ~]# salt 'k8s_master' cp.get_file salt://test_salt/aa /tmp/bb gzip=9 makedirs=True ##启用压缩(使用gzip的方式进行压缩) ,目录不存在时则创建

k8s_master:

/tmp/bb

[root@k8s_master ~]# cat /tmp/

bb test_salt/

[root@k8s_master ~]# cat /tmp/bb

dfa #单个或批量拷贝文件(salt-cp命令)

[root@k8s_master ~]# salt-cp 'k8s_master' /root/busybox.yaml /root/test_salt/

{'k8s_master': {'/root/test_salt/busybox.yaml': True}}

[root@k8s_master ~]# salt-cp 'k8s_master' /root/*.yaml /root/test_salt/

{'k8s_master': {'/root/test_salt/busybox.yaml': True,

'/root/test_salt/mysql-rc.yaml': True,

'/root/test_salt/nginx-rc.yaml': True,

'/root/test_salt/ui.yaml': True}}

#下载URL内容到客户端指定位置(/tmp/index.html)

salt '*' cp.get_url http://www.baidu.com /tmp/index.html

#cp.push 将客户端的文件拷贝到服务端

#使用cp.push功能前,首先在master端开启push功能,并设置文件接收目录 [root@k8s_master ~]# vi /etc/salt/master file_recv: True

cachedir: /var/cache/salt/master #设置接收目录

file_recv_max_size: 100 #接收文件大小 #重启master服务

[root@k8s_master ~]# systemctl restart salt-master

[root@k8s_master ~]# salt 'k8s_node1' cp.push /root/test.text

k8s_node1:

True

[root@k8s_master ~]# ls /var/cache/salt/master/minions/k8s_node1/

data.p files/ mine.p

[root@k8s_master ~]# ls /var/cache/salt/master/minions/k8s_node1/files/root/test.text #缓存文件路径

/var/cache/salt/master/minions/k8s_node1/files/root/test.text

Archive模块

功能:实现系统层面的压缩包调用,支持gzip、gunzip、rar、tar、unrar、unzip等

#采用gunzip解压ui.yaml.gz包

salt '*' archive.gunzip /root/ui.yaml.gz #采用gzip压缩ui.yaml文件

salt '*' archive.gzip /root/ui.yaml #Api调用

client.cmd('*','archive.gunzip',['/xxx/xxx.tar.gz'])

cmd模块

功能:实现远程的命令行调用执行(默认具备root操作权限)

#获取所欲被控主机的内存使用情况

salt 'k8s_master' cmd.run 'free -m' #在k8s_master主机上运行test.py脚本,其中script/test.py存放在file_roots指定的目录(默认是在/srv/salt,自定义在/etc/salt/master文件中定义), salt 'k8s_master' cmd.script salt://script/test.py #Api调用

client.cmd('k8s_master','cmd.run',['command'])

cron模块

功能:实现被控主机的crontab操作

#查看指定被控主机、root用户的crontab操作

salt 'k8s_master' cron.raw_cron root #为指定被控主机、root用户添加/usr/local/weekl定时任务

salt 'k8s_master' cron.set_job root '*' '*' '*' '*' /usr/local/weekly #删除指定被控主机、root用户crontab的/usr/local/weekly定时任务

salt 'k8s_master' cron.rm_job root /usr/local/weekly #Api调用

client.cmd('k8s_master','cron.set_job',['root','*','*','*','*','*','/*.sh'])

dnsutil模块

#添加

salt '*' dnsutil.hosts_append /etc/hosts ip domain #删除

salt '*' dnsutil.hosts_remove /etc/hosts domain #Api

client.cmd('*','dnsutil.hosts_append',['/etc/hosts','ip','domain'])

file模块

功能:被控主机常见的文件操作,包括文件读写、权限、查找、校验

#校验所有被控主机/etc/fstab文件的md5值是否为xxxxxxxxxxxxx,一致则返回True值

salt 'k8s_master' file.check_hash /etc/fstab md5=xxxxxxxxxxxxxxxxxxxxx #校验所有被控主机文件的加密信息,支持md5、sha1、sha224、shs256、sha384、sha512加密算法

salt 'k8s_master' file.get_sum /etc/passwd md5 #修改所有被控主机/etc/passwd文件的属组、用户权限、等价于chown root:root /etc/passwd

salt 'k8s_master' file.chown /etc/passwd root root #复制所有被控主机/path/to/src文件到本地的/path/to/dst文件

salt 'k8s_master' file.copy /path/to/src /path/to/dst #检查所有被控主机/etc目录是否存在,存在则返回True,检查文件是否存在使用file.file_exists方法

salt 'k8s_master' file.directory_exists /etc #获取所有被控主机/etc/passwd的stats信息

salt 'k8s_master' file.stats /etc/passwd #获取所有被控主机/etc/passwd的权限mode,如755,644

salt 'k8s_master' file.get_mode /etc/passwd #修改所有被控主机/etc/passwd的权限mode为0644

salt 'k8s_master' file.set_mode /etc/passwd #在所有被控主机创建/opt/test目录

salt 'k8s_master' file.mkdir /opt/test #将所有被控主机/etc/httpd/httpd.conf文件的LogLevel参数的warn值修改为info

salt 'k8s_master' file.sed /etc/httpd/httpd.conf 'LogLevel warn' 'LogLevel info' #给所有被控主机的/tmp/test/test.conf文件追加内容‘maxclient 100’

salt 'k8s_master' file.append /tmp/test/test.conf 'maxclient 100' #删除所有被控主机的/tmp/foo文件

salt 'k8s_master' file.remove /tmp/foo #Api

clent.cmd('*','file.remove',['/file_path/filename'])

iptables模块

#在所有被控主机端追加(append)、插入(insert)iptables规则,其中INPUT为输入链

salt '*' iptables.append filter INPUT rule='-m state --state RELATED,ESTABLISHED -j ACCEPT'

salt '*' iptables.insert filter INPUT position= rule='-m state --state RELATED,ESTABLISHED -j ACCEPT' #在所有被控主机删除指定链编号为3(position=3)或指定存在的规则

salt '*' iptalbes.delete filter INPUT position=

salt '*' iptables.delete filter INPUT rule='-m state --state RELATEC,ESTABLISHED -j ACCEPT' #保存所有被控主机端主机规则到本地硬盘(/etc/sysconfig/iptables)

salt '*' iptables.save /etc/sysconfig/iptables #Api

client.cmd('*','iptables.append',['filter','INPUT','rule=\'-p tcp --sport 80 -J ACCEPT\''])

network模块

#在指定被控主机获取dig、ping、traceroute目录域名信息

salt 'k8s_master' network.dig www.qq.com

salt 'k8s_master' network.ping www.qq.com

salt 'k8s_master' network.traceroute www.qq.com #获取指定被控主机的mac地址

salt 'k8s_master' network.hwaddr eth0 #检测指定被控主机是否属于10.0.0.0/16子网范围,属于则返回True

salt 'k8s_master' network.in_subnet 10.0.0.0/ #获取指定被控主机的网卡配置信息

salt 'k8s_master' network.interfaces #获取指定被控主机的IP地址配置信息

salt 'k8s_master' network.ip_addrs #获取指定被控主机的子网信息

salt 'k8s_master' network.subnets

pkg包管理模块

功能:被控主机程序包管理,如:yum、apt-getdegn

#为所有被控主机安装PHP环境,根据不同系统发行版调用不同安装工具进行部署,如redhat平台的yum,等价于yum -y install php

salt '*' pkg.install php #卸载所有被控主机的PHP环境

salt '*' pkg.remove php #升级所有被控主机的软件包

salt '*' pkg.upgrade #Api调用

client.cmd('*','pkg.remove',['php','http'])

service服务模块

功能:被控主机程序包服务管理

#开启(enable)、禁用(disable)nginx开机自启动脚本

salt '*' service.enable nginx

salt '*' service.disable nginx #针对nginx服务的reload、restart、start、stop、status操作

salt '*' service.reload nginx

salt '*' service.restart nginx

salt '*' service.start nginx

salt '*' service.stop nginx

salt '*' service.status nginx #Api

client.cmd('*','service.stop',['nginx'])

saltstack 常用模块的更多相关文章

- Saltstack常用模块及API

Saltstack提供了非常丰富的功能模块,涉及操作系统的基础功能.常用工具支持等,更多模块信息可以查看官网模块介绍.也可以通过sys模块列出当前版本支持的模块. salt '*' sys.list_ ...

- Saltstack系列3:Saltstack常用模块及API

说明 salt '*' sys.list_modules #列出当前版本支持的模块 API原理是通过调用master client模块,实例化一个LocalClient对象,再调用cmd()方法来实现 ...

- saltstack常用模块

介绍一些常用的saltstack模块,更多模块参考官方网站 1.跟安装包相关的模块:salt.states.pkg salt.states.pkg.downloaded(name, version=N ...

- Linux saltstack常用模块

所有模块 salt '172.30.100.126' sys.list_modules #列出当前版本支持的模块 salt '*' sys.doc cp #显示指定模块的文档 archive模块 实现 ...

- SaltStack系列(二)之常用模块

一.saltstack的内置模块汇总 acl, aliases, alternatives, apache, archive, artifactory, block ...

- SaltStack常用的模块

目录 1. SaltStack模块介绍 2. SaltStack常用模块 2.1 SaltStack常用模块之network 2.1.1 network.active_tcp 2.1.2 networ ...

- Saltstack 安装与常用模块

一.介绍 saltstack是基于C/S服务模式,在该架构中,服务器端叫做Master,客户端叫做Minion.传统的C/S模式我们这样理解,客户端发送请求给服务器端,服务器端接受到来自客户端的请求并 ...

- saltstack自动化运维系列③之saltstack的常用模块使用

saltstack自动化运维系列③之saltstack的常用模块使用 1.命令的常用方法: 指定主机运行命令 # salt 'mini1' cmd.run 'date'mini1: Fri Apr 7 ...

- SaltStack学习系列之state常用模块

常用模块:cron,cmd,file,mount,ntp,pkg,service,user,group cmd模块 参数: name:要执行的命令 unless:用于检查的命令,只有unless指向的 ...

随机推荐

- ABP集成短信发送模块

ABPZero并没有手机短信发送功能,现在我们来集成一个,为后面注册.登录作铺垫. 阿里云短信服务 首先需要在阿里云开通短信服务,连接地址 开通后,在签名管理中添加一个签名 在模板管理中添加一个模板, ...

- laravel 在nginx服务器上除了首页其余都是404的问题

nginx对应站点的.conf配置文件添加如下代码 location / { try_files $uri $uri/ /index.php$is_args$query_string; #语法: tr ...

- python 安装influxdb-python

一.Linux下安装 1.yum install -y git 2.安装pip,参考:https://app.yinxiang.com/shard/s41/sh/0338ba85-5443-453f- ...

- Bootstrap学习目录

前面的话 Bootstrap与CSS的关系,类似于javascript与jQuery的关系,原理与应用的关系.只是jQuery不再火爆,而Bootstrap依然火热,它在github有着超过100万的 ...

- HTML-封装原生Ajax

function ajax(data){ //data{data:"",dataType:"xml/json",type:"get/post" ...

- BZOJ1798[Ahoi2009]维护序列——线段树

题目描述 老师交给小可可一个维护数列的任务,现在小可可希望你来帮他完成. 有长为N的数列,不妨设为a1,a2,…,aN .有如下三种操作形式: (1)把数列中的一段数全部乘一个值; (2 ...

- BZOJ3963 WF2011MachineWorks(动态规划+斜率优化+cdq分治)

按卖出时间排序后,设f[i]为买下第i台机器后的当前最大收益,则显然有f[i]=max{f[j]+gj*(di-dj-1)+rj-pi},且若此值<0,应设为-inf以表示无法购买第i台机器. ...

- poj 2114 Boatherds (树分治)

链接:http://poj.org/problem?id=2114 题意: 求树上距离为k的点对数量: 思路: 点分治.. 实现代码: #include<iostream> #includ ...

- MT【209】打破对称

设正数$a,b,c$满足$ab+bc+ca=47$,求$(a^2+5)(b^2+5)(c^2+5)$的最小值_____ 解:$(a^2+5)(b^2+5)(c^2+5)=(a^2+5)(5(b+c)^ ...

- 自学工业控制网络之路2.2-PROFINET

返回 自学工业控制网络之路 自学工业控制网络之路2.2-PROFINET PROFINET由PROFIBUS国际组织(PROFIBUS International,PI)推出,是新一代基于工业以太网技 ...