自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x

自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x

1. 采用InterDB认证服务器完成802.1X认证

(Aruba650) #configure terminal

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #auth-server Internal

(Aruba650) (Server Group "dot1x-server") #set role condition role value-of

(Aruba650) (Server Group "dot1x-server") #exit (Aruba650) (config) #aaa authentication dot1x dot1x-auth

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination enable

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-peap

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination inner-eap-type eap-mschapv2

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #exit (Aruba650) (config) #aaa profile dot1x-profile

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-default-role authenticated ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-server-group dot1x-server

(Aruba650) (AAA Profile "dot1x-profile") #authentication-dot1x dot1x-auth

(Aruba650) (AAA Profile "dot1x-profile") #exit (Aruba650) (config) #wlan ssid-profile dot1x-ssid

(Aruba650) (SSID Profile "dot1x-ssid") #essid 802.1x

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa-tkip

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa2-aes

(Aruba650) (SSID Profile "dot1x-ssid") #exit (Aruba650) (config) #wlan virtual-ap dot1x-vap

(Aruba650) (Virtual AP profile "dot1x") #aaa-profile dot1x-profile

(Aruba650) (Virtual AP profile "dot1x") #ssid-profile dot1x-ssid

(Aruba650) (Virtual AP profile "dot1x") #vlan 1

(Aruba650) (Virtual AP profile "dot1x") #exit (Aruba650) (config) #ap-group 802xyk

(Aruba650) (AP group "802xyk") #virtual-ap dot1x-vap

(Aruba650) (AP group "802xyk") #exit

(Aruba650) #local-userdb add username test1 password 123456 role web-1

(Aruba650) #local-userdb add username test2 password 123456 role web-2

2. 采用LDAP认证认证服务器完成802.1X认证

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server ldap ad

(Aruba650) (LDAP Server "ad") #host 172.18.50.30

(Aruba650) (LDAP Server "ad") #admin-dn cn=rui,cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #admin-passwd 123456

(Aruba650) (LDAP Server "ad") #allow-cleartext

(Aruba650) (LDAP Server "ad") #base-dn cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #preferred-conn-type clear-text

(Aruba650) (LDAP Server "ad") #exit

(Aruba650) #aaa test-server pap ad carlos 123456

Authentication Successful

(Aruba650) # aaa query-user ad carlos

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: user

cn: carlos

sn: carlos

distinguishedName: CN=carlos,CN=Users,DC=ruitest,DC=com

instanceType: 4

whenCreated: 20180117110333.0Z

whenChanged: 20180117110404.0Z

displayName: carlos

uSNCreated: 368694

memberOf: CN=tech1,CN=Users,DC=ruitest,DC=com

uSNChanged: 368706

name: carlos

objectGUID: n\240\203\277T\345\002K\235\202y\351\372\240<\376

userAccountControl: 66048

badPwdCount: 0

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #no auth-server ias

(Aruba650) (Server Group "dot1x-server") #auth-server ad

(Aruba650) (Server Group "dot1x-server") #set role condition memberOf equals CN=tech1,CN=Users,DC=ruitest,DC=com set-value web-1 ##返回组名为test1,匹配到role web-1

(Aruba650) (Server Group "dot1x-server") #set role condition memberOf equals CN=tech2,CN=Users,DC=ruitest,DC=com set-value web-2

(Aruba650) (Server Group "dot1x-server") #exit (Aruba650) (config) #aaa authentication dot1x dot1x-auth

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #dot1x-default-role role-1 ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination enable

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-peap

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-tls

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #no termination inner-eap-type eap-mschapv2

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination inner-eap-type eap-gtc (Aruba650) (config) #aaa profile dot1x-profile

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-default-role authenticated ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-server-group dot1x-server

(Aruba650) (AAA Profile "dot1x-profile") #authentication-dot1x dot1x-auth

(Aruba650) (AAA Profile "dot1x-profile") #exit (Aruba650) (config) #wlan ssid-profile dot1x-ssid

(Aruba650) (SSID Profile "dot1x-ssid") #essid 802.1x

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa-tkip

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa2-aes

(Aruba650) (SSID Profile "dot1x-ssid") #exit (Aruba650) (config) #wlan virtual-ap dot1x-vap

(Aruba650) (Virtual AP profile "dot1x") #aaa-profile dot1x-profile

(Aruba650) (Virtual AP profile "dot1x") #ssid-profile dot1x-ssid

(Aruba650) (Virtual AP profile "dot1x") #vlan 1

(Aruba650) (Virtual AP profile "dot1x") #exit (Aruba650) (config) #ap-group 802xyk

(Aruba650) (AP group "802xyk") #virtual-ap dot1x-vap

(Aruba650) (AP group "802xyk") #exit

3. 采用Radis认证认证服务器完成802.1X认证

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server radius ias

(Aruba650) (RADIUS Server "ias") #host 172.18.50.30

(Aruba650) (RADIUS Server "ias") #key 123456

(Aruba650) (RADIUS Server "ias") #exit

(Aruba650) #aaa test-server mschapv2 ad carlos 123456

Authentication Successful

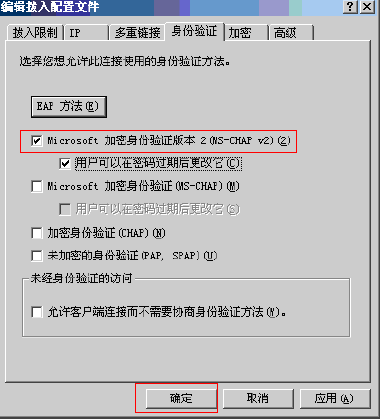

ISA配置需要注意:

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #no auth-server Internal

(Aruba650) (Server Group "dot1x-server") #auth-server ias

(Aruba650) (Server Group "dot1x-server") # set role condition role value-of

(Aruba650) (Server Group "dot1x-server") #exit (Aruba650) (config) #aaa authentication dot1x dot1x-auth

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination enable

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-peap

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination inner-eap-type eap-mschapv2

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #exit (Aruba650) (config) #aaa profile dot1x-profile

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-default-role authenticated ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-server-group dot1x-server

(Aruba650) (AAA Profile "dot1x-profile") #authentication-dot1x dot1x-auth

(Aruba650) (AAA Profile "dot1x-profile") #exit (Aruba650) (config) #wlan ssid-profile dot1x-ssid

(Aruba650) (SSID Profile "dot1x-ssid") #essid 802.1x

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa-tkip

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa2-aes

(Aruba650) (SSID Profile "dot1x-ssid") #exit (Aruba650) (config) #wlan virtual-ap dot1x-vap

(Aruba650) (Virtual AP profile "dot1x") #aaa-profile dot1x-profile

(Aruba650) (Virtual AP profile "dot1x") #ssid-profile dot1x-ssid

(Aruba650) (Virtual AP profile "dot1x") #vlan 1

(Aruba650) (Virtual AP profile "dot1x") #exit (Aruba650) (config) #ap-group 802xyk

(Aruba650) (AP group "802xyk") #virtual-ap dot1x-vap

(Aruba650) (AP group "802xyk") #exit

自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x的更多相关文章

- 自学Aruba5.3.1-Aruba安全认证-有PEFNG 许可证环境的认证配置OPEN、PSK

点击返回:自学Aruba之路 自学Aruba5.3.1-Aruba安全认证-有PEFNG 许可证环境的认证配置OPEN.PSK OPEN.PSK都需要设置Initial Role角色, 但是角色派生完 ...

- 自学Aruba5.3.2-Aruba安全认证-有PEFNG 许可证环境的认证配置MAC

点击返回:自学Aruba之路 自学Aruba5.3.2-Aruba安全认证-有PEFNG 许可证环境的认证配置MAC 1. MAC认证配置前言 建议把认证通过前的初始化role定义为denyall,否 ...

- 自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal

点击返回:自学Aruba之路 自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal 1. Captive-Portal认证配置前言 1.1 新建 ...

- 自学Aruba5.2-Aruba安全认证-有PEFNG 许可证环境的角色策略管理

点击返回:自学Aruba之路 自学Aruba5.2-Aruba安全认证- 有PEFNG 许可证环境的角色策略管理 导入许可后,可以对Role进行配置: 1. 系统自带的Role的可以修改的属性: 2. ...

- 华为S5700配置端口镜像和华三S5120配置802.1X认证记录

一.说明 事情的起因是我们部门有个华为的S5700交换机,想配置端口镜像抓包但让助理买的串口线很久都还没到:而昨天测试部的同事说他们那有台华三的S5120想要配802.1X认证,但只有华为交换机的文档 ...

- [na]802.1x协议无线认证协议&dot1x有线认证实验

以前搞无线时候,会涉及到无线client接入方式的认证协议. 认证方式+加密方式+有线的dot1x. 注:以前都是doc粘贴到博客的,加上没写博客的习惯,因此会比较乱. EAP(扩展认证协议)是什么? ...

- 06 自学Aruba之win7系统802.1x认证网卡设置指导

点击返回:自学Aruba之路 06 自学Aruba之win7系统802.1x认证网卡设置指导 步骤1.在桌面任务栏找到“打开网络和共享中心”,点击进入: 步骤2.点击“管理无线网络”,进入无线网络配置 ...

- 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)

点击返回:自学Aruba之路 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点) 1. 角色Role介绍 在ArubaOS中,用户(User)指的是已经完成连接,并获取到IP地址 ...

- 自学Aruba5.1.1-基于时间的Role定义

点击返回:自学Aruba之路 自学Aruba5.1.1-基于时间的Role定义 可以配置一条rule是基于时间来做限制 具体配置时间(Time ranges)步骤如下: 1 建立一个绝对时间范围,命令 ...

随机推荐

- BZOJ2154/BZOJ2693/Luogu1829 Crash的数字表格/JZPFAR 莫比乌斯反演

传送门--Luogu 传送门--BZOJ2154 BZOJ2693是权限题 其中JZPFAR是多组询问,Crash的数字表格是单组询问 先推式子(默认\(N \leq M\),所有分数下取整) \(\ ...

- (转)linux sudo 重定向,实现只有系统管理员才有权限操作的文件中写入信息

众所周知,使用 echo 并配合命令重定向是实现向文件中写入信息的快捷方式. 本文介绍如何将 echo 命令与 sudo 命令配合使用,实现向那些只有系统管理员才有权限操作的文件中写入信息. 比如 ...

- [Spark][Python][DataFrame][SQL]Spark对DataFrame直接执行SQL处理的例子

[Spark][Python][DataFrame][SQL]Spark对DataFrame直接执行SQL处理的例子 $cat people.json {"name":" ...

- 程序员眼中的Redis

Redis 是用C语言编写的内存中的数据结构存储系统,可以用来作数据库.缓存.消息中间件. 数据结构 字符串(strings):值是任何种类的字符串 散列(hashs):值是map 字典,数组+链表, ...

- Thrift_简介(基于C#)

//Server: TProtocolFactory ProtocolFactory = new TBinaryProtocol.Factory(true, true); TTransportFact ...

- Mvc_前后端绑定数据json集合

ViewBag.SysModuleList =new List<SysModule>(){.....}; var data = @Html.Raw(Json.Encode(ViewBag ...

- 从源码的角度看 React JS 中批量更新 State 的策略(下)

这篇文章我们继续从源码的角度学习 React JS 中的批量更新 State 的策略,供我们继续深入学习研究 React 之用. 前置文章列表 深入理解 React JS 中的 setState 从源 ...

- B. Views Matter

链接 [http://codeforces.com/contest/1061/problem/B] 题意 问你最多去掉多少块使得从上和右看,投影图不变 分析 注意细节,尤其第一列 代码 #includ ...

- 软件工程驻足篇章:第十七周和BugPhobia团队漫长的道别

0x01 :序言 I am a slow walker, but I never walk backwards. 成长于被爱,学着爱人 成长的故事 也是年少的星期六结束的故事 就仿佛我和BugPhob ...

- 【CV】ICCV2015_Unsupervised Learning of Visual Representations using Videos

Unsupervised Learning of Visual Representations using Videos Note here: it's a learning note on Prof ...