一文详解SpEL表达式注入漏洞

摘要:本文介绍了SpEL表达式以及常见的SpEL注入攻击,详细地介绍了部分漏洞攻击实例以及常用的漏洞检测与防御手段。

本文分享自华为云社区《SpEL表达式注入漏洞分析、检查与防御》,作者:华为云软件分析Lab。

在安全角度来看外部来源的数据,均应视为不可信数据,对外部数据,其包含的所有信息都须经过校验或者过滤,再向下游服务进行传递。若无防护手段,攻击者可以通过构造恶意输入,对服务进行攻击。程序中如果使用未经校验的输入构造SpEL语句,就有可能造成SpEL表达式注入漏洞。部分SpEL表达式注入漏洞CVSS3.x 评分极高,nvd认定为高危漏洞,具有高致命性。

1 SpEL表达式介绍

Spring表达式语言(Spring Expression Language,SpEL)是 Spring Framework的核心技术之一,其支持在运行时查询和操作对象图。SpEL语法类似于Unified Expression Language,但提供了更加丰富的功能,最特别的是方法调用与字符串模板功能。SpEL主要支持以下功能:

- 文字表达式

- 布尔和关系运算符

- 正则表达式

- 类表达式

- 访问 properties, arrays, lists, maps

- 方法调用

- 关系运算符

- 参数

- 调用构造函数

- Bean引用

- 构造Array

- 内嵌lists

- 内嵌maps

- 三元运算符

- 变量

- 用户定义的函数

- 集合投影

- 集合筛选

- 模板表达式

SpEL功能强大,可以操作类和方法。

- 引用方法:dog.run()

- 引用静态方法:T(java.lang.Math).PI

- 类实例化:使用new实例化对象,类名必须是全限定名,java.lang包内的除外如Integer、String等

- 变量定义及赋值引用

在解析SpEL之后,获取表达式结果时,可以指定表达式的上下文对象:EvaluationContext

- (默认)StandardEvaluationContext:支持全套SpEL语言和功能配置选项,功能强大但存在隐患

- SimpleEvaluationContext:仅支持SpEL语法的子集,不包括Java类型引用,构造函数和bean引用,功能相对简单但是安全

2 SpEL表达式注入漏洞

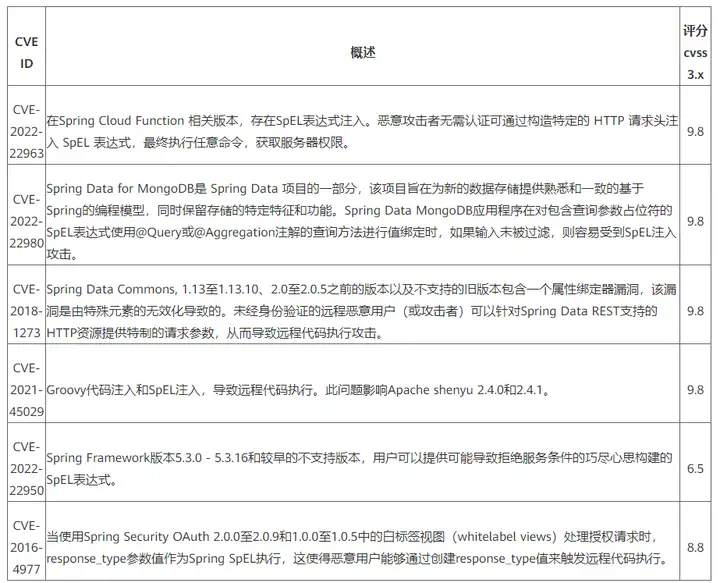

历史报告的大部分SpEL漏洞大多涉及不受信任的用户输入的情况,恶意攻击者可能利用SpEL实现任意代码执行、拒绝服务等攻击,与SpEL相关的部分CVE漏洞见表 1。

表 1 部分SpEL注入CVE漏洞

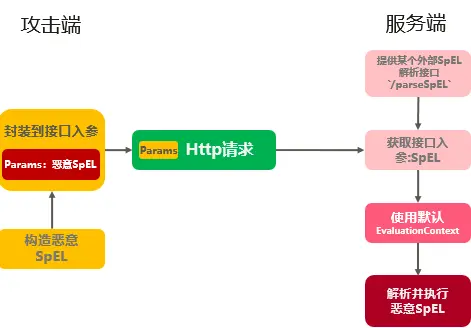

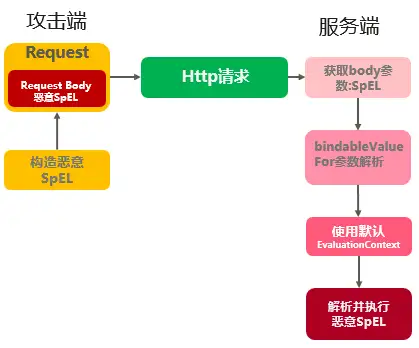

常见的SpEL注入攻击流程如图 1所示,漏洞的基本条件有: 使用StandardEvaluationContext,2. 未对输入的SpEL进行校验,3. 对表达式调用了getValue()或setValue()方法。当满足上述条件时,就给了攻击者可乘之机。

图 1 常见的SpEL注入攻击流程

3 漏洞实例

3.1 CVE-2022-22963 Spring Cloud Function SpEL注入漏洞

3.1.1 基本信息

3.1.2 Spring Cloud Function 介绍

Spring Cloud Function 是基于 Spring Boot 的函数计算框架。它提供了一个通用的模型,用于在各种平台上部署基于函数的软件,包括像 Amazon AWS Lambda 这样的 FaaS(函数即服务,function as a service)平台。该项目致力于促进函数为主的开发单元,它抽象出所有传输细节和基础架构,并提供一个通用的模型,用于在各种平台上部署基于函数的软件。

3.1.3 CVE-2022-22963漏洞攻击路径

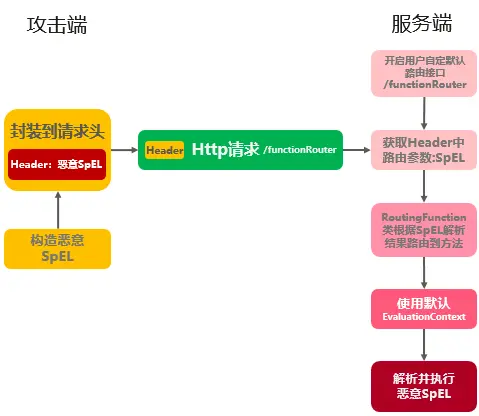

使用spring-cloud-function-web的Spring boot 应用,通过设置Message Headers来传达路由指令,也可以在请求头中指定spring.cloud.function.definition 或spring.cloud.function.routing-expression作为应用程序属性,允许使用 Spring 表达式语言。

当在application.properties中设置spring.cloud.function.definition=functionRouter从而将默认路由绑定具体函数由用户进行控制。

攻击者调用/functionRouter接口,并在请求头的spring.cloud.function.routing-expression中使用攻击性的SpEL语句,服务端就会解析SpEL并执行。

漏洞攻击图示如图 2所示。

图 2 CVE-2022-22963漏洞攻击路径

3.1.4 CVE-2022-22963漏洞修复方式

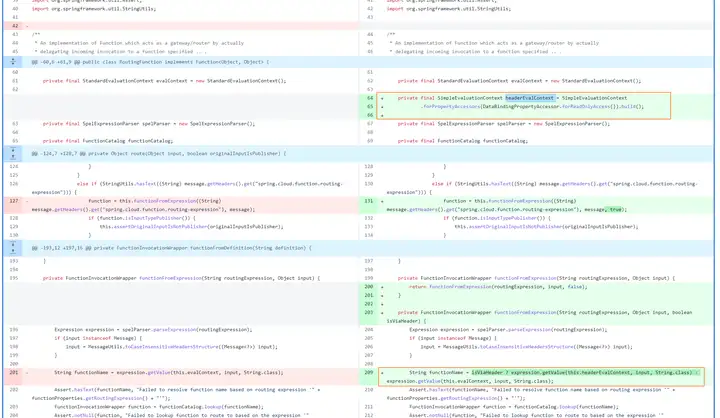

该漏洞主要从四处进行了修复,(1)声明一个SimpleEvaluationContext,专用作来自header的SpEL的解析 ;(2)新增一个布尔变量isViaHeader,用于标记当前Expression是否来自Header;(3)如果是从Header中获取的spring.cloud.function.routing-expression表达式,isViaHeader为true ;(4)isViaHeader为true时,expression.getValue指定使用headerEvalContext。如图 3所示。

图 3 CVE-2022-22963漏洞修复

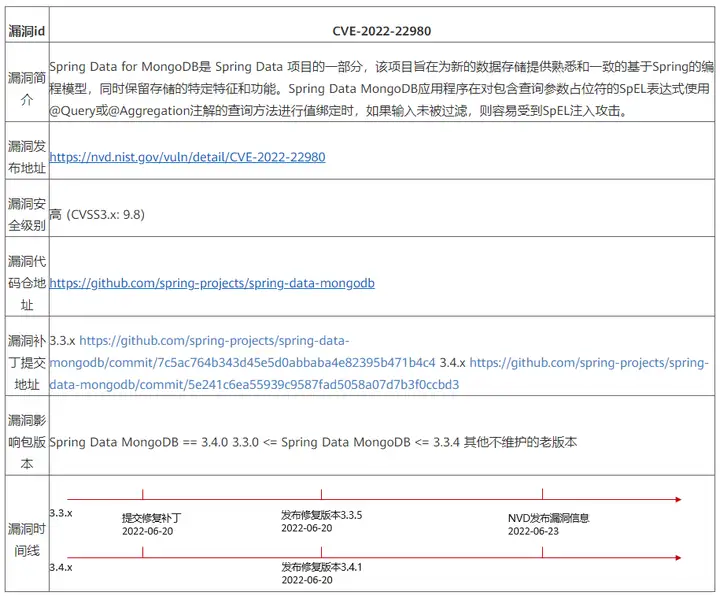

3.2 CVE-2022-22980 Spring Data MongoDB SpEL 表达式注入漏洞

3.2.1 基本信息

3.2.2 Spring Data for MongoDB 介绍

Spring Data for MongoDB是Spring Data的一个子模块。 目标是为MongoDB提供一个相近的一致的基于Spring的编程模型。其核心功能是映射POJO到Mongo的DBCollection中的文档,并且提供Repository 风格数据访问层。主要特性有:

• Spring 配置支持:使用基于 Java 的 @Configuration 类或基于 XML 命名空间的配置来驱动 Mongo 实例和副本

• MongoTemplate 辅助类:可提高执行常见 Mongo 操作的效率,包括文档和 POJO 之间的集成对象映射

• 异常处理:异常转换为 Spring 的可移植的数据访问异常层次结构

• 功能丰富的对象映射与 Spring 的转换服务集成

• 基于注释的映射元数据、并且可扩展以支持其他元数据格式

• 持久化和映射生命周期事件

• 使用 MongoReader/MongoWriter 抽象的低级映射

• 基于 Java 的查询、条件和更新 DSL

• Repository 接口的自动实现,包括对自定义查询方法的支持

• QueryDSL 集成以支持类型安全的查询,以及地理空间整合

• Map-Reduce 集成

• JMX 管理和监控

• 对存储库的 CDI 支持

• GridFS 支持

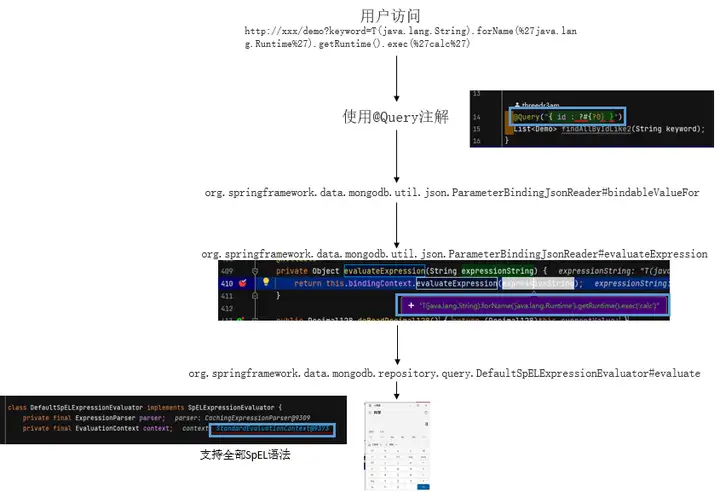

3.2.3 CVE-2022-22980漏洞攻击路径

图 4 CVE-2022-22980漏洞攻击路径

3.2.4 CVE-2022-22980复现

1)实验代码:learnjavabug

2)运行服务,com.threedr3am.bug.spring.data.mongodb.Application#main

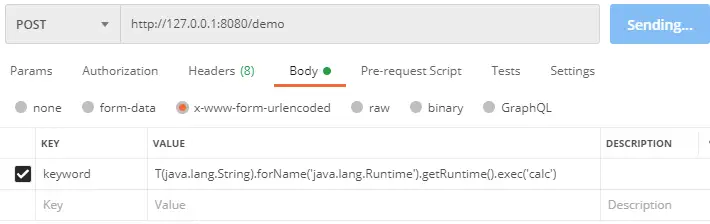

3)Postman发送请求,如图 5所示

图 5 Postman填写参数示例

4)现象:计算器程序被执行

3.2.5 CVE-2022-22980修复方式

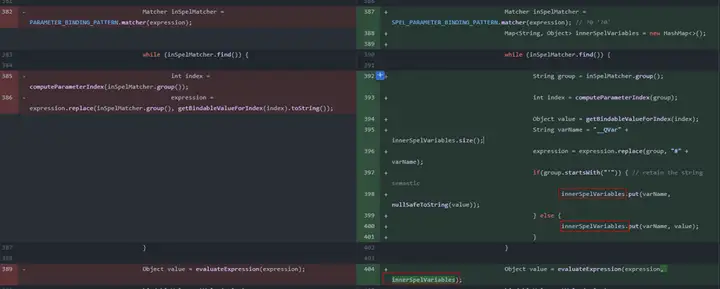

Spring Data for MongoDB在修复此漏洞时,重新实现evaluator,指定EvaluationContext类型,如图 6所示。

图 6 CVE-2022-22980修复方式

4 检测与防御手段

(1)对于SpEL表达式注入漏洞漏洞,可以使用静态分析工具进行代码检查,可以有效规避部分问题。

(2)在此类场景中,对于用户输入,应当仔细校验,检查用户输入的合法性,保障其内容为正常数据。且在端侧与服务侧均应对用户数据进行校验,对非受信用户输入数据进行净化,避免用户输入任意内容。

(3)及时更新Spring Framework版本,避免因版本老旧而被利用的问题发生。

(4)使用源码静态分析工具进行白盒自动化检测,在代码合入阶段、静态分析监控阶段及时发现相关问题。

文章来自:PaaS技术创新Lab,PaaS技术创新Lab隶属于华为云,致力于综合利用软件分析、数据挖掘、机器学习等技术,为软件研发人员提供下一代智能研发工具服务的核心引擎和智慧大脑。

PaaS技术创新Lab主页链接:https://www.huaweicloud.com/lab/paas/home.html

一文详解SpEL表达式注入漏洞的更多相关文章

- SpEL表达式注入漏洞学习和回显poc研究

目录 前言 环境 基础学习和回显实验 语法基础 回显实验 BufferedReader Scanner SpEL漏洞复现 低版本SpringBoot中IllegalStateException CVE ...

- SpringBoot SpEL表达式注入漏洞-分析与复现

目录 0x00前言 0x01触发原因 0x02调试分析 0x03补丁分析 0x04参考文章 影响版本: 1.1.0-1.1.12 1.2.0-1.2.7 1.3.0 修复方案:升至1.3.1或以上版本 ...

- SpringBoot框架SpEL表达式注入漏洞复现与原理分析

前言 这是2016年的一个洞,利用条件是至少知道一个触发 springboot 默认错误页面的接口及参数名. 影响版本:1.1.0-1.1.12 1.2.0-1.2.7 1.3.0 修复方案:升级版本 ...

- 一文详解Hexo+Github小白建站

作者:玩世不恭的Coder时间:2020-03-08说明:本文为原创文章,未经允许不可转载,转载前请联系作者 一文详解Hexo+Github小白建站 前言 GitHub是一个面向开源及私有软件项目的托 ...

- 一文详解 Linux 系统常用监控工一文详解 Linux 系统常用监控工具(top,htop,iotop,iftop)具(top,htop,iotop,iftop)

一文详解 Linux 系统常用监控工具(top,htop,iotop,iftop) 概 述 本文主要记录一下 Linux 系统上一些常用的系统监控工具,非常好用.正所谓磨刀不误砍柴工,花点时间 ...

- JAVAEE——spring01:介绍、搭建、概念、配置详解、属性注入和应用到项目

一.spring介绍 1.三层架构中spring位置 2.spring一站式框架 正是因为spring框架性质是属于容器性质的. 容器中装什么对象就有什么功能.所以可以一站式. 不仅不排斥其他框架,还 ...

- 第六天实验详解——dedecms通过xss漏洞写马

第六天实验详解 **XSS跨站攻击的分类** XSS漏洞类型主要分为持久型和非持久型两种: 1. 非持久型XSS漏洞一般存在于URL参数中,需要访问黑客构造好的特定URL才能触发漏洞. 2. 持久型X ...

- Cron表达式详解和表达式的验证

本篇不算原创,因为主要内容来自网上的博客,所以给出我参考文章的链接. 本文cron表达式详解的大部分内容参考了[cron表达式详解]和Quartz使用总结.Cron表达式 这两篇文章. cron校验的 ...

- 一文详解 OpenGL ES 3.x 渲染管线

OpenGL ES 构建的三维空间,其中的三维实体由许多的三角形拼接构成.如下图左侧所示的三维实体圆锥,其由许多三角形按照一定规律拼接构成.而组成圆锥的每一个三角形,其任意一个顶点由三维空间中 x.y ...

- 一文详解 WebSocket 网络协议

WebSocket 协议运行在TCP协议之上,与Http协议同属于应用层网络数据传输协议.WebSocket相比于Http协议最大的特点是:允许服务端主动向客户端推送数据(从而解决Http 1.1协议 ...

随机推荐

- python-面向过程与函数式

面向过程与函数式 面向过程 "面向过程"核心是"过程"二字,"过程"指的是解决问题的步骤,即先干什么再干什么......,基于面向过程开发程 ...

- 【Spark】Day04-Spark Streaming:与离线批量比较、架构特点、入门案例、创建(队列、数据源)、转换(有状态、无状态)、输出方式、进阶(累加、转换为DF、缓存持久化)、实战(窗口统计)

一.概述 1.离线和实时计算 离线:数据量大,数据不会变化,MapReduce 实时:数据量小,计算过程要短 2.批量和流式处理 批量:冷数据,数据量大,速度慢 流:在线.实时产生的数据(快速持续到达 ...

- 【RocketMQ】主从同步实现原理

主从同步的实现逻辑主要在HAService中,在DefaultMessageStore的构造函数中,对HAService进行了实例化,并在start方法中,启动了HAService: public c ...

- 云原生 • Kubernetes 认识 k8s、k8s 架构、核心概念点介绍

云原生 • Kubernetes 认识 k8s.k8s 架构.核心概念点介绍 一.Kubernetes 简介Kubernetes 简称 k8s,是支持云原生部署的一个平台,起源于谷歌.谷歌早在十几年之 ...

- Doris安装部署

下载安装 Doris运行在Linux环境中,推荐 CentOS 7.x 或者 Ubuntu 16.04 以上版本,同时你需要安装 Java 运行环境(JDK最低版本要求是8) 1.下载安装包 下载地址 ...

- base64解析爬取糗百

一.缘由 这是我之前刚开始学习的时候爬取糗百的练习内容,主要练习的是bs64解析.虽然现在用的不是特别的多,但是当初的时候用起来还是非常的顺手的. 二.代码实现 #coding:utf-8 impor ...

- Qt开发Active控件:如何使用ActiveQt Server开发大型软件的主框架(2)

Qt开发Active控件:如何使用ActiveQt Server开发大型软件的主框架 注:本文更多地是带着如何去思考答案,而不是纯粹的放一个答案上来,如果你需要直接看到完整的答案,请直接看实例和最后的 ...

- 我做了第一个ChatGPT .net api聊天库

最近这个ChatGPT很火啊,看了B站上很多视频,自己非常手痒,高低自己得整一个啊,但是让我很难受的是,翻遍了github前十页,竟然没有一个C#的ChatGPT项目,我好难受啊!那能怎么办?自己搞一 ...

- js将时间戳转成时间格式

let start_time = 1653007401082, date = new Date(+start_time), Y = date.getFullYear() + '-', M = (dat ...

- [UOJ96] 【集训队互测2015】胡策的小树

先考虑不掺金坷垃的做法. 设猴子处于 \(i\) 节点的概率为 \(f_i\),列出方程如下(\(i\) 的祖先包括自身): \[f_i = \sum_{j为i祖先}\frac{1-p_j}{siz_ ...