从EDR的火热看安全产品的发展

从EDR的火热看安全产品的发展

2021年4月8日23:13

当开始写这篇博客时,外面正是护网进行得如火如荼的时候。作为一个产品经理,在吃瓜的同时,也在思考着安全产品的发展。这几年一些看得到的变化在深刻地影响着安全市场的发展,各种检测技术的火热就是其中之一。EDR、NDR、甚至XDR,开始大量的应用。大到咨询机构的行业洞见,小到用户的使用感言,都让人热血沸腾忍不住想要干点什么。同时也让人产生疑问,凭什么EDR这么火?

先说出结论:检测响应技术的流行,代表着安全防护关口前移,攻防研判代替运维管理成为安全团队的首要职责。

安全防护的滞后性

要完全回答这个问题,或许我们得先往前看。时间回退几年,大家还在比拼特征库、规则库数量的时候。安全事故是如何处理的?

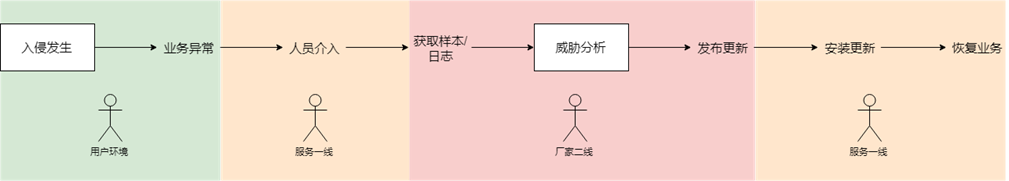

首先新的攻击手段或新的病毒出现。市面上的安全设备大部分都是失灵的,因为已有的规则库肯定无法对其进行检测。首批受害者遭受损失,开始要求安全服务商接入。安全厂商的一线人员介入后,获取攻击的样本,并实施一些简单的缓解措施,防止事件进一步恶化。安全厂商的分析人员通过一系列的工具对一线传回的样本进行分析,确定其危害。然后编写出对应的防护规则,更新到安全设备中以实现对新型攻击的防护。一线人员更新特征后,再彻底清除受害客户环境中心残留的痕迹、恢复业务。

这里简化了流程,入侵过程和威胁分析的过程可以拆分出更多的步骤。入侵过程可以参考kill chain模型、威胁分析可以参考威胁捕猎环。

这一模式的问题很明显:

1、通常在业务本身出现异常之前,很多管理员无法感知到当前系统是否已经被入侵。甚至可能入侵已经结束,用户还浑然不知。

2、从第一批受害者出现,到一般用户具备防护能力。这一过程通常长达数天(用户发现、到安全分析人员制作查杀工具、更新规则都需要时间),这数天的时间内会不断地有受害者出现。也正是在这个过程中,用户失去对安全设备和厂商的信任。

3、即便事后恢复了业务的正常运行,但是安全事故给用户业务中断、数据丢失的损失已经无法挽回。

在这个阶段,除了部分凤毛麟角的企业,大部分企业都没有自己的安全分析团队,只能依靠厂商的设备才能实现基础的防护。厂商之间只能比拼谁家的特征库更全面,更新速度快,出事概率低。

那为何这种方法开始变得行不通?

1、业务中断的损失已经变得越来越难接受。相比以前各个企业只有一两个门户网站。数字经济的发展,让非常多企业将业务搬到了互联网上,业务中断的风险对于用户来说变得不可接受。核心数据受损,可能直接摧毁一个小型的互联网企业。谁也不希望当新型攻击的首批受害者。

2、为了尽最大可能保障业务安全,需要上大量的防护手段。厂商们为了在能力的比拼中获得优势,也开始越来越深入多底层应用。导致的问题就是,安全设备对业务的运行稳定性影响越来越大。防护手段越多,网络、系统、应用层面受到的限制就越多,一旦业务与防护手段冲突,可能导致网络访问异常、系统不兼容。然后付出数天的时间定位问题,确认问题后再花费数周进行修复和升级。以至于业务团队往往非常抗拒,安全团队左右为难。

3、这几年护网的进行极大地改变了安全建设的模式,安全产品也从“有”向“用”转换。每年的通报和总结让用户的高层开始更为重视网络安全的建设。满足护网要求也成了很多企业建设网络安全的源动力。

检测响应技术的胜出之道

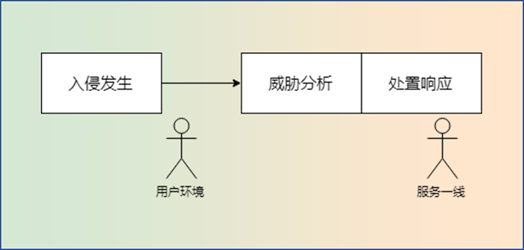

所以破局之道在于安全关口前移。原本安全厂家后端的分析人员的工作,前移到了一线的安全服务人员。以EDR为例:从名字可以看出,终端检测和响应。检测:用于发现主机上各种异常的指标(包含服务、进程、关键文件修改、命令执行、网络访问等)。响应:对异常行为中被认为是恶意的部分进行干预。

通过EDR、NDR在终端和网络上实时监控各种异常行为,在业务受到影响之前,提前检测到入侵者的行为。例如:进程的创建、漏洞利用、异常的网络访问。这样安全调查分析的时间点大大提前,无需等到安全厂家一线、二线介入。有经验的一线分析者看到各种指标就能判断出是否这是否恶意行为,以及入侵者的意图。

在确定面对的是恶意的攻击行为时,就可以展开处置行动了。相比传统模式需要等安全厂家更新规则库或特征库而言。响应操作可以直接在现场进行,通过封堵IP、访问控制、进程阻断、恶意文件隔离等简单的操作,即可完成大部分安全事件的缓解。后续人工可以进一步执行根除、重建的修复。

这么做优缺点都非常明显。首先优点:

1、关口前移,检防并重。相比单纯使用特征库进行精准的防护。重检测和响应的思路,可以将不那么确定的灰度事件全部暴露出来,允许一线人员基于这些信息判断这些行为是否恶意。虽然无法像专业的安全分析人员那么深入的分析和还原。但对于一线服务人员来说只要能区分善恶,以便进一步处置就足以满足需求。一线人员从而具备未知威胁、新型特征的威胁的发现能力。

2、事件响应时间大大缩短。一线人员加上各种工具,在现场环境中基于安全事件上下文的数据直接进行分析研判和响应处置,省去了中间各个环节,大大节省了事件处置的时间。各厂家宣传的提升时间处理优势就在此了。

3、对于业务的侵占减少。检测技术相比在业务上叠加多种防护模块,对业务的限制更小,对业务稳定性的影响也更小,对于业务也更友好。

缺点:

1、安全团队需要处理的问题显著增多。入侵者大都善于隐藏自己的行为,这导致各种终端、网络检测产品对于大量无法确定的灰色事件,都会产生告警信息。传统模式下特征库精确匹配的才会告警,而现在检测技术产生的数据可能是之前的十倍以上。

2、一线人员需要具备分析和溯源能力。一线人员需要学习使用whois、沙箱、SIEM、MITRE ATT&CK等分析工具对检测设备抛出的各种异常数据进行分析,从而决定下一步的行动。并且部分行为的分析还需要对受影响业务系统的流程和行为有足够的了解才能正确判断。

现有的安全产品也会使用各种技术,尽量降低使用门槛、减少误报。比如,在检测阶段使用机器学习的方式,增强对灰色事件的判断能力。关联告警数据,减少告警数量。集成威胁情报和常用分析工具,自动化地富化告警信息。这个过程中衍生出SOAR、XDR等产品。但即便这样检测响应技术依旧对使用者有着较高的技能要求。

各种DR之后将是什么?

EDR、XDR火了之后,下一个快速发展的领域是什么?不妨顺着当前思路畅想一下:

1、用户自建安全团队。相比现在安全团队而言,未来的安全团队对安全事件分析、溯源能力要求更高,能够使用各种工具尽可能完整、准确地分析出入侵者的攻击链。在长期的对抗中,安全团队能够更加深入地了解入侵者。甚至能够协助公安反制攻击行为。

2、用户安全团队具备整合能力,熟练掌握编程语言,通过系统开发将多个厂家不同维度的检测产品集成在一起。结合不同产品的优劣势,优化它们在自身环境中的检测表现。

3、安全团队的地位发生变化。业务负责人无法承受业务损失带来的风险,将主动请求内部防护团队的协助。安全团队成为内部风控部门。

4、安全产品的检测能力和防护能力会并举发展,但是防护功能的设计思路将有较大的转变。过于“笨重”的防护模块将被舍弃,一些简单互通的指令将成为各个系统之间交互方案。

5、安全产品内部将内置各种工具,包括信息的富化、行为验证、临时数据管理、脱敏等。

6、部分安全产品将进入响应之后的恢复领域,提供自动化的配置修补、报告生成、情报共享、数据和业务的恢复等。

7、托管服务有极大的空间。上面这几条要求,不是每个企业都有财力和能力建设完整的体系和团队。托管服务对很多中小型企业都是最优的选择。云计算深远地改变了IT。云服务也将深远地改变安全。依托于云服务的远程安全托管,蕴含着巨大的机会,并将诞生新的市场领导者。这也是为什么gartner等机构判断安全服务增速快于产品增速的原因。

从EDR的火热看安全产品的发展的更多相关文章

- 一个AI产品经理怎么看AI的发展

一个AI产品经理怎么看AI的发展 https://www.jianshu.com/p/bed6b22ae837 最近一直在思考这个问题,人工智能接下来的几年会有什么样的发展,是否真的能够在很多工作岗位 ...

- 从Instagram“宁静、规则”的成功 看国内APP发展之路

看国内APP发展之路" title="从Instagram"宁静.规则"的成功 看国内APP发展之路"> Instagram在全球获得的巨大成功 ...

- 从Insider计划看Win10的发展

Windows 10 Insider计划是微软为了更好的倾听用户的需求而推出的用户测试项目,参与该项目的 Insider可以免费使用Windows 10 预览版.同时这些用户还需要对 Windows ...

- VR与AR的发展趋势分析

概要 你是否想象过与神秘的深海生物近距离接触?你是否梦想过穿戴钢铁侠那样的超先进科技装备成为超级英雄?你又是否幻想过与梦中的女神面对面的交流?这些可能在以前都只能是存在于脑海中的幻想,可是在如今有一项 ...

- 星浩资本快速发展引擎:IT就是生产力

星浩资本成立于2010年,是一家涵盖私募基金.开发管理.商业与现代服务业三大业务范围的综合性管理公司,专注于投资中国首创.高成长性.高回报率的创新型城市综合体. 年轻的星浩资本在商业投资上有其独到的商 ...

- 【CTO讲堂】以API为核心的移动应用云大发展时代

摘要:CTO线上讲堂5月20日正式登场,CTO俱乐部首期邀请到APICloud联合创始人兼CTO邹达与C粉之家微信群友一起聊聊如何快速玩转App开发,分享技术人的职场成长. 为了帮助IT从业者职业之路 ...

- Limu:有关JavaScript的那些值得一看的书

来源&作者:Limu 又好久没写东西了 ,写上一篇的时候还以为接下来的工作会轻松一些 ,结果未从我所愿呐 ,又是一阵忙碌.而这段时间穿插着做了很多12年淘宝校园招聘的前端面试 ,很多同学都有问 ...

- 一个老牌程序员推荐的JavaScript的书籍,看了真的不后悔!

很多人问我怎么学前端?我的回答是:读书吧!相对于在网上学习,在项目中学习和跟着有经验的同事学习,书中有着相对完整的知识体系,每读一本好书都会带来一次全面的提高.而如果深一脚浅一脚的学习,写出代码的质量 ...

- J2EE、J2SE、J2ME

http://developer.51cto.com/art/200906/130453.htm 本文介绍Java的三大块:J2EE.J2SE和J2ME.J2SE就是Java2的标准版,主要用于桌面应 ...

随机推荐

- 如何查看/修改Redis密码

一.修改密码: 打开redis.windows.conf文件,默认是没有红框框里这句话的,因为默认密码是"",就是没有,跟MySql一样. 加上这句话意思就是密码修改为 root ...

- Java中时间方法大全01(持续更新)

下面这些方法都可以封装到一个工具类中 /** * 获取当前时间的时间戳 */ public static int getCurrentTimeIntValue() { return (int) (Sy ...

- Leetcode 不同路径系列

Leetcode不同路径系列题解笔记 62. 不同路径 一个机器人位于一个 m x n 网格的左上角 (起始点在下图中标记为 "Start" ). 机器人每次只能向下或者向右移动一 ...

- private关键字的作用及使用和this关键字的作用

封装的操作--private关键字 private的含义 1. private是一个权限修饰符,代表最小权限. 2. 可以修饰成员变量和成员方法. 3. 被private修饰后的成员变量和成员方法,只 ...

- 讲透JAVA Stream的collect用法与原理,远比你想象的更强大

大家好,又见面了. 在我前面的文章<吃透JAVA的Stream流操作,多年实践总结>中呢,对Stream的整体情况进行了细致全面的讲解,也大概介绍了下结果收集器Collectors的常见用 ...

- Acwing八数码

此题用\(bfs\) 首先我们可以定义两个重要的数组 \(unordered\_map<string,int> d\)表示\(string\)距离\(start\)的交换次数 \(queu ...

- Python词频分析

Python词频分析 一.前言 在日常工作或者生活中,有时候会遇到词频分析的场景.如果是要进行词频分析,那么首先需要对句子进行分词,将句子中的单词进行切割并按照词性进行归类. 在Python中有个第三 ...

- expect交互学习笔记

expect主要应用于自动化交互式操作的场景;比如服务器过多,密码也不尽相同的情况下,需要便捷的登陆服务器,而无需输入密码的情况,亦或者便捷登陆mysql/ftp等需要交互的场景:也可以在服务器之间通 ...

- Javaweb-JSP详解

一.什么是JSP Java Server Pages:Java服务器端页面,和Servlet一样,用于动态web技术 最大的特点: 写JSP就像在写HTML 区别: HTML只给用户提供静态的数据 J ...

- php数组和对象相互转换

function arrayToObject($e){ if( gettype($e)!='array' ) return; foreach($e as $k=>$v){ if( gettype ...