[极客大挑战 2019]Secret File 1

题目的名字就暗示我们考点文件隐藏

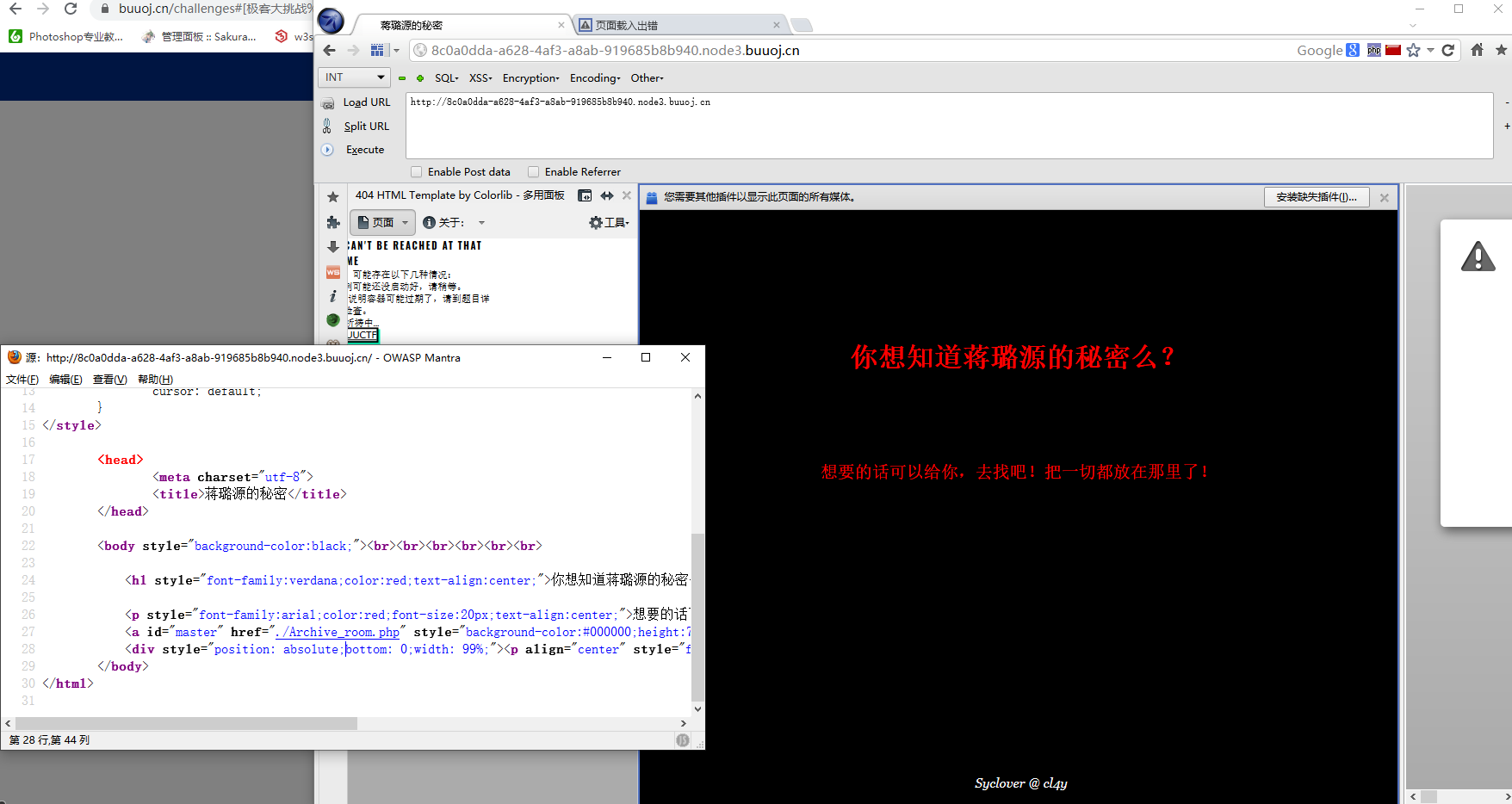

进入页面查看源码

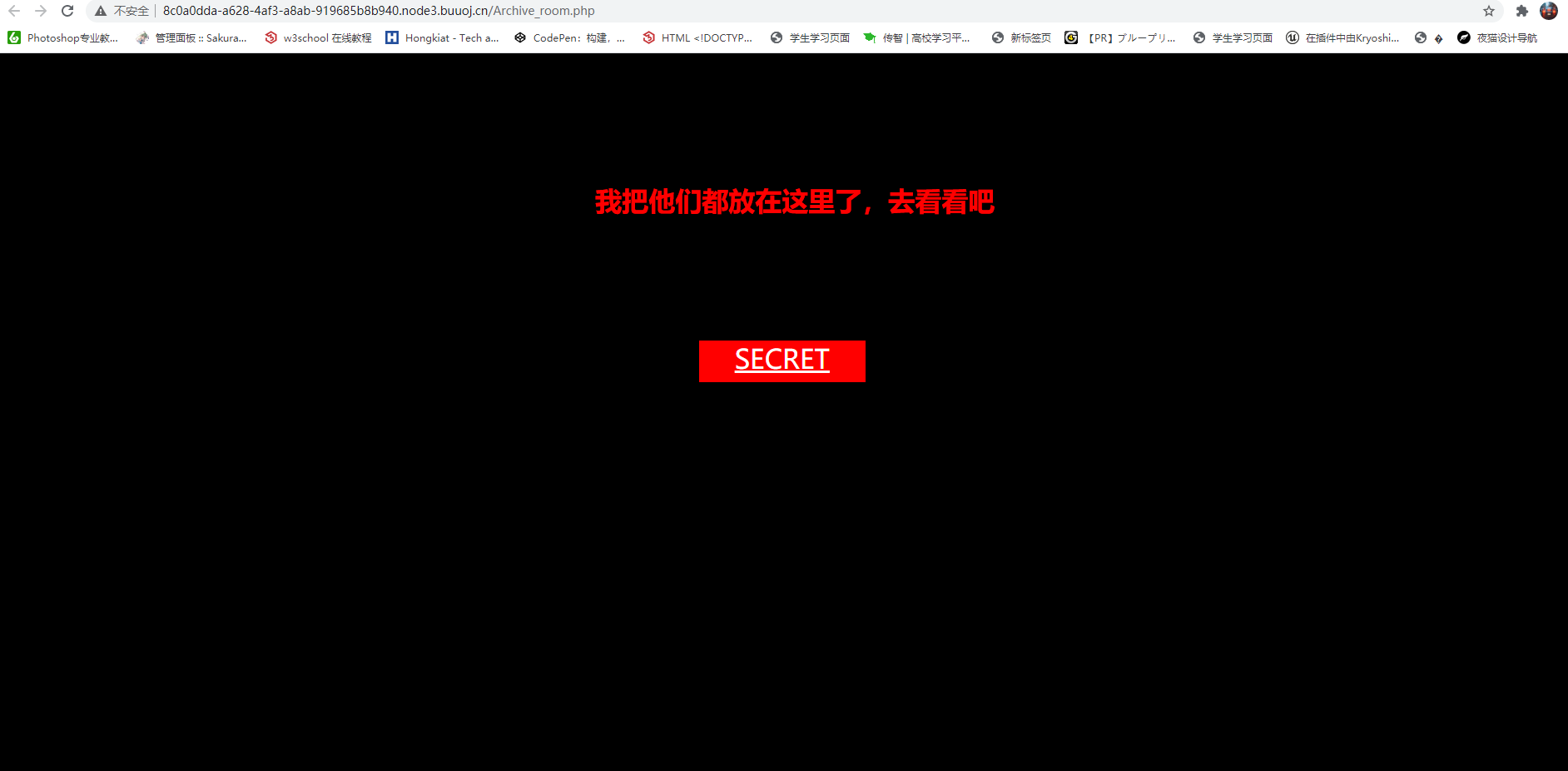

得到隐藏的界面点击访问

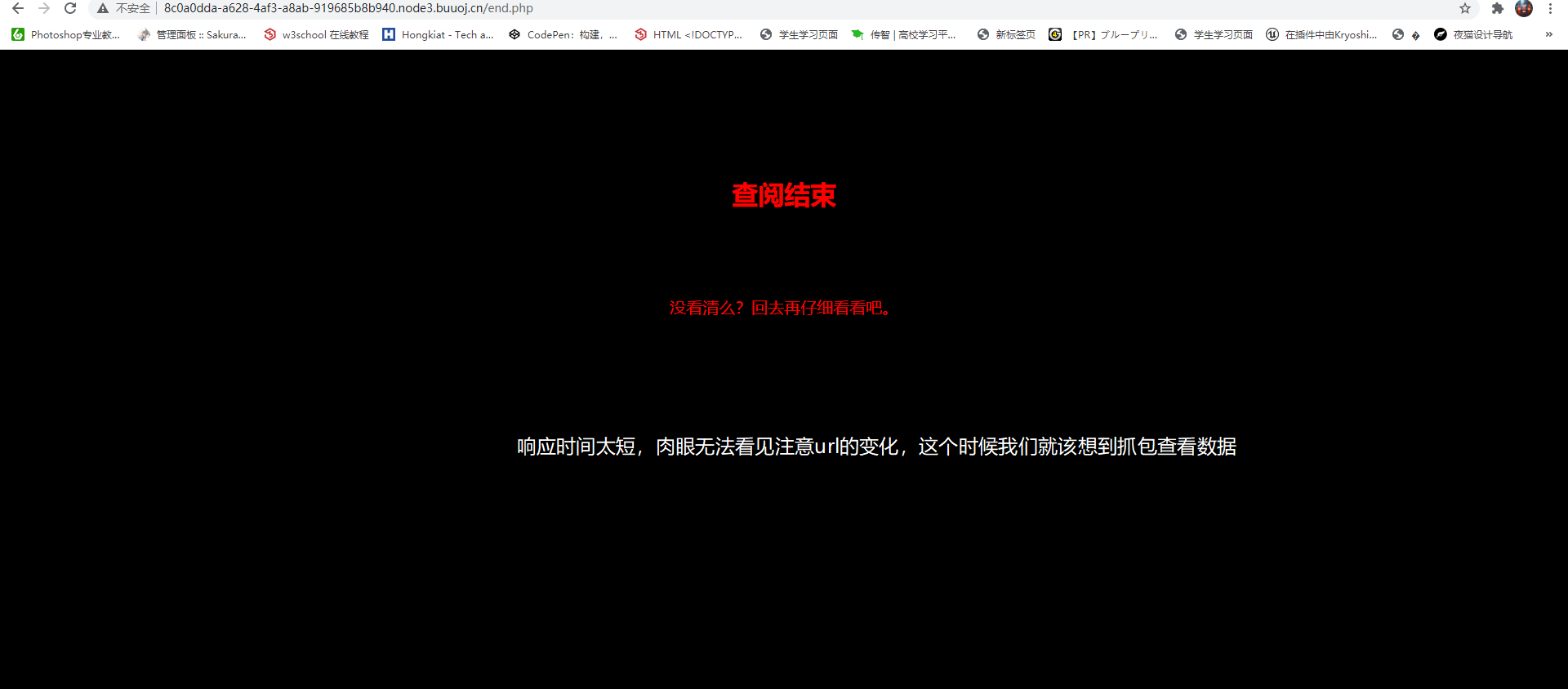

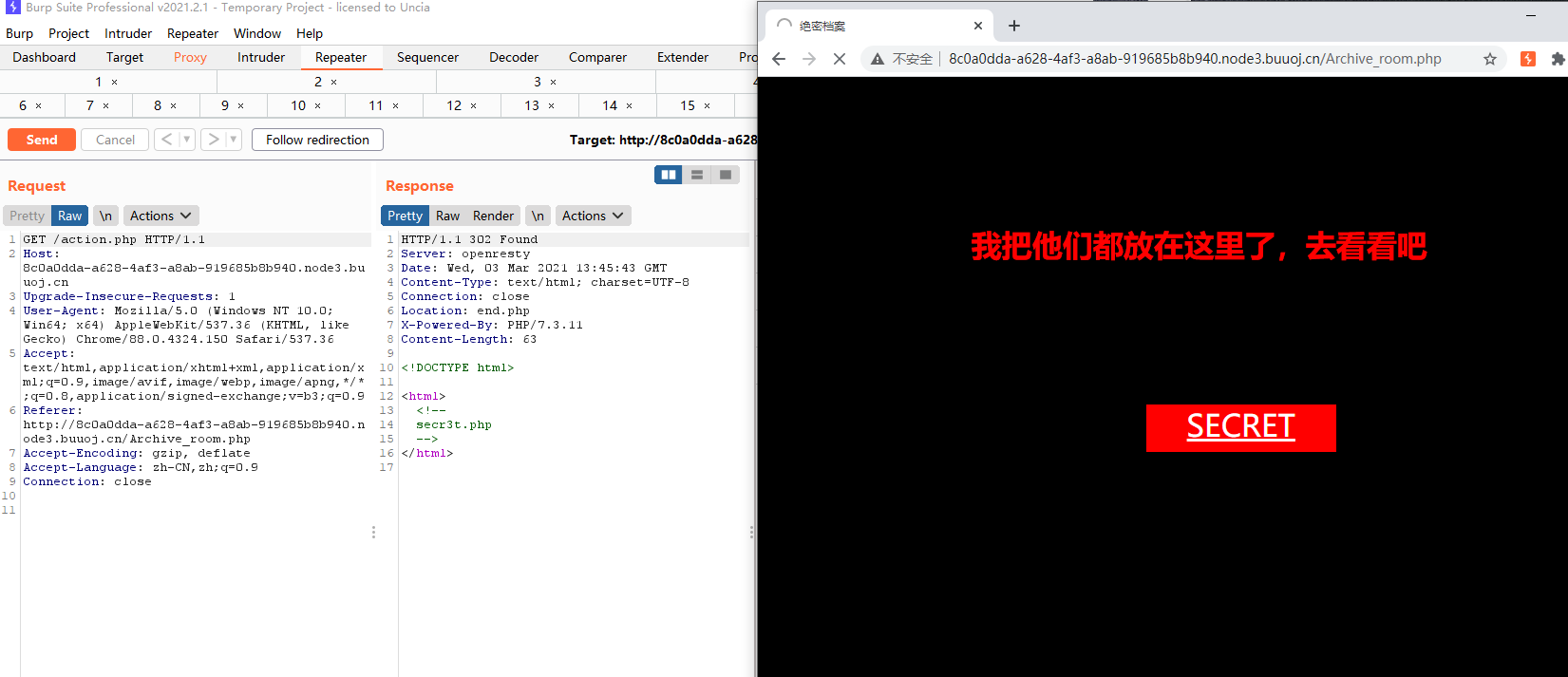

点击给的“SECRET”按钮页面出现提示“没看清么?回去再仔细看看吧。”,说明响应的时间太快了,还没反应过来,于是我们想到使用burp suit进行抓包

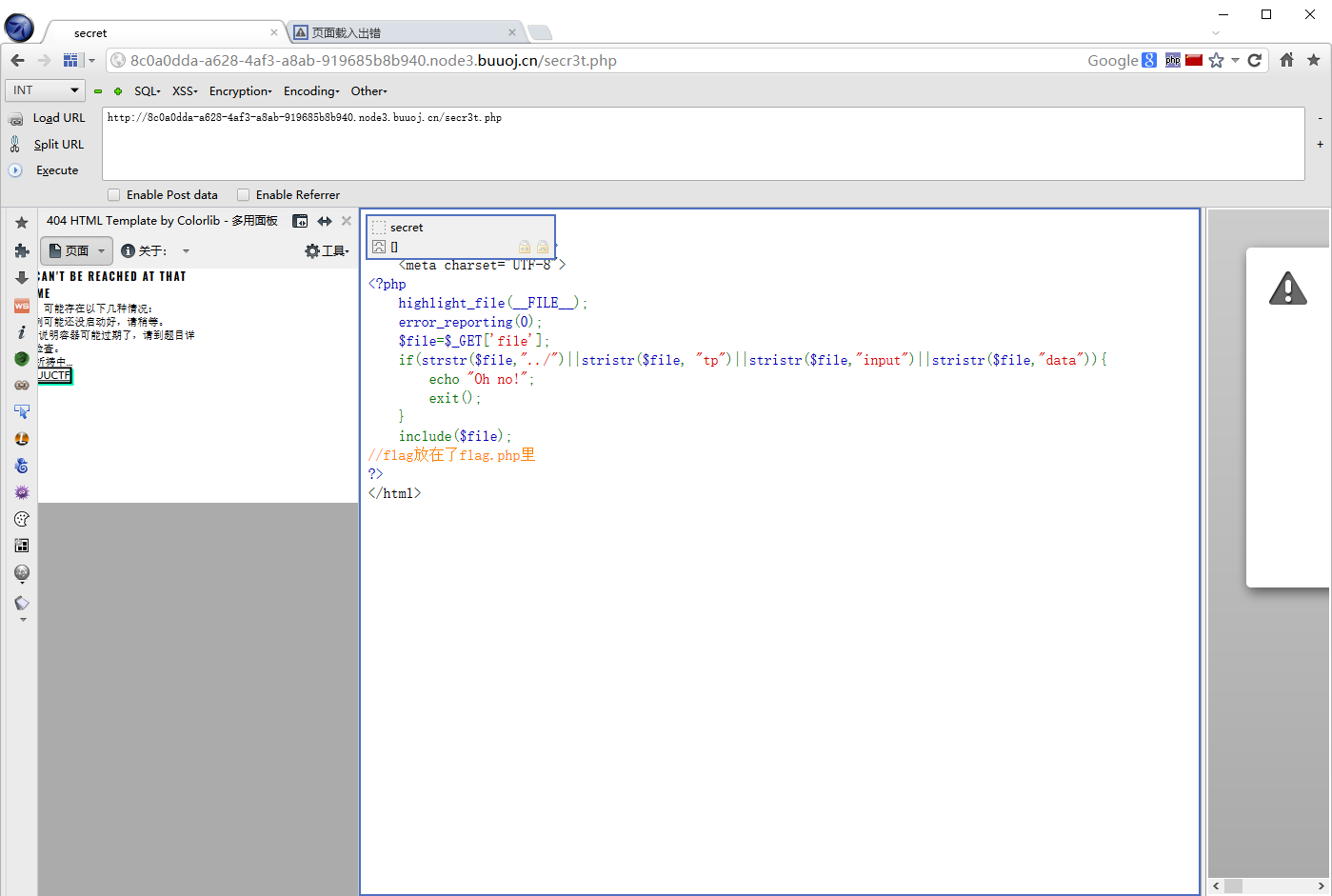

图片中给了“secr3t.php”提示,于是我们转到提示的界面,进行php代码审计

<?php

highlight_file(__FILE__); //file文件高亮

error_reporting(0); //关闭错误报告

$file=$_GET['file']; //定义file传送方式为GET

if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){ //strstr:找到第一次字符串“../”,“tp”,“input“,”data“输出的位置,并输出之后的字符串。说明存在file文件的过滤

echo "Oh no!";

exit();

}

include($file); //包括文件

//flag放在了flag.php里

?>

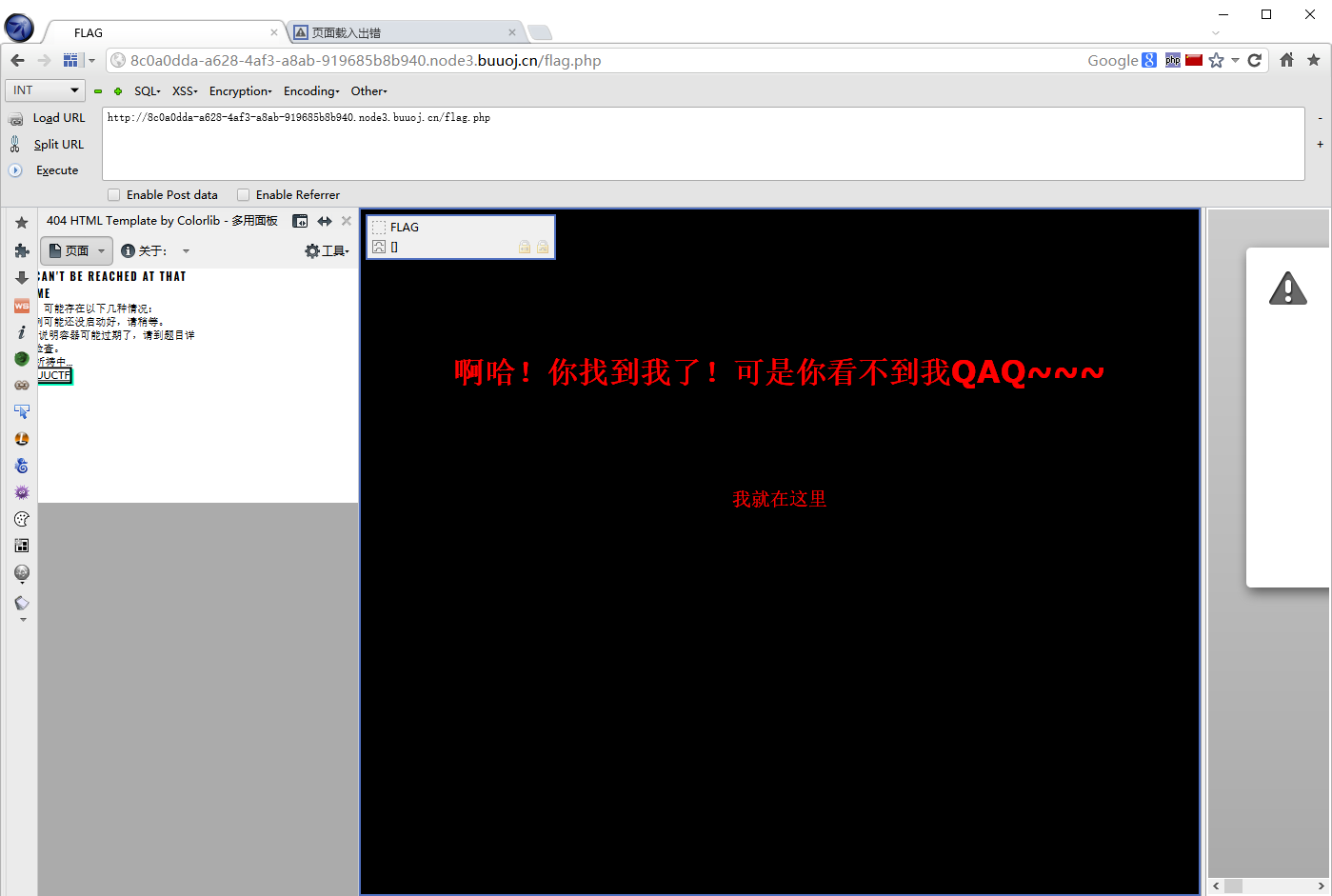

进入提示的”flag.php“界面(估计不会这么简单出现flag~QAQ)

页面源码没有任何php暗示,但是页面的提示已经说明flag在页面里。这个时候在已经经过代码审计的我们该想到”secr3t.php“的文件过滤(结合题目)与此有关。

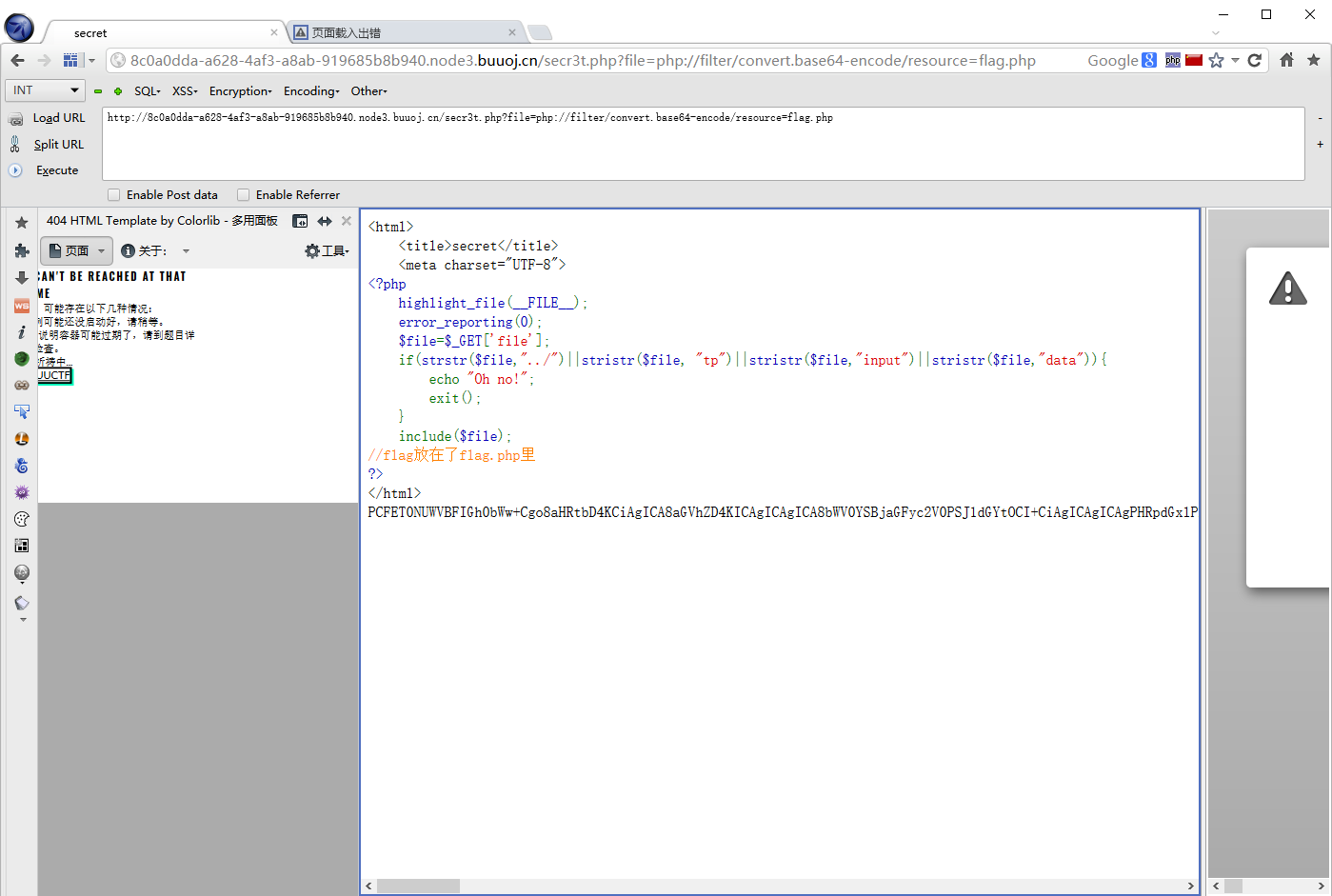

我们利用php://fileter伪协议来构造playload经行获取文件

?file=php://filter/read=convert.base64-encode/resource=flag.php

php://fileter伪协议Base64加密用法如下

?file=php://filter/read=convert.base64-encode/resource=http://example.com

注意到页面下面出现一串Base64位的字符编码

PCFET0NUWVBFIGh0bWw+Cgo8aHRtbD4KCiAgICA8aGVhZD4KICAgICAgICA8bWV0YSBjaGFyc2V0PSJ1dGYtOCI+CiAgICAgICAgPHRpdGxlPkZMQUc8L3RpdGxlPgogICAgPC9oZWFkPgoKICAgIDxib2R5IHN0eWxlPSJiYWNrZ3JvdW5kLWNvbG9yOmJsYWNrOyI+PGJyPjxicj48YnI+PGJyPjxicj48YnI+CiAgICAgICAgCiAgICAgICAgPGgxIHN0eWxlPSJmb250LWZhbWlseTp2ZXJkYW5hO2NvbG9yOnJlZDt0ZXh0LWFsaWduOmNlbnRlcjsiPuWViuWTiO+8geS9oOaJvuWIsOaIkeS6hu+8geWPr+aYr+S9oOeci+S4jeWIsOaIkVFBUX5+fjwvaDE+PGJyPjxicj48YnI+CiAgICAgICAgCiAgICAgICAgPHAgc3R5bGU9ImZvbnQtZmFtaWx5OmFyaWFsO2NvbG9yOnJlZDtmb250LXNpemU6MjBweDt0ZXh0LWFsaWduOmNlbnRlcjsiPgogICAgICAgICAgICA8P3BocAogICAgICAgICAgICAgICAgZWNobyAi5oiR5bCx5Zyo6L+Z6YeMIjsKICAgICAgICAgICAgICAgICRmbGFnID0gJ2ZsYWd7NTVhNGQzNjMtZjk4OC00ODRkLTliOWYtZjYyODQ0ZTg3ZTllfSc7CiAgICAgICAgICAgICAgICAkc2VjcmV0ID0gJ2ppQW5nX0x1eXVhbl93NG50c19hX2cxcklmcmkzbmQnCiAgICAgICAgICAgID8+CiAgICAgICAgPC9wPgogICAgPC9ib2R5PgoKPC9odG1sPgo=

进行Base64解码成功得到flag

flag

flag{55a4d363-f988-484d-9b9f-f62844e87e9e}

考点如下:

代码审计之文件过滤的常见函数

strstr函数:strstr() 函数搜索字符串在另一字符串中的第一次出现。

php://filter伪协议

没有哪篇有关filter伪协议的文章比p神写得更好了:https://www.leavesongs.com/PENETRATION/php-filter-magic.html

[极客大挑战 2019]Secret File 1的更多相关文章

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [极客大挑战 2019]Secret File

0x00知识点 没有过滤file 使用php的file伪协议去读取文件 ?file=php://filter/convert.base64-encode/resource=flag.php 0x01解 ...

- [极客大挑战 2019]Secret File wp

通过标题考虑可能为文件包含漏洞方面 打开网页 从页面并没任何思路,查看源代码 得到有一个跳转到./Archive_room.php的超链接,打开Archive_room.php 中央有一个secret ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- [BUUOJ记录] [极客大挑战 2019]RCE ME

前面考察取反或者异或绕过,后面读Flag那里我用脏方法过了,没看出来考察啥 进入题目给出源码: <?php error_reporting(0); if(isset($_GET['code']) ...

- [极客大挑战 2019]FinalSQL

0x00 知识点 盲注 0x01 解题 根据题目提示盲注,随便点几下找到注入点 发现我们输入^符号成功跳转页面,证明存在注入 1^(ord(substr((select(group_concat(sc ...

- [极客大挑战 2019]Http

0x00知识点 了解HTTP协议,使用bp伪造. 0x01 解题 首先查看源代码,找到Secret.php 访问 使用bp查看 提示我们需要来自该网址,直接改header头信息即可,我们可以通过使用r ...

随机推荐

- 【bzoj 3232】圈地游戏(算法效率--01分数规划+图论--最小割)

题目:DZY家的后院有一块地,由N行M列的方格组成,格子内种的菜有一定的价值,并且每一条单位长度的格线有一定的费用.DZY喜欢在地里散步.他总是从任意一个格点出发,沿着格线行走直到回到出发点,且在行走 ...

- c语言实现n!算法

最近一面学习数据结构,一面在做些c语言的题目.这个题目前些天碰到,和同学讨论了下.于是就用c语言实现n!(n=10000) 1 #include<stdio.h> 2 #define MA ...

- python的threading的使用(join方法,多线程,锁threading.Lock和threading.Condition

一.开启多线程方法一 import threading,time def write1(): for i in range(1,5): print('1') time.sleep(1) def wri ...

- Codeforces Round #646 (Div. 2) B. Subsequence Hate (思维,前缀和)

题意:给你一个只含有\(0\)和\(1\)的字符串,每次操作可以将\(0\)改成\(1\)或\(1\)改成\(0\),问最少操作多少次,使得子序列中不含有\(010\)和\(101\). 题解:仔细想 ...

- servlet接口实现类HttpServlet以及开发中一些细节

1. 但是eclipse不会帮我们改web.xml配置文件,所以我们也要在web.xml文件里面手动改 2. 这个样子的话你在用浏览器访问的时候链接的映射就改成了t_day05,这个主要用于你建立完一 ...

- 史上最全Redis面试题(含答案):哨兵+复制+事务+集群+持久化等

Redis主要有哪些功能? 哨兵(Sentinel)和复制(Replication) Redis服务器毫无征兆的罢工是个麻烦事,如何保证备份的机器是原始服务器的完整备份呢?这时候就需要哨兵和复制. S ...

- 洛谷 P1629 邮递员送信-反向建边

洛谷 P1629 邮递员送信 题目描述: 有一个邮递员要送东西,邮局在节点 11.他总共要送 n-1n−1 样东西,其目的地分别是节点 22 到节点 nn.由于这个城市的交通比较繁忙,因此所有的道路都 ...

- Django的settings配置文件

一.邮件配置 EMAIL_BACKEND = 'django.core.mail.backends.smtp.EmailBackend' EMAIL_HOST = 'smtp.qq.com' EMAI ...

- mysql+python+pymysql的一些细节问题

报错 (1044, "Access denied for user 'erio'@'localhost' to database 'library'") 就是权限问题了,没什么好说 ...

- CodeForces 348D Turtles(LGV定理)题解

题意:两只乌龟从1 1走到n m,只能走没有'#'的位置,问你两只乌龟走的时候不见面的路径走法有几种 思路:LGV定理模板.但是定理中只能从n个不同起点走向n个不同终点,那么需要转化.显然必有一只从1 ...